· Реализовали клиент-серверную программу, использующую сокеты для соединения. Клиент при запуске открывает определенный порт и осуществляет регулярные попытки соединения с сервером.

Сервер в свою очередь ожидает удаленного подключения от клиента.

Как и следовало ожидать, файл «test1.txt» был удален!

Использованные методы маскировки

1.) Убрали консоль (программа запускается через WinMain как Windows-приложение, а не как консольное).

2.) Скопировали свой файл в системный каталог C:\Windows\System32

Использованный метод для добавления написанной программы в автозагрузку

В реестре в разделе HKLM\Software\Microsoft\Windows\Current Version\Run

мы добавили новый строковый параметр "my_virus2" = "c:\test_folder\Lab12 Server.exe"

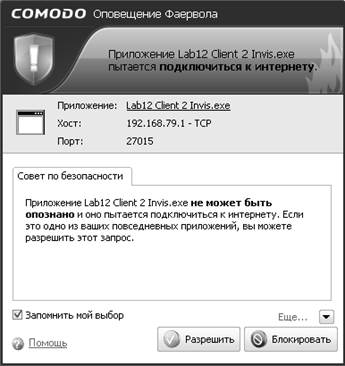

Установили программный межсетевой экран Comodo и как видно на скриншоте, кот. представлен ниже, то программа предупреждает нас о том, что некое приложение пытается подключиться к интернету

3.2. Ответы на контрольные вопросы

1.) Потайные ходы дают некоторые дополнительные возможности, тайно встраиваемы в систему или её компоненты. Возможно нарушение функционирования системы безопасности при введении специфичных данных

2.) Чтобы обнаружить потайной ход, нужно изучить каталог автозагрузки на наличие там подозрительных программ.

Так же следует установить межсетевой экран, с помощью которого можно будет запретить неизвестным приложениям подключаться к интернету без ведома пользователя.

3.) Теоретически потайные ходы можно использовать для организации распределенной атаки отказа в обслуживании, например для предложения клиентам(пользователям) снова установить продукт какой-то компании.

4.) Потайные ходы можно отнести к классу SpyWare, т.к. с их помощью возможен сбор и передача кому-либо информации о пользователе без его согласия

5.) Да, потайной ход представляет угрозу безопасности системы в целом, т.к. с его помощью злоумышленник может делать практически всё на атакуемом компьютере. Как мы убедились в данной лабораторной работе, это может быть как удаление каких-либо данных, так например и заражение системы, т.е. через потайной ход на атакуемый компьютер можно и вирус переслать.

Выводы

Причины появления потайных ходов в криптографических системах довольно очевидны: их разработчики хотят иметь контроль над шифруемой в этих системах информацией и оставляют для себя возможность расшифровывать ее, не зная ключа пользователя. Средство, с помощью которых данная возможность реализуется на практике, и принято именовать потайным ходом. Иногда потайные ходы применяются для целей отладки, а после ее завершения разработчики в спешке просто забывают убрать их из конечного продукта.

"Тайная" учетная запись (backdoor account) — это одна из наиболее сложных проблем. Такие учетные записи создаются разработчиками для того, чтобы при отладке обходить случайно заблокированные учетные записи администраторов, однако гораздо чаще они предоставляют злоумышленникам возможность проникновения в вашу систему. В последние годы было выявлено немало таких встроенных пользовательских имен и паролей, позволяющих получить доступ ко многим популярным сетевым устройствам, включая 3Com, Bay, Cisco и Shiva. Суть проблемы заключается в том, чтобы найти все подобные устройства и запретить или ограничить к ним доступ.

Приложение