Создадим именованный ACL-список и пропишем правила для него:

ip access-list extended HTTP_ONLY – создаемсписок.

permittcp 172.22.34.96 0.0.0.15 host 172.22.34.62 eqwww – настраиваем фильтрацию трафика www.

permiticmp 172.22.34.96 0.0.0.15 host 172.22.34.62 – разрешаем передачу трафика ICMP от PC2 на Сервер.

Остальной трафик запрещён по умолчанию.

interfacegigabitEthernet 0/1

ipaccess-groupHTTP_ONLYin – размещениесписканаинтерфейсе.

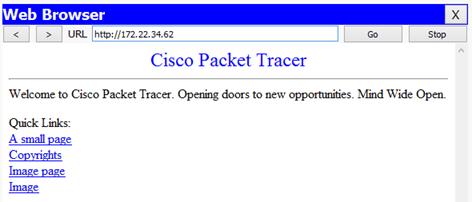

Для проверки работы примененного списка отправляем эхо-запрос от PC2 на сервер Server (рисунок 4.4).Далее выполняется неуспешноеFTP-подключение от PC2 к серверу Server (рисунок 4.4). Затем необходимо открыть веб-браузер на PC2 и введите IP-адрес сервера Server в виде URL-адреса. Подключение должно быть успешным (рисунок 4.5).

Рисунок 4.4 – Эхо-запрос и FTP-подключение к серверу от РС2

Рисунок 4.5 – Подключение к серверу через веб-браузер

5 Настройка расширенныхACL-списков. Сценарий 2

В этом сценарии устройствам в одной сети LAN разрешается удалённый доступ к устройствам другой LAN через протокол Telnet. За исключением ICMP, весь трафик от других сетей запрещён. Схема сети представлена на рисунке 5.1.

Рисунок 5.1 – Схема сети

Настраиваем расширенный нумерованный ACL-список следующими командами:

accesslist 199 permittcp 10.101.117.32 0.0.0.15 10.101.117.0 0.0.0.31 eqtelnet– трафик по протоколу Telnet в сети 10.101.117.32/28 разрешён для передачи на устройства в сетях 10.100.117.0/27.

access-list 199 permiticmpanyany – трафик ICMP разрешён от любого устройства и в любом направлении.

Остальной трафик запрещён по умолчанию.

interface gigabitethernet0/2

ipaccess-group 199 out – размещениесписканаинтерфейсе.

Для проверки работы расширенного списка сначала необходимо отправить эхо-запросыот компьютера PCB на все остальные IP-адреса в сети (рисунок 5.2). Далее отправляютсяэхо-запросы от компьютера PCA на все остальные IP-адреса в сети (рисунок 5.3).

Рисунок 5.2–Эхо-запрос от РСВ

Рисунок 5.3 – Эхо-запрос от РСА

6 Настройка расширенных ACL-списков. Сценарий 3

В этом сценарии конкретным устройствам сети LAN разрешается доступ к нескольким службам серверов, размещённых в сети Интернет. Используемая сеть представлена на рисунке 6.1.

Рисунок 6.1 – Схема сети

Необходимо использовать один именованный ACL-список для реализации следующих правил:

1 Запретить доступ через протоколы HTTP и HTTPS с PC1 на серверы Server1 и Server2. Эти серверы находятся внутри облака, известны только их IP-адреса.

2Заблокировать FTP-доступ с PC2 к серверам Server1 и Server2.

3Заблокировать ICMP-доступ с PC3 к серверам Server1 и Server2.

Настройка расширенного именованного ACL-списка осуществлялась следующими командами:

ip access-list extended ACL – создаемсписок.

denytcphost 172.31.1.101 host 64.101.255.254 eqwww– правило, запрещающее доступ с PC1 к серверу Server1, только для HTTP.

denytcphost 172.31.1.101 host 64.101.255.254 eq 443 – правило, запрещающее доступ с PC1 к серверу Server1, только для HTTPS.

denytcphost 172.31.1.101 host 64.103.255.254 eqwww– правило, запрещающее доступ с PC1 к серверу Server2, только для HTTP.

denytcphost 172.31.1.101 host 64.103.255.254 eq 443 – правило, запрещающее доступ с PC1 к серверу Server2, только для HTTPS.

denytcphost 172.31.1.102 host 64.101.255.254 eqftp– правило, запрещающее доступ с PC2 к серверу Server1, только для FTP.

denytcphost 172.31.1.102 host 64.103.255.254 eqftp – правило, запрещающее доступ с PC2 к серверу Server2, только для FTP.

denyicmphost 172.31.1.103 host 64.101.255.254 – правило, запрещающее ICMP-доступ с PC3 к серверу Server1.

denyicmphost 172.31.1.103 host 64.103.255.254 – правило, запрещающее ICMP-доступ с PC3 к серверу Server2.

permitipanyany – разрешение остальногоIP-трафика.

interfacegigabitEthernet 0/0

ipaccess-groupACLin – применениеACL-списка на соответствующем интерфейсе и направлении.

Проверка расширенного ACL-списка заключается в следующем: проверяется доступ к веб-сайтам на серверах Server1 и Server2, используя веб-браузер PC1, а также протоколы HTTP и HTTPS (рисунок 6.2), проверяется FTP-доступ к серверам Server1 и Server2 с компьютера PC1 (рисунок 6.3),выполняются эхо-запросы на серверы Server1 и Server2 от PC1 (рисунок 6.4). Аналогично поверяются РС2 и РС3. Удачный доступ к веб-сайтам на серверах от РС2 и РС3 – на рисунке 6.5. Неудачный FTP-доступ к серверам от РС2 – на рисунке 6.6. Неудачные эхо-запросы от РС3 к серверам представлены на рисунке 6.7.

Рисунок 6.2 – Проверка доступа через HTTP и HTTPS

Рисунок 6.3 - FTP-доступ к серверам Server1 и Server2 с PC1

Рисунок 6.4 - Эхо-запросы на серверы Server1 и Server2 от PC1

Рисунок 6.5 - Удачный доступ к веб-сайтам на серверах от РС2 и РС3

Рисунок 6.6 - Неудачный FTP-доступ к серверам от РС2

Рисунок 6.7 - Неудачные эхо-запросы от РС3 к серверам

7 Отработка комплексных практических навыков

В рамках этого задания повышенной сложности необходимо завершить схему адресации, настроить маршрутизацию и применить именованные списки контроля доступа. Схема используемой сети представлена на рисунке 7.1.

Рисунок 7.1 – Схема сети

В ходе выполнения лабораторной работы были выполнены следующие требования:

1 Сеть 172.16.128.0/19 разделена на две равные подсети для использования в маршрутизаторе Branch.Последний доступный для использования адрес второй подсети назначен в интерфейс GigabitEthernet 0/0.Последний доступный для использования адрес первой подсети назначен в интерфейс GigabitEthernet 0/1. Задокументированная таблица адресации – в таблице 1.

Таблица 1 – Таблица адресации

| Устройство | Интерфейс | IP-адрес | Маска подсети | Шлюз по умолчанию |

| HQ | G0/0 | 172.16.127.254 | 255.255.192.0 | Недоступно |

| G0/1 | 172.16.63.254 | 255.255.192.0 | Недоступно | |

| S0/0/0 | 192.168.0.1 | 255.255.255.252 | Недоступно | |

| S0/0/1 | 64.104.34.2 | 255.255.255.252 | 64.104.34.1 |

Продолжение таблицы 1

| Branch | G0/0 | 172.16.159.254 | 255.255.240.0 | Недоступно |

| G0/1 | 172.16.143.254 | 255.255.240.0 | Недоступно | |

| S0/0/0 | 192.168.0.2 | 255.255.255.252 | Недоступно | |

| HQ1 | Сетевой адаптер | 172.16.64.1 | 255.255.192.0 | 172.16.127.254 |

| HQ2 | Сетевой адаптер | 172.16.0.2 | 255.255.192.0 | 172.16.63.254 |

| HQServer.pka | Сетевой адаптер | 172.16.0.1 | 255.255.192.0 | 172.16.63.254 |

| B1 | Сетевой адаптер | 172.16.144.1 | 255.255.240.0 | 172.16.159.254 |

| B2 | Сетевой адаптер | 172.16.128.2 | 255.255.240.0 | 172.16.143.254 |

| BranchServer.pka | Сетевой адаптер | 172.16.128.1 | 255.255.240.0 | 172.16.143.254 |

Назначение адресов на интерфейсы осуществляется командамина маршрутизаторе Branch:

interface gigabitEthernet0/0

ip address 172.16.159.254 255.255.240.0

interface gigabitEthernet0/1

ipaddress 172.16.143.254 255.255.240.0

2На B1 настроена соответствующая адресация, был использован первый свободный адрес сети, к которой он подключён. Настройка представлена на рисунке 7.2.

Рисунок 7.2 – Настройка адресации на В1

3 Был настроен маршрутизатор Branch с усовершенствованным протоколом внутренней маршрутизации между шлюзами (EIGRP) в соответствии со следующими критериями:

a) объявлены все три подключённые сети;

b) отключено автоматическое объединение;

c) настроены соответствующие интерфейсы как пассивные;

d) объединены 172.16.128.0/19 на последовательном интерфейсе Serial 0/0/0 с административной дистанцией 5.

Настройка осуществлялась следующими командами:

routereigrp 1

network 168.0.0.0 0.0.0.3

network 172.16.128.0 0.0.15.255

network 172.16.144.0 0.0.15.255

no auto-summary

passive-interface gigabitethernet0/0

passive-interface gigabitethernet0/1

interface serial0/0/0

ipsummary-addresseigrp 1 172.16.128.0 255.255.224.0 5

4 Настроен на маршрутизаторе HQ маршрут по умолчанию, направляющий трафик на интерфейс S0/0/1. Перераспределен маршрут к маршрутизатору Branch. Для этого использовались следующие команды:

ip route 0.0.0.0 0.0.0.0 serial0/0/1

routereigrp 1

redistributestatic

5 Объединены подсети локальной сети HQ на последовательном интерфейсе Serial 0/0/0 с административной дистанцией 5. Команды:

interfaceserial0/0/0

ipsummaryaddresseigrp 1 172.16.0.0 255.255.128.0 5

6 Создан именованный список доступа HQServer, чтобы запретить для всех компьютеров, подключённых к интерфейсу GigabitEthernet 0/0 маршрутизатора Branch, доступ к HQServer.pka. Весь остальной трафик разрешён. Настроен список доступа на соответствующем маршрутизаторе, назначен подходящему интерфейсу на подходящем направлении. Для этого использовали следующие команды:

ipaccess-listextendedHQServer

denyipanyhost 172.16.0.1

permitip any any

interface gigabitethernet0/0

ip access-group HQServer in

7 Создан именованный список доступа BranchServer, чтобы запретить всем компьютерам, подключённым к интерфейсу GigabitEthernet 0/0 маршрутизатораHQ, доступкслужбамHTTPиHTTPSсервераBranch. Весь остальной трафик разрешён. Настроен список доступа на соответствующем маршрутизаторе, он назначен подходящему интерфейсу на подходящем направлении.

ip access-list extended BranchServer

denytcp any host 172.16.128.1 eq 80

denytcp any host 172.16.128.1 eq 443

permitip any any

interface gigabitethernet0/0

ipaccess-groupBranchServerin

Для проверки отправлялись эхо-запросы от В1 к HQServer.pka (неудачно, рисунок 7.3). Веб-доступ к серверу BranchServer.pka с HQ1 также неудачен (рисунок 7.4).

Рисунок 7.3 - Эхо-запрос от В1 к HQServer.pka

Рисунок 7.4 - Веб-доступ к серверу BranchServer.pka с HQ1