|

|

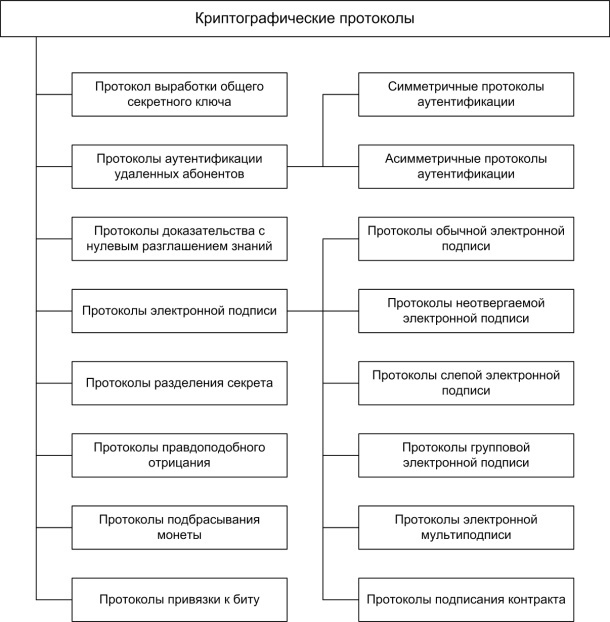

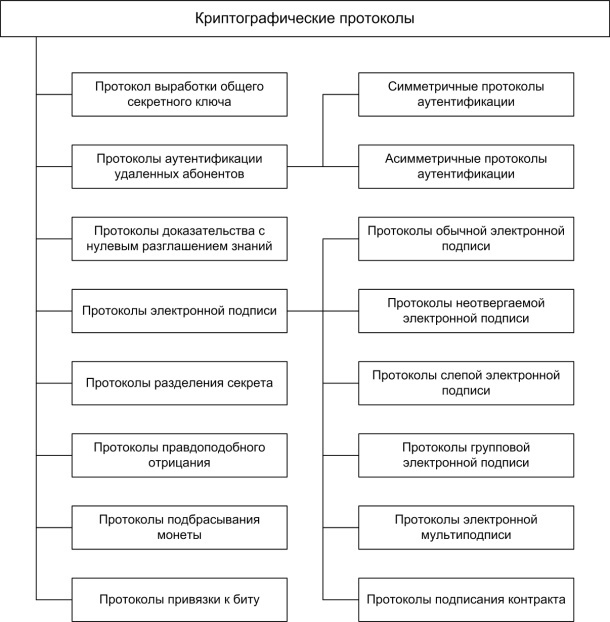

- Криптографические протоколы.

|

| Протокол– это совокупность действий (инструкций, команд, вычислений, алгоритмов), выполняемых в заданной последовательности двумя или более субъектами с целью достижения определенного результата.

Криптографический протокол – это разновидность протоколов, в которых используются криптографические преобразования.

Объектом изучения теории криптографических протоколов являются удаленные абоненты, взаимодействующие по открытым каналам связи.

Для того, чтобы протокол приводил к желаемой цели, необходимо выполнение следующих условий:

- корректность протокола – совокупность действий, предусмотренных протоколом, должно обеспечить получение требуемого результата при всех возможных ситуациях;

- полнота и однозначность определения – протокол должен специфицировать действия каждого участника для всех возможных ситуаций;

- непротиворечивость – результаты, полученные различными участниками протокола, не должны быть противоречивыми;

- осведомленность и согласие участников протокола – каждый субъект заранее должен знать протокол и все шаги, которые он должен выполнить; все субъекты должны быть согласны играть свою роль.

| |

| ПРОТОКОЛЫС ПОСРЕДНИКОМ: Посредник – это незаинтересованная третья сторона, которой доверено завершение протокола.Незаинтересованность означает, что у посредника нет интереса к результату работы протокола и склонности к одной из сторон. Доверено означает, что все участники протокола принимают все, что скажет посредник за истину; все его действия интерпретируются как правильные. Посредники помогают реализовать работу протоколов взаимодействия не доверяющих друг другу сторон.

ПРОТОКОЛЫС АРБИТРОМ - Используемый из-за высокой стоимости найма посредников арбитражный протокол может быть разбит на два подпротокола нижнего уровня. Первый представляет собой протокол без посредника, используемый при желании сторон выполнить протокол. Другой представляет собой протокол с посредником, используемым в исключительных обстоятельствах – при наличии разногласий между сторонами. Соответствующий специальный посредник называется арбитром. В отличие от посредника он непосредственно не принимает участия в каждой отдельной реализации протокола и приглашается только для проверки честности выполнения протокола сторонами (судья) в случае разногласий сторон.

Самодостаточные протоколы - лучший тип протокола, который полностью обеспечивает честность сторон. Для выполнения протокола не нужен ни посредник, ни арбитр. Само построение протокола обеспечивает отсутствие споров. Если одна из сторон попытается смошенничать, мошенничество будет немедленно обнаружено другой стороной, и протокол прекратит выполняться.

ПРОТОКОЛЫНУЛЕВОГО РАЗГЛАШЕНИЯ ЗНАНИЙ - это интерактивный протокол, позволяющий одной из сторон (проверяющему, verifier) убедиться в достоверности какого-либо утверждения, не получив при этом никакой другой информации от второй стороны (доказывающего, prover).Иными словами, в результате реализации протокола P сможет доказать V, что он владеет некоторой секретной информацией, не разглашая ее сути. Доказательство с нулевым разглашением должно обладать тремя свойствами: полнота (если утверждение действительно верно, то доказывающий убедит в этом проверяющего), корректность (если утверждение неверно, то даже нечестный доказывающий не сможет убедить проверяющего за исключением пренебрежимо малой вероятности), нулевое разглашение (если утверждение верно, то любой даже нечестный проверяющий не узнает ничего кроме самого факта, что утверждение верно). Физическая реализация данного протокола - пещеры нулевого знания, предложена Б.Шнайером.

ПРОТОКОЛЫРАЗДЕЛЕНИЯ ОБЩЕГО СЕКРЕТА - криптографические схемы разделения секрета были независимо открыты Шамиром и Блэкли. Основное назначение схем – управление ключами. Идея заключается в разделении секретного ключа на компоненты с последующим их распределением среди легального сообщества участников. Восстановление ключа возможно только в том случае, если некоторая легальная коалиция участников объединит свои ключевые компоненты.

| Схема разделения секрета являетсясовершенной, если произвольная коалиция либо полностью раскрывает секрет, либо в результате не получает о нем никакой апостериорной информации.

| К данному типу протоколов относятся:

схема разделения секрета Блэкли - используется метод расслаивания изображений, в исходном виде не является совершенной

схема Шамира - построена по принципу полиномиальной интерполяции, является совершенной

Интерполяция —способ нахождения промежуточных значений величины по имеющемуся дискретному набору известных значений.

схемы на основе кодов Рида-Соломона - схема Шамира представляет собой специальный случай кода Рида-Соломона

верифицируемые схемы разделения секрета - каждый из участников может убедиться в том, что полученная им тень (или тени), объединенная с тенями других участников, позволяет гарантированно восстановить разделенный секрет, для реализации протокола необходим один широковещательный канал и по одному секретному каналу для каждой пары участников

разделение секрета в системах с пролонгированной безопасностью – схема построена исходя из предположения о том, что злоумышленник может захватить отдельного участника, получить доступ к его тени и затем продолжить экспансию. Описанная стратегия характерна для некоторых разновидностей сетевых вирусов.

ПРОТОКОЛ СЛЕПОЙ ЭЦП -подписывающий (абонент B) не знает, какую информацию он подписывает.

Гарантией защиты интересов субъектов криптографических протоколов является высокая сложность задачи вычисления секретного ключа и низкая вероятность повторения случайных чисел, если они являются достаточно длинными.

|

| 10. Протоколы формирования электронной цифровой подписи.

|

Электронная цифровая подпись – вид электронной подписи, полученной в результате криптографического преобразования набора электронных данных, который прилагается к этому набору или логически с ним связывается и дает возможность подтвердить его целостность и идентифицировать лицо, его подписывающее.Основной задачей ЭЦП является обеспечение целостности данных, аутентификация отправителя и неотказуемость. ЭЦП создается с помощью личного ключа и проверяется с помощью открытого ключа. Стойкость такой подписи зависит от вида преобразования (функции) текста, и его параметров.

В обобщенной системе ЭЦП используются три криптографических алгоритма:

- алгоритм формирования подписи по секретному ключу;

- алгоритм проверки подписи по открытому ключу;

- алгоритм вычисления хэш-функции от подписываемого сообщения.

- алгоритмы формирования секретного и открытого ключей (математические основы ЭЦП)

| Протокол формирования коллективной подписи

| Протокол формирования композиционной подписи

| | ЭЦП, принадлежащая некоторой совокупности из m пользователей.

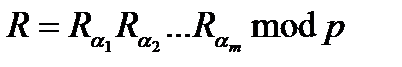

Пусть W пользователей являются владельцами открытых ключей y1, y2, …, yW,m из которых желает подписать документ M. Все их подписи могут быть объединены в единую подпись, размер которой не зависит от m и равен длине подписи одного пользователя. Это может быть осуществлено в соответствии со следующим протоколом.

| Развитием идеи коллективной подписи. Когда возникает подписать некоторый единый комплект документов таким образом, что m пользователей подписывают различные документы или подмножества документов. Предлагаемая ниже схема позволяет объединить все их подписи в единую ЭЦП фиксированного размера. Это может быть осуществлено по аналогии с коллективной ЭЦП в соответствии со следующим протоколом.

| 1. Каждый  -й пользователь генерирует случайное число -й пользователь генерирует случайное число  , где , где  . Затем он вычисляет число . Затем он вычисляет число  , которое рассылает остальным пользователям из данной группы. , которое рассылает остальным пользователям из данной группы.

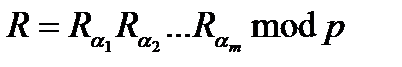

| 2.Все пользователи вычисляют общее значение  , а затем – первый элемент коллективной подписи , а затем – первый элемент коллективной подписи

|  . .

|  . .

| | 3. Каждый из рассматриваемой группы пользователей вычисляет свою долю подписи и предоставляет ее остальным:

| |

|

|  ,

hj – значение хэш-функции от документа, подписываемого j -м польз. ,

hj – значение хэш-функции от документа, подписываемого j -м польз.

| 4. Все пользователи вычисляют число  , которое является вторым элементом ЭЦП. , которое является вторым элементом ЭЦП.

| ЭЦП  проверяетсяпутем проверки выполнимости соотношений проверяетсяпутем проверки выполнимости соотношений  и и  , в первое из которых в качестве значения , в первое из которых в качестве значения  входит коллективный открытый ключ входит коллективный открытый ключ

| ЭЦП  проверяется путем проверки выполнимости соотношений проверяется путем проверки выполнимости соотношений  и и  , в первое из которых в качестве значения , в первое из которых в качестве значения  входит коллективный открытый ключ, вычисляемый в зависимости от открытых ключей отдельных пользователей и от значений хэш-функций подписываемых ими документов по следующей формуле: входит коллективный открытый ключ, вычисляемый в зависимости от открытых ключей отдельных пользователей и от значений хэш-функций подписываемых ими документов по следующей формуле:  . .

|

Протокол коллективной подписи обладает следующими важными для практического применения особенностями:

1. Длина коллективной подписи не зависит от числа субъектов, которые подписали электронный документ.

2. Из отдельных долей подписи вычислительно сложно сформировать подпись, соответствующую сокращенному коллективу подписавших. Это свойство является важным для обеспечения неотказуемости от коллективной подписи со стороны любого субъекта, участвовавшего в формировании коллективной подписи.

3. Сложность формирования коллективной подписи для  субъектов равна субъектов равна  операций модульного экспоненцирования. операций модульного экспоненцирования.

4. Сложность проверки коллективной подписи для  субъектов примерно равна двум операциям модульного экспоненцирования. субъектов примерно равна двум операциям модульного экспоненцирования.

Момент появления коллективной (композиционной) ЭЦП фактически представляет собой момент одновременного подписания заданного электронного документа (пакета документов). Это означает, что применение протоколов коллективной и композиционной подписи естественным и удобным способом решает проблемы подписания контракта и пакета контрактов соответственно.

|

- Формирование общего ключа по Диффи-Хеллмену.

|

| Формирование общего ключ –процедура формирования ключа, когда результирующий ключ является ф-цией от инф-ции, безопасно введенной 2-мя или более участниками, так что ни одна сторона не может узнать смысла персональной инф.

Алгоритм Диффи-Хеллмена (Diffie-Hellman, DH) — алгоритм, позволяющий двум сторонам получить общий секретный ключ, используя незащищенный от прослушивания, но защищённый от подмены, канал связи. Этот ключ может быть использован для шифрования дальнейшего обмена с помощью алгоритма симметричного шифрования. Впервые опубликован в 1976 году.

Цель схемы — обеспечить двум пользователям защищенную возможность сообщить друг другу ключ, чтобы они могли прибегнуть к ней для шифрования последующих сообщений. Эффективность алгоритма DH опирается на трудность вычисления дискретных логарифмов.

Защищенность обмена ключами по схеме DH опирается на то, что в то время, как степени по модулю некоторого простого числа вычисляются относительно легко, вычислять дискретные логарифмы оказывается очень трудно. Для больших простых чисел последнее считается задачей практически неразрешимой.

| |

- Протоколы разделения общего секрета.

|

Криптографические схемы разделения секрета были независимо открыты Шамиром и Блэкли. Основное назначение схем – управление ключами. Во многих криптографических приложениях доступность информации зависит от одного-единственного секретного ключа. Если ключ каким-либо образом, доступ к информации блокируется. Схемы разделения секрета позволяют решить сформулированную проблему. Идея заключается в разделении секретного ключа на компоненты с последующим их распределением среди легального сообщества участников. Восстановление ключа возможно только в том случае, если некоторая легальная коалиция участников объединит свои ключевые компоненты.

Рассматриваемые схемы известны также под названием m -из- n -схем или (m,n)- пороговых схем для некоторого 1≤m≤n. Предполагается, что схема разделения секрета включает n участников и управляется авторизованным дилером. Основная задача дилера – разделение секрета на n компонентов («теней») и распределение их среди участников так, что любые m (и более) участников, собравшись вместе и предъявив тени, могут восстановить секретный ключ. Причем любые (m-1) и менее участников не могут это сделать. Компромисс между криптостойкостью и гибкостью схемы регулируется выбором параметров m и n.

| Схема разделения секрета являетсясовершенной, если произвольная коалиция либо полностью раскрывает секрет, либо в результате не получает о нем никакой апостериорной информации.

|

Cхема разделения секрета Блэкли - имеет геометрическую природу. Секрет представляет собой точку в m -мерном пространстве.Каждая из n теней задается как гиперплоскость в m -мерном пространстве. Определение секрета сводится к нахождению точки пересечения m гиперплоскостей. В исходном виде схема не является совершенной.

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Схема Шамира - построена по принципу полиномиальной интерполяции, является совершенной.Пусть задан многочлен степени (m-1) над конечным полем GF(q) из q элементов  . Секретный ключ задается свободным членом a, все остальные коэффициенты многочлена – случайные элементы поля. Каждая тень – точка (xi, yi) на кривой описываемой заданным многочленом. . Секретный ключ задается свободным членом a, все остальные коэффициенты многочлена – случайные элементы поля. Каждая тень – точка (xi, yi) на кривой описываемой заданным многочленом.

Интерполяция —способ нахождения промежуточных значений величины по имеющемуся дискретному набору известных значений.

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Схемы на основе кодов Рида-Соломона - схема Шамира представляет собой специальный случай кода Рида-Соломона.Обозначим через (α1, α2, …, αq-1) список ненулевых элементов конечного поля GF(q). Последовательность входных символов α =(α1,α2,… αq-1), α1 ϵ GF(q). Kодируется в кодовое слово D=(D1,D2,…,Dq-1), где  , a – примитивный элемент поля. Секрет задается как , a – примитивный элемент поля. Секрет задается как  , в качестве теней выбираются Di. Предположим, что t из s теней содержат ошибки тогда они рассматриваются как сумма по модулю 2 ошибочного значения и символа кодового слова. Т.о., суть процедуры декодирования с исправлением ошибок заключается в определении позиции и значения ошибки. Помимо ошибок различают стирания. В отличие от ошибок при исправлении стираний позиции известны. Применяя алгоритм декодирования с исправлением ошибок и стираний, можно гарантированно восстановить D и a, а следовательно, и a, при условии что s-2t≥k. , в качестве теней выбираются Di. Предположим, что t из s теней содержат ошибки тогда они рассматриваются как сумма по модулю 2 ошибочного значения и символа кодового слова. Т.о., суть процедуры декодирования с исправлением ошибок заключается в определении позиции и значения ошибки. Помимо ошибок различают стирания. В отличие от ошибок при исправлении стираний позиции известны. Применяя алгоритм декодирования с исправлением ошибок и стираний, можно гарантированно восстановить D и a, а следовательно, и a, при условии что s-2t≥k.

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Верифицируемые схемы разделения секрета - каждый из участников может убедиться в том, что полученная им тень (или тени), объединенная с тенями других участников, позволяет гарантированно восстановить разделенный секрет. Основная проблема: дилер распределяет секрет среди n≥2t+1 участников, причем предполагается, что t из них являются обманщиками. Сам дилер тоже может быть обманщиком. Предполагается также, что дилер является участником схемы и обладает некоторой тенью (тенями) разделенного секрета. Если же дилер честный, нечестные участники не смогут восстановить секрет s. Для реализации протокола необходим один широковещательный канал и по одному секретному каналу для каждой пары участников

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Разделение секрета в системах с пролонгированной безопасностью – схема построена исходя из предположения о том, что злоумышленник может захватить отдельного участника, получить доступ к его тени и затем продолжить экспансию. Причем за один раз злоумышленник может захватить не более (k-1) участников. В результате долговременной активности злоумышленника все участники будут захвачены и все тени раскрыты. Описанная стратегия характерна для некоторых разновидностей сетевых вирусов. Для противодействия описанной выше долговременной атаке необходимо периодически (например, каждый день) обновлять тени секрета. При этом новые тени не должны зависеть от старых. Однако все тени (как старые, так и новые) должны позволять однозначно восстанавливать один и тот же секрет.

|

- Протокол слепой цифровой подписи.

|

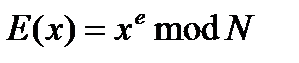

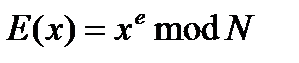

Рассмотрим схему слепой электронной подписи, когда подписывающий (абонент B) не знает, какую информацию он подписывает. Такой механизм используется, например, в системах тайного электронного голосования и в системах электронной коммерции, где банк подписывает цифровые банкноты без получения информации о ее серийном номере. При этом обмен цифровыми банкнотами происходит с использованием обычных механизмов обеспечения конфиденциальности и аутентичности информации. Пусть  – открытая функция шифрования, а – открытая функция шифрования, а  – секретная функция расшифрования, где – секретная функция расшифрования, где  , ,  – секретный ключ абонента B.

Используем схему слепой электронной подписи RSA.

1) Абонент A вычисляет хэш – секретный ключ абонента B.

Используем схему слепой электронной подписи RSA.

1) Абонент A вычисляет хэш  последовательности последовательности  .

2) Абонент A формирует случайное число .

2) Абонент A формирует случайное число  – так называемый затеняющий множитель.

3) Абонент A шифрует – так называемый затеняющий множитель.

3) Абонент A шифрует  на открытом ключе на открытом ключе  и формирует сообщение и формирует сообщение

,

которое отправляет абоненту B.

4) Абонент B шифрует сообщение ,

которое отправляет абоненту B.

4) Абонент B шифрует сообщение  своим секретным ключом своим секретным ключом

и отправляет результат абоненту A.

5) Абонент A снимает действие затемняющего множителя

и отправляет результат абоненту A.

5) Абонент A снимает действие затемняющего множителя

и получает электронную подпись абонента B на документе

и получает электронную подпись абонента B на документе  , при этом последний не получил никакой

информации о подписанном документе. Сама процедура слепой подписи требует от одного из участников согласия на то, что он может подвергнуться некоторым посягательствам путем приписывания ему определенных обязательств, которые он не хотел бы брать на себя.

В реальных протоколах, где используется слепая подпись, предусматриваются также процедуры, которые дают определенные гарантии подписывающей стороне, что ее не обманут. Эти гарантии основаны на некоторых дополнительных процедурах и соглашениях, вносящих ограничения и ответственность на сторону, представляющую документ для слепого подписывания. Естественно, что каждая из сторон должна согласиться на тот или иной риск и на определенные гарантии, в противном случае нельзя было бы решить ту задачу, которую хотят решить обе стороны. Так, при использовании систем ЭЦП, пользователи принимают риск, что кто-то может вычислить их секретный ключ. Гарантией защиты их интересов является высокая сложность задачи вычисления секретного ключа. Другим типом гарантий, используемых в криптографических протоколах, служит низкая вероятность повторения случайных чисел, если они являются достаточно длинными. , при этом последний не получил никакой

информации о подписанном документе. Сама процедура слепой подписи требует от одного из участников согласия на то, что он может подвергнуться некоторым посягательствам путем приписывания ему определенных обязательств, которые он не хотел бы брать на себя.

В реальных протоколах, где используется слепая подпись, предусматриваются также процедуры, которые дают определенные гарантии подписывающей стороне, что ее не обманут. Эти гарантии основаны на некоторых дополнительных процедурах и соглашениях, вносящих ограничения и ответственность на сторону, представляющую документ для слепого подписывания. Естественно, что каждая из сторон должна согласиться на тот или иной риск и на определенные гарантии, в противном случае нельзя было бы решить ту задачу, которую хотят решить обе стороны. Так, при использовании систем ЭЦП, пользователи принимают риск, что кто-то может вычислить их секретный ключ. Гарантией защиты их интересов является высокая сложность задачи вычисления секретного ключа. Другим типом гарантий, используемых в криптографических протоколах, служит низкая вероятность повторения случайных чисел, если они являются достаточно длинными.

|

- Аттестация криптографических модулей с использованием FIPS 140-2.

|

| FIPS 140-2(требования безопасности для криптомодулей) – федеральный стандарт США, принятый в 2001 г., последние изменения внесены в 2002 г.

Скремблирование – процесс замены одних частотных составляющих другими в соответствии с определенным законом при сохранении общего объема энергии сигнала.

Группы требований FIPS 140-2:

1. Спецификация криптомодуля

2. Порты и интерфейсы доступа

3. Роли, сервисы и аутентификация

4. Модель конечного автомата

5. Физическая безопасность

6. Операционное окружение

7. Управление криптографическими ключами

8. Защита от утечек по побочным каналам

9. Самотестирование

10. Доверие к дизайну

11. Стойкость к различным атакам

Определяется 5 уровней безопасности: 1 ур. Обеспечивает самый низкий уровень гарантии безопасности. Отсутствуют специфические физические механизмы защиты. Характерен для программных криптомодулей.

2 ур. Добавляет простейшие механизмы обнаружения вмешательства в раб.криптомодуля. Такое обнаружение реализуется использованием защитных покровов, печатей или замков на снимаемых крышках модуля. Оповещение с помощью привлекающ. внимание сигналов и реализация механизма контроля целостности данных. Также реализуется ролевая аутентификация, кот.позвол. разным категориям пользователей по-разному исп. криптомодуль (роль пользов., тестировщика, криптоофицера).

3 ур. Добавляет ф-ции по обнаружению неавториз. доступа к CSP, хранящимся в криптомодуле. Предполагает организацию спец. защитных покровов через кот.проходят спец. эл. цепи. Нарушение этих цепей приводит к обнулению содержимого КМ. Внедряется личностная аутентиф., в том числе и с применением биометрических методов(физиологические: отпечатки пальцев, рисунок сетчатки глаза, форма ушной раковины, ДНК; психологические: характер подписи, походка, спектр голоса). Добавляется защита от тайминг-атак (анализ времени криптопреобразований) путем корректировки времени выполнения внутр. операций.

4 ур. Вводит 2-ухфакторную аутентификацию и защищает КМ от изменений параметров внешней среды (темпер., напряжения с-мы питания и т.д.). Критические данные внутри модуля должны храниться в зашифр. виде, когда модуль включен. Также протоколируются все события, произошедшие в КМ. 4 ур. –это нач. уровень для военных с-м.

5 ур. Обеспечивает наивысший уровень защиты.

Предполагает наличие ПО, кот.выполн. ф-ции шифрования и аутентифик. всех SSP и тест целостности кода перед выключением КМ и после его включ. Модули должны быть непроницаемы излучению, не регистрируемому чел. глазам и обладать цепями обратной связи, посредством которых можно послать сигнал на обнуление PSP и CSP+ защита от эл. маг.излучений. Нет ни одного устройства, кот.соотв. бы этому уровню.

|

- Построение протоколов безопасной передачи данных.

|

| Протокол безопасной передачи данных SSL (SecureSocketsLayer) помимо обеспечения безопасной передачи данных позволяет также реализовать авторизацию клиентов на сервере с помощью клиентских SSL сертификатов. Данная статья является практическим руководством по реализации данного вида авторизации. В статье не рассматриваются теоретические основы криптографии или передачи данных по протоколу SSL. Подразумеваемся, что читатель хотя бы поверхностно знаком с понятиями, используемыми в этой статье, такими как сертификат, секретный ключ, подпись сертификата и т.д.

Процесс авторизация выглядит следующим образом. При переходе клиента в закрытую область сайта веб-сервер запрашивает у броузера клиента сертификат, если проверка клиентского сертификата веб-сервером прошла удачно, то клиент получает доступ к закрытым данным.

Наиболее наглядным примером использования авторизации посредством клиентских сертификатов является система платежей WebMoneyTransfer, а точнее реализация WM KeeperLight. Данная схема авторизации признана наиболее надежной и, в том или ином виде, широко используется в сфере предоставления банковских услуг.

Практическая реализация рассматривается на основе популярной связки веб-сервера Apache и модуля mod_ssl, основанного на использовании библиотеки openssl. Предполагается, что соответствующее программное обеспечение у вас уже установлено.

Для реализации процесса авторизации по клиентским сертификатам требуется:

Создать собственный доверенный сертификат (CertificateAuthority), для того чтобы с помощью него подписывать и проверять клиентские сертификаты.

Создать клиентские сертификаты, подписанные доверенным сертификатом, для последующей передачи их клиентам.

Сконфигурировать веб-сервер для запроса и проверки клиентских сертификатов.

|

- Реализация средств криптографической защиты в ОС Windows.

|

| Криптографические возможности Windows

Сразу договоримся, что никакая система защиты информации не может быть абсолютно надежной. Речь может идти лишь о некоторой степени надежности и рисках, связанных со взломом защиты. Поэтому с практической точки зрения есть смысл оценить важность данных и экономно подстелить соломку на случай неудачи. В наших приложениях, например, мы выдаем кредит доверия операционной системе Windows, несмотря на закрытость ее кода.

Итак, ОС мы доверяем. Чтобы криптозащиту нельзя было «обойти» с другой стороны — к примеру, перехватить из незащищенной области памяти секретные пароли — криптографические функции должны быть частью операционной системы. В семействе Windows, начиная с Windows 95, обеспечивается реализация шифрования, генерации ключей, создания и проверки цифровых подписей и других криптографических задач. Эти функции необходимы для работы операционной системы, однако ими может воспользоваться и любая прикладная программа — для этого программисту достаточно обратиться к нужной подпрограмме так, как предписывает криптографический интерфейс прикладных программ (CryptoAPI).

Разумеется, по мере совершенствования Windows расширялся и состав ее криптографической подсистемы. Помимо базовых операций, в настоящее время в CryptoAPI 2.0 поддерживается работа с сертификатами, шифрованными сообщениями в формате PKCS #7 и пр

|

- Протоколыраспределеннойаутентификации.

|

| Аутентификация-процесс определения подлинности объекта системой. Процедура аутентификации используется при обмене информацией между компьютерами, при этом используются весьма сложные криптографические протоколы, обеспечивающие защиту линии связи от прослушивания или подмены одного из участников взаимодействия.

Протокол Нидхема-Шредера, использующий секретный ключ и применяющий одноключевую криптографию. Он используется в качестве основы для протокола Kerberos. Данный протокол используется для обеспеченииясторонсессионными ключами в потенциальнонезащищенной ТКС. Протокол уязвим для атак повторасообщений. Этотнедостатокликвидируется в Kerberos с использованием временних меток.

Протокол Нидхема-Шредера, использующий открытые ключи и применяющий двуключевую криптографию. Он используется для проведения взаимной аутентификации между сторонами, взаимодействующими в потенциально незащищенной ТКС.Протокол уязвим к атакам типа «человек посередине».

Протокол Отвея-Риза является протоколом аутентификации в компьютерной сети и спроектирован для применения в незащищенных сетях(Интернет). Он позволяет объектам взаимодействовать в сети, доказывая свою идентичность с предотвращением прослушивания сети или атак повтора сообщений.

*Протокол Kerberos-компьютерный сетевой протокол аутентификации, позволяющий отдельным личностям общаться через незащищенные сети для безопасной идентификации. Её организация направлена в первую очередь на клиент-серверную модель и обеспечивает взаимную аутентификацию--оба пользователя через сервер подтверждают личности друг друга. Сообщения, отправляемые через протокол Kerberos, защищены от прослушивания и атак.

*Важным моментом защиты удаленного доступа к серверам телекоммуникационных систем, построенных на основе открытых стандартов сообщества Интернет, является поддержка протоколов аутентификации РАР(протокол аутентификации пароля) и СНАР(протокол аутентификации с предварительным согласованием вызова).

*ЕАР является основным протоколом аутентификации РРР, который поддерживает множество механизмов аутентификации. ЕАР не выбирает специфический механизм аутентификации во время фазы установления соединения, а производит выбор во время фазы аутентификации. Это позволяет аутентифицирующей стороне поучить больше информации для механизма аутентификации и, таким образом, проводить более сложные, комплексные процедуры проверки подлинности объектов.

|

- Стек протоколов IP Security.

|

| Протокол IP Security (или как его еще называют — IPSec) разработан с целью реализации защищенного обмена данными по протоколу IP. При этом протокол IPSec позволяет администратору решить следующие задачи обеспечения безопасности: обеспечение конфиденциальности передаваемых данных; контроль доступа; обеспечение целостности передаваемых данных; защита от повторения; подтверждение подлинности данных.

Протокол IPSec функционирует на сетевом уровне модели OSI. Принцип работы протокола сводится к созданию защищенного туннеля между двумя хостами, осуществляющими обмен данными через открытые сети. Поскольку процесс шифрования требует привлечения значительных вычислительных ресурсов, в структуре протокола IPSec выделяют два уровня обеспечения безопасности передаваемых данных. Создание защищенного заголовка IP-пакета (AuthenticationHeader, АН).Данный уровень предполагает защиту заголовка передаваемого пакета. В случае использования только этого уровня собственно данные пакета передаются в открытом, незащищенном виде. Тем не менее, данный уровень наиболее оптимален в ситуации, когда конфиденциальность передаваемых данных не является критически важной. Уровень обеспечения безопасности АН позволяет гарантировать целостность данных, подтверждение подлинности их происхождения, а также защиту от повторений. Инкапсуляция содержимого пакета (EncapsulatedSecurityPayload, ESP).На этом уровне реализуется защита содержимого пакета путем его шифрования. На уровне обеспечения безопасности ESP гарантируется конфиденциальность передаваемых данных, их целостность, подлинность их происхождения, а также защита от повторения.

В основе работы этого протокола лежит сразу несколько криптографических алгоритмов: системы шифрования с симметричным ключом шифрования (алгоритм DES); системы шифрования с открытым ключом; алгоритм открытого распределения ключей; алгоритмы хэширования (MD5).

|

- Управление ключами в режиме реального времени.

|

Управление ключами состоит из процедур, обеспечивающих:включение пользователей в систему;выработку, распределение и введение в аппаратуру ключей;контроль использования ключей;смену и

|

Поиск по сайту:

|

, т.е. ячейка с адресом j в массиве Addr хранит адрес ячейки массива H, содержащей код j

, т.е. ячейка с адресом j в массиве Addr хранит адрес ячейки массива H, содержащей код j

, т. е. при записи в каждую ячейку массива Addr ее собственного адреса, и n=4 результат преобразования в точности совпадает с результатами работы двух тактов (сложение с 4 битами ключа и замена в соответствующем узле замены) одной секции раундовой функции российского стандарта ГОСТ 28147-89

, т. е. при записи в каждую ячейку массива Addr ее собственного адреса, и n=4 результат преобразования в точности совпадает с результатами работы двух тактов (сложение с 4 битами ключа и замена в соответствующем узле замены) одной секции раундовой функции российского стандарта ГОСТ 28147-89 и B=0 получаем классический S -блок (блок замены) с таблицей замен H

и B=0 получаем классический S -блок (блок замены) с таблицей замен H

-й пользователь генерирует случайное число

-й пользователь генерирует случайное число  , где

, где  . Затем он вычисляет число

. Затем он вычисляет число  , которое рассылает остальным пользователям из данной группы.

, которое рассылает остальным пользователям из данной группы.

, а затем – первый элемент коллективной подписи

, а затем – первый элемент коллективной подписи

.

.

.

.

,

hj – значение хэш-функции от документа, подписываемого j -м польз.

,

hj – значение хэш-функции от документа, подписываемого j -м польз.

, которое является вторым элементом ЭЦП.

, которое является вторым элементом ЭЦП.

проверяетсяпутем проверки выполнимости соотношений

проверяетсяпутем проверки выполнимости соотношений  и

и  , в первое из которых в качестве значения

, в первое из которых в качестве значения  входит коллективный открытый ключ

входит коллективный открытый ключ

проверяется путем проверки выполнимости соотношений

проверяется путем проверки выполнимости соотношений  и

и  , в первое из которых в качестве значения

, в первое из которых в качестве значения  входит коллективный открытый ключ, вычисляемый в зависимости от открытых ключей отдельных пользователей и от значений хэш-функций подписываемых ими документов по следующей формуле:

входит коллективный открытый ключ, вычисляемый в зависимости от открытых ключей отдельных пользователей и от значений хэш-функций подписываемых ими документов по следующей формуле:  .

.

субъектов равна

субъектов равна  операций модульного экспоненцирования.

операций модульного экспоненцирования. субъектов примерно равна двум операциям модульного экспоненцирования.

субъектов примерно равна двум операциям модульного экспоненцирования.

. Секретный ключ задается свободным членом a, все остальные коэффициенты многочлена – случайные элементы поля. Каждая тень – точка (xi, yi) на кривой описываемой заданным многочленом.

. Секретный ключ задается свободным членом a, все остальные коэффициенты многочлена – случайные элементы поля. Каждая тень – точка (xi, yi) на кривой описываемой заданным многочленом. , a – примитивный элемент поля. Секрет задается как

, a – примитивный элемент поля. Секрет задается как  , в качестве теней выбираются Di. Предположим, что t из s теней содержат ошибки тогда они рассматриваются как сумма по модулю 2 ошибочного значения и символа кодового слова. Т.о., суть процедуры декодирования с исправлением ошибок заключается в определении позиции и значения ошибки. Помимо ошибок различают стирания. В отличие от ошибок при исправлении стираний позиции известны. Применяя алгоритм декодирования с исправлением ошибок и стираний, можно гарантированно восстановить D и a, а следовательно, и a, при условии что s-2t≥k.

, в качестве теней выбираются Di. Предположим, что t из s теней содержат ошибки тогда они рассматриваются как сумма по модулю 2 ошибочного значения и символа кодового слова. Т.о., суть процедуры декодирования с исправлением ошибок заключается в определении позиции и значения ошибки. Помимо ошибок различают стирания. В отличие от ошибок при исправлении стираний позиции известны. Применяя алгоритм декодирования с исправлением ошибок и стираний, можно гарантированно восстановить D и a, а следовательно, и a, при условии что s-2t≥k. – открытая функция шифрования, а

– открытая функция шифрования, а  – секретная функция расшифрования, где

– секретная функция расшифрования, где  ,

,  – секретный ключ абонента B.

Используем схему слепой электронной подписи RSA.

1) Абонент A вычисляет хэш

– секретный ключ абонента B.

Используем схему слепой электронной подписи RSA.

1) Абонент A вычисляет хэш  последовательности

последовательности  .

2) Абонент A формирует случайное число

.

2) Абонент A формирует случайное число  – так называемый затеняющий множитель.

3) Абонент A шифрует

– так называемый затеняющий множитель.

3) Абонент A шифрует  на открытом ключе

на открытом ключе  и формирует сообщение

и формирует сообщение

,

которое отправляет абоненту B.

4) Абонент B шифрует сообщение

,

которое отправляет абоненту B.

4) Абонент B шифрует сообщение  своим секретным ключом

своим секретным ключом

и отправляет результат абоненту A.

5) Абонент A снимает действие затемняющего множителя

и отправляет результат абоненту A.

5) Абонент A снимает действие затемняющего множителя

и получает электронную подпись абонента B на документе

и получает электронную подпись абонента B на документе  , при этом последний не получил никакой

информации о подписанном документе. Сама процедура слепой подписи требует от одного из участников согласия на то, что он может подвергнуться некоторым посягательствам путем приписывания ему определенных обязательств, которые он не хотел бы брать на себя.

В реальных протоколах, где используется слепая подпись, предусматриваются также процедуры, которые дают определенные гарантии подписывающей стороне, что ее не обманут. Эти гарантии основаны на некоторых дополнительных процедурах и соглашениях, вносящих ограничения и ответственность на сторону, представляющую документ для слепого подписывания. Естественно, что каждая из сторон должна согласиться на тот или иной риск и на определенные гарантии, в противном случае нельзя было бы решить ту задачу, которую хотят решить обе стороны. Так, при использовании систем ЭЦП, пользователи принимают риск, что кто-то может вычислить их секретный ключ. Гарантией защиты их интересов является высокая сложность задачи вычисления секретного ключа. Другим типом гарантий, используемых в криптографических протоколах, служит низкая вероятность повторения случайных чисел, если они являются достаточно длинными.

, при этом последний не получил никакой

информации о подписанном документе. Сама процедура слепой подписи требует от одного из участников согласия на то, что он может подвергнуться некоторым посягательствам путем приписывания ему определенных обязательств, которые он не хотел бы брать на себя.

В реальных протоколах, где используется слепая подпись, предусматриваются также процедуры, которые дают определенные гарантии подписывающей стороне, что ее не обманут. Эти гарантии основаны на некоторых дополнительных процедурах и соглашениях, вносящих ограничения и ответственность на сторону, представляющую документ для слепого подписывания. Естественно, что каждая из сторон должна согласиться на тот или иной риск и на определенные гарантии, в противном случае нельзя было бы решить ту задачу, которую хотят решить обе стороны. Так, при использовании систем ЭЦП, пользователи принимают риск, что кто-то может вычислить их секретный ключ. Гарантией защиты их интересов является высокая сложность задачи вычисления секретного ключа. Другим типом гарантий, используемых в криптографических протоколах, служит низкая вероятность повторения случайных чисел, если они являются достаточно длинными.