ЛАБОРАТОРНАЯ РАБОТА № 2

ИЗУЧЕНИЕ СЕТЕВЫХ АНАЛИЗАТОРОВ TCPDUMP И ETHEREAL

Цель работы

Изучить сетевые анализаторы tcpdump и Ethereal. Провести исследования сетевого трафика и выявить его особенности.

Краткие теоретические сведения

Утилита tcpdump предназначена для анализа сетевого трафика и входит в поставку всех POSIX систем. Эта утилита выводит заголовки пакетов, которые соответствуют заданным критериям, на сетевом интерфейсе, переведенном предварительно в режим приема всех пакетов (promiscous mode). Критерии задаются в форме логического выражения.

Логические выражения для критериев необходимы для того, что бы из общего сетевого трафика выделить только интересующие нас пакеты.

Синтаксис логических выражений включает следующие ключевые слова:

host - IP адрес или DNS имя хоста

net - адрес сети, например

net 192.168.7, net 192.168.7.0 mask 255.255.255.224

port – номер порта (имеет смысл для протоколов TCP и UDP)

proto – тип протокола. Возможные типы: ether, fddi, tr, ip, ip6, arp, rarp, decnet, lat, sca, moprc, mopdl, iso, esis, isis, icmp, icmp6, tcp and udp. Например, tcpdump tcp port 80 dir – направление, возможные значения – src или dst. Например, tcpdump src host kid.stu.

Кроме того, можно использовать адреса несущей сети Ethernet: tcpdump ether dst 00:02:44:5b:ee:9b или IP сеть: tcpdump net src 192.168.7.0/27

Более полную информацию о возможностях утилиты tcpdunp можно получить из стандартной страницы помощи, дав команду man tcpdump.

Сетевой анализатор Wireshar(Ethereal) построен на той же библиотеке (libpacap), что и утилита tcpdump, но имеет удобный графический пользовательский интерфейс.

Порядок выполнения работы

1. Проведите захват пакетов утилитой ethereal без фильтра в течение нескольких минут и внимательно просмотрите результат. Отметьте, какие протоколы используются в сети.

2. Настройте фильтр на захват только широковещательных пакетов.

Произведите захват в течение нескольких минут, рассмотрите результат.

3. Настройте фильтр на захват пактов ICMP. Проверьте результат, включив захват пакетов и запустив со своего хоста команду ping на соседний хост.

4. Не меняя настроек фильтра, запустите захват пакетов и запустите ping на другом хосте, направленый на третий хост в вашем сегменте. Удалось ли Вам захватить эти пакеты? Объясните результат.

5. Запустите утилиту tcpdump с пустым фильтром с перенаправлением пакетов в файл на несколько минут с ключами, обеспечивающими расшифровку пакетов. Поясните результат захвата пакетов.

Выполнение лабораторной работы

В первую очередь был произведен захват пакетов утилитой Wireshark, без фильтров, а соответственно всех пакетов, которые возможно было захватить в сети. Результат представлен на рисунке (рисунок 2.1).

Рисунок 2.1 — Захват пакетов без фильтров

Из результатов видно, что в сети производится обмен по разным протоколам, таким как: ARP, BROWSER, DB-LSP-DISC, DNS, EAPOL, FTP, FTP-DATA, HTTP, ICMP, ICMPv6, IGMP, MDNS, NBNS, SSL, TCP, TLSv1.1, UDP.

Далее работа программы Wireshark была сконфигурирована на отслеживание лишь широковещательных пакетов. Результат представлен на рисунке (рисунок 2.2).

Рисунок 2.2 — Отслеживание широковещательных пакетов

Из полученных данных видно что широковещательные пакеты, в данной сети передаются лишь по протоколу DB-LSP-DISC, BROWSER, ARP.

Далее утилита была настроена на захват пакетов ICMP. Также на исследуемом компьютере была запущена команда ping к соседнему хосту в данном сегменте сети. Результат представлен на рисунке (рисунок 2.3).

Рисунок 2.3 — Результат захвата пакетов по протоколу ICMP с запуском команды ping к соседнему хосту.

Далее при аналогичных настройках программы была запущена утилита ping между двумя другими хостами в данном сегменте сети. Полученный результат представлен на рисунке (рисунок 2.4).

Рисунок 2.4 — Захват пакетов по протоколу ICMP с запуском команды

ping между двумя соседними хостами.

Из полученных данных видно, что при выполнении команды ping никаких пакетов по протоколу ICMP к компьютеру с которого производилось наблюдение не приходило. Это обеспечивается тем, что сеть имеет топологию «звезда», соответственно при обмене пакетами между двумя хостами, третий ничего не знает о их взаимодействии.

Далее согласно задания была запущена утилита tcpdump, с ключами необходимыми для расшифровки пакетов, и перенаправления результата в файл.

Была выполнена следующая команда:

sudo tcpdump –w laba1

· w имя файла – сохраняет все выводимые данные в файле в двоичном формате

· r имя файла – читает данные из указанного файла и выводит на экран

Результат полученный в файле:

20:21:13.629070 IP (tos 0x0, ttl 64, id 35145, offset 0, flags [DF], proto TCP (6), length 52)

kintch-pc.local.50479 > srv211-182. vk.com.http: Flags [.], cksum 0xbbf6 (incorrect -> 0x35b8), ack 2918076562, win 1394, options [nop,nop,TS val 519424 ecr 2421784691], length 0

0x0000: 4500 0034 8949 4000 4006 f5aa aca8 0064 E..4.I@.@......d

0x0010: 57f0 b6d3 c52f 0050 0a1a b3d3 adee 5092 W..../.P......P.

0x0020: 8010 0572 bbf6 0000 0101 080a 0007 ed00...r............

0x0030: 9059 8073.Y.s

20:21:13.630305 IP (tos 0x0, ttl 64, id 0, offset 0, flags [DF], proto UDP (17), length 73)

kintch-pc.local.12737 > dir-300.domain: 1209+ PTR? 211.182.240.87.in-addr.arpa. (45)

0x0000: 4500 0049 0000 4000 4011 e0ee aca8 0064 E..I..@.@......d

0x0010: aca8 0001 31c1 0035 0035 41aa 04b9 0100....1..5.5A.....

0x0020: 0001 0000 0000 0000 0332 3131 0331 3832.........211.182

0x0030: 0332 3430 0238 3707 696e 2d61 6464 7204.240.87.in-addr.

0x0040: 6172 7061 0000 0c00 01 arpa.....

20:21:13.664680 IP (tos 0x0, ttl 56, id 33832, offset 0, flags [DF], proto TCP (6), length 52)

srv211-182. vk.com.http > kintch-pc.local.50479: Flags [.], cksum 0xbf0c (correct), ack 1, win 31, options [nop,nop,TS val 2421795956 ecr 474365], length 0

0x0000: 4500 0034 8428 4000 3806 02cc 57f0 b6d3 E..4.(@.8...W...

0x0010: aca8 0064 0050 c52f adee 5092 0a1a b3d4...d.P./..P.....

0x0020: 8010 001f bf0c 0000 0101 080a 9059 ac74.............Y.t

0x0030: 0007 3cfd..<.

20:21:15.715881 IP (tos 0x0, ttl 57, id 60730, offset 0, flags [DF], proto TCP (6), length 56)

213.199.179.174.40026 > kintch-pc.local.50214: Flags [P.], cksum 0xa52a (correct), seq 4170676607:4170676611, ack 3950765601, win 53, options [nop,nop,TS val 1646139943 ecr 518337], length 4

0x0000: 4500 0038 ed3a 4000 3906 1e03 d5c7 b3ae E..8.:@.9.......

0x0010: aca8 0064 9c5a c426 f897 797f eb7b e621...d.Z.&..y..{.!

0x0020: 8018 0035 a52a 0000 0101 080a 621e 1a27...5.*......b..'

0x0030: 0007 e8c1 4b55 4635....KUF5

20:21:15.749721 IP (tos 0x0, ttl 64, id 0, offset 0, flags [DF], proto UDP (17), length 358)

dir-300.domain > kintch-pc.local.12737: 1209 1/4/8 211.182.240.87.in-addr.arpa. PTR srv211-182. vk.com. (330)

0x0000: 4500 0166 0000 4000 4011 dfd1 aca8 0001 E..f..@.@.......

0x0010: aca8 0064 0035 31c1 0152 ecb3 04b9 8180...d.51..R......

0x0020: 0001 0001 0004 0008 0332 3131 0331 3832.........211.182

0x0030: 0332 3430 0238 3707 696e 2d61 6464 7204.240.87.in-addr.

0x0040: 6172 7061 0000 0c00 01c0 0c00 0c00 0100 arpa............

0x0050: 0023 3a00 190a 7372 7632 3131 2d31 3832.#:...srv211-182

0x0060: 0976 6b6f 6e74 616b 7465 0272 7500 c010. vk.com...

0x0070: 0002 0001 0002 a300 0006 036e 7331 c044...........ns1.D

0x0080: c010 0002 0001 0002 a300 0006 036e 7333.............ns3

0x0090: c044 c010 0002 0001 0002 a300 0006 036e.D.............n

0x00a0: 7332 c044 c010 0002 0001 0002 a300 0006 s2.D............

0x00b0: 036e 7334 c044 c05e 0001 0001 0004 d045.ns4.D.^.......E

0x00c0: 0004 5dba ed02 c05e 001c 0001 0004 d045..]....^.......E

0x00d0: 0010 2a00 bdc0 00ff 0001 0000 0000 0000..*.............

0x00e0: 0002 c082 0001 0001 0004 d045 0004 5dba...........E..].

0x00f0: e064 c082 001c 0001 0004 d045 0010 2a00.d.........E..*.

0x0100: bdc0 00ff 0002 0000 0000 0000 0002 c070...............p

0x0110: 0001 0001 0004 d045 0004 5dba ee18 c070.......E..]....p

0x0120: 001c 0001 0004 d045 0010 2a00 bdc0 00ff.......E..*.....

0x0130: 0003 0000 0000 0000 0002 c094 0001 0001................

0x0140: 0004 d045 0004 5dba effd c094 001c 0001...E..].........

0x0150: 0004 d045 0010 2a00 bdc0 00ff 0004 0000...E..*.........

0x0160: 0000 0000 0002......

Из полученных данных можно просмотреть информацию об отправителе и получателе пакета, протоколу передачи, флагах, которых содержит пакет, состояния контрольной суммы, ttl пакета, и т. д.

Выводы

В ходе выполнения данной лабораторной работы мы ознакомились с сетевыми анализаторами Wireshark и tcpdump, которые имеют схожий функционал, но программа Wireshark имеет удобный графический интерфейс.

Из полученных данных можно сделать вывод, что в каждый момент времени в сети происходит обмен пакетами. При этом эти пакеты могут быть различных протоколов, широковещательные или же нет, при этом пользователь даже не догадывается о том насколько много пакетов передается или принимается в данный момент.

ЛАБОРАТОРНАЯ РАБОТА № 3

ИЗУЧЕНИЕ СЕТЕВОГО ПРОТОКОЛА TCP И ПРОТОКОЛА УРОВНЯ ПРИЛОЖЕНИЙ TELNET

Цель работы: Изучить сетевой протокол ТСР и протокол приложений telnet. Определить основные этапы и особенности использования протоколов.

Ход выполнения лабораторной работы:

1. Установил сервис telnet на своем ПК (host-1), а также на соседней рабочей станции (host-2).

2. Проверил работоспособность сервиса: telnet host-2. Я получил терминальный доступ к машине host2.

3. Запустил на host1 программу захвата пакетов ethereal с фильтром, ограничивающим захват трафика между host-1 и host-2 по протоколу tcp, что бы в захваченные пакеты не попадал "мусор".

4. В терминальном окошке запустите сессию telnet на host-2. Протокол сессии telnet:

root@debian:/home/Dekoder# telnet 192.168.56.102

Trying 192.168.56.102...

Connected to 192.168.56.102.

Escape character is '^]'.

Debian GNU/Linux 6.0

debian login: Dekoder

Password:

Last login: Tue Jan 5 14:45:20 EET 2016 from debian.local on pts/3

Linux debian 2.6.32-5-686 #1 SMP Tue May 13 16:33:32 UTC 2014 i686

The programs included with the Debian GNU/Linux system are free software;

the exact distribution terms for each program are described in the

individual files in /usr/share/doc/*/copyright.

Debian GNU/Linux comes with ABSOLUTELY NO WARRANTY, to the extent

permitted by applicable law.

You have new mail.

Dekoder@debian:~$ ls

Відео Загальнодоступні Музика Шаблони

Документи Картинки Робочий стіл Downloads

Dekoder@debian:~$ logout

Connection closed by foreign host.

5. Остановил захват пактов и сохранил результат в формате tcpdump. Сохранённый результат захвата подал на вход утилиты tcpdump. Результат разбора:

root@debian:/home/ Dekoder# tcpdump -r telnet_tcp

reading from file telnet_tcp, link-type EN10MB (Ethernet)

14:53:19.386651 IP6 fe80::9001:7bde:af71:9d2c.dhcpv6-client > ff02::1:2.dhcpv6-server: dhcp6 solicit

14:53:20.386870 IP6 fe80::9001:7bde:af71:9d2c.dhcpv6-client > ff02::1:2.dhcpv6-server: dhcp6 solicit

14:53:22.386568 IP6 fe80::9001:7bde:af71:9d2c.dhcpv6-client > ff02::1:2.dhcpv6-server: dhcp6 solicit

14:53:25.354468 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [S], seq 3032994703, win 5840, options [mss 1460,sackOK,TS val 3108410 ecr 0,nop,wscale 5], length 0

14:53:25.380853 ARP, Request who-has 192.168.56.101 tell 192.168.56.102, length 46

14:53:25.380899 ARP, Reply 192.168.56.101 is-at 08:00:27:e6:be:c7 (oui Unknown), length 28

14:53:25.381846 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [S.], seq 1990467293, ack 3032994704, win 5792, options [mss 1460,sackOK,TS val 3077151 ecr 3108410,nop,wscale 5], length 0

14:53:25.381901 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 1, win 183, options [nop,nop,TS val 3108417 ecr 3077151], length 0

14:53:25.382503 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 1:28, ack 1, win 183, options [nop,nop,TS val 3108417 ecr 3077151], length 27

14:53:25.383330 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [.], ack 28, win 181, options [nop,nop,TS val 3077158 ecr 3108417], length 0

14:53:25.753703 IP6 fe80::a00:27ff:fecc:a6b9.mdns > ff02::fb.mdns: 0 PTR (QM)? 101.56.168.192.in-addr.arpa. (45)

14:53:25.753780 IP 192.168.56.102.mdns > 224.0.0.251.mdns: 0 PTR (QM)? 101.56.168.192.in-addr.arpa. (45)

14:53:25.754731 IP 192.168.56.101.mdns > 224.0.0.251.mdns: 0*- [0q] 1/0/0 (Cache flush) PTR debian.local. (65)

14:53:25.765984 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 1:13, ack 28, win 181, options [nop,nop,TS val 3077251 ecr 3108417], length 12

14:53:25.766081 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 13, win 183, options [nop,nop,TS val 3108513 ecr 3077251], length 0

14:53:25.767096 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 13:52, ack 28, win 181, options [nop,nop,TS val 3077254 ecr 3108513], length 39

14:53:25.767130 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 52, win 183, options [nop,nop,TS val 3108513 ecr 3077254], length 0

14:53:25.767708 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 28:116, ack 52, win 183, options [nop,nop,TS val 3108513 ecr 3077254], length 88

14:53:25.772616 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [.], ack 116, win 181, options [nop,nop,TS val 3077255 ecr 3108513], length 0

14:53:25.792478 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 52:55, ack 116, win 181, options [nop,nop,TS val 3077260 ecr 3108513], length 3

14:53:25.792768 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 116:119, ack 55, win 183, options [nop,nop,TS val 3108519 ecr 3077260], length 3

14:53:25.806636 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 55:58, ack 119, win 181, options [nop,nop,TS val 3077264 ecr 3108519], length 3

14:53:25.806987 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 119:122, ack 58, win 183, options [nop,nop,TS val 3108523 ecr 3077264], length 3

14:53:25.808077 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 58:80, ack 122, win 181, options [nop,nop,TS val 3077264 ecr 3108523], length 22

14:53:25.844816 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 80, win 183, options [nop,nop,TS val 3108533 ecr 3077264], length 0

14:53:25.845335 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 80:94, ack 122, win 181, options [nop,nop,TS val 3077273 ecr 3108533], length 14

14:53:25.845447 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 94, win 183, options [nop,nop,TS val 3108533 ecr 3077273], length 0

14:53:26.387073 IP6 fe80::9001:7bde:af71:9d2c.dhcpv6-client > ff02::1:2.dhcpv6-server: dhcp6 solicit

14:53:34.005081 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 122:123, ack 94, win 183, options [nop,nop,TS val 3110573 ecr 3077273], length 1

14:53:34.015229 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 94:95, ack 123, win 181, options [nop,nop,TS val 3079316 ecr 3110573], length 1

14:53:34.015291 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 95, win 183, options [nop,nop,TS val 3110575 ecr 3079316], length 0

14:53:34.387750 IP6 fe80::9001:7bde:af71:9d2c.dhcpv6-client > ff02::1:2.dhcpv6-server: dhcp6 solicit

14:53:34.481057 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 123:124, ack 95, win 183, options [nop,nop,TS val 3110692 ecr 3079316], length 1

14:53:34.505968 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 95:96, ack 124, win 181, options [nop,nop,TS val 3079435 ecr 3110692], length 1

14:53:34.506022 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 96, win 183, options [nop,nop,TS val 3110698 ecr 3079435], length 0

14:53:35.041217 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 124:125, ack 96, win 183, options [nop,nop,TS val 3110832 ecr 3079435], length 1

14:53:35.050861 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 96:97, ack 125, win 181, options [nop,nop,TS val 3079575 ecr 3110832], length 1

14:53:35.050924 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 97, win 183, options [nop,nop,TS val 3110834 ecr 3079575], length 0

14:53:35.337091 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 125:126, ack 97, win 183, options [nop,nop,TS val 3110906 ecr 3079575], length 1

14:53:35.346308 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 97:98, ack 126, win 181, options [nop,nop,TS val 3079649 ecr 3110906], length 1

14:53:35.346362 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 98, win 183, options [nop,nop,TS val 3110908 ecr 3079649], length 0

14:53:35.648949 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 126:127, ack 98, win 183, options [nop,nop,TS val 3110984 ecr 3079649], length 1

14:53:35.654765 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 98:99, ack 127, win 181, options [nop,nop,TS val 3079726 ecr 3110984], length 1

14:53:35.654818 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 99, win 183, options [nop,nop,TS val 3110985 ecr 3079726], length 0

14:53:35.752979 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 127:128, ack 99, win 183, options [nop,nop,TS val 3111010 ecr 3079726], length 1

14:53:35.762318 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 99:100, ack 128, win 181, options [nop,nop,TS val 3079753 ecr 3111010], length 1

14:53:35.762366 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 100, win 183, options [nop,nop,TS val 3111012 ecr 3079753], length 0

14:53:38.101403 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 128:130, ack 100, win 183, options [nop,nop,TS val 3111597 ecr 3079753], length 2

14:53:38.121282 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 100:102, ack 130, win 181, options [nop,nop,TS val 3080342 ecr 3111597], length 2

14:53:38.121338 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 102, win 183, options [nop,nop,TS val 3111602 ecr 3080342], length 0

14:53:38.126842 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 102:112, ack 130, win 181, options [nop,nop,TS val 3080344 ecr 3111602], length 10

14:53:38.126881 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 112, win 183, options [nop,nop,TS val 3111603 ecr 3080344], length 0

14:53:39.649515 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 130:131, ack 112, win 183, options [nop,nop,TS val 3111984 ecr 3080344], length 1

14:53:39.688152 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [.], ack 131, win 181, options [nop,nop,TS val 3080734 ecr 3111984], length 0

14:53:39.793840 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 131:132, ack 112, win 183, options [nop,nop,TS val 3112020 ecr 3080734], length 1

14:53:39.794717 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [.], ack 132, win 181, options [nop,nop,TS val 3080760 ecr 3112020], length 0

14:53:40.140995 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 132:133, ack 112, win 183, options [nop,nop,TS val 3112107 ecr 3080760], length 1

14:53:40.148703 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [.], ack 133, win 181, options [nop,nop,TS val 3080847 ecr 3112107], length 0

14:53:40.865353 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 133:134, ack 112, win 183, options [nop,nop,TS val 3112288 ecr 3080847], length 1

14:53:40.866477 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [.], ack 134, win 181, options [nop,nop,TS val 3081028 ecr 3112288], length 0

14:53:41.029044 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 134:135, ack 112, win 183, options [nop,nop,TS val 3112329 ecr 3081028], length 1

14:53:41.029946 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [.], ack 135, win 181, options [nop,nop,TS val 3081069 ecr 3112329], length 0

14:53:41.453046 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 135:136, ack 112, win 183, options [nop,nop,TS val 3112435 ecr 3081069], length 1

14:53:41.454037 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [.], ack 136, win 181, options [nop,nop,TS val 3081175 ecr 3112435], length 0

14:53:42.409404 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 136:138, ack 112, win 183, options [nop,nop,TS val 3112674 ecr 3081175], length 2

14:53:42.410222 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [.], ack 138, win 181, options [nop,nop,TS val 3081414 ecr 3112674], length 0

14:53:42.419885 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 112:114, ack 138, win 181, options [nop,nop,TS val 3081417 ecr 3112674], length 2

14:53:42.419997 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 114, win 183, options [nop,nop,TS val 3112676 ecr 3081417], length 0

14:53:42.472423 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 114:564, ack 138, win 181, options [nop,nop,TS val 3081430 ecr 3112676], length 450

14:53:42.472460 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 564, win 216, options [nop,nop,TS val 3112689 ecr 3081430], length 0

14:53:42.695341 IP6 fe80::a00:27ff:fecc:a6b9.mdns > ff02::fb.mdns: 0 A (QM)? debian.local. (30)

14:53:42.695720 IP 192.168.56.102.mdns > 224.0.0.251.mdns: 0 A (QM)? debian.local. (30)

14:53:42.696196 IP 192.168.56.101.mdns > 224.0.0.251.mdns: 0*- [0q] 1/0/0 (Cache flush) A 192.168.56.101 (40)

14:53:43.411342 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 564:602, ack 138, win 181, options [nop,nop,TS val 3081665 ecr 3112689], length 38

14:53:43.411382 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 602, win 216, options [nop,nop,TS val 3112924 ecr 3081665], length 0

14:53:47.081105 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 138:139, ack 602, win 216, options [nop,nop,TS val 3113842 ecr 3081665], length 1

14:53:47.095444 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 602:603, ack 139, win 181, options [nop,nop,TS val 3082586 ecr 3113842], length 1

14:53:47.095517 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 603, win 216, options [nop,nop,TS val 3113845 ecr 3082586], length 0

14:53:47.196921 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 139:140, ack 603, win 216, options [nop,nop,TS val 3113871 ecr 3082586], length 1

14:53:47.203041 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 603:604, ack 140, win 181, options [nop,nop,TS val 3082613 ecr 3113871], length 1

14:53:47.203121 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 604, win 216, options [nop,nop,TS val 3113872 ecr 3082613], length 0

14:53:47.888885 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 140:142, ack 604, win 216, options [nop,nop,TS val 3114044 ecr 3082613], length 2

14:53:47.895118 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 604:606, ack 142, win 181, options [nop,nop,TS val 3082786 ecr 3114044], length 2

14:53:47.895159 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 606, win 216, options [nop,nop,TS val 3114045 ecr 3082786], length 0

14:53:47.899447 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 606:912, ack 142, win 181, options [nop,nop,TS val 3082787 ecr 3114045], length 306

14:53:47.899500 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 912, win 250, options [nop,nop,TS val 3114046 ecr 3082787], length 0

14:53:50.388845 IP6 fe80::9001:7bde:af71:9d2c.dhcpv6-client > ff02::1:2.dhcpv6-server: dhcp6 solicit

14:53:50.661843 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 142:143, ack 912, win 250, options [nop,nop,TS val 3114737 ecr 3082787], length 1

14:53:50.667722 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 912:913, ack 143, win 181, options [nop,nop,TS val 3083479 ecr 3114737], length 1

14:53:50.667777 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 913, win 250, options [nop,nop,TS val 3114738 ecr 3083479], length 0

14:53:50.888952 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 143:144, ack 913, win 250, options [nop,nop,TS val 3114794 ecr 3083479], length 1

14:53:50.894878 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 913:914, ack 144, win 181, options [nop,nop,TS val 3083536 ecr 3114794], length 1

14:53:50.894931 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 914, win 250, options [nop,nop,TS val 3114795 ecr 3083536], length 0

14:53:51.720988 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 144:145, ack 914, win 250, options [nop,nop,TS val 3115002 ecr 3083536], length 1

14:53:51.728106 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 914:915, ack 145, win 181, options [nop,nop,TS val 3083744 ecr 3115002], length 1

14:53:51.728215 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 915, win 250, options [nop,nop,TS val 3115003 ecr 3083744], length 0

14:53:54.029054 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 145:146, ack 915, win 250, options [nop,nop,TS val 3115579 ecr 3083744], length 1

14:53:54.036117 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 915:916, ack 146, win 181, options [nop,nop,TS val 3084321 ecr 3115579], length 1

14:53:54.036192 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 916, win 250, options [nop,nop,TS val 3115580 ecr 3084321], length 0

14:53:54.480897 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 146:147, ack 916, win 250, options [nop,nop,TS val 3115692 ecr 3084321], length 1

14:53:54.486799 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 916:917, ack 147, win 181, options [nop,nop,TS val 3084434 ecr 3115692], length 1

14:53:54.486848 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 917, win 250, options [nop,nop,TS val 3115693 ecr 3084434], length 0

14:53:54.852980 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 147:148, ack 917, win 250, options [nop,nop,TS val 3115785 ecr 3084434], length 1

14:53:54.859581 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 917:918, ack 148, win 181, options [nop,nop,TS val 3084527 ecr 3115785], length 1

14:53:54.859637 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 918, win 250, options [nop,nop,TS val 3115786 ecr 3084527], length 0

14:53:57.549010 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [P.], seq 148:150, ack 918, win 250, options [nop,nop,TS val 3116459 ecr 3084527], length 2

14:53:57.555360 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [P.], seq 918:920, ack 150, win 181, options [nop,nop,TS val 3085201 ecr 3116459], length 2

14:53:57.555416 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [.], ack 920, win 250, options [nop,nop,TS val 3116460 ecr 3085201], length 0

14:53:57.613910 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [F.], seq 920, ack 150, win 181, options [nop,nop,TS val 3085215 ecr 3116460], length 0

14:53:57.614173 IP 192.168.56.101.47788 > 192.168.56.102.telnet: Flags [F.], seq 150, ack 921, win 250, options [nop,nop,TS val 3116475 ecr 3085215], length 0

14:53:57.614877 IP 192.168.56.102.telnet > 192.168.56.101.47788: Flags [.], ack 151, win 181, options [nop,nop,TS val 3085215 ecr 3116475], length 0

6. Изучая параллельно протокол сессии telnet, результаты захвата пакетов в окне ethereal и в файле с разобранными пакетами, я нашёл: установление соединения по протоколу TCP с учётом флагов, (на рисунке 3.1 – 3.3, изображены три пакета, которые понадобились для установки соединения); разрыв соединения по протоколу TCP с учётом флагов, (на рисунке 3.4 – 3.6, изображены три пакета, которые понадобились для разрыва соединения); на рисунке 3.7, изображены пакеты, содержащие логин и пароль пользователя.

Рисунок 3.1 – Пакет от host-1 до host-2 с флагом SYN

Рисунок 3.2 – Пакет от host-2 до host-1 с флагами SYN, ACK

Рисунок 3.3 – Пакет от host-1 до host-2 с флагом ACK

Рисунок 3.4 – Пакет от host-2 до host-1 с флагами FIN, ACK

Рисунок 3.5 – Пакет от host-1 до host-2 с флагами FIN, ACK

Рисунок 3.6 – Пакет от host-2 до host-1 с флагом ACK

Рисунок 3.7 – Пакеты, содержащие логин и пароль пользователя

7. На рисунке 3.8 изображён пример инкапсулции пакета. На транспортном уровне telnet-пакет инкапсулируется в TCP-пакет, где указываются порты отправителя и получателя. Сетевой уровень инкапсулирует пакет в IP-пакет, в нём указывается сетевые адреса отправителя и получателя. На канальном уровне, пакет инкапсулируется в Ethernet-пакет, в котором содержится информация о МАС-адресах хостов отправителя и получателя.

Рисунок 3.7 – Инкапсуляция пакета

Выводы:

На лабораторной работе я изучил сетевой протокол ТСР и протокол приложений telnet. Также, я определил основные этапы и особенности использования этих протоколов.

ЛАБОРАТОРНАЯ РАБОТА № 4

ИЗУЧЕНИЕ СЕТЕВОГО ПРОТОКОЛА UDP И ПРОТОКОЛА УРОВНЯ ПРИЛОЖЕНИЙ DNS

Цель работы

Изучить сетевой протокол UDP и протокол уровня приложений DNS. Определить основные этапы и особенности использования протоколов.

Теоретические сведения

Протокол UDP является простейшим транспортным протоколом без гарантии доставки данных и без установления соединения. Данный протокол обеспечивает мультиплексирование данных между приложениями при помощи поля port а так же контроль правильности данных при помощи поля checksum. Данный протокол используется для обмена короткими структурированными данными в режиме "запрос-ответ" а так же для посылки широковещательных сообщений. По сравнению с протоколом TCP этот протокол обеспечивает большее быстродействие, поскольку не имеет затрат на установку и разрыв соединения. Удобно так же применение протокола UDP для случаев специаль6ного транспорта, когда транспорт TCP по каким-либо соображениям не устраивает разработчика. Однако следует отметить, что механизмы подтверждения и сборки потока в этом случае должны обеспечиваться приложением.

Служба доменных имён DNS является основной системной службой в сетях TCP/IP, поскольку эта служба обеспечивает разрешение символьных имён в IP адреса и наоборот. Каждое приложение, использующее сетевые функции, обращается к базовой системной библиотеке libc, частью которой является так называемый резольвер (resolver). Резольвер имеет свой файл конфигурации /etc/resolv.conf, в котором описаны ближайшие сервера имён и порядок подстановки суффиксов.

order bind,hosts

search stu stu.cn.ua

nameserver 192.168.0.10

nameserver 192.168.0.14

В сети должно быть как минимум два сервера имён для обеспечения бесперебойного разрешения имён. Обращение резольвера происходит сначала к первому серверу, и если ответ не получен в течение короткого времени, ко второму. Если сервер не может самостоятельно отработать запрос, он обращается к серверам домена корневого домена "." и производит поиск сервера, способного обработать запрос. Полученный ответ перенаправляется клиенту и кешируется на сервере для ускорения последующих ответов.

Выполнение работы

1. Запустите анализатор ethereal c фильтром, настроенным на отслеживание трафика от вашего хоста до сервера DNS (далее -dns_host) и до сервера www (далее - www_host).

2. Проверьте работоспособность фильтра командами

ping www_host

ping dns_host

Анализатор должен показать захваченные пакеты.

3. Перестартуйте захват пакетов.

4. Запустите программу просмотра web на хост www_host.

5. Сохраните захваченные пакеты в формате libpcap.

6. Запустите анализатор tcpdump для разбора сохранённого файла со следующими ключами:

tcpdump -vvv -X -r файл_пакетов >файл_разбора

Данный файл будет содержать разобранные пакеты обращения браузера к веб-страничке и к серверу DNS.

7. Используя оба анализатора, отследите, как происходили обращения к серверам и прокомментируйте в файле все пакеты.

8. Запустите новую сессию захвата пакетов.

9. Выполните команды host www.yahoo.com и host 193.193.193.100 и повторите описанную выше процедуру для захваченных пакетов.

10. Подробно разберите все запросы к серверу DNS.

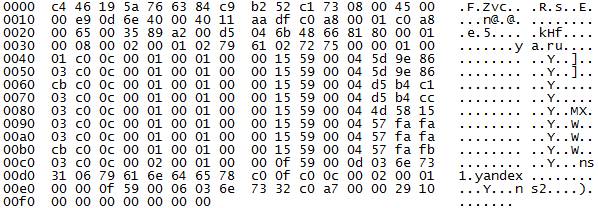

Был произведен захват пакетов на ya.ru при просмотре данного сайта и разбор их с помощью tcpdump.

Предыдущий пакет посылает запрос на сервер DNS с целью установить IP адрес домена stu.cn.ua. В данном пакете

1)45 00 00 33 fb 65 40 00 40 11 bd 9d c0 a8 00 65 c0 a8 00 01 – IPv4

2)89 a2 00 35 00 1f d2 c9 – UDP

89 a2 – порт отправителя

00 35 – порт приёмника (стандартный DNS-порт)

00 1f – длинна датаграммы

d2 c9 – checksum

3) 48 66 01 00 00 01 00 00 00 00 00 00 02 79 61 02 72 75 00 00 01 00 01 – DNS

48 66 – id, устанавливается клиентом и возвращается сервером. Это поле позволяет клиенту определить на какой запрос пришёл отклик.

01 00 – флаги (тип сообщения – запрос, код операции – стандартный запрос, сообщение не обрезано, запрос – рекурсивный)

00 01 00 00 00 00 00 00 – четыре 16-битных поля указывают на количество пунктов в четырёх полях переменной длины, которые завершают запись (количество вопросов, количество записей ресурсов ответов, количество записей ресурсов прав доступа, количество дополнительных записей ресурсов).

02 79 61 02 72 75 00 00 01 00 01 – запрос

02 79 61 02 72 75 00 – имя хоста

00 01 – тип

00 01 – класс

Предыдущий пакет – ответ DNS сервера на запрос. В данном пакете:

Выделенное – DNS протокол

48 66 – id

81 80 – флаги (стандартный запрос, авторитетный ответ – сервер не имеет полномочий для этого домена, сообщение не обрезано, запрос был рекурсивным, рекурсия возможна, ошибок не было)

00 01 – количество вопросов в пакете

00 08 – количество ответов в пакете

00 02 – количество авторитетных ответов в пакете

00 01 – количество дополнительных ответов

02 79 61 02 72 75 00 00 01 00 01 – запрос

с0 0c 00 01 00 01 00 00 15 59 00 04 5d 9e 86 03 c0 0c 00 01 00 01 00 00 15 59 00 04 5d 9e 86 cb c0 0c 00 01 00 01 00 00 15 59 00 04 d5 b4 c1 03 c0 0c 00 01 00 01 00 00 15 59 00 04 d5 b4 cc 03 c0 0c 00 01 00 01 00 00 15 59 00 04 4d 58 15 03 c0 0c 00 01 00 01 00 00 15 59 00 04 57 fa fa 03 c0 0c 00 01 00 01 00 00 15 59 00 04 57 fa fa cb c0 0c 00 01 00 01 00 00 15 59 00 04 57 fa fb 03 – ответ

с0 0с 00 02 00 01 00 00 0а 59 00 0в 03 6e 73 31 06 79 61 6e 64 65 78 c0 0f c0 0c 00 02 00 01 00 00 0f 59 00 06 03 6e 73 32 c0 a7 – 2 авторитетных ответа.

Предыдущие 3 пакета устанавливали соединение по протоколу TCP.

Предыдущие 2 пакета – запрос на получение данных от хоста и подтверждение получения запроса на получение данных.

3. Результат выполнения команд и разбора пакетов утилитой tcpdump:

host www.yahoo.com

Предыдущий пакет посылает запрос на сервер DNS с целью установить IP адрес домена www.yahoo.com.

Следующий пакет – ответ от DNS сервера, который содержит 6 ответов и 2 “авторитетных” ответа.

Предыдущий пакет – запрос на DNS сервер с целью узнать Ipv6 адрес домена ds-eu-fp3.wa1.b.yahoo.com

Следующий пакет – ответ от DNS сервера. Пакет содержит 4 Ipv6 адреса домена ds-eu-fp3.wa1.b.yahoo.com и 2 “авторитетных” ответа.

Предыдущий пакет – запрос на DNS сервер с типом запроса MX (запись об обмене почтой).

Следующий пакет – ответ от DNS сервера, содержащий 1 “авторитетный” ответ.

host 193.193.193.100

Предыдущий пакет – запрос на DNS сервер, с целью узнать доменное имя IP адреса 193.193.193.100

Следующий пакет – ответ от DNS сервера, содержащий доменное имя.

Выводы

В результате выполнения лабораторной работы изучили протоколы UDP и протокол уровня приложений DNS на основе разбора пакетов, которые были перехвачены программой WIRESHARK и проанализированы.

ЛАБОРАТОРНАЯ РАБОТА №5

КОНФИГУРИРОВАНИЕ СЛУЖБЫ