ДЕПАРТАМЕНТ ОБРАЗОВАНИЯ ГОРОДА МОСКВЫ

КОЛЛЕДЖ ПРЕДПРИНИМАТЕЛЬСТВА №11

КУРСОВАЯ РАБОТА

На тему:_____________________________________________________________________________

_____________________________________________________________________________________

по дисциплине «Эксплуатация подсистем безопасности автоматизированных систем»

| Выполнил: Студент группы ____________________________ (ФИО) ____________________________ (подпись) | Преподаватель: Байшугурова Р.Р... (ФИО) ___________________________ (подпись) |

Москва

Оглавление

Введение.. 3

Вывод.. 15

Введение

Актуальность темы курсовой работы определяется обострением проблем информационной безопасности (ИБ) даже в условиях интенсивного совершенствования технологий и инструментов защиты данных. Об этом свидетельствует беспрецедентный рост нарушений информационной безопасности и усиливающаяся тяжесть их последствий. Общее число нарушений в мире ежегодно увеличивается. Перечень угроз информационной безопасности, нарушений, преступлений настолько обширный, что требует научной систематизации и специального изучения с целью оценки связанных с ними рисков и разработки мероприятий по их предупреждению. Исследования свидетельствуют о том, что основной причиной проблем предприятий в области защиты информации является отсутствие продуманной и утвержденной политики обеспечения информационной безопасности, базирующейся на организационных, технических, экономических решениях с последующим контролем их реализации и оценкой эффективности. Ряд задач по отражению наиболее вероятных угроз для внутренних сетей способны решать межсетевые экраны. Межсетевой экран (МЭ)— это система межсетевой защиты, позволяющая разделить каждую сеть на две и более части и реализовать набор правил, определяющих условия прохождения пакетов с данными через границу из одной части общей сети в другую. Как правило, эта граница проводится между корпоративной (локальной) сетью предприятия и глобальной сетью Интернет, хотя ее можно провести и внутри корпоративной сети предприятия. Использование межсетевых экранов позволяет организовать внутреннюю политику безопасности сети предприятия, разделив всю сеть на сегменты МЭ пропускает через себя весь трафик, принимая относительно каждого проходящего пакета решение: дать ему возможность пройти или нет. Для того чтобы межсетевой экран мог осуществить эту операцию, ему необходимо определить набор правил фильтрации. Решение о том, фильтровать ли с помощью межсетевого экрана конкретные протоколы и адреса, зависит от принятой в защищаемой сети политики безопасности. Межсетевой экран представляет собой набор компонентов, настраиваемых для реализации выбранной политики безопасности.

Современный IT-рынок предлагает различные варианты обеспечения безопасности пользовательских устройств и компьютерных сетей в целом. Конечные пользовательские устройства, как правило, довольно успешно защищаются антивирусными программами и программными межсетевыми экранами (брандмауэры, файрволы). Компьютерные сети в комплексе защитить сложнее. Одним программным обеспечением здесь не обойтись. Решением вопроса обеспечения безопасности компьютерных сетей является установка межсетевых экранов в программно-аппаратном исполнении на границе сетей.

В основные задачи межсетевых экранов входит защита компьютеров от вторжения злоумышленников из внешней сети и от утечки/изменения информации. Устанавливая межсетевой экран с требуемой конфигурацией на границу с внешней сетью, можно быть уверенным в том, что Ваш компьютер будет «невидим» извне (если только политикой администрирования не предусмотрен доступ к нему). Современные межсетевые экраны работают по принципу «запрещено все, что не разрешено», то есть Вы сами решаете для какого протокола или программы открыть доступ во внутреннюю сеть.

Помимо функций сетевой защиты, межсетевой экран обеспечивает возможность нормального функционирования сетевых приложений.

Безусловно, межсетевой экран – это не панацея от всех бед компьютерного мира. Всегда необходимо принимать во внимание «человеческий фактор», так как именно человек неосознанно (а порой и целенаправленно) может нанести вред информационной системе, выполнив действия, не входящие в политику безопасности. Это может быть утечка информации через подключение внешних носителей, установление дополнительного незащищенного Интернет-подключения, умышленное изменение информации санкционированным пользователем и т.п.

Классификация

Межсетевые экраны - однокомпонентные или функционально распределенные средства, реализующие контроль за информацией, поступающей или исходящей в или из АС. Межсетевой экран разделяет сеть на две или более части и реализует набор правил - политику безопасности, определяющие условия прохождения пакетов из одной части сети в другую, а так же разрешенные службы и типы доступа.

Границы защищаемой сети обычно проводятся на стыке корпоративной сети и сети Интернет. Но можно располагать их и внутри корпоративной сети, например для защиты подразделений, где обрабатывается более конфиденциальная информация.

Межсетевой экран, защищающий сразу, множество (не менее двух) узлов, призван решить две задачи, каждая из которых по-своему важна:

• ограничение доступа внешних (по отношению к защищаемой сети) пользователей к внутренним ресурсам корпоративной сети. К таким пользователям могут быть отнесены партнеры, удаленные пользователи, хакеры и даже сотрудники самой компании, пытающие получить доступ к серверам баз данных, защищаемых межсетевым экраном;

• разграничение доступа пользователей защищаемой сети к внешним ресурсам. Решение этой задачи позволяет, например, регулировать доступ к серверам, не требуемым для выполнения служебных обязанностей.

Все межсетевые экраны используют в своей работе один из. двух взаимоисключающих принципов:

«Разрешено все, что не запрещено в явном виде». С одной стороны, данный принцип облегчает администрирование межсетевого экрана, так как от администратора не требуется никакой предварительной настройки — межсетевой экран начинает работать сразу после включения в сеть электропитания. Любой сетевой пакет, пришедший на МСЭ, пропускается через него, если это не запрещено правилами. С другой стороны, в случае неправильной настройки данное правило делает межсетевой экран дырявым решетом, который не защищает от большинства несанкционированных действий, описанных в предыдущих главах. Поэтому в настоящий момент производители межсетевых экранов практически отказались от использования данного принципа; «Запрещено все, что не разрешено в явном виде». Этот принцип делает межсетевой экран практически неприступной стеной (если на время забыть на возможность подкопа этой стены, ее обхода и проникновения через незащищенные бойницы). Однако, как это обычно и бывает, повышая защищенность, мы тем самым нагружаем администратора безопасности дополнительными задачами по предварительной настройке базы правил межсетевого экрана. После включения такого МСЭ в сеть, она становится недоступной для любого вида трафика. Администратор должен на каждый тип разрешенного взаимодействия задавать одно и более правил.

Особенности межсетевых экранов

- Управление доступом в интернет;

- Фильтрация небезопасных служб, чтобы они не использовались за пределами защищенной сети;

- Концентрированная безопасность;

- Повышенная конфиденциальность;

- Детальная протоколируемость.

Недостатки:

1. Ограничение нужных по мнению пользователей служб;

2. Остающиеся уязвимыми места;

3. Плохая защита от собственных сотрудников;

4. Межсетевые экраны не защищают от вирусов;

5. Уменьшение пропускной способности;

Межсетевые экраны можно классифицировать в зависимости от уровня модели OSI, на котором они работают.

Можно выделить следующие их классы, учитывающие уровни OSI или стека TCP/IP:

- коммутаторы, функционирующие на канальном уровне;

- сетевые или пакетные фильтры, которые, как видно из названия, функционируют на сетевом уровне;

- шлюзы сеансового уровня (circuit-level proxy);

- посредники прикладного уровня (application proxy или application gateway);

- инспекторы состояния (stateful inspection).

1.1Коммутаторы

Данные устройства, функционирующие на канальном уровне, не принято причислять к классу межсетевых экранов, т.к. они разграничивают доступ в рамках локальной сети и не могут быть применены для ограничения трафика из Internet. Однако, основываясь на том факте, что межсетевой экран разделяет доступ между двумя сетями или узлами, такое причисление вполне закономерно. Многие производители коммутаторов, например, Cisco, Nortel, 3Com, позволяют осуществлять фильтрацию трафика на основе MAC-адресов, содержащихся во фреймах, пытающихся получить доступ к определенному порту коммутатора. Наиболее эффективно данная возможность реализована в решениях компании Cisco, в частности в семействе коммутаторов Catalyst, которые обладают механизмом Port Security. Однако надо заметить, что практически все современные сетевые карты позволяют программно изменять их MAC-адреса, что приводит к неэффективности такого метода фильтрации. Поэтому существуют и другие параметры, которые могут использоваться в качестве признака фильтрации. Например, VLAN, которые разграничивают трафик между ними - трафик одной VLAN никогда не пересекается с трафиком другой VLAN. Более "продвинутые" коммутаторы могут функционировать не только на втором, но и на третьем, четвертом (например, Catalyst) и даже седьмом уровнях модели OSI (например, TopLayer AppSwitch). Необходимо сразу сделать небольшое замечание. Существует некоторая путаница в терминологии. Одни производители упоминают про коммутацию на пятом уровне, другие - на седьмом. И те и другие правы, но… В маркетинговых целях эффектнее выглядит заявление о коммутации на 7-ми, а не 5-ти уровнях. Хотя на самом деле в обоих случаях подразумевается одно и то же. Ведь в модели TCP/IP всего пять уровней и последний, прикладной, уровень включает в себя заключительные три уровня, существующие в модели OSI/ISO.

| Достоинства | Недостатки |

| Высокая скорость работы Данная возможность встроена в большинство коммутаторов, что не требует дополнительных финансовых затрат | Отсутствует возможность анализа прикладного уровня Отсутствует возможность анализа заголовков сетевого и сеансового уровней (исключая некоторые коммутаторы) Нет защиты от подмены адреса |

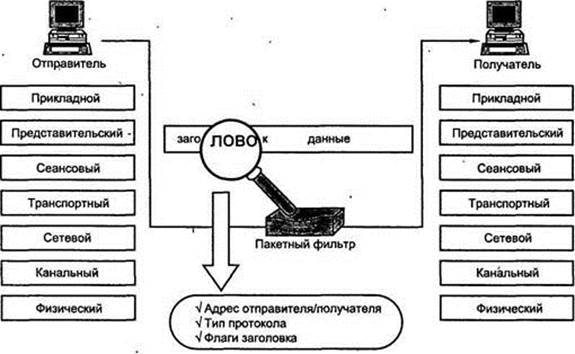

1.2Пакетные фильтры

Пакетные фильтры (packet filter) - это одни из первых и самые распространенные межсетевые экраны, которые функционируют на третьем, сетевом уровне и принимают решение о разрешении прохождения трафика в сеть на основании информации, находящейся в заголовке пакета. Многие фильтры также могут оперировать заголовками пакетов и более высоких уровней (например, TCP или UDP). Распространенность этих межсетевых экранов связана с тем, что именно эта технология используется в абсолютном большинстве маршрутизаторов (т.н. экранирующий маршрутизатор, screening router) и даже коммутаторах (например, в решениях компании Cisco). В качестве параметров, используемых при анализе заголовков сетевых пакетов, могут использоваться:

- адреса отправителей и получателей;

- тип протокола (TCP, UDP, ICMP и т.д.);

- номера портов отправителей и получателей (для TCP и UDP трафика);

- другие параметры заголовка пакета (например, флаги TCP-заголовка).

С помощью данных параметров, описанных в специальном наборе правил, можно задавать достаточно гибкую схему разграничения доступа. При поступлении пакета на любой из интерфейсов маршрутизатора, он сначала определяет, может ли он доставить пакет по назначению (т.е. может ли осуществить процесс маршрутизации). И только потом маршрутизатор сверяется с набором правил (т.н. список контроля доступа, access control list), проверяя, должен ли он маршрутизировать этот пакет. При создании правил для пакетных фильтров можно использовать два источника информации: внутренний и внешний. Первый источник включает в себя уже названные поля заголовка сетевого пакета. Второй, реже используемый источник оперирует информацией внешней по отношению к сетевым пакетам. Например, дата и время прохождения сетевого пакета. Сетевые фильтры, обладая рядом достоинств, не лишены и ряда серьезных недостатков. Во-первых, исходя из того, что они анализируют только заголовок (такие фильтры получили название stateless packet filtering), за пределами рассмотрения остается поле данных, которое может содержать информацию, противоречащую политике безопасности. Например, в данном поле может содержаться команда на доступ к файлу паролей по протоколу FTP или HTTP, что является признаком враждебной деятельности. Другой пример. Пакетный фильтр может пропустить в защищаемую сеть TCP-пакет от узла, с которым в настоящий момент не открыто никаких активных сессий. Т.к. межсетевой экран, функционирующий на сетевом уровне, не анализирует информацию, присущую транспортному и более высокому уровню, то он пропустит такой пакет в сеть.

В целом, недостаток пакетных фильтров заключается в том, что они не умеют анализировать трафик на прикладном уровне, на котором совершается множество атак - проникновение вирусов, Internet-червей, отказ в обслуживании и т.д. Некоторые производители, например, Cisco, предлагают пакетные фильтры с учетом состояния (stateful packet filtering), которые сохраняют в памяти сведения о состоянии текущих сеансов, что позволяет предотвратить некоторые атаки (в частности, описанные в последнем примере).

Другой недостаток пакетных фильтров - сложность настройки и администрирования. Приходится создавать как минимум два правила для каждого типа разрешенного взаимодействия (для входящего и исходящего трафика). Мало того, некоторые правила, например, реализованные в решениях компании Cisco, различаются для каждого интерфейса маршрутизатора, что только усложняет создание таблицы правил (списка контроля доступа). Неконтролируемое увеличение числа правил может приводить к появлению брешей в первой линии обороны, создаваемой пакетными фильтрами. Известны случаи, когда таблицы правил маршрутизаторов содержали тысячи правил. Только представьте, с какой головной болью столкнулись бы администраторы, пожелавшие локализовать какую-либо проблему с пропуском трафика. И не стоит забывать, что при настройке фильтра может случиться ситуация, когда одно правило противоречит другому. Увеличение числа правил несет с собой и еще одну проблему - снижение производительности межсетевого экрана. Ведь пришедший пакет проверяется на соответствие таблицы правил, начиная с ее верха, что в свою очередь требует внимательного отношения к порядку следования правил. Такая проверка осуществляется до тех пор, пока не будет найдено соответствующее правило или не будет достигнут конец таблицы. Во многих реализациях, каждое новое правило, пусть не намного, но все же уменьшает общую производительность фильтра. Одним из немногих исключений является уже неоднократно упоминавшаяся продукция компании Cisco, в которой реализованы высокоэффективные механизмы обработки сетевого трафика.

Еще один недостаток пакетных фильтров - слабая аутентификация трафика, которая осуществляется только на основе адреса отправителя. Текущая версия протокола IP (v4) позволяет без труда подменять такой адрес, подставляя вместо него любой из адресов, принадлежащий адресному пространству IP-протокола, реализуя тем самым атаку "подмена адреса" (IP Spoofing). И даже, если адрес компьютера-отправителя не изменялся, то что мешает злоумышленнику сесть за этот компьютер. Ведь сетевой фильтр не запрашивает у пакета идентификатор и пароль пользователя, т.к. эта информация принадлежит прикладному уровню.

Данные МСЭ могут быть реализованы как аппаратно, например, в фильтрующих маршрутизаторах компании Cisco, так и программно, например, в ОС Windows 2000, Unix и т.д. Причем пакетный фильтр может быть установлен не только на устройстве, расположенном на границе между двумя сетями (например, на маршрутизаторе), но и на рабочей станции пользователя, повышая тем самым ее защищенность.

Однако простота реализации пакетных фильтров, их высокая производительность и малая цена (зачастую такие фильтры являются свободно распространяемыми) перевешивает указанные недостатки и обуславливает их повсеместное распространение и использование как обязательного (а зачастую единственного) элемента системы сетевой безопасности. Кроме того, они являются составной частью практически всех межсетевых экранов, использующих контроль состояния и описываемых далее.

| Достоинства | Недостатки |

| Высокая скорость работы Простота реализации Данная возможность встроена во все маршрутизаторы и многие ОС, что не требует дополнительных финансовых затрат Низкая стоимость или свободное распространение (в случае приобретения) | Отсутствует возможность анализа прикладного уровня Нет защиты от подмены адреса Сложность настройки и администрирования При увеличении числа правил возможно снижение производительности Требуется детальное знание сетевых услуг и протоколов Нет контроля состояния соединения Трудность функционирования в сетях с динамическим распределением адресов |

Рис.1. «Пакетный фильтр»

1.3Шлюзы сеансового уровня

Шлюз сеансового уровня - это другая технология, используемая в межсетевых экранах, но на сегодняшний день ее очень трудно встретить в виде единственной технологии, реализованной в межсетевом экране. Как правило, они поставляются в рамках прикладных шлюзов или инспекторов состояний. Кроме того, обеспечиваемый им уровень защиты немногим выше, чем у пакетных фильтров, при более низкой производительности.

Смысл технологии фильтрации на сеансовом уровне заключается в том, что шлюз исключает прямое взаимодействие двух узлов, выступая в качестве т.н. посредника (proxy), который перехватывает все запросы одного узла на доступ к другому и, после проверки допустимости таких запросов, устанавливает соединение. После этого шлюз сеансового уровня просто копирует пакеты, передаваемые в рамках одной сессии, между двумя узлами, не осуществляя дополнительной фильтрации. Как только авторизованное соединение установлено, шлюз помещает в специальную таблицу соединений соответствующую информацию (адреса отправителя и получателя, состояние соединения, информация о номере последовательности и т.д.). Как только сеанс связи завершается, запись о нем удаляется из этой таблицы. Все последующие пакеты, которые могут быть сформированы злоумышленником и "как бы относятся" к уже завершенному соединению, отбрасываются.

Рис 2 «Шлюз сеансового уровня»

Достоинство данной технологии, ярким представителем которой является SOCKS в том, что она исключает прямой контакт между двумя узлами. Адрес шлюза сеансового уровня является единственным элементом, который связывает внешнюю сеть, кишащую хакерами, с внутренними, защищаемыми ресурсами. Кроме того, поскольку соединение между узлами устанавливается только после проверки его допустимости, то тем самым шлюз предотвращает возможность реализации подмены адреса, присущую пакетным фильтрам.

Несмотря на кажущуюся эффективность этой технологии, у нее есть один очень серьезный недостаток - невозможность проверки содержания поля данных. Т.е. тем самым злоумышленнику представляется возможность передачи в защищаемую сеть троянских коней и других Internet-напастей. Мало того, описанная в предыдущих главах возможность перехвата TCP-сессии (TCP hijacking), позволяет злоумышленнику даже в рамках разрешенной сессии реализовывать свои атаки.

| Достоинства | Недостатки |

| Высокая скорость работы Простота реализации Исключение прямого взаимодействия между двумя узлами Контроль состояния соединения | Отсутствует возможность анализа прикладного уровня |

1.4Посредники прикладного уровня

Посредники прикладного уровня практически ничем не отличаются от шлюзов сеансового уровня, за одним исключением. Они также осуществляют посредническую функцию между двумя узлами, исключая их непосредственное взаимодействие, но позволяют проникать в контекст передаваемого трафика, т.к. функционируют на прикладном уровне. Межсетевые экраны, построенные по этой технологии, содержат т.н. посредников приложений (application proxy), которые, "зная" как функционирует то или иное приложение, могут обрабатывать сгенерированный ими трафик. Таким образом, эти посредники могут, например, разрешать в исходящем трафике команду GET (получение файла) протокола FTP и запрещать команду PUT (отправка файла) и наоборот. Еще одно отличие от шлюзов сеансового уровня - возможность фильтрации каждого пакета.

Однако, как видно из приведенного описания, если для какого-либо из приложений отсутствует свой посредник приложений, то межсетевой экран не сможет обрабатывать трафик такого приложения, и он будет отбрасываться. Именно поэтому так важно, чтобы производитель межсетевого экрана своевременно разрабатывал посредники для новых приложений, например, для мультимедиа-приложений.

Рис 3 «Посредник прикладного уровня»

| Достоинства | Недостатки |

| Анализ на прикладном уровне и возможность реализации дополнительных механизмов защиты (например, анализ содержимого) Исключение прямого взаимодействия между двумя узлами Высокий уровень защищенности Контроль состояния соединения | Невозможность анализа трафика от «неизвестного» приложения Невысокая производительность Уязвимость к атакам на уровне ОС и приложений Требование изменения модификации клиентского ПО Не всегда есть посредник для приложений на базе протоколов UDP и RPC Двойной анализ — на уровне приложения и уровне посредника |

1.5Инспекторы состояния

Каждый из названных классов межсетевых экранов обладает рядом достоинств и может применяться для защиты корпоративных сетей. Однако куда более эффективным было бы объединить все названные классы МСЭ в одном устройстве. Что и было сделано в инспекторах состояний, которые совмещают в себе все достоинства названных выше типов экранов, начиная анализ трафика с сетевого и заканчивая прикладным уровнями, что позволяет совместить в одном устройстве казалось бы несовместимые вещи - большую производительность и высокую защищенность. Эти межсетевые экраны позволяют контролировать:

- каждый передаваемый пакет - на основе имеющейся таблицы правил;

- каждую сессию - на основе таблицы состояний;

- каждое приложение - на основе разработанных посредников.

Действуя по принципу "продвинутого" шлюза сеансового уровня, инспектор состояния, тем не менее, не препятствует установлению соединения между двумя узлами, за счет производительность такого межсетевого экрана существенно выше, чем у шлюза сеансового и прикладного уровня, приближаясь к значениям, встречающимся только у пакетных фильтров. Еще одно достоинство межсетевых экранов с контролем состояния - прозрачность для конечного пользователя, не требующая дополнительной настройки или изменения конфигурации клиентского программного обеспечения.

Завершая описание классов межсетевых экранов, хотим заметить, что термин "stateful inspection", введенный компанией Check Point Software, так полюбился производителям, что сейчас очень трудно найти межсетевой экран, который бы не относили к этой категории (даже если он и не реализует эту технологию). Таким образом, сейчас на рынке существует всего два класса межсетевых экранов - инспекторы состояний и пакетные фильтры.

Выбор межсетевого экрана

Существует замечательная русская поговорка: "Не стоит класть все яйца в одну корзину". Именно по такому принципу и надо выбирать межсетевой экран. Нельзя сделать однозначный выбор в пользу какого-либо из названных экранов. Лучше если вы сможете использовать два межсетевых экрана, строя таким образом, эшелонированную оборону своей сети. Если один из экранов будет выведен из строя, то до тех пор его работоспособность не будет восстановлена, весь удар примет на себя второй экран. Обычно используется комбинация "пакетный фильтр - инспектор состояния (или посредник прикладного уровня)". И эта комбинация хороша еще и тем, что вам не придется тратиться на приобретение пакетного фильтра, уже встроенного в маршрутизатор, установленный на границе вашей сети.

3Возможности

Помимо фильтрации трафика межсетевые экраны позволяют выполнять и другие, не менее важные функции, без которых обеспечение защиты периметра было бы неполным. Разумеется, приводимый ниже список не является исчерпывающим, но и данный материал ёне является руководством по выбору межсетевого экрана. Мы всего лишь указываем на некоторые средства защиты от атак, описанных ранее.

4Трансляция сетевых адресов

Как показано ранее, для реализации многих атак злоумышленнику необходимо знать адрес своей жертвы. Чтобы скрыть эти адреса, а также топологию всей сети, межсетевые экраны выполняют очень важную функцию - трансляцию сетевых адресов (network address translation). Трансляция может осуществлять двумя способами - динамически и статически. В первом случае адрес выделяется узлу в момент обращения к межсетевому экрану. После завершения соединения адрес освобождается и может быть использован любым другим узлом корпоративной сети. Во втором случае адрес узла всегда привязывается к одному адресу МСЭ.

Рис. 3 «Трансляция сетевых адресов»

5Аутентификация пользователей

Межсетевые экраны помимо разрешения или запрещения допуска различных приложений в сеть, также могут выполнять аналогичные действия и для пользователей, которые желают получить доступ к внешним или внутренним ресурсам, разделяемым межсетевым экраном. При этом проверка подлинности (аутентификация) пользователя может осуществляться как при предъявлении обычного идентификатора (имени) и пароля, так и с помощью более надежных методов, например, с помощью SecureID или цифровых сертификатов.

Рис. 4 «Аутентификация»

Регистрация событий

Являясь критическим элементом системы защиты корпоративной сети, межсетевой экран имеет возможность регистрации всех действий, им фиксируемых. К таким действиям относятся не только пропуск или блокирование сетевых пакетов, но и изменение правил разграничения доступа администратором безопасности и другие действия. Такая регистрация позволяет обращаться к создаваемым журналам по мере необходимости - в случае возникновения инцидента безопасности или сбора доказательств для предоставления их в судебные инстанции или для внутреннего расследования.

6Реализация межсетевого экрана

Существует два варианта реализации межсетевых экранов - программный и программно-аппаратный. Второй вариант также может быть реализован двояко - в виде специализированного устройства и в виде модуля в маршрутизаторе или коммутаторе. Интерес к программно-аппаратным решениям за последние два года во всем мире возрос. Такие решения постепенно вытесняют "чисто" программные системы и начинают играть первую скрипку на данном рынке.

Первое решение - наиболее часто используемое в настоящее время и на первый взгляд более привлекательное. Это связано с тем, что, по мнению многих, для его применения достаточно только приобрести программное обеспечение межсетевого экрана и установить на любой компьютер, имеющийся в организации. Однако на практике далеко не всегда в организации находится свободный компьютер, да еще и удовлетворяющий достаточно высоким требованиям по системным ресурсам. Поэтому одновременно с приобретением программного обеспечения приобретается и компьютер для его установки. Потом следует процесс установки на компьютер операционной системы и ее настройка, что также требует времени и оплаты работы установщиков. И только после этого устанавливается и настраивается программное обеспечение системы обнаружения атак. Как видно, использование обычной персоналки далеко не так просто, как кажется на первый взгляд. Именно поэтому в последние годы стали получать распространения специализированные программно-аппаратные решения, называемые security appliance. Они поставляются, как специальные программно-аппаратные комплексы, использующие специализированные или обычные операционные системы (как правило, на базе FreeBSD или Linux), "урезанные" для выполнения только заданных функций. К достоинству таких решений можно отнести:

- Простота внедрения в технологию обработки информации. Поскольку такие устройства поставляются уже с предустановленной и настроенной операционной системой и защитными механизмами, необходимо только подключить его к сети, что выполняется в течение нескольких минут. И хотя некоторая настройка все же требуется, время, затрачиваемое на нее, существенно меньше, чем в случае установки и настройки межсетевого экрана "с нуля".

- Простота управления. Данные устройства могут управляться с любой рабочей станции Windows 9x, NT, 2000 или Unix. Взаимодействие консоли управления с устройством осуществляется либо по стандартным протоколам, например, Telnet или SNMP, либо при помощи специализированных или защищенных протоколов, например, Ssh или SSL.

- Производительность. За счет того, что из операционной системы исключаются все "ненужные" сервисы и подсистемы, устройство работает более эффективно с точки зрения производительности и надежности.

- Отказоустойчивость и высокая доступность. Реализация межсетевого экрана в специальном устройстве позволяет реализовать механизмы обеспечения не только программной, но и аппаратной отказоустойчивости и высокой доступности. Такие устройства относительно легко объединяются в кластеры.

- Сосредоточение на защите. Решение только задач обеспечения сетевой безопасности не приводит к трате ресурсов на выполнение других функций, например, маршрутизации и т.п. Обычно, попытка создать универсальное устройство, решающее сразу много задач, ни к чему хорошему не приводит.

В отчете, опубликованном независимой консалтинговой компанией Gartner Group в июне 1997 года, было написано, что к 2002 году 80% компаний с доходами от 20 до 200 миллионов долларов выберут именно аппаратные решения, а не программные. Основная причина такого выбора - обеспечение такого же высокого уровня защиты, как и в программных решениях, но за меньшие деньги. И вторая причина - простота и легкость интеграции таких решений в корпоративную систему.На первый взгляд такие аппаратные реализации существенно дороже, но это только на первый взгляд. Стоимость программно-аппаратного решения составляет порядка $5000-12000. Стоимость решения, основанного на применении только программного обеспечения, выполняющего аналогичные функции, может быть существенно выше. И это несмотря на то, что само ПО стоит меньше. Такой эффект достигается за счет того, что стоимость программного решения включает в себя:

К сожалению, приходится отметить, что немногие межсетевые экраны обладают встроенной системой обнаружения атак. Одним из таких решений является системы BlackICE Defender и BlackICE Agent компании Internet Security Systems. Любой из компонентов семейства BlackICE содержит два основных модуля, осуществляющих обнаружение и блокирование несанкционированной деятельности - BlackICE Firewall и BlackICE IDS. BlackICE Firewall отвечает за блокирование сетевого трафика с определенных IP-адресов и TCP/UDP-портов. Предварительное блокирование трафика по определенным критериям позволяет увеличить производительность системы за счет снижения числа "лишних" операций на обработку неразрешенного трафика. Настройка данного компонента может осуществлять как вручную, так и в автоматическом режиме. В последнем случае, реконфигурация происходит после обнаружения несанкционированной деятельности модулем BlackICE IDS. При этом блокирование трафика может осуществляться на любой промежуток времени. BlackICE Firewall работает напрямую с сетевой картой, минуя встроенный в операционную систему стек протоколов, что позволяет устранить опасность от использования многих известных уязвимостей, связанных с некорректной реализацией стека в ОС. BlackICE IDS отвечает за обнаружение атак и других следов несанкционированной деятельности в трафике, поступающем от модуля BlackICE Firewall, и использует запатентованный алгоритм семиуровневого анализа протокола.

Следующим механизмом, которым должен обладать эффективный персональный межсетевой экран, является защита от опасного содержимого, которое можно получить из Internet. К такому содержимому можно отнести апплеты Java и управляющие элементы ActiveX, код ShockWave и сценарии JavaScript, Jscript и VBScript. С помощью этих, с одной стороны незаменимых и удобных технологий, можно выполнить большое число несанкционированных действий на компьютере. Начиная от внедрения вирусов и установки троянских коней и заканчивая кражей или удалением всей информации. Также персональные межсетевые экраны должны защищать от cookies, которые могут раскрыть конфиденциальную информацию о владельце компьютера.

В некоторые персональные МСЭ (например, в Norton Internet Security компании Symantec) встроены антивирусные системы, которые помимо обнаружения троянцев могут обнаруживать и большое число вирусов, включая макрос-вирусы и Internet-червей. Зачастую производители встраивают в свою продукцию модули VPN (например, PGP Desktop Security или VPN-1 SecureClient), которые отвечают за обеспечение защищенного взаимодействия с центральным офисом.

Т.к. распределенные экраны управляются централизованно, то они должны обладать эффективным механизмом настройки, администрирования и контроля, позволяющим администратору безопасности без дополнительных усилий получить подробную информацию о зафиксированных попытках проникновения на защищаемые узлы. Мало того, в некоторых случаях необходимо инициировать процедуру расследования компьютерного преступления или собрать доказательства для обращения в правоохранительные органы. И здесь будет незаменимым механизм отслеживания злоумышленника (back tracing), реализованный в некоторых межсетевых экранах. Например, уже упоминаемые BlackICE Agent и Defender, позволяют отследить злоумышленника, осуществляющего атаку на защищаемый компьютер, и собрать о хакере следующую информацию:

- IP-, DNS-, WINS-, NetBIOS- и MAC-адреса компьютера, с которого осуществляется атака.

- Имя, под которым злоумышленник вошел в сеть.

Немаловажной является возможность удаленного обновления программного обеспечения персонального межсетевого экрана (например, в VPN-1 SecureClient). В противном случае администратору приходилось бы самостоятельно посещать каждого из владельцев компьютера и обновлять его защитное ПО. Представьте, какую бурю возмущений это вызвало бы у владельцев компьютеров, которых отрывали бы от своей рабо