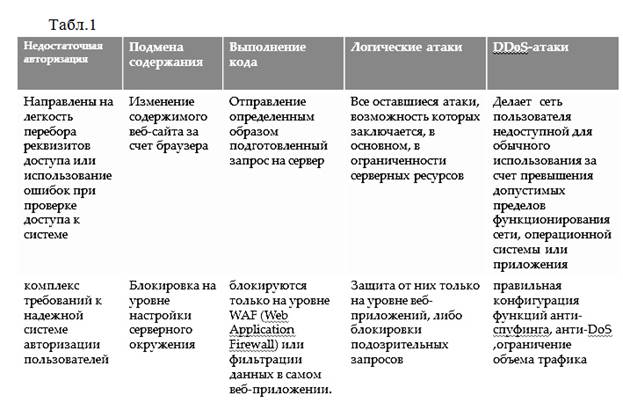

Сетевые атаки столь же разнообразны, как и системы, против которых они направлены. Некоторые атаки отличаются большой сложностью. Другие может осуществить обычный оператор, даже не предполагающий, какие последствия может иметь его деятельность. Для оценки типов атак необходимо знать некоторые ограничения, изначально присущие протоколу TPC/IP. Сеть Интернет создавалась для связи между государственными учреждениями и университетами в помощь учебному процессу и научным исследованиям. Создатели этой сети не подозревали, насколько широко она распространится. В результате, в спецификациях ранних версий интернет-протокола (IP) отсутствовали требования безопасности. Именно поэтому многие реализации IP являются изначально уязвимыми. Через много лет, получив множество рекламаций (RFC - RequestforComments), мы, наконец, стали внедрять средства безопасности для IP. Однако ввиду того, что изначально средства защиты для протокола IP не разрабатывались, все его реализации стали дополняться разнообразными сетевыми процедурами, услугами и продуктами, снижающими риски, присущие этому протоколу. Далее мы кратко обсудим типы атак, которые обычно применяются против сетей IP, и перечислим способы борьбы с ними. (табл.1)

Классификация сетевых угроз и способы борьбы

Недостаточная авторизация

Сюда можно отнести атаки, направленные на легкость перебора реквизитов доступа или использование каких-либо ошибок при проверке доступа к системе. Кроме техник Подбора (BruteForce) сюда входит Угадывания доступа (CredentialandSessionPrediction) и Фиксация сессии (SessionFixation).

Защита от атак этой группы предполагает комплекс требований к надежной системе авторизации пользователей.

Подмена содержания (атаки на клиентов)

Сюда входят все техники изменить содержимое веб-сайта без какого-либо взаимодействия с сервером, обслуживающим запросы — т.е. угроза реализуется за счет браузера пользователя (но при этом обычно сам браузер не является «слабым звеном»: проблемы заключаются в фильтрации контента на стороне сервера) или промежуточного кэш-сервера. Виды атак: Подмена содержимого (ContentSpoofing), Межсайтовые запросы (XSS, Cross-SiteScripting), Злоупотребление перенаправлениями (URL RedirectorAbuse), Подделка межсайтовых запросов (Cross-SiteRequestForgery), Расщепление HTTP-ответа (HTTP ResponseSplitting, Контрабанда HTTP-ответа (HTTP ResponseSmuggling), а также Обход маршрутизации (RoutingDetour), Расщепление HTTP-запроса (HTTP RequestSplitting) и Контрабанда HTTP-запроса (HTTP RequestSmuggling).

Значительная часть указанных угроз может быть блокирована еще на уровне настройки серверного окружения, но веб-приложения должны также тщательно фильтровать как поступающие данные, так и ответы пользователя.

Выполнение кода

Атаки на выполнение кода являются классическими примерами взлома сайта через уязвимости. Злоумышленник может выполнить свой код и получить доступ к хостингу, где расположен сайт, отправив определенным образом подготовленный запрос на сервер. Атаки: Переполнение буфера (BufferOverflow), Форматирование строки (FormatString), Целочисленное переполнение (IntegerOverflows), LDAP внедрение (LDAP Injection), Mail внедрение (MailCommandInjection), Нулевой байт (NullByteInjection), Выполнение команд ОС (OS Commanding), Исполнение внешнего файла (RFI, RemoteFileInclusion), Внедрение SSI (SSI Injection), Внедрение SQL (SQL Injection), Внедрение XPath (XPathInjection), Внедрение XML (XML Injection), Внедрение XQuery (XQueryInjection) и Внедрение XXE (XML ExternalEntities).

Не все из указанных типов атак могут касаться вашего сайта, но корректно они блокируются только на уровне WAF (WebApplicationFirewall) или фильтрации данных в самом веб-приложении.

Логические атаки

В этой группе отнесли все оставшиеся атаки, возможность которых заключается, в основном, в ограниченности серверных ресурсов. В частности, это Отказ в обслуживании (DenialofService) и более точечные атаки — Злоупотребление SOAP (SOAP ArrayAbuse), Переполнение XML-атрибутов XML AttributeBlowup и Расширение XML-сущностей (XML EntityExpansion).

Защита от них только на уровне веб-приложений, либо блокировки подозрительных запросов (сетевое оборудование или веб-прокси). Но припоявление новых видов точечных атак необходимо проводить аудит веб-приложений на предмет уязвимости им.

DDoS-атаки

Атаки DoS отличаются от атак других типов. Они не нацелены на получение доступа к вашей сети или на получение из этой сети какой-либо информации. Атака DoS делает вашу сеть недоступной для обычного использования за счет превышения допустимых пределов функционирования сети, операционной системы или приложения.

Угроза атак типа DoS может снижаться тремя способами:

Функции анти-спуфинга - правильная конфигурация функций анти-спуфинга на ваших маршрутизаторах и межсетевых экранах поможет снизить риск DoS. Эти функции, как минимум, должны включать фильтрацию RFC 2827. Если хакер не сможет замаскировать свою истинную личность, он вряд ли решится провести атаку.

Функции анти-DoS - правильная конфигурация функций анти-DoS на маршрутизаторах и межсетевых экранах может ограничить эффективность атак. Эти функции часто ограничивают число полуоткрытых каналов в любой момент времени.

Ограничение объема трафика (trafficratelimiting) - организация может попросить провайдера (ISP) ограничить объем трафика. Этот тип фильтрации позволяет ограничить объем некритического трафика, проходящего по вашей сети. Обычным примером является ограничение объемов трафика ICMP, который используется только для диагностических целей. Атаки (D)DoS часто используют ICMP.