Другим средством шифрования, применяемым в Windows и появившимся в последних версиях этой операционной системы, является BitLocker. Это встроенное средство безопасности в современных операционных системах, которое обеспечивает надежную защиту самой операционной системы, данных, которые хранятся на компьютере пользователя, а также отдельных томов и съемных носителей. Оно позволяет оставить пользовательские данные нетронутыми при серьезных атаках, а также физическом изымании жестких дисков, для дальнейшего автономного взлома данных.

Для улучшения защиты ваших данных Windows BitLocker использует доверенный платформенный модуль (Trusted Platform Module - TPM) - спецификация, детализирующая криптопроцессор, в котором хранятся криптографические ключи для защиты информации, а также обобщенное наименование реализаций указанной спецификации, например в виде «чипа TPM», что гарантирует целостность компонентов, используемых даже на самой ранней стадии загрузки.

1.2.1. Архитектура BitLocker

Для того чтобы воспользоваться всеми преимуществами шифрования BitLocker и проверки подлинности системы, компьютер должен соответствовать таким требованиям:

· наличие установленного модуля TPM версии 1.2, который при включении шифрования позволяет сохранять определенный ключ на съемном носителе для запуска системы;

· в базовой системе ввода-вывода (BIOS) должна быть установлена спецификация группы Trusted Computing Group (TCG), которая перед загрузкой операционной системы создает цепочку доверий для действий и включает поддержку статического корневого объекта изменения уровня доверия.

К сожалению, не все материнские платы оснащены таким модулем как TPM, но даже без этого модуля операционная система позволяет вам воспользоваться данной технологией шифрования при наличии запоминающих устройств USB с поддержкой команд UFI, а также в том случае, если ваш жесткий диск разбит на два и более тома. Например, на одном томе у вас будет находиться непосредственно операционная система для которой и будет включено шифрование, а второй, системный том, емкостью не менее 1,5Гб, содержит файлы, которые нужны для загрузки операционной системы после того как BIOS загрузит платформу. Все ваши тома должны быть отформатированы в файловой системе NTFS.

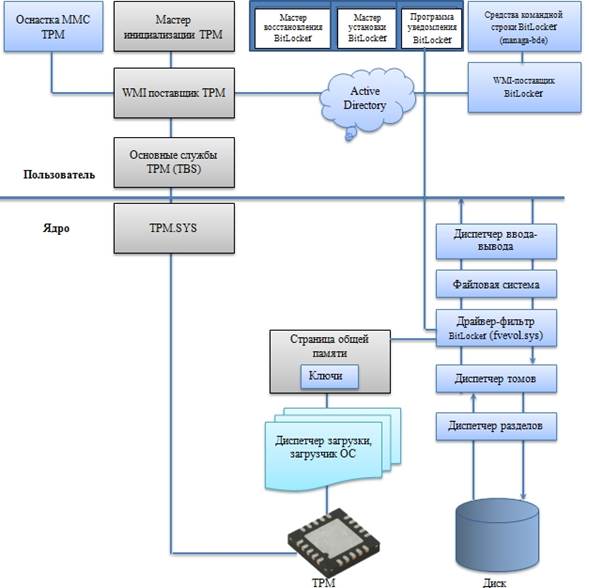

Архитектура шифрования BitLocker обеспечивает управляемые и функциональные механизмы, как в режиме ядра, так и в пользовательском режиме. На высоком уровне, к основным компонентам BitLocker можно отнести:

· Драйвер Trusted Platform Module (%SystemRoot%\System32\Drivers\Tpm.sys) – драйвер, который обращается к чипу TPM в режиме ядра;

· Основные службы TPM, которые включают пользовательские службы, предоставляющие доступ к TPM в пользовательском режиме (%SystemRoot%\System32\tbssvc.dll), поставщика WMI, а также оснастку MMC (%SystemRoot%\System32\Tpm.msc);

· Связанный код BitLocker в диспетчере загрузки (BootMgr), который аутентифицирует доступ к жесткому диску, а также позволяет восстанавливать и разблокировать загрузчик;

· Драйвер фильтра BitLocker (%SystemRoot%\System32\Drivers\Fvevol.sys), который позволяет шифровать и расшифровывать тома на лету в режиме ядра;

· Поставщик WMI BitLocker и управление сценариями, которые позволяют настраивать и управлять сценариями интерфейса BitLocker.

На рисунке 6 изображены различные компоненты и службы, которые обеспечивают корректную работу технологии шифрования BitLocker.

Рисунок 6. Архитектура BitLocker

BitLocker зашифровывает содержимое тома, используя ключ шифрования всего тома (FVEK — Full Volume Encryption Key), назначенного ему во время его первоначальной настройки для использования компонента BitLocker, с использованием алгоритмов 128- или 256-разрядного ключа AES. Ключ FVEK шифруется с помощью главного ключа тома (VMK — Volume Master Key) и хранится на томе в области, специально отведенной для метаданных. Защита главного ключа тома является косвенным способом защиты данных тома: дополнение главного ключа тома позволяет системе пересоздать ключ после того как ключи были утеряны или скомпрометированы.

Шифрование BitLocker поддерживает пять режимов проверки подлинности в зависимости от аппаратных возможностей компьютера и требуемого уровня безопасности. Если ваша аппаратная конфигурация поддерживает технологию доверенного платформенного модуля (TPM), то вы можете сохранять VMK или только в TMP, или в TPM и на устройстве USB или сохранять ключ VMK в TPM и при загрузке системы вводить PIN. Помимо этого у вас есть возможность скомбинировать два предыдущих метода. А для платформ, которые не совместимы с технологией TPM, вы можете хранить ключ на внешнем USB устройстве.

Таблица 2

Режимы, используемые для шифрования тома

| Источник VMK | Безопасность | Действия пользователя |

| Только TPM | Защищает от программных атак, но уязвим к аппаратным атакам | Никаких |

| TPM + PIN | Добавляет защиту от аппаратных атак | Пользователь должен вводить PIN-код при каждом запуске ОС |

| TPM + ключ USB | Полная защита от аппаратных атак, но уязвима к потере ключа USB | Пользователь должен использовать ключ USB при каждом запуске ОС |

| TPM + ключ USB + PIN | Максимальный уровень защиты | При каждом запуске ОС пользователь должен вводить PIN-код и использовать ключ USB |

| Только ключ USB | Минимальный уровень защиты для компьютеров, не оснащенных TPM + есть риск потери ключа | Пользователь должен использовать ключ USB при каждом запуске ОС |

Рисунок 7. Способы шифрования томов, используя технологию BitLocker

Стоит обратить внимание на то, что при загрузке операционной системы с включенным шифрованием BitLocker, выполняется последовательность действий, которая зависит от набора средств защиты тома. Эти действия включают в себя проверку целостности системы, а также другие шаги по проверке подлинности, которые должны быть выполнены перед снятием блокировки с защищённого тома.

На рисунке 7 показаны способы шифрования томов.

Перед тем как BitLocker предоставит доступ к FEVK и расшифрует том, вам нужно предоставить ключи авторизированного пользователя или компьютера. Как было указано выше, если в вашем компьютере присутствует модуль TPM, вы можете использовать разные методы проверки аутентификации.

Использование только TPM

Процесс загрузки операционной системы использует TPM для того чтобы убедиться, что жесткий диск подключен к соответствующему компьютеру и важные системные файлы не были повреждены, а также предотвращает доступ к жесткому диску, если вредоносная программа или rootkit поставил под угрозу целостность системы. В то время, когда компьютер проходит проверку, TPM разблокирует VMK и ваша операционная система запускается без участия пользователя (рисунок 8).

Рисунок 8. Проверка подлинности с помощью технологии TPM

Использование TPM совместно с USB-ключом

В дополнение к физической защите, в этом случае TPM требует внешний ключ, который находится на USB-устройстве. В этом случае пользователю нужно вставить USB-накопитель, на котором хранится внешний ключ, предназначенный для аутентификации пользователя и целостности компьютера. В этом случае, вы можете защитить свой компьютер от кражи, при включении компьютера, а также при выводе из режима гибернации. К сожалению, этот способ не защитит вас от вывода компьютера из спящего режима. При использовании этого способа, для уменьшения риска при краже компьютера, вам нужно хранить внешний ключ отдельно от своего компьютера.

Рисунок 9. Проверка подлинности с помощью модуля TPM и USB-ключа

Использование TPM совместно с PIN-кодом

Этот способ препятствует запуску компьютера до тех пор, пока пользователь не введет персональный идентификационный номер (PIN-код). Этот способ позволяет защитить ваш компьютер в том случае, если у вас был украден выключенный компьютер. К сожалению, вам не стоит использовать данный метод в том случае, если компьютер должен запускаться автоматически без участия человека, которые обычно выступают в качестве серверов. Когда запрашивается PIN, аппаратный модуль TPM компьютера отображает запрос для ввода четырехзначного PIN-кода со специальной задержкой, которая устанавливается производителями материнской платы и самого модуля TPM.

Рисунок 10. Проверка подлинности с помощью TPM и PIN-кода

Использование комбинированного метода (TPM+PIN-код+USB-ключ)

В операционных системах Windows Vista и более поздних версиях вы можете использовать комбинированный метод проверки подлинности для максимального уровня защиты вашего компьютера. В этом случае, к аппаратной проверке подлинности TPM добавляется ввод PIN-кода и использование внешнего ключа, который находится на USB-накопителе. Все эти средства обеспечивают максимальный уровень защиты BitLocker, которые требуют данные, которые «знает» и «использует» пользователь. Для того чтобы злоумышленник завладел вашими данными, которые расположены на защищённом при помощи технологии BitLocker томе, ему нужно украсть ваш компьютер, иметь в наличии USB-накопитель с вашим ключом, а также знать PIN-код, что практически невозможно.

Рисунок 11. Проверки подлинности с использованием TPM, USB-ключа, а также PIN-кода

Проверка подлинности только с USB-ключом запуска

В этом случае пользователь предоставляет VMK на диске, USB-накопителе или на любых внешних устройствах хранения данных для расшифровки FEVK и тома, зашифрованных при помощи технологии BitLocker на компьютере, в котором не установлен модуль TPM. Использование ключа запуска без TPM позволяет вам шифровать данные без обновления вашего аппаратного оборудования. Этот способ считается наиболее уязвимым, так как в этом случае нет проверки целостности и, перенося жесткий диск на другой компьютер, данными можно будет воспользоваться.

1.2.2. Шифрование диска BitLocker средствами графического интерфейса

Включение шифрования BitLocker для системного раздела

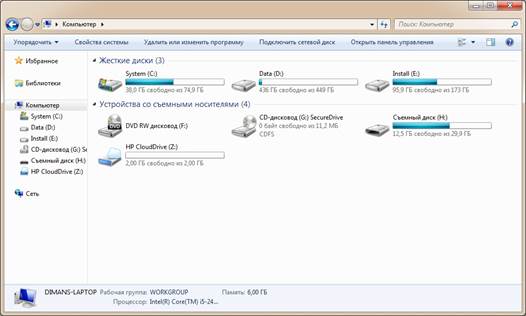

В процедуре включения шифрования диска BitLocker для системного раздела на компьютере, который не входит в домен, нет ничего сложного. Пусть на компьютере, на котором будут шифроваться диски, создано три раздела, причём, зашифрованными должны быть первые два (рисунок 12).

Рисунок 12. Проводник Windows на компьютере, на котором будут шифроваться диски

Для того чтобы зашифровать системный раздел, выполните следующие действия:

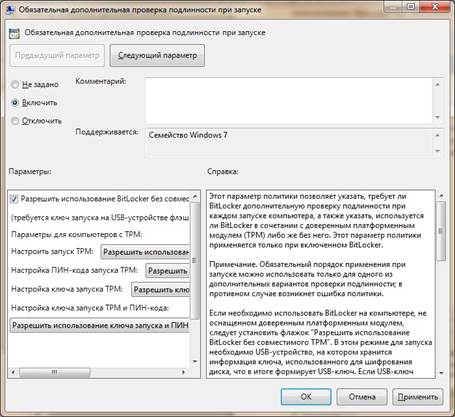

1. Если на компьютере, на котором будут шифроваться диски, отсутствует доверенный платформенный модуль, необходимо выполнить некоторые предварительные действия. Вам нужно открыть оснастку Редактор объектов групповой политики и перейти к узлу Конфигурация компьютера\ Административные шаблоны\ Компоненты Windows\ Шифрование диска BitLocker\ Диски операционной системы. Здесь вы можете найти различные параметры политики. Если компьютер не оснащён модулем TPM, нужно сделать так, чтобы перед загрузкой операционной системы, использовался USB-накопитель, содержащий специальный ключ, предназначенный для подтверждения проверки подлинности и последующей загрузки системы. Для выполнения этой операции предназначен параметр политики «Требование дополнительной проверки подлинности при запуске». В диалоговом окне свойств данного параметра политики вам следует установить флажок на опции «Разрешить использование BitLocker без совместимого TPM» (рисунок 13).

Рисунок 13. Диалоговое окно свойств параметра политики «Обязательная дополнительная проверка подлинности при запуске»

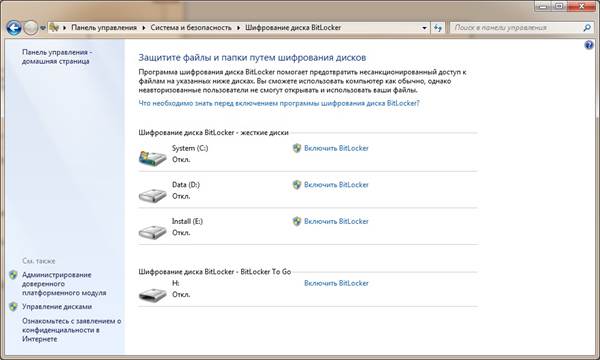

2. Откройте «Панель управления», перейдите к категории «Система и безопасность», а затем выберите «Шифрование диска BitLocker»;

3. В отобразившемся окне панели управления выберите системный раздел, а затем нажмите на ссылку «Включить BitLocker» (рисунок 14). Стоит обязательно обратить внимание на то, что вы сможете зашифровать раздел только в том случае, если он расположен на базовом диске. В том случае, если у вас созданы разделы на динамическом диске, перед их шифрованием вам нужно будет конвертировать диск из динамического в базовый.

Рисунок 14. Окно «Шифрование диска BitLocker» панели управления

4. После выполнения проверки конфигурации компьютера, на первой странице мастера шифрования диска BitLocker вы можете указать различные параметры запуска, например, можно выбрать параметр «Запрашивать ключ при запуске» (рисунок 15).

Рисунок 15. Параметр запуска BitLocker мастера шифрования диска

5. На странице «Сохраните ключ запуска» мастера шифрования диска BitLocker вам следует присоединить к компьютеру флэш-накопитель, а затем указать его в списке. После того как вы выберите накопитель, нажмите на кнопку «Сохранить»;

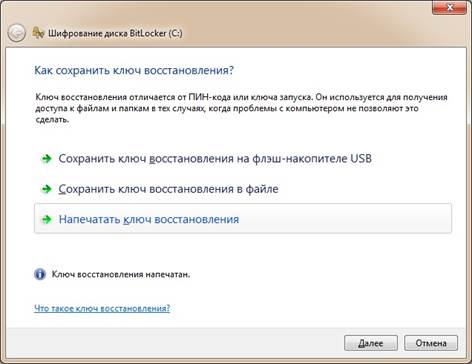

6. На третьей странице мастера вам предстоит указать расположение для ключа восстановления. Ключ восстановления представляет собой маленький текстовый файл, содержащий некоторые инструкции, метку диска, идентификатор пароля, а также 48-значный ключ восстановления. Необходимо помнить, что этот ключ отличается от ключа запуска тем, что он используется для получения доступа к данным в тех случаях, когда невозможно получить к ним доступ любыми другими способами. Вы можете выбрать один из трех следующих вариантов: сохранить ключ восстановления на флэш-накопителе USB, сохранить ключ восстановления в файле или напечатать ключ восстановления (рисунок 16). Учтите, что при выборе первого варианта, вам необходимо сохранять ключи восстановления и запуска на разных флэш накопителях. Так как рекомендуется сохранять несколько ключей восстановления, причём, на компьютерах отличных от шифруемого, в примере ключ восстановления был сохранен в сетевой папке на сервере. Если вы распечатываете ключ восстановления, то в этом случае корпорация Microsoft советует такой документ хранить в закрытом сейфе.

Файл с ключом восстановления содержит ключ восстановления шифрования диска BitLocker. Ключ восстановления используется для восстановления данных на диске, зашифрованном с помощью BitLocker. Чтобы убедиться в правильности ключа восстановления, сравните данный идентификатор с идентификатором, отображаемым на экране восстановления, например:

Идентификатор ключа восстановления: 944E13D1-773F-46

Полный идентификатор ключа восстановления: 944E13D1-773F-46DA-BA89-5EFC88D04962

Ключ восстановления BitLocker: 351450-690019-547965-128678-423522-596013-448283-654632

Рисунок 16. Сохранение ключа восстановления данных, зашифрованных при помощи BitLocker

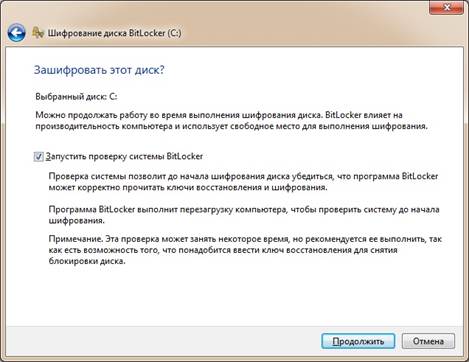

7. Следующую страницу мастера (рисунок 17) шифрования диска можно считать последней, так как на этом этапе вы можете выполнить проверку системы BitLocker, при помощи которой убедитесь, что в случае необходимости будет предоставлена возможность с легкостью использовать свой ключ восстановления. Для завершения выполнения проверки системы вам будет предложено перезагрузить компьютер. В принципе, этот шаг не является обязательным, но все-таки желательно выполнить данную проверку.

Рисунок 17. Последняя страница мастера шифрования диска

8. Сразу после POST-теста для запуска операционной системы вам будет предложно вставить флэш-накопитель с ключом запуска. После того как компьютер будет перезагружен и BitLocker-у будет известно, что после шифрования не случится никаких непредвиденных обстоятельств, начнется сам процесс шифрования диска. Об этом вы узнаете из значка, отображаемого в области уведомлений, или если перейдете к окну «Шифрование диска BitLocker» из панели управления. Сам процесс шифрования выполняется в фоновом режиме, то есть, вы во время выполнения шифрования сможете продолжить работу на компьютере, однако BitLocker будет интенсивно использовать ресурсы процессора и свободное место на шифруемом диске. Чтобы посмотреть, сколько процентов вашего диска уже зашифровано, найдите в области уведомлений значок «Выполняется шифрования %имя_тома% с помощью шифрования диска BitLocker» и дважды по нему щелкните. Значок уведомления BitLocker-а и диалоговое окно «Шифрование диска BitLocker» отображены на рисунке 18.

Рисунок 18. Выполнение шифрования

9. После завершения процесса шифрования диска BitLocker, вы будете уведомлены о том, что шифрование выбранного вами диска успешно завершено.

Теперь в проводнике Windows (рисунок 19) на значке системного раздела изображен замок, что означает, что этот раздел зашифрован при помощи технологии BitLocker.

Рисунок 19. Проводник Windows с зашифрованным системным разделом

1.2.3. Шифрование USB-накопителей

Настройки шифрования USB-накопителей можно задать как для отдельного пользователя на локальном компьютере из рабочей группы, так и для подразделений или всех компьютеров домена при помощи функциональных возможностей групповой политики. Соответственно, чтобы зашифровать USB-накопитель, требуется выполнить следующие действия:

1. Для начала откройте оснастку Редактор объектов групповой политики. Перейдите к узлу Конфигурация компьютера\Политики\Административные шаблоны\Компоненты Windows\Шифрование диска BitLocker и выберите узел «Съемные диски с данными». Перейдя к данному узлу, можно обнаружить шесть параметров политики.

· Первый параметр предназначен для управления возможностью настройки BitLocker пользователями, соответственно для своих USB-накопителей на своих компьютерах. Для этого следует открыть диалоговое окно свойств параметра политики «Управление использованием BitLocker для съемных носителей». Здесь (рисунок 20) помимо опции «Включить», переключатель на которую обязательно будет установлен, еще присутствуют два управляющих элемента. Первый элемент, у которого вы можете установить флажок, называется «Разрешить пользователям применять защиту BitLocker для съемных дисков с данными» позволяет пользователям самостоятельно запускать мастер шифрования BitLocker и зашифровывать свои съемные носители. Ну а если вы установите флажок на опции «Разрешить пользователям временно приостанавливать защиту BitLocker и расшифровывать съемные диски с данными», вы тем самым разрешите пользователям отключать шифрование для своих накопителей. Установите только первый флажок и сохраните выполненные изменения;

Рисунок 20. Диалоговое окно свойств параметра политики «Управление использованием BitLocker для съемных носителей»

· Теперь, после того как пользователи смогут самостоятельно шифровать свои USB-накопители, можно запретить им на своих компьютерах использовать флэшки в качестве устройств, предназначенных для записи, которые еще не были зашифрованы при помощи технологии BitLocker. Другими словами, используя возможности параметра политики «Запретить запись на съемные диски, не защищенные BitLocker», USB-накопители, которые не были зашифрованы, могут использоваться лишь в качестве устройства, предназначенного только для чтения. В том случае, если вы установите флажок на опции «Запретить запись на устройства, настроенные в другой организации» (рисунок 21), запись на USB-накопитель будет разрешена лишь в том случае, если поля идентификации на дисках совпадают с полями идентификации компьютера пользователя. Это означает, что если вы настроили уникальные идентификаторы для устройств организации, все устройства, которые не будут входить в диапазон таких идентификаторов, также будут использоваться в качестве устройств только для чтения. Идентификаторы можно настраивать для устройства при помощи утилиты командной строки Manage-bde. Эти идентификаторы могут включать в себя до 260 символов. В примере не будет устанавливаться этот флажок. Сохраните изменения с установленным переключателем на опции «Включить»;

Рисунок 21. Запрещение записи на незашифрованные USB-накопители

· Чтобы пользователь смог использовать свой USB-накопитель на любых других компьютерах, следует настроить BitLocker To Go. Используя параметр политики «Разрешить доступ к съемным дискам с данными, защищенным с помощью BitLocker, из более ранних версий Windows» вы можете указать, что съемные накопители, которые отформатированы в файловой системе FAT можно будет использовать в устаревших операционных системах. Если параметр политики включен, и вы не установили флажок на опции «Не устанавливать BitLocker To Go Reader на съемных дисках, отформатированных с системой FAT», то на клиентские компьютеры при установке флэшки будет устанавливаться программа bitlockertogo.exe. При установленном флажке вы тем самым подразумеваете, что на компьютерах с устаревшими операционными системами данное приложение уже установлено. Установите только переключатель на опцию «Включить» и сохранить внесенные изменения (рисунок 22);

Рисунок 22. Включение BitLocker To Go

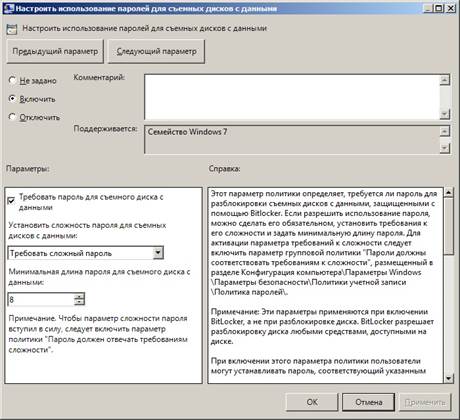

· Для увеличения защищенности USB-накопителя, следует в дополнение к шифрованию еще задать пароль, предназначенный для выполнения расшифровки информации. Для этого откройте диалоговое окно свойств параметра политики «Настроить использование паролей для съемных дисков с данными» и установите переключатель на опцию «Включить». Помимо этого, установив флажок возле опции «Требовать пароль для съемного диска с данными», вы тем самым укажите, что это требование является обязательным, и вы не сможете использовать свой накопитель, если для него не будет указан пароль. Учтите, что данные параметры активизируются непосредственно при включении BitLocker на устройстве, а не во время его разблокировки. Здесь же вам предоставляется возможность определения минимальной длины пароля, а также уровень его сложности. Также учтите, что если вы активируете требования к сложности пароля, вам нужно заранее настроить сложность паролей в параметре безопасности. Установите флажок на опции «Требовать пароль для съемного диска с данными», из раскрывающегося списка «Установить сложность пароля для съемных дисков с данными» выберите значение «Требовать сложный пароль», а максимальная длина пусть остается 8-ми символьной (рисунок 23);

Рисунок 23. Настройка паролей для съемных накопителей

· В данном узле остались два параметра политики, отвечающие за шифрование съемных устройств. Один из них – это параметр политики «Настроить использование смарт-карт на съемных дисках с данными». При помощи этого параметра политики вам предоставляется возможность выполнения проверки подлинности пользователя, для доступа к своей флэшке. То есть, если установить переключатель на опцию «Включить», а также установить флажок напротив соответствующей опции, пользователю придется использовать смарт-карту (рисунок 24);

Рисунок 24. Параметр политики «Настроить использование смарт-карт на съемных дисках с данными»

· Последний параметр политики, который вы можете найти в данном узле, предназначен для получения возможности использования своего USB-накопителя в том случае, если вы не можете при проверке подлинности предоставить свои учетные данные. Для восстановления учетных данных используется агент восстановления данных;

После применения настроенных параметров, при использовании USB-накопителя пользователь может сразу зашифровать свой съемный накопитель (рисунок 25).

Рисунок 25. Реакция операционной системы на подключенный USB-накопитель

2. Контрольные вопросы

1. Опишите синтаксис команды cipher.

2. Какие файлы и папки может расшифровывать агент восстановления данных?

3. Приведите рекомендации по шифрованию.

4. Опишите архитектуру BitLocker.

5. Опишите режимы шифрования томов.

6. Опишите настройки групповой политики для BitLocker.

Задания

1. Создайте агента восстановления данных.

2. Проведите шифрование некоторых папок на локальном диске, используя EFS.

3. Отобразите содержимое папки, содержащей зашифрованные файлы и папки.

4. Осуществите настройки BitLocker для дисков операционной системы.

5. Проведите шифрование второго (не системного) диска с помощью BitLocker.