ВВЕДЕНИЕ

Раздел 1. Программно-аппаратные средства обеспечения информационной безопасности в автоматизированных системах.

Общие сведения об объекте защиты информации.

В качестве объектов исследования были выбраны социальные сети Twitter, Facebook, ВКонтакте. Методами анализа и сравнения, а также путем моделирования были определены угрозы безопасности социальных сетей. В работе формализован алгоритм распространения таргетированной информации в социальных сетях, определены его параметры, вариация которых позволит детализировать различные сценарии атак, предложена классификация угроз информационной безопасности. Предложена методика защиты от таргетированной информации, распространяемой в социальных сетях на основе исследования социальной информации. Детализация сценариев атак позволит выработать меры противодействия. Методика защиты от таргетированной информации, распространяемой в социальных сетях позволит разработать модель защиты от таргетированной информации и реализовать специальное программное обеспечение для его интегрирования в социальные сети.

В настоящее время почти каждый человек является пользователем интернет-пространства, активно развиваются виртуальные социальные сети – Online Социальной сети(ONS). В литературе синонимом понятия «социальные сети» также используется понятие «микроблоггинг». Социальные сети характеризуются простотой реализации продвижения бизнеса, распространения рекламы товаров и услуг, досуга, хобби, личного общения и обмена информацией, тем самым являясь открытым источником информации для злоумышленников. Злоумышленники в ONS для достижения своих целей применяют мошеннические схемы, что подтверждается исследованиями. Рассматривая различные способы мошенничества в наиболее распространенных социальных сетях Facebook, Whatsapp, Twitter и т.д., методы и способы борьбы с ними. Злоумышленники в качестве одного из способов получения конфиденциальной информации используют распространение таргетированной информации в социальных сетях на основе методов манипуляции пользователей и социальной инженерии.

Понятие таргетированной информации порождено понятием «таргетированная реклама». Под таргетированной информацией понимается нежелательная информация, содержащаяся в информационных сообщениях пользователя или группы пользователей (сообщества) социальной сети. Для своих целей злоумышленники могут использовать лидеров социальной сети, например, для вербовки или вовлечения в сомнительные, либо в террористические группы. Чаще всего лидеры имеют высокий уровень доверия среди большого числа пользователей социальной сети или сообщества либо являются создателями (администраторами) сообществ. Вопросы доверия лидеру и информации, обрабатываемой в системах микроблоггинга, рассмотрены в работе. Одной из целей злоумышленника в распространении таргетированной информации является конкурентная разведка. В настоящее время большое внимание исследователей уделено защите информации в социальных сетях, способы потери данных, распространенных угрозах и уязвимостях ONS. Алгоритм распространения нежелательной информации в системах ONS, который представлен в виде реализации одной из возможных диаграмм прецедентов с использованием языка UML, что недостаточно для понимания его работы.

Достоинством методики является ее дополнение, модификация функциональных блоков и их детализация. Кроме того, предложена структурная схема методики защиты от распространения таргетированной информации в социальных сетях, которая отражает параметрические взаимосвязи. Отличительной особенностью работы является предложенный анализ методов выявления влиятельных пользователей сети в системах ONS, на основе зарубежных публикаций ученых. Примеры реализации кибератак злоумышленниками методами социальной инженерии в социальных сетях.

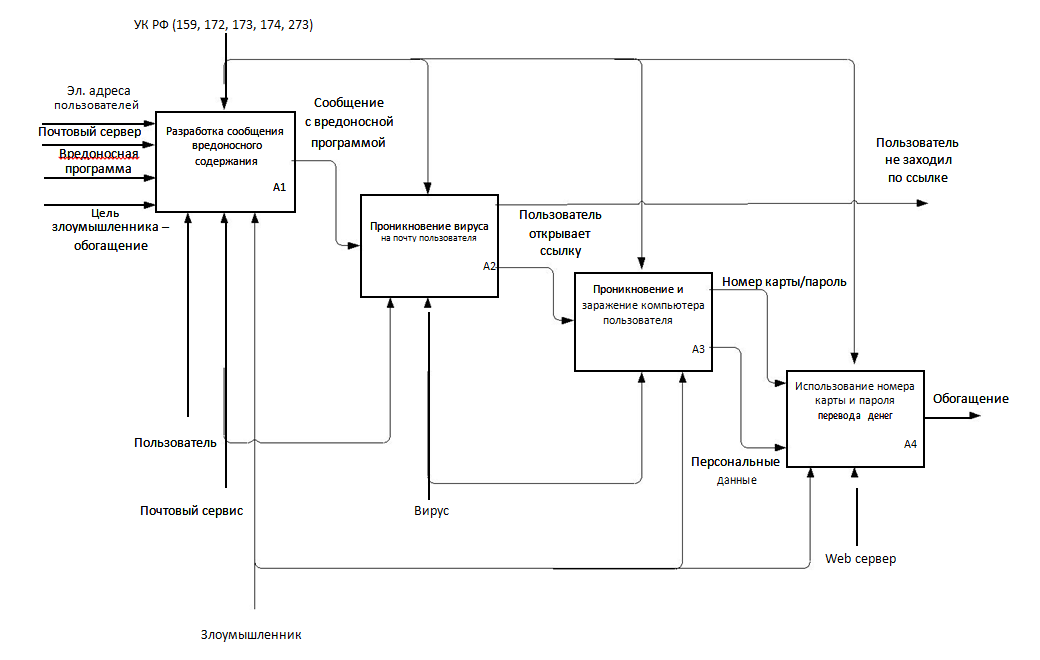

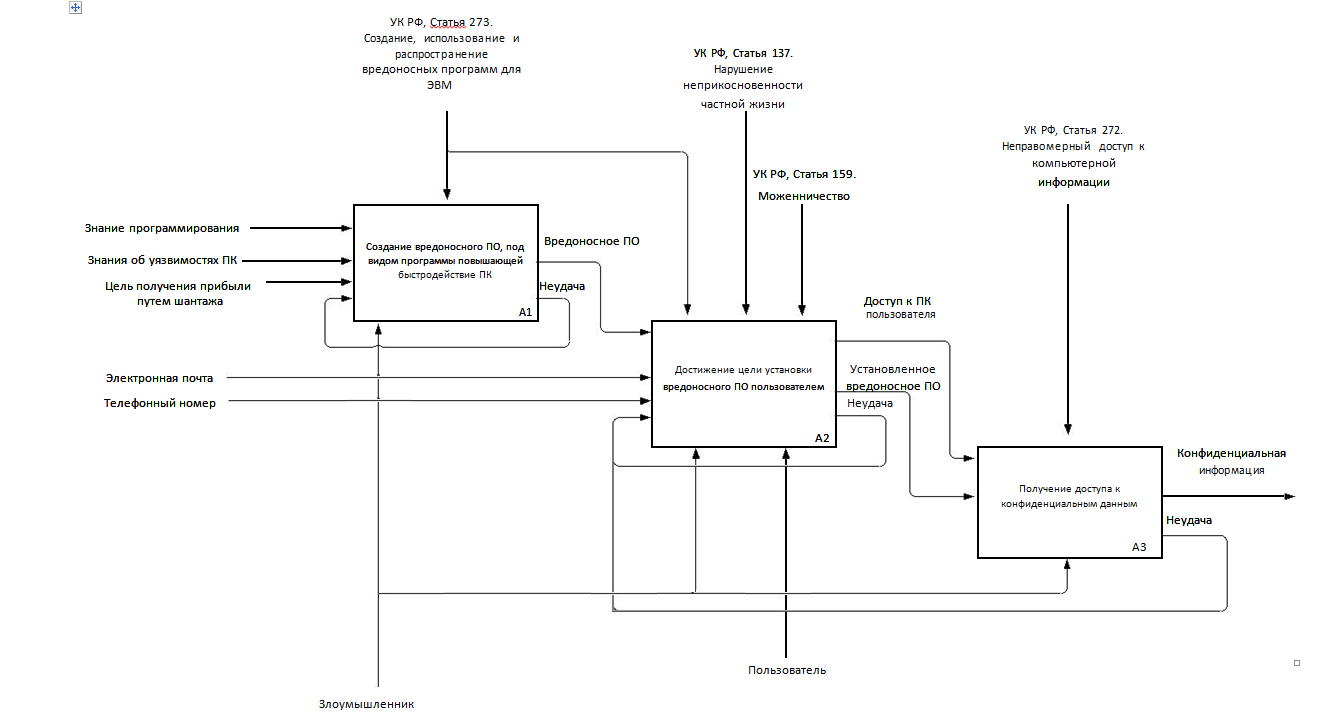

Рассмотрим примеры реализации кибер атак злоумышленниками методами социальной инженерии в социальных сетях, формализация которых представлена с примененим методологии структурного анализа IDEF0. Функциональная модель (диаграмма А0, диаграмма А3) реализации кибер атаки похищения денежных средств на основе метода социальной инженерии «Фишинг» представлены на рисунках 1, 2 соответственно. Данная кибер атака подразумевает, что злоумышленник рассылает сообщение вредоносного содержания пользователю, на электронную почту, в системе микроблоггинга, в социальных сетях. В случае успеха (то бишь пользователь открывает сообщение вредоносного содержания) вирус заражает компьютер пользователя, крадёт данные пользователя, а также номер и пароль банковской карты, далее высылает их злоумышленнику и тот, соответственно, переводит деньги на свои счета. На рисунках 3, 4 представлены диаграммы реализации кибератаки хищения конфиденциальных данных на основе метода социальной инженерии «кви про кво» с целью получения конфиденциальных данных. Злоумышленник создает вредоносное программное обеспечение (ПО) под видом программы повышающей быстродействие, осуществляет поиск пользователей с такой проблемой на различных ресурсах и получает его контактные данные. Связывается с пользователем и убеждает установить ПО, пользователь устанавливает вредоносное ПО, и злоумышленник получает доступ к конфиденциальным данным.

Рис. 1. Диаграмма А0 реализации кибератаки похищения денежных средств на основеметода социальной инженерии «Фишинг»

Рис. 2. Диаграмма А3 реализации кибератаки похищения денежных средств на основеметода социальной инженерии «Фишинг»

Рис. 3. Диаграмма А0 реализации кибератаки хищения конфиденциальных данных на основе метода социальной инженерии «кви про кво»

Рис. 4. Диаграмма А2 реализации кибератаки хищения конфиденциальных данных на основе метода социальной инженерии «кви про кво».