Содержание

1.Введение………………………………………………………………………3

2.Маршрутизация в корпоративных сетях…………………………………...4

3. Три основные цели Безопасности Сети……………………………………7

4.Политика защиты…………………………………………………………….9

4.1.Цикл защиты………………………………………………………………..10

4.2.Что должна включать политика защиты………………………………….11

5.Заключение……………………………………………………………………12

Введение

Корпоративная сеть — коммуникационная система, принадлежащая и/или управляемая единой организацией в соответствии с правилами этой организации. Корпоративная сеть отличается от сети, например, интернет провайдера тем, что правила распределения IP-адресов, работы с интернет ресурсами и т. д. едины для всей корпоративной сети. В то время как провайдер контролирует только магистральный сегмент сети, позволяя своим клиентам самостоятельно управлять их сегментами сети, которые могут являться как частью адресного пространства провайдера, так и быть скрыты механизмом сетевой трансляции адресов за одним или несколькими адресами провайдера.

Корпоративная сеть – сеть, построенная с использованием различных топологий и объединяющая разрозненные офисы в единую сетевую систему. Часто, корпоративные сети в качестве канала передачи данных используют интернет, несмотря на это, доступ извне к сети предприятия запрещен или строго ограничен как на физическом уровне, так и на административном.

Благодаря своей логической структуре сеть позволяет организовать одновременную работу сотрудников разных подразделений с распределенными или централизованными территориально приложениями, базами данных и другими сервисами (обработка, систематизация и хранение данных внутрикорпоративной информации).

Корпоративная сеть логически отделена от публичных сетей, то есть ваш трафик полностью защищен от несанкционированного доступа (прослушивания) извне.

Компания Cisco уже сегодня предлагает широкий спектр средств сетевой защиты, а еще больше аппаратных и программных средств находится в процессе разработки и должны появиться в недалеком будущем. Средства защиты Cisco разрабатываются в рамках архитектуры Cisco SAFE, представляющей собой динамический каркас защиты для сетей электронного бизнеса.

Маршрутизация в корпоративных сетях

С помощью программы Cisco Packet Tracer покажу маршрутизацию сети. Для этого надо разместить в рабочей области несколько рабочих станции (в моем случае 5), 1 коммутатора и 1 маршрутизатора. Поделим рабочие станции на 2 VLAN с названиями «11vlan» и «12vlan». Используя метод инкапсуляции добьемся того чтоб рабочие станции могли «видеть» друг друга находясь в разных сетях. Для этого создадим на маршрутизаторе 2 логических порта присоединенных на физический порт, так как соединение с коммутатором происходит через один физический порт.

| Элемент сети | IP-адрес | Маска подсети | Шлюз |

| Router0, Port: 0/0.11 | 192.168.0.100 | 255.255.255.0 | - |

| Router0, Port: 0/1.12 | 192.168.1.100 | 255.255.255.0 | - |

| PC0 | 192.168.0.2 | 255.255.255.0 | 192.168.0.100 |

| PC1 | 192.168.0.3 | 255.255.255.0 | 192.168.0.100 |

| PC2 | 192.168.0.4 | 255.255.255.0 | 192.168.0.100 |

| PC3 PC4 | 192.168.1.2 192.168.1.3 | 255.255.255.0 255.255.255.0 | 192.168.1.100 192.168.1.100 |

Таблица 1. Настройки рабочих станций и портов маршрутизатора.

Рисунок 1. Создание логических портов.

Проверяем работоспособность сети.

Рисунок 2. Передача пакетов между 11vlan и 12vlan успешно.

Процесс передачи пакетов прошел успешно.

Три основные цели Безопасности Сети

Для большинства сегодняшних корпоративных сетей, электронная коммерция и контакты с клиентами требуют соединения между внутренней корпоративной сетью и внешним миром. С точки зрения безопасности, следуют два основных заключения о современных корпоративных сетях:

· Сегодняшние корпоративные сети большие, соединенные с другими сетями, и используют как стандартизированные протоколы так и частные протоколы.

· Устройства и приложения использующиеся в корпоративных сетях постоянно развиваются и становятся сложнее.

Так как почти все корпоративные сети нуждаются в сетевой безопасности, нужно понимать три основные цели сетевой безопасности:

· Конфиденциальность

· Целостность

· Доступность

Конфиденциальность

Конфиденциальная информация подразумевает сохранение информации секретной. Эта секретность должна достигаться физическим или логическим разграничением доступа к чувствительной информации или шифрование траффика идущего через сеть. Сеть которая предоставляет конфиденциальность должна применять некоторые механизмы защиты, например:

· Использование механизмов безопасности сети (например, брандмауэры и т.д.) для предотвращения неавторизированного доступа к сетевым ресурсам.

· Использование подходящей авторизации(например, имена пользователей и пароли) для доступа к разным ресурсам сети.

· Шифрование траффика, для того чтобы нарушитель не мог дешифровать перехватываемую им информацию.

Целостность

Целостность информации - это уверенность, что информация не была изменена в ходе транзакции. Также, решения предоставляющие целостность информации могут выполнять аутентификацию для того, чтобы удостоверится, что информация пришла из правильного источника.

Примеры угроз целостности включают:

· Изменение внешнего вида веб-сайта.

· Проникновение и внесение изменение в транзакцию электронной коммерции.

· Изменение финансовых записей, которые хранятся в электронном виде.

Доступность

Доступность информации - это значит возможность получить доступ к информации. Например, если сервер недоступен всего пять минут в год, он будет иметь доступность 99.999 процентов.

Вот пара примеров как нарушитель может попытаться подорвать доступность сети:

· Он может послать специальным образом измененную информацию сетевому устройству, в результате возникнет необрабатываемая ошибка.

· Он может наводнить сеть огромным количеством траффика или запросов. Это заставит системные ресурсы обрабатывать эти запросы, и мешает обрабатывать лигитимные запросы. Эти атаки называются Атаки на Блокировку Сервиса(DoS attacks).

Политика защиты

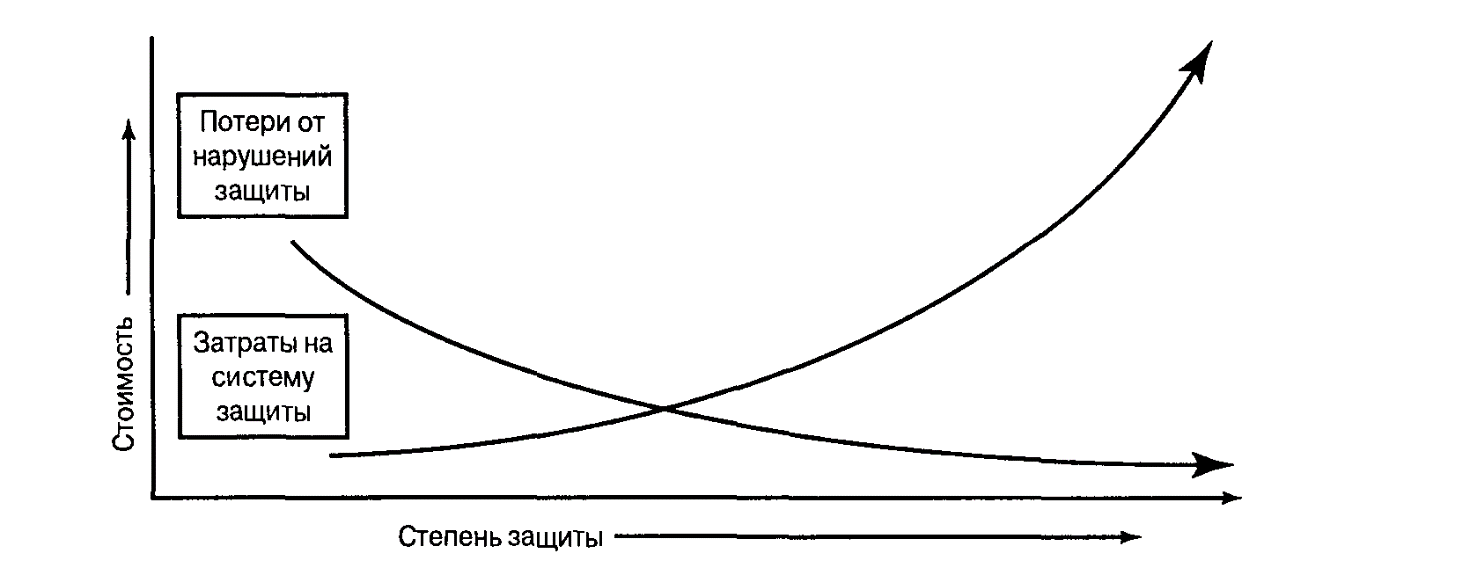

При анализе политики зашиты сети и средств реализации ее директив, необходимо выяснить стоимость ее реализации и поддержки, а затем сравнить планируемые расходы с потенциальными преимуществами, получаемыми в результате внедрения такой политики. Нужно оценить объем ресурсов, как человеческих, так и денежных, необходимых для реализации политики защиты, и сравнить их с риском нарушения системы защиты, как схематически показано на рисунок 3. Инвестиции в дело защиты сети должны быть оправданы в сравнении с потенциальными экономическими потерями из-за возможных брешей в системе защиты.

Рисунок 3. Сравнение потерь от нарушений защиты с затратами на построение и содержание системы защиты

Вот некоторые рекомендации, которые могут оказаться полезными для оценки стоимости и преимуществ политики сетевой защиты:

- Определите стоимость каждого элемента системы управления защитой сети и затраты на его обслуживание. Жизненный цикл большинства компьютерных аппаратных компонентов составляет от трех до пяти лет.

- Оцените экономию от снижения потерь в результате внедрения соответствующих средств управления защитой.

- Оцените максимум возможных потерь в случае отказа от средств управлениязащитой.

- Определите объем сэкономленных средств за все время использования средств управления защитой.

- Определите выгоду от применения средств управления зашитой.

- Выясните, какие средства управления защитой оказываются для вас наиболее выгодными и экономичными.

Цикл защиты

Специалисты Cisco разработали цикл защиты (соответствующая диаграмма показана на рисунок 4.), чтобы формализовать процесс внедрения и использования средств защиты сети. Процесс, изображаемый диаграммой, называется оценкой состояния защиты. Он представляет собой постоянные циклично повторяющиеся мероприятия компании, направленные на защиту ее жизненно важных активов при наименьших затратах, позволяющих снизить риск потерь до приемлемого уровня.

Рисунок 4. Цикл защиты, иллюстрирующий процесс, который должен поддерживаться предприятием в рамках реализации системы защиты.

Ввиду сложной итерационной природы задачи обеспечения безопасности предприятия, чтобы предприятие оставалось защищенным от самых новых угроз, процесс не должен останавливаться никогда. Указанный цикл включает следующие четыре фазы.

- Защита. Необходимая защита корпоративных данных. На этой стадии организации обычно начинают применение технологий защиты (например, брандмауэров и систем аутентификации), повышающих степень защиты сети.

- Мониторинг. Наблюдение за активностью (как внешней, так и внутренней) в критических точках доступа к сети. Кроме того, следует постоянно проводить мониторинг сетей на предмет выявления вторжений и фактов недопустимого использования, а также иметь механизмы автоматизированного подавления несанкционированной активности, работающие в реальном масштабе времени.

- Тестирование. Проверка того, что меры защиты являются достаточными для успешного противостояния различным хакерским атакам. Кроме того, поскольку сети динамично развиваются и часто меняют свою конфигурацию, необходимо постоянно проверять состояние системы защиты и давать соответствующую оценку ее уязвимости.

- Совершенствование. Внедрение новых и обновление имеющихся средств защиты. Необходимо централизованное управление всеми средствами и политиками защиты с целью достижения максимума эффективности и быстрого внедрения усовершенствований.