Рассекреченные за последние годы документы спецслужб свидетельствуют, что по-настоящему серьезные исследования и разработки шпионских технологий, объединяемых термином TEMPEST, начались после окончания Второй мировой войны.

В ходе этих исследований довольно быстро выяснилось, что компрометирующие побочные сигналы выдает – причем выдает весьма сильно – практически любое оборудование, обрабатывающее информацию: телеграфные аппараты и телефоны, шифраторы и пишущие машинки, множительная и факсимильная техника, не говоря уже о компьютерах.

При этом весьма разнообразными оказались и каналы возможных утечек. Доступ к обрабатываемой информации, как выяснилось, при грамотном инженерном подходе предоставляют шпионам не только электромагнитные сигналы утечек через эфир и по проводам связи, но также утечки через кабели питания, вентиляцию и водопроводные трубы. Ну и, наконец, просто акустические звуки работы аппаратуры.

Примером ранней и чрезвычайно успешной крипто-акустической атаки подобного рода можно считать операцию Engulf британской разведки MI5. В 1956 году, в политически крайне напряженный период суэцкого кризиса, эта операция обеспечила англичанам доступ к секретной дипломатической переписке Египта.

Технически это было осуществлено с помощью очень чувствительных микрофонов, которые были тайно установлены в шифровальном помещении египетского посольства в Лондоне. По звукам шестеренок и дисков механического шифратора Hagelin эти микрофоны позволяли восстанавливать секретные криптоключи, применяемые в переписке.

Один из шифраторов Hagelin, BC-543

С швейцарскими шифраторами Hagelin, знаменитыми в мире и по сию пору, связана, кстати, история еще одного нервного срыва у уже известного нам героя невидимого фронта, Уильяма Фридмана. Который, надо отметить, обладал обоюдоострым криптографическим талантом. То есть не только с блеском вскрывал чужие шифры, но и успешно изобретал качественные шифраторы для американской армии.

Мир же криптографической техники, надо сказать, всегда был довольно невелик, особенно в те времена. Так что изобретателя шифраторов Hagelin, шведского предпринимателя Бориса Хагелина, Уильям Фридман не только хорошо знал, но и был довольно близко знаком с ним лично (в годы войны бизнесмен сделал состояние на поставках своих шифраторов вооруженным силам США).

Штаб-квартира Crypto AG в г. Цуг, Швейцария

В послевоенное время Хагелин перевел свой бизнес в нейтральную Швейцарию, где в городе Цуг обосновалась штаб-квартира его фирмы. Получив название Crypto AG, эта компания весьма быстро добилась успеха – уже в 1950-е став своего рода аналогом «надежных швейцарских часов и банков» на мировом рынке криптографической техники.

В те же 50-е годы в США произошло тотальное объединение всех разрозненных криптоспецслужб страны – в единую, мощную и чрезвычайно секретную разведывательную структуру под названием Агентство национальной безопасности. (На протяжении нескольких первых десятилетий сам факт существования АНБ считался государственной тайной.)

Одной же из самых ранних суперсекретных инициатив нового агентства стала так называемая «операция BORIS» (как именуют ее ныне историки спецслужб). Официально суть операции не раскрыта по сию пору, но имеется масса документальных свидетельств, согласно которым уже известный нам Уильям Фридман по заданию властей США в середине 1950-х годов совершил поездку в Европу с крайне деликатной тайной миссией.

Борис Хагелин

Суть этой миссии сводилась к секретным встречам с руководством ведущих компаний криптографической индустрии – прежде всего Crypto AG, но также и других фирм. Много-много лет спустя, уже в 1990-е, независимые журналистские расследования позволили восстановить в общих чертах картину произошедшего. Из этой картины стало видно, как напирая на страхи Западной Европы перед коммунистами, АНБ США сумело склонить по крайней мере некоторые из этих фирм к тайному сотрудничеству.

Итогом этого сотрудничества становились определенные модификации криптосхем в шифраторах, своего рода «закладки», обеспечивавшие АНБ тайный ход для доступа к секретной переписке, закрываемой подобными шифраторами.

Более развернутый рассказ об этой специфической стороне криптографии можно найти в материале «Объяснимые слабости», ну а здесь пора вернуться к Уильяму Фридману. Который из своей секретной командировки в Европу вернулся в крайне подавленном состоянии, закончившемся еще одним нервным срывом.

У историков спецслужб нет, насколько известно, свидетельств и документов, объясняющих причины этого душевного кризиса. Одни полагают, что Фридмана могла сильно угнетать глубочайшая «нечистоплотность» той тайной миссии, которую возложило на него государство. Другие же – более приземленные аналитики – подозревают, что причиной глубокой депрессии и срыва стали встречи в Швейцарии с давним знакомым, Борисом Хагелином.

Получив возможность непосредственно наблюдать, сколь благополучно и богато складывается жизнь у успешного крипто-изобретателя, Фридман не мог не сопоставить эту картину с собственной реальностью скромного и безвестного госслужащего. Как человек, создавший для США ничуть не менее сильный – а может даже и еще лучший – шифратор, Фридман за свое изобретение не получил от государства фактически ни копейки…

На то, что причиной психологических проблем стали деньги, может косвенно указывать странноватая история, произошедшая с Фридманом вскоре после «операции Boris». На старости лет матерый криптограф решил вдруг вернуться к годам своей невинной юности и написал книгу, в которой в пух и прах «разоблачил» дилетантские упражнения миссис Гэллап в области расшифровки бэкон-шекспировских текстов.

Уильям Фридман на закате жизни

Без надлежащих документов и свидетельств довольно трудно объяснить, кому еще, кроме самого разоблачителя, в середине 1950-х годов в США могла понадобиться подобная работа, всячески доказывающая, что в первых изданиях книг «бэкон-шекспировского круга» вообще не было и нет никаких скрытых шифров. Но одно можно констатировать определенно. Помимо гонорара, за этот свой труд Уильям Фридман как автор вскоре получил вполне конкретный денежный приз – литературную премию от шекспироведов…

Примерно в тот же период, но только в СССР и с иным, сугубо советским перекосом в давлении государства на человека, с другим героем невидимого фронта – Львом Терменом – происходила собственная странноватая история. Когда после смерти Сталина гениального изобретателя, наконец, освободили и реабилитировали, Термен еще много лет так и продолжал ездить на работу в свою бывшую тюрьму. Без всякого принуждения, совершенно добровольно…

Крипто на свободе

Одним из замечательных явлений компьютерной науки в последнюю четверть XX века стало то, что в среде открытого академического сообщества зародилась и стала бурно развиваться собственная криптография, практически независимая от скрытного и необщительного мира спецслужб.

Академическим ученым-криптографам не было никакого дела до шпионских проблем государства, они развивали свою науку ради защиты онлайновой коммерции и вообще – для самых разнообразных приложений в области защиты информации в эпоху цифровых коммуникаций.

Вряд ли удивительно, что в процессе всех этих исследований были повторно переизобретены и теперь уже широко опубликованы очень многие из секретных алгоритмов, методов анализа и прочих хитростей спецслужб, прежде сокрытых под покровом гостайны.

Не обошла эта участь стороной и многочисленные секреты технологий TEMPEST. Начиная примерно с 1985 года в открытой прессе то и дело стали появляться результаты исследований, обнаруживавших все новые и новые каналы побочных утечек информации. Поначалу основной интерес вызывали электромагнитные каналы компрометации, однако со временем были открыты и оптические каналы, и акустические.

Можно сказать, что пик акустических Tempest-переоткрытий пришелся на первое десятилетие 2000-х годов. В этот период, в частности, коллективы ученых из разных стран и университетов продемонстрировали, что по одним лишь звукам работы компьютерной техники оказывается возможным получить массу данных об обрабатываемой в этот момент информации.

Например, были продемонстрированы весьма эффективные методы съема паролей и прочих текстов, вводимых через компьютерную клавиатуру – по характерным и сугубо индивидуальным кликам каждой из кнопок-клавиш. Другая впечатляющая демонстрация – акустический съем информации с распечатываемого документа по звукам работы матричного принтера.

Ну и апофеозом открытых исследований на крипто-акустическом поприще, можно сказать, стала масштабная работа от группы криптографов из израильских университетов, уже первые результаты которых, предъявленные публике в 2004 году, оказались воистину поразительными (см. материал «Особенности национальной забавы»).

По оценкам этих исследователей, явно обнаружилась потенциальная возможность для извлечения криптоключей из компьютера исключительно по звукам работы электронных схем…

Невероятно, но факт

Дальнейшие события вокруг столь интересного открытия израильтян сложились таким образом, что о супер-успешном продолжении этой работы мир узнал почти десятилетие спустя – в декабре 2013.

Какие именно причины растянули исследование на столь длинный срок, достоверно неизвестно, однако итог работы оказался настолько примечательным, что рассказать о нем необходимо чуть подробнее, нежели о прочих Tempest-атаках.

Метод акустического криптоанализа компьютерных процессоров разработан и реализован большим коллективом израильских ученых из нескольких университетов страны. Три основных деятеля группы (в порядке возраста и известности) – это Ади Шамир (Adi Shamir, буква S в знаменитом шифре RSA) из Вейцмановского научного института, Эран Тромер (Eran Tromer) из Тель-Авивского университета и Даниэль Генкин (Daniel Genkin) из университета Технион.

Имена остальных участников проекта, а также массу всевозможной информации о технических деталях этой разновидности «атак по побочному каналу» можно найти на вебсайте, посвященном данной работе: Acoustic Cryptanalysis, https://www.cs.tau.ac.il/~tromer/acoustic/.

Главным же итогом исследования можно считать следующий факт. Разработанная авторами атака примерно за час времени позволяет успешно вскрывать один из самых безопасных, как принято считать, алгоритмов шифрования – RSA с длиной ключа 4096 битов.

Особо следует подчеркнуть, что с технической точки зрения эта атака весьма проста в реализации, так что может быть проведена с помощью недорогой и общедоступной аппаратуры. По сути дела, секретный криптографический ключ вскрывается в результате прослушивания – с помощью обычного микрофона – работы компьютерного процессора в тот период, когда он занят расшифровкой неких зашифрованных данных.

Дабы не нагнетать панику и не формировать у людей ложное представление, будто отныне оказываются безнадежно скомпрометированными все криптосистемы, применяющие общераспространенный алгоритм RSA, следует сразу подчеркнуть и весьма специфические нюансы данной атаки.

Во-первых, атака израильтян остро заточена под совершенно конкретную реализацию RSA – в программе шифрования GnuPG (свободно распространяемая вариация PGP) версий 1.x. Причем новая версия этой программы – при непосредственной помощи тех же израильских ученых – уже обновлена и сделана стойкой к методам акустического криптоанализа.

Во-вторых, секретный ключ по звукам процессора удается извлечь лишь в том случае, если этот процессор в течение около часа непрерывно занимается расшифрованием специально подсунутых ему особых шифртекстов. Такого рода материалы на входе носят название «подобранные шифртексты», и они умышленно сконструированы атакующими таким образом, чтобы порождать в компьютере определенные акустические эффекты.

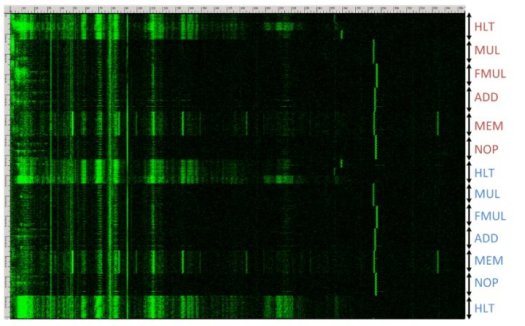

Акустические спектрограммы разных операций ЦПУ

(Компрометирующие акустические сигналы в диапазоне частот от 10 до 150 КГц на самом деле генерируются не самим процессором, а регулятором напряжения ЦПУ, – по мере того, как он пытается поддерживать постоянное напряжение во время очень резко отличающихся по нагрузке вычислительных этапов обработки.)

Ну и в-третьих, наконец, под реальной угрозой компрометации оказываются лишь те компьютеры, к которым злоумышленники физически могут подобраться с микрофоном на расстояние непосредственной близости.

Атака через параболический микрофон

Но вот если настырному врагу все-таки удастся этого добиться, то – как продемонстрировали исследователи – становится возможным вполне успешно извлекать секретные ключи из ЦПУ с дистанции порядка четырех метров, если применяется высококачественный параболический микрофон.

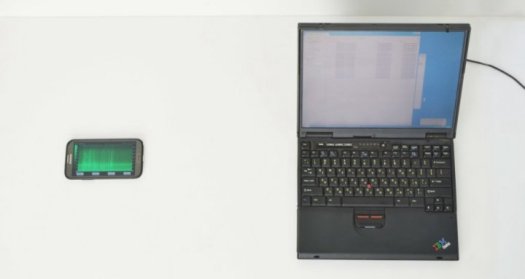

Если же враг может подобраться на расстояние менее полуметра, то никакой особо чувствительной техники уже не требуется. Исследователям, в частности, удалось провести успешную атаку с помощью совершенно обычного смартфона, разместив его на удалении порядка 30 сантиметров от ноутбука жертвы.

Атака через смартфон

За время исследований учеными были организованы атаки против самых разных ноутбуков и настольных систем. В зависимости от конструктивных особенностей компьютеров, соответственно, весьма разной оказывалась и степень успеха атак.

Но в то же время, по мере накопления опыта и данных, была установлена еще одна важная вещь. Тот же самый тип электрических компрометирующих данных от ЦПУ можно выделять далеко не только акустически, но и от многих других источников побочных утечек: от электророзетки в стене; от удаленных концов сетевого кабеля Ethernet или видеокабеля VGA; наконец, даже просто положив руку на компьютер (одновременно измеряя электрический потенциал тела относительно потенциала заземления в комнате)…

Короче говоря, и в этом случае израильские ученые в очередной раз переоткрыли неисчерпаемый океан всевозможных Tempest-утечек через побочные каналы компрометации. О чем достаточно подробно написали в своей статье: «RSA Key Extraction via Low-Bandwidth Acoustic Cryptanalysis», by Daniel Genkin, Adi Shamir, Eran Tromer [https://www.tau.ac.il/~tromer/papers/acoustic-20131218.pdf].

Вместо эпилога

Блог Брюса Шнайера, известного гуру в области защиты информации, часто становится площадкой для профессионального обсуждения подобного рода новостей. Поэтому в комментариях блога нередко можно найти весьма глубокие и компетентные суждения.

Но любой, даже высочайшего класса профессионал, в конечном счете все равно остается человеком с присущим людям несовершенством. А одним из признаков нашего несовершенства является заскорузлость мышления, не только блокирующая восприятие новой информации, но еще и обосновывающая негибкость ума «здоровым скептицизмом».

Конкретно в обсуждениях новости про акустический криптоанализ процессора появился, в частности, такой характерный комментарий (от некоего Джейкоба):

«Называйте меня скептиком, но я думаю, что эта исследовательская статья – первоапрельская шутка, появившаяся раньше срока. Независимо от больших имен ее авторов. Бьюсь об заклад, что никто не сможет независимо подтвердить их результаты.

Я кое-что знаю про пассивные электронные компоненты и акустические вибрации … [далее следует довольно обширная подборка технических аргументов, по пунктам доказывающих, что вся проделанная израильтянами работа – это выдумки и ненаучная фантастика]… Короче, я на такое не куплюсь.»

В ответ на тираду этого скептика и схожие комментарии его единомышленников, другой собседник (под кратким именем «q») совершенно резонно отмечает:

«Забавно, как множество людей торопятся огласить свою ‘скептическую’ реакцию, на самом деле даже не прочитав собственно публикацию… Но ведь это не ‘скепсис’ – это же ‘ВЕРУЮ!’, только с обратным знаком…

Если бы вы взяли на себя труд все-таки прочесть статью, то обнаружили, что это хорошо известная и тщательно проработанная таймерная атака, где главное новшество – это очень умно подобранный (акустический) канал утечек для доступа к таймерным данным об обработке сигнала.

Там нет никакого фантастического волшебства ‘с прослушиванием битов, летящих по шине’. Просто почитайте работу, это интересное и познавательное чтение»…

Имеются сильные основания предполагать, что не только свежие результаты израильских криптографов, но и исторический материал данной статьи «про крипто и акустику» у людей со скептическим (но не любознательным) складом ума вызовет если и не полное отторжение, то по меньшей мере сильнейшие сомнения.

Но прежде, чем отвергать и сомневаться, имеет смысл все же покопаться самостоятельно в дополнительной, вполне достоверной информации. Можно узнать много нового и поучительного…

# # #

Дополнительное чтение

Весьма специфическая предыстория АНБ США – через факты биографии одного из ее основателей, Уильяма Фридмана: «Наука a la Ривербэнк», https://kniganews.org/map/e/01-11/hex70/

О малоизвестных страницах жизни Шекспира и творчества Фрэнсиса Бэкона: «Если дело дойдет до суда», https://kiwibyrd.org/2014/01/05/107/

О мистических совпадениях в истории синхронного изобретения криптографии с открытым ключом в секретной спецслужбе и академическом сообществе: «Параллельные миры», https://kiwibyrd.org/2013/12/03/0011/

История зарождения и эволюции шпионских технологий TEMPEST: «Секреты дальночувствия», https://kiwibyrd.org/2013/04/26/200904/

Почему теоретически сильная криптография на практике обычно оказывается значительно хуже, чем могла бы быть: «Объяснимые слабости», https://kiwibyrd.org/2013/08/31/0801/

О любопытных разработках хакеров и криптографов Израиля: «Особенности национальной забавы», https://kiwibyrd.org/2014/01/06/508/