Автоматизированная обработка информации

1. Хранение информации - это процесс

1) поддержания данных в форме, готовых к выдаче их потребителю;

2) восприятия информации;

3) распространения в средствах массовой информации;

4) изменения свойств информации.

2. Информацию, изложенную на доступном для получателя языке, называют:

1) полной;

2) полезной;

3) актуальной;

Понятной.

3. Информацию, НЕ зависящую от личного мнения или суждения, называют:

1) достоверной;

2) полной;

3) объективной;

4) понятной.

4. Информацию, отражающую истинное положение вещей, называют:

1) полной;

2) достоверной;

3) актуальной;

4) понятной.

5. Информацию, существенную и важную в настоящий момент, называют:

1) полной;

2) достоверной;

3) актуальной;

4) понятной.

6. Научная дисциплина, изучающая приемы создания, обработки, хранения, защиты, передачи и представления данных в медицине и здравоохранении средствами компьютерной техники, называется:

1) телемедицина;

2) медицинская информатика;

3) медицинская информационная система;

4) медицинская кибернетика.

Общий состав и структура персональных компьютеров

7. Укажите устройство компьютера, выполняющее обработку информации:

1) внешняя память;

2) монитор;

3) клавиатура;

Процессор.

8. Внешняя память:

1) винчестер;

2) оперативная память;

3) постоянное запоминающее устройство;

4) кеш-память.

9. Устройства и их назначение:

| 1) Монитор | а) ввод информации |

| 2) сканер | б) вывод информации |

| 3) винчестер | в) обмен данными между компьютерами |

| 4) модем | г) хранение данных |

10. Память долговременного хранения информации:

1) внутренняя;

2) внешняя;

3) процессор;

4) дисквод.

11. Периферийное устройство:

1) монитор;

2) процессор;

3) сканер;

4) usb-флеш-накопитель.

Базовые системные программные продукты и пакеты прикладных программ в области профессиональной деятельности

12. Программа, управляющая компьютером, запускающая все другие программы и выполняющая для них различные сервисные функции:

1) операционная система;

2) Мой компьютер;

3) утилиты;

4) драйвера.

13. Утилиты – это:

1) программы для работы с дисками обеспечивают проверку работоспособности, структурирование, дефрагментацию, очистку дисков и сжатие данных;

2) программы – оболочки;

3) программы создания и показа набора слайдов;

4) программы для создания, редактирования и оформления текстовых документов.

14. Программы-архиваторы это:

1) программы для проверки вирусов;

2) программы для работы с дисками обеспечивают проверку работоспособности, дефрагментацию, очистку дисков;

3) программы для создания, редактирования и оформления текстовых документов;

Специальные программы, с помощью которых можно сжимать отдельные файлы или группы файлов.

15. Операционные системы, утилиты, программы технического обслуживания относятся к классу программного обеспечения:

1) системное ПО;

2) системы программирования;

3) прикладное ПО общего назначения;

4) прикладное ПО специального назначения.

16. Установите соответсвие между программным обеспечением:

| 1) текстовый редактор | а) Ms PowerPoint |

| 2) табличный процессор | б) Ms Access |

| 3) система управления базами данных | в) Ms Excel |

| 4) средства презентационной графики | г) Ms Word |

17. Вид шрифта называют:

1) гарнитурой;

2) кеглем;

3) колонтитулом;

4) регистром.

18. При задании параметров страницы устанавливается:

1) гарнитура, размер, начертание;

2) отступ, интервал;

3) поля, ориентация;

4) стиль, шаблон.

19. Режимом, отображающим документ в точном соответствии с тем, как он будет выведен на печать, является

1) обычный;

2) Web-документ;

3) разметка страницы;

4) структура.

20. Колонтитулом называют:

1) символ;

2) многоколоночный текст;

3) область, расположенная в поле каждой из страниц документа;

4) заголовок страницы документа.

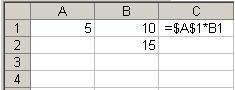

21. Формула, содержащая ошибку:

1) =((H4+8)/3)*7

2) =SIN (A13)

3) = F13*COS(47S)

4) =КОРЕНЬ(L5)

22. Файл электронных таблиц называется:

1) рабочий лист

2) документ

Книга

4) таблица

23. Формула, записанная в ячейку С1, при копировании в С2 примет вид:

1) =$A$1*B2

2) =A1*B1

3) =A2*B2

4) =$A$2*B1

24. Относительной ссылкой называют:

1) используемую в формуле ссылку на ячейку с данными, которая автоматически изменяется при изменении положения ячейки с формулой;

2) ссылку, всегда указывающую на одну и ту же ячейку, независимо от расположения формулы, её содержащей;

3) ссылку, указывающую на ячейку, расположенную в другом листе;

4) ссылку, указывающую на ячейку, расположенную в другой книге.

25. Абсолютной ссылкой называют:

1) используемую в формуле ссылку на ячейку с данными, которая автоматически изменяется при изменении положения ячейки с формулой;

2) ссылку, всегда указывающую на одну и ту же ячейку, независимо от расположения формулы, её содержащей;

3) ссылку, указывающую на ячейку, расположенную в другом листе;

4) ссылку, указывающую на ячейку, расположенную в другой книге.

26. В Microsoft Excel при копировании ячеек относительные адреса:

1) изменяются;

2) не изменяются;

3) не изменяются, только если ячейки находятся на разных листах;

4) не изменяются, только если ячейки находятся в разных книгах.

27. В Microsoft Excel при копировании ячеек абсолютные адреса:

1) изменяются;

2) не изменяются;

3) не изменяются, только если ячейки находятся на разных листах;

4) не изменяются, только если ячейки находятся в разных книгах.

28. Диаграммами, демонстрирующими долю одного элемента ряда данных в сумме элементов этого ряда, являются:

1) гистограммы;

2) графики;

3) круговые диаграммы;

4) пузырьковые диаграммы.

29. Автофильтр в Microsoft Excel позволяет:

1) выбрать значения из внешнего списка данных;

2) выбрать значения, отвечающие какому-либо условию;

3) сортировать данные таблицы;

4) сортировать данные таблицы последовательно по нескольким столбцам.

30. Объекты базы данных и их назначение

| 1) Форма | а) поиск данных |

| 2) запрос | б) ввод данных в базу |

| 3) отчеты | в) набор из одной или более макрокоманд |

| 4) таблица | г) вывод данных на печать |

| д) хранение данных |

31. Тип данных, который чаще других содержит ключевое поле:

1) текстовой

2) числовой

Счетчик

4) логический

32. Количество полей в базе данных:

| Фамилия | Предмет | Курс | Группа | Оценка |

| Иванов | Информатика |

1) 10

2) 2

3) 5

4) 1

33. Количество записей в базе данных:

| Компьютер | ОП | Винчестер |

| Pentium | 800 Мб | |

| 386DX | 300 Мб | |

| 486DX | 500 Мб | |

| Pentium Pro | 2 Гб |

1) 1

2) 2

3) 3

4) 4

34. К справочно-правовым системам относятся:

1) «Гарант», «Консультант Плюс»;

2) АРМ – автоматизированные рабочие места;

3) «1С Бухгалтерия», «1С Предприятие»;

4) корпоративные базы данных.

35. Обработка данных в информационно-поисковой системе – это:

1) поиск, сортировка, фильтрация данных;

2) ввод данных;

3) вывод списка документов;

4) составление запросов.

36. Автоматизированная система функционирует:

1) при участии человека;

2) полностью автоматически;

3) без участия человека;

4) без компьютерной поддержки.

37. Информационные системы, предназначенные для информационного обеспечения процессов диагностики, лечения, реабилитации и профилактики пациентов в ЛПУ, называются:

1) медико-технологические ИС;

2) медицинские информационно-справочные системы;

3) статистические ИС;

4) научно-исследовательские ИС.

38. Информационные системы, предназначенные для органов управления здравоохранением, называются:

1) медико-технологические ИС

2) информационно-справочные системы

3) статистические ИС

4) научно-исследовательские ИС

39. Экспертная система – это:

1) система, которая в будущем полностью заменит врачей;

2) система управления базами данных;

3) компьютерная программа, способная частично заменить специалиста-эксперта в разрешении проблемной ситуации;

4) компьютерная программа, в которой работают только эксперты.

40. Региональные информационно-аналитические системы предназначены для:

1) формирования всей необходимой медико-статистической отчетности;

2) организации и анализа работы специалистов и лечебно- диагностических кабинетов поликлиники;

3) преобразования глобальных целей государственного уровня в конкретные задачи органов и учреждений здравоохранения;

4) организации работы, контроля и управления деятельностью всего медицинского учреждения.

41. Назначением информационно-аналитических систем здравоохранения федерального уровня является:

1) сбор, накопление и обработка медико-статистической отчетной документации, поступающей от территориальных управлений здравоохранения;

2) создание, информационное наполнение и поддержание в актуальном состоянии единых справочников системы здравоохранения и ОМС Красноярского края;

3) контроль за эффективность оказания определенным контингентам больных медицинской помощи и планирования ее объемов и финансирования;

4) формирование реестров по оказанным медицинским услугам и расчет их стоимости с целью предоставления в электронном виде на оплату страховым медицинским организациям.

42. Информационные системы структурных подразделений медицинских учреждений обеспечивают:

1) информационное обеспечение принятия решений в профессиональной деятельности врачей разных специальностей;

2) решение задач отдельного подразделения медицинского учреждения в рамках задач учреждения в целом;

3) поиск и выдачу медицинской информации по запросу пользователя;

4) диагностику патологических состояний и выработку рекомендаций по способам лечения при заболеваниях различного профиля.

Сетевые технологии обработки информации и защиты информации

43. Соединение компьютеров и топология локальной сети:

| 1) последовательно так, что образуется замкнутая цепь с однонаправленной передачей информации | а) древовидная |

| 2) в одной точке с сервером | б) кольцевая |

| 3) через магистраль передачи данных | в) радиальная |

| г) шинная |

44. Электронная почта предназначена для передачи:

1) текстовых сообщений и приложенных файлов;

2) только текстовых сообщений;

3) WWW-страниц;

4) системных программ.

45. Файловые вирусы поражают:

1) программы на внешних носителях памяти;

2) системные области компьютера;

3) оперативную память;

4) аппаратную часть компьютера.

46. Защита информации – это:

1) деятельность по работе с автоматизированными системами управления;

2) деятельность по предотвращению утраты и утечки защищаемой информации;

3) деятельность по выполнению особых мер;

4) деятельность по предотвращению доступа к информации.

47. К мерам защиты информационной безопасности компьютерных систем относятся:

1) выбор правильных источников информации, защита рабочего места, выбор климатических условий;

2) выбор нужных принтеров, физическая защита, установка антивирусных программ;

3) источники бесперебойного питания, выбор надежного оборудования, защита носителей информации (исходных документов, лент, картриджей, дисков, распечаток);

4) установка программ-утилит, выбор надежного места, защита технических средств.

48. Цели информационных безопасностей:

1) алгоритмичность информации, точность, достоверность, дискретность;

2) конфиденциальность, целостность, доступность, учет всех процессов, связанных с информацией;

3) точность, достоверность, дискретность, массовость;

4) целостность, доступность, достоверность, дискретность.

49. Организация, обеспечивающая доступ к информационным ресурсам Интернета – это:

1) провайдер;

2) Web-сервер;

3) браузер;

4) Web-узел.

50. Методы дистанционного оказания медицинской помощи на базе использования современных информационных и телекоммуникационных технологий – это:

1. телемедицина;

2. дистанционная медицинская помощь;

3. видеомедицина;

4. телемониторинг.