Агент восстановления данных

Агентом восстановления данных (Data Recovery Agent) назназначается обычно администратор. Для создания агента восстановления нужно сначала сохдать сертификат восстановления данных, а затем назначить одного из пользователей таким агентом.

Чтобы создать сертификат нужно сделать следующее:

1. Нужно войти в систему под именем Администратор

2. Ввести в командной строке cipher /R: имя файла

3. Введите пароль для вновь создаваемых файлов

Файлы сертификата имеют расширение.PFX и.CER и указанное вами имя.

ВНИМАНИЕ! Эти файлы позволяют любому пользователю системы стать агентом восстановления. Обязательно скопируйте их на дискету и храните в защищенном месте. После копирования удалите файлы сертификата с жесткого диска.

Для назначения агента восстановления:

1. Войти в систему под учетной записью, которая должна стать агентом восстановления данных

2. В консоли Сертификаты перейдите в раздел Сертификаты – Текущий пользователь -> Личные (Current User -> Personal)

3. Действие -> Все задачи -> Импорт (Actions -> All Tasks -> Import) для запуска мастера импорта сертификатов

4. Проведите импорт сертификата восстановления

При неправильном использования средств шифрования вы можете получить больше вреда, чем пользы.

Краткие рекомендации по шифрованию:

1. Зашифруйте все папки, в которых вы храните документы

2. Зашифруйте папки %Temp% и %Tmp%. Это обеспечит шифрование всех временных файлов

3. Всегда включайте шифрование для папок, а не для файлов. Тогда шифруются и все создаваемые в ней впоследствии файлы, что оказывается важным при работе с программами, создающими свои копии файлов при редактировании, а затем перезаписывающими копии поверх оригинала

4. Экспортируйте и защитите личные ключи учетной записи агента восстановления, после чего удалите их с компьютера

5. Экспортируйте личные сертификаты шифрования всех учетных записей

6. Не удаляйте сертификаты восстановления при смене политик агентов восстановления. Храните их до тех пор, пока не будете уверены, что все файлы, защищенные с учетом этих сертификатов, не будут обновлены.

7. При печати не создавайте временных файлов или зашифруйте папку, в которой они будут создаваться

8. Защитите файл подкачки. Он должен автоматически удаляться при выходе из Windows

Конструктор шаблонов безопасности

Шаблоны безопасности являются обыкновенными ASCII – файлами, поэтому теоретически их можно создавать с помощью обыкновенного текстового редактора. Однако лучше воспользоваться оснасткой Security Templates консоли Microsoft Management Console (MMC). Для этого в командной строке нужно ввести mmc /a в этой консоли выбрать меню File – Add/Remove. В диалоговом окне Add Standalone Snap-in выбрать Security Templates – Add.

Управление оснасткой

Шаблоны безопасности расположены в папке \%systemroot%\security\templates. Количество встроенных шаблонов изменяется в зависимости от версии операционной системы и установленных пакетов обновлений.

Если раскрыть любую папку в Security Templates, то в правой панели будут показаны папки, которые соответствуют контролируемым элементам:

· Account Policies – управление паролями, блокировками и политиками Kerberos

· Local Policies – управление параметрами аудита, пользовательскими правами и настройками безопасности

· Event Log – управление параметрами системного журнала

· Restricted Groups – определение элементов различных локальных групп

· System Services – включение и отключение служб и присвоение права модификации системных служб

· Registry – назначение разрешений на изменение и просмотр разделов реестра

· File System – управление разрешениями NTFS для папок и файлов

Защита подключения к Интернет

Для обеспечения безопасности при подключении к Интернет необходимо:

· Активизировать брандмауэр подключения к Интернет (Internet Connection Firewall) или установить брандмауэр третьих фирм

· Отключить Службу доступа к файлам и принтерам сетей Microsoft

Брандмауэром подключения к Интернет называется программный компонент, блокирующий нежелательный трафик.

· Активация Брандмауэра подключения к Интернет.

· Откройте Панель управления – Сетевые подключения

· Щелкните правой кнопкой мыши на соединении, которое вы хотите защитить и выберите из меню пункт Свойства

· Перейдите на вкладку Дополнительно, поставьте галочку Защитить мое подключение к Интернет

Настройка Windows XP SP2 на полную БЕЗОПАСНОСТЬ

ШАГ №1

Сначало отключим нежелательные службы:

Нажмём на клавиатуре (WIN+R) и введём " msconfig " перейдём на закладку Службы. Здесь мы будем отключать ненужные сервисы и службы:

(Отключайте службы только в том случае если вы не пользуетесь их функциями)

Сервер папки обмена — дает возможность удаленным пользователям просматривать вашу папку обмена. Отключаем.

Сервер — обычно компьютер, предоставляющий общие ресурсы пользователям сети. Отключено.

Модуль поддержки NetBIOS через TCP/IP — обеспечивает работу SMB-протокола. Отключаем.

Защищенное хранилище — служба, сохраняющая локальные и интернет-пароли. ОТКЛЮЧАЕМ.

Диспетчер автоподключений удаленного доступа — представьте себе такую ситуацию: вы открываете свежесохраненную страницу, а на ней присутствует баннер, который ссылается на другую страницу, и ваш explorer рьяно хочет подключиться к нету. Представили? Вам оно надо? Отключаем.

Диспетчер сеанса справки для удаленного рабочего стола — а если возьмут, да и помогут  . Отключаем.

. Отключаем.

Удаленный реестр — позволяет удаленно управлять вашим реестром. Отключаем.

Вторичный вход в систему — позволяет запускать специфические процессы с правами другой учетной записи. Отключаем.

Служба терминалов — дает возможность работать на вашем компьютере удаленному пользователю при помощи утилиты Remote Desktop. Отключено.

Telnet — Сервер удаленного управления через командную строку. Отключаем.

|

|

|

ШАГ №2

Теперь начнём редактировать реестр. Нажмём на клавиатуре (WIN+R) и введём " regedit "

1. Сначало включим очистку pagefile (файла подкачки Windows) при выходе из Windows. Идём в ветку реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\SessionManager\MemoryManagment и меняем значение ключа ClearPageFileAtShutdown на 1.

2. В прошлых версиях Windows 9x сохранение паролей было большой проблемой. Теперь это не так, Windows 2000 и XP защищают эту информацию значительно лучше. Но, опять же, вам решать, позволить операционной системе хранить пароли на диске или нет. Это касается паролей пользователей и сетевых паролей.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Network] "DisablePwdCaching"='1'

3. Запрашивать пароль при возвращении к работе из режима ожидания

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System\Power] "PromptPasswordOnResume"='1'

4. Отмена сохранения паролей в Internet Explorer

Если вы доверяете компании Микрософт в хранении паролей и другой конфиденциальной информации, то можете разрешить Windows хранить пароль доступа в Интернет на диске своего компьютера, но это не очень хорошая идея.

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings] "DisablePasswordCaching"='1'

5. Запрет доступа для анонимных пользователей

Анонимный пользователь может получить доступ к списку пользователей и открытых ресурсов, чтобы это запретить, можно воспользоваться этим ключом.

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\LSA] "RestrictAnonymous"='1'

6 Данными действиями мы запретим просмотр пользователям с правами Гостя журналов системы

HKLM\System\CurrentControlSet\ Services\EventLog\Application RestrictGuestAccess (Reg_dword) =1

HKLM\System\CurrentControlSet\ Services\EventLog\System

RestrictGuestAccess (Reg_dword) =1

HKLM\System\CurrentControlSet\ Services\EventLog\Security

RestrictGuestAccess (Reg_dword) =1

|

|

|

ШАГ №3

Остальные настройки:

1. Отключение «Удаленной помощи» (Remote Assistance and Desktop Sharing). Для этого жмём Win (слева от левого ALt) + Break или Мой компьютер -> Свойства -> Удалённые сеансы и на одноимённой вкладке снимаем галочки.

2. Если вы не используете Windows Messenger (большинство людей даже не задумывается об его использовании), то почему бы ни удалить его вовсе? Каждый раз при загрузке системы Messenger тоже стартует, замедляет при этом процесс загрузки, пожирает системные ресурсы и открывает соответствующий порт (при наличие эксплойта к нему можно взломать Windows). А для того, чтобы его удалить, надо всего лишь один раз в командной строке (Пуск -> Выполнить) напечатать следующее: «RunDll32 advpack.dll,LaunchINFSection %windir%\INF\msmsgs.inf,BLC.Remove» и нажать «OK». После этой операции вам будет предложено перезагрузиться. После перезагрузки Messenger у себя на компьютере вы больше не найдете.

3. Зайди в папку "Администрирование -> Управление компьютером -> Локальные пользователи и группы -> Пользователи" в этом каталоге удаляем все учётные записи кроме Администратора, Гостя, и Твоей. После этого блокируем и запароливаем учётную запись Гостя, и лучше поменять именами Администратора и Гостя.

4. Зайди в папку Администрирование и открывай иконку с одноименным названием, далее найди там раздел Локальные политик->Политика аудита. Настраивай следующие параметры: Аудит входа в систему (Успех, Отказ) и Аудит изменения политики (Успех, Отказ). Настройка аудит позволит тебе вычислить попытки входа в систему по учетной записи Администратор (она же Гость), что в дальнейшем тебе позволит заранее узнать о наглых посягательств на твою ОСь.

5. Дальше опять зайди в папку "Администрирование -> Локальная политика безопасности" будем назначать права пользователей. Смело открывай там же "Назначение прав пользователя" и установи следующие параметры: "Восстановление файлов и каталогов" и "Архивирование файлов и каталогов" (там должна присутствовать, только группа Администраторы.), "Доступ к компьютеру из сети" (удаляй всех, у тебя же машина не сервер какой нибудь =)), "Отказ в доступе к компьютеру из сети" (смело добавляй группу Администраторы и Гостей, это тебе позволит избежать потом многих проблем, да же если у тебя все-таки взломают учтенную запись с правами Администратора, никто не сможет получить доступ к твоему компьютеру удалено.

6. Администрирование -> Локальная политика безопасности -> Параметры безопасности" и настраивай следующие параметры:

"Автоматически отключать сеансы пользователей по истечении разрешенного времени" (ставь Включить),

"Длительность простоя перед отключением сеанса" (скажем так я у себя на компьютере ставлю 10 минут),

"Дополнительные ограничения для анонимных подключений" (установи в значение "Нет доступа, без явного разрешения анонимного доступа"),

"Использовать цифровую подпись со стороны клиента (Всегда)" (Включить), "Использовать цифровую подпись со стороны клиента (по возможности)" (Включить),

"Использовать цифровую подпись со стороны сервера (Всегда)" (Включить), "Использовать цифровую подпись со стороны сервера (по возможности)" (Включить),

"Не отображать последнего имени пользователя в диалоге входа" (Включить), "Отключить CTRL+ALT+DEL запрос на вход в систему" (Отключено),

"Разрешить доступ к дисководам компакт-дисков только локальным пользователям" (включить),

"Разрешить доступ к НГМД только локальным пользователям" (Включить), "Уровень проверки подлинности LAN Manager" (Посылать ответ только NTLMv2, отказывать LM и NTLM).

|

|

|

ШАГ № 4

Первое, что мы делаем – переходим в "Локальная политика безопасности" (Панель управления -> Администрирование).

Там выбираем строчку "Политика безопасности IP..."

Создать политику безопасности Там уже есть три (в моём случае две) политики, но мы с вами будем создавать новую.

Нажимаем правую клавишу мыши на "Политика безопасности IP...", выбираем "Создать политику безопастности IP" Запустится мастер установки IP политики.

Здесь предлагается ввести название политики и ее описание. Пусть будет "Моя политика безопастности IP".

Во втором окне оставьте галочку.

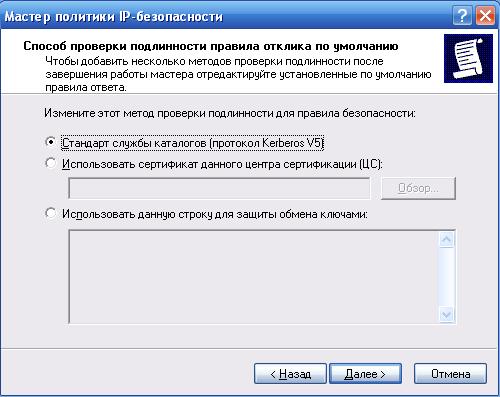

Здесь тоже ничего не трогайте, пусть все будет по умолчанию.

Здесь снимаем галочку – свойства политики мы отредактируем чуть позднее. Теперь в списке политики мы наблюдаем нашу. Нажимаем правую клавишу мыши на "Политика безопасности IP...", выбираем "Управление списками IP-фильтра и действие фильтра...", переходим в закладку "Управление действием фильтра".

Нажимаем клавишу Добавить – нам нужно добавить действие "Запретить". Вновь запускается мастер.

Во втором окне мы выбираем действие – "Блокировать".

Первое правило – все, что не разрешено, должно быть запрещено. Наш подход будет следующий – мы запретим связь со всеми узлами, а потом будем потихоньку открывать то, что нам нужно. В последнем окне нажимаем клавишу "Готово", галочку "Измнить свойства" помечать не нужно.

В окне действий появилось наше – "Запретить". Закрываем окно и переходим к редактированию созданной нами политики (для этого достаточно нажать два раза левой клавишей мыши на ее название).

Нажимаем клавишу "Добавить". Сейчас мы будем изменять нашу политику. Запустится мастер.

Туннель нам не нужен – нажимаем "Далее".

Здесь указывается, для какого соединения будет действовать правило. Если внутренняя сеть у вас имеет "левые" IP адреса, то можете сильно не мучаться и указать "Все сетевые подключения", мы обеспечим доступ с внутренней сети отдельной строкой. Лучше указывайте "Все сетевые подключения" и не мучайтесь.

Здесь все оставляем по умолчанию.

Первое что мы должны сделать – запретить все для всех. Поэтому нажимаем клавишу Добавить – будем добавлять фильтр. Запустится опять же мастер добавления фильтра.

Называем фильтр "Создание списка IP фильтров" и нажимаем клавишу "Add". Вновь запускается мастер (они вам еще не надоели?).

Здесь указывается источник пакета. Поскольку мы хотим запретить пакеты от всех источников, то указываем "Любой IP адрес".

Здесь указывается адрес получателя пакета. Опять же, мы хотим запретить пакеты от всех IP источников для нашего компьютера, поэтому указываем "Мой IP адрес".

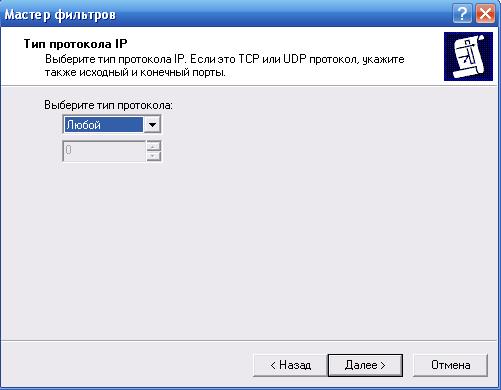

Мы запрещаем все протоколы – выбираем "Любой".

Готово – появился новый фильтр. Прекрасно, теперь нажимаем клавишу "Ok".

В политике появилось новое правило – запрещение всего от всех и для всех. Теперь будем разрешать. Это, пожалуй, самая трудоемкая задача.

Первоначально следует разрешить ICMP трафик от всех пользователей на нашу машину. Для этого выполним ту же операцию "Добавить" в окне политики, только теперь мы воспользуемся готовым списком фильтров "Полный ICMP трафик".

Данный фильтр разрешает ICMP пакеты с любого IP адреса на наш компьютер.

Естественно, что действие теперь будет "Разрешить".

В свойствах политики добавилась еще одна строчка.

Теперь у нас не будет работать ничего, кроме ICMP протокола. Сейчас нам осталось выделить те службы, которые нам нужны, и прописать для них доступ. Лучше всего создать еще один список фильтров (к примеру, "Интернет фильтр"), добавить в него несколько строчек фильтров и право "Разрешать". Ниже я дам строчки для самых распространенных служб, но в вашем индивидуальном случае все может быть по-другому. Следует отметить, что по умолчанию каждая служба добавляется зеркально – то есть если мы разрешаем связь от нашего компьютера к любым веб-серверам (порт 80), то будет реализовываться и обратная связь для передачи ответа веб-сервера.

Если у вас есть локальная сеть с «левыми» адресами, то нужно прописать для нее доступ – открываем все протоколы с адресов 192.168.1.0 маска 255.255.255.0 (к примеру) до "Мой IP адрес". Для этого можете создать отдельный фильтр "Моя сеть".

1. Запросы DNS сервера.

Разрешаем 53 порт получателя (Определённый IP адрес) протокола UDP от нашего компьютера к любому компьютеру. Вместо любого компьютера можно указать DNS сервер провайдера.

2. Веб-трафик.

Открываем порт TCP 80 получателя от нашего компьютера к любому компьютеру.

3. FTP-трафик.

Открываем порты TCP 20 и TCP 21 получателя от нашего компьютера к любому компьютеру.

4. SMTP трафик (для отправки писем).

Открываем порт TCP 25 получателя от нашего компьютера к любому компьютеру (можно вместо любого компьютера указать SMTP сервер провайдера).

5. POP3 трафик (для приема писем).

Открываем порт TCP 110 получателя от нашего компьютера к любому компьютеру (или к POP3 серверу провайдера).

6. IMAP трафик (для приема писем).

Открываем порт TCP 143 получателя от нашего компьютера к любому компьютеру (или к IMAP серверу провайдера).

7. ICQ трафик.

Зависит от сервера ICQ, обычно TCP порт 5190 получателя от нашего компьютера к любому компьютеру (или к серверу ICQ).

Ну а сейчас пришла пора тестирования – нажимаем правую клавишу мыши на название нашей политики и указываем "Assign".

После этого вы можете наслаждаться результатом.

Заключение

Изложенные выше рекомендации не являются исчерпывающим материалом по настройке безопасности операционной системы Windows XP Professional, однако надеюсь, они смогут помочь вам в этом нелегком процессе.

https://www.hwp.ru/Handmade/Windows.work/index.html

https://antilamer.ucoz.ru/publ/13-1-0-31#