Процесс оценки ИБ в общем (рисунок 2.1) представлен основными компонентами процесса, к которым относятся контекст и свидетельства оценки, критерии и модель оценки, служащие для получения результата оценки.

Оценка ИБ представляет собой разработку оценочных суждений о пригодности процессов ИБ и их зрелости, адекватность защитных мер, а также о целесообразности инвестиций, привлеченных для обеспечения требуемого уровня ИБ и их достаточности, выполненных на основе измерения важных (критических) элементов объекта оценки.

Рисунок 2.1 – Оценка ИБ организации (общий вид)

Модель оценки ИБ определяет объем оценки, отражающий контекст оценки информационной безопасности в рамках критериев оценки информационной безопасности, картирования и оценки трансформации в параметрах объекта, а также устанавливает метрики, обеспечивающие оценку ИБ в области оценки.

Наряду с наиболее важной целью оценки является создание информационных потребностей для повышения информационной безопасности, существуют и другие возможные цели оценки информационной безопасности: определение степени соответствия защитных мер организации требуемым критериям, определение степени влияния критических элементов на ИБ организации, определение зрелости ИБ организации.

Результаты проведенной оценки ИБ организации также могут быть использованы заинтересованными сторонами для сравнения уровня ИБ организаций с той же деловой и сопоставимой шкалой.

В зависимости от выбранного критерия оценки ИБ можно классифицировать способы оценки ИБ организации (рисунок 2.2) на следующе: стандартную оценку, риск-ориентированную оценку и оценку экономических показателей.

Рисунок 2.2- Методы оценки организации

Способ оценки по эталону заключается в сравнении принятых в организации способов и мер по обеспечению ИБ с требованиями, которые изложены в эталоне. Фактически проводится оценка соответствия выбранному эталону СОИБ организации. Под оценкой соответствия ИБ организации понимают деятельность, связанную с прямым или косвенным определением того факта, что требования ИБ в организации соблюдаются или не соблюдаются. С помощью подобной оценки измеряется правильность процессов внедрения СОИБ организации и выявляются недостатки такой реализации.

В при оценке в качестве эталона могут использоваться (раздельно или совместно):

- требования законодательства РФ в области информационной безопасности;

– требования методических, нормативных и организационно-распорядительных документов в области обеспечения информационной безопасности;

- отраслевые требования в области обеспечения информационной безопасности;

- требования национальных и международных стандартов в области ИБ.

Основными этапами оценки информационной безопасности в соответствии с эталоном заключается:

1) в выборе эталона;

2) формирование основе эталона критериев оценки ИБ;

3) сбор всех свидетельств оценки, а также измерение факторов объекта оценки;

4) формирование оценки ИБ.

Другой вид оценки - риск-ориентированная оценка ИБ организации. Под ней понимают такой метод оценки, в котором рассматриваются риски ИБ, которые возникают в информационной сфере организации, и затем они сравниваются с мерами, принимаемыми для их обработки. В результате формируется оценка того факта, что организация в процессе достижения своих целей способна эффективно управлять рисками ИБ.

К основным этапам риск-ориентированной оценки информационной безопасности организации можно отнести:

Процесс оценки информационной безопасности организации включает в себя следующие элементы оценки:

– контекст оценки, определяющий входные данные, а именно, цели и назначение оценки ИБ, ее вид (независимая оценка, самооценка), объект оценки, области оценки информационной безопасности, ее ограничения и роли;

– критерий и модель оценки;

- виды деятельности процесса оценки: сбор свидетельств оценки и проверка их достоверности, измерение и оценивание атрибутов объекта оценки;

- оценки результатов.

Основные элементы процесса оценки ИБ [3] изображены на рисунке 2.3. Общими для любой оценки компонентов ИБ являются: контекстная оценка, сбор доказательств, оценка и проверка их достоверности, измерение и оценка атрибутов при оценке различных типов (независимая оценка, самооценка) и оценка результатов.

Рисунок 2.3 - Основные элементы процесса оценки ИБ

Контекст оценки информационной безопасности включает цели и задачи оценки ИБ, тип объекта оценки, области оценки, ограничения оценки, роли.

В процессе оценки участвуют организатор оценки, представитель объекта оценки, аналитик, руководитель группы, сам оценщик, владелец активов. На рисунке 2.4 показаны перечисленные роли процесса оценки ИБ и основные функции, выполняемые ролями.

Рисунок 2.4 — Роль процесса оценки информационной безопасности и их функции

К сфере оценки могут принадлежать от одного до нескольких процессов объекта оценки, представляющих один или несколько критических процессов и/или защитных мер. Выбор объекта оценки выполняется организатором исходя из возможности применения результатов оценки. Объем оценки может быть любым: включать один процесс вплоть до всей организации. Контекст оценки должен представлять собой подробное описание объекта оценки, в том числе размер объекта оценки, объем продуктов или услуг объекта оценки, основные характеристики объекта оценки.

Ограничения оценки можно могут представлять собой возможную неготовность основных средств, используемых в обычной хозяйственной деятельности организации; недостаточный временной интервал, выделяемый на проведение оценки; необходимость исключения отдельных частей объекта оценки из-за стадии жизненного цикла. Ограничения могут быть установлены на объем и тип собираемых и изучаемых данных.

Независимая оценка ИБ может проводиться как внутренним, так и внешним аудитом. Аудит ИБ в [4] определяется как систематический, независимый и документированный процесс, производимый с целью получения доказательств деятельности организации по обеспечению ИБ, определения степени выполнения критериев ИБ в организации, а также позволяющий сформировать профессиональное аудиторское суждение об информационной безопасности организации.

Необходимые условия для обеспечения достоверной оценки ИБ в ходе аудита:

- соблюдение основных принципов аудита и использование доверенного процесса аудита ИБ;

- управление программой аудита;

- использование надежных источников данных при проведении оценки;

- определение размера выборки с учетом указанной достоверности оценочных данных;

- с целью снижения аудиторского риска необходим учет факторов, влияющих на аудиторский риск.

Доверительный процесс аудита ИБ должен соответствовать требованиям нормативного документа, принятого в организации, описывающего процесс аудита ИБ, или требованиям другого международного либо национального признанного нормативного документа. Таким нормативным документом, например, в сфере банковской системы РФ является СТО БР ИББС–1.1–2007 «Обеспечение информационной безопасности организаций банковской системы РФ». Стандарт устанавливает принципы проведения аудита в организации, описывает последовательность этапов при проведения аудита, требования к ним аудита в организациях и взаимоотношения представителей аудиторской организации с представителями аудиторской организации.

СТО БР ИББС-1.1-2007 также описывает содержание программы проведения аудита, которая включает деятельность, необходимую для планирования и организации определенного количества и вида аудитов и обеспечения их ресурсами, необходимыми для эффективного и результативного аудита в установленные сроки. Стандарт определяет процедуры управления программой ревизии для контроля за осуществлением программы ревизии, анализа целей программы ревизии и выявления возможностей для совершенствования. Совершенствование программы аудита ИБ заключается в определении корректирующих и предупреждающих действий по совершенствованию программы аудита ИБ, включая пересмотр и корректировку сроков аудита ПБ и необходимых ресурсов, совершенствование методов подготовки аудиторских заключений ИБ.

Основными принципами проведения аудита [5] являются:

– независимость аудита.

– полнота аудита.

- оценка на основании данных аудита.

– срок действия сертификатов по аудиту.

- компетентность и этическое поведение.

Соблюдение принципов аудита информационной безопасности является необходимым условием для объективного мнения о результатах оценки.

Основными методами получения доказательств оценки должны быть:

- проверка и анализ документов, связанных с объектом оценки;

– мониторинг процесса объекта оценки;

- обследование работников объекта оценки и независимой (третьей) стороны.

Свидетельств оценки ИБ, полученных в результате проверки и анализа документов может быть, например:

- наличие документа (документов) с соответствующим содержанием;

- выдержки из документа (документов), подтверждающего осуществление деятельности по обеспечению информационной безопасности, возложение ответственности и обязанностей на должностных лиц (работников) за осуществление деятельности по обеспечению информационной безопасности;

- выдержки из документа (документов), содержащие описания реализованного процесса GP-security.

Достоверность оценки во многом зависит от того, как оценщики будут учитывать факторы, влияющие на аудиторский риск, в том числе:

- контролировать риски;

- риск необнаружения.

Риск контроля - это риск того, что внутренний контроль не предотвратит и не обнаружит существенных нарушений информационной безопасности. Важным фактором повышения достоверности оценок является оптимизация размера выборки в соответствии с предполагаемым контрольным риском.

Риск не обнаружения-риск того, что аудиторские процедуры и методы, используемые оценщиком, не выявили существенных нарушений.

Важными факторами снижения риска нераскрытия и, следовательно, повышения надежности оценок являются:

- увеличение времени сканирования;

- проведение опросов представителей третьих лиц;

– увеличить размер выборки.

При оценке объектов оцениваются их атрибуты. Атрибут-это свойство или характеристика объекта, которое может быть количественно или качественно определено ручным или автоматическим способом.

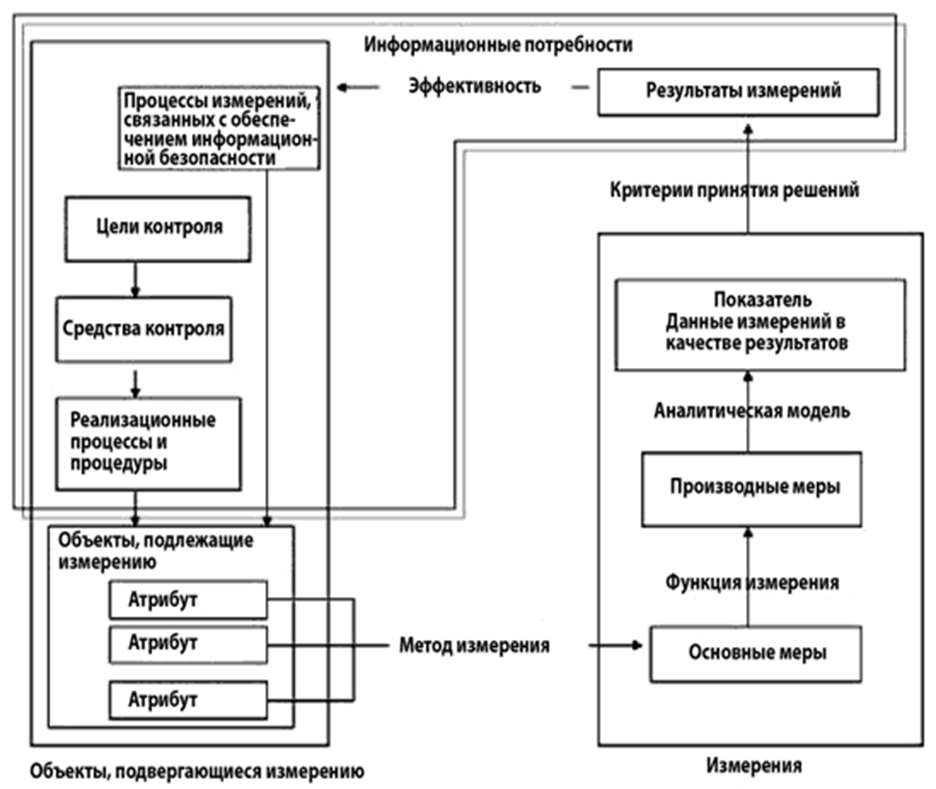

Для рассмотрения процесса измерения и оценки признаков объекта оценки ИБ, воспользуемся моделью измерений, связанной с Положением ИБ, представленной на рисунке 2.5.

Рисунок 2.5 - Модель измерения, связанная с обеспечением информационной безопасности

Атрибуты, выбранные для измерения в качестве критических элементов процесса, процедур, защитных мер или объекта, должны быть представлены в удобной для анализа форме для адекватного преобразования атрибута в основную меру. Оценщик получает больше возможностей для адекватного представления атрибутов в качестве основной меры, если измеряемый атрибут будет дополнен элементами, отражающими контекст оценки.

В настоящее время используются две формы описания измеряемого признака: форма анкет и форма метрик.

Для подготовки процесса измерения атрибутов с помощью анкет требуется (см. рисунок 2.6):

- различать среди атрибутов критические, т. е. те атрибуты, которые позволят достичь цели оценки и сформировать вопросы анкеты;

- для определения метода измерения используется оценочная модель.

Рисунок 2.6 — Формирование анкет для измерения атрибутов

Это позволит оценщику преобразовывать измеряемые атрибуты в основные показатели с необходимыми для измерения источниками доказательств и оценки доказательств. Отражение контекста оценки в вопроснике минимально, а именно описание атрибута как вопроса. Элементы контекста оценки могут присутствовать в дополнительных руководящих и руководящих документах, поддерживающих процесс оценки МБ. В этих документах обычно указываются источники свидетельств об оценке, а также сотрудники, ответственные за заполнение вопросников. Анкеты могут быть построены не только для базовых показателей атрибута, но и для формирования производного действия. В этом случае в вопроснике должна быть определена модель объединения основных показателей в производную меру.

В таблицах 2.1-2.4 приведены примеры проведения измерений и оценки атрибута.

Таблица 2.1

Таблица 2.2

Таблица 2.3

Таблица 2.4

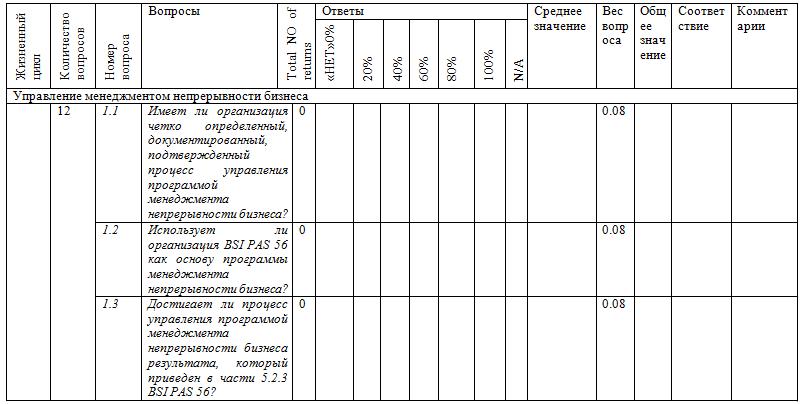

Примеры вопросников, предназначенных для измерения параметров информационной безопасности, обсуждаются, например, в специальной публикации НИСТ 800-26 "Руководство по Самообеспечению в области информационной безопасности для информационно-технологических систем" и в BSI PAS 56 [6]. Фрагмент вопросника BSI PAS 56, который содержит атрибуты в виде вопросов, шкалу для измерения атрибутов и модельные ассоциации основных показателей в производной мере, представлен в таблице А. 1.

Другой подход к измерению атрибутов основан на использовании метрик при измерении атрибутов. Для подготовки процесса измерения атрибутов с помощью метрик требуется (см. рисунок 2.7):

- выделить среди атрибутов критические, т. е. те атрибуты, которые позволят достичь цели оценки;

- определить метод измерения с помощью модели оценки;

- сформировать список источников оценки доказательств и доказательств оценки, необходимых для измерения атрибутов;

- определение ролей и функций в измерении;

- определить условия функционирования процесса, порядок, защитную меру или объект оценки, включая период сбора, анализа, отчетности.

Рисунок 2.7 — Формирование метрик для измерения атрибутов

При разработке метрик и их реализации показатели информационной безопасности должны отвечать следующим условиям:

- метрики должны давать результаты в количественной форме (проценты, средние и абсолютные значения). Например: "процент систем, для которых составляется план работы в чрезвычайных ситуациях", "процент уникальных идентификаторов пользователей, процент систем, в которых использование протоколов запрещено", "процент систем, для которых имеются документированные отчеты об оценке рисков" и т.д.;

- данные для поддержки метрик должны быть доступны;

- метрические значения должны быть достижимы и иметь смысл для бизнеса;

- не измерять атрибуты, которые не нуждаются в улучшении

Пример формирования метрик в соответствии со стандартом NIST 800–55 «NIST Special Publication 800–55 «Security Metrics Guide for Information Technology Systems» показан в таблице А.2.

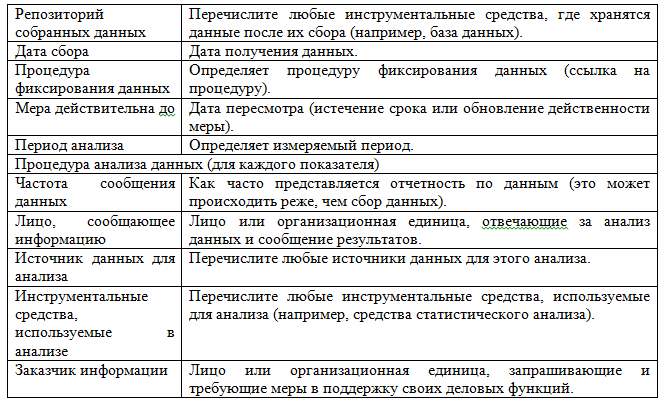

Форма метрик, приведенная в таблице А. 3, подробно описывает объект и атрибут измерения, основные и производные действия, роли и функции, роли в измерении, метод измерения, процедуры сбора и анализа данных.

Заключение

Организации, чей бизнес сильно связан с информационной сферой, должны иметь высокий уровень поддержки ИБ при достижении ими своих бизнес-целей. Желание организации иметь СОИБ, которая была бы адекватна целям защиты информации в организации, для обеспечения конфиденциальности, доступности и целостности активов информации приводит к желанию улучшить СОИБ.

Подобное улучшение возможно только текущего состояния систем защиты информации в организации и понимания степени их соответствия требуемым результатам. Для этого и производится оценка (экспертиза) ИБ организации.

В результате проведения экспертизы информационной безопасности организации формируется оценка степени соответствия системы защиты информации некому эталону, в качестве которого могут использованы различные нормативные требования в области информационной безопасности, принятые в РФ.

Основными стандартами, используемыми для аудита в нашей стране являются требования к организации СОИБ, а также к проведению мероприятий по защите информации в организации, зафиксированные в группе государственных стандартов ГОСТ Р ИСО/МЭК 27000. Кроме того, к данным требованиям можно отнести различные ФЗ в области информационной безопасности, Руководящие документы Гостехкомиссии РФ.

Список литературы

1. ISO/IEC 27004. Информационные технологии. Методы и средства обеспечения информационной безопасности URL: https://files.stroyinf.ru/Data2/1/4293796/4293796402.pdf [Электронный ресурс]. URL: (Дата обращения 18.03.2018 г.)

2. Gartner. The Price of Information Security. Strategic Analysis Report URL: https://www.gartner.com/binaries/content/assets/events/keywords/security/secme4/secme4_brochure.pdf [Электронный ресурс]. URL: (Дата обращения 18.03.2018 г.)

3. Зефиров С.Л., Курило А.П., Голованов В.Б. Аудит информационной безопасности. — М.: «БДЦ-пресс», 2006. - 304с.

4. СТО БР ИББС–1.0–2008 Обеспечение информационной безопасности организаций банковской системы РФ. Общие положения. URL: https://docs.cntd.ru/document/902137960 [Электронный ресурс]. (Дата обращения 18.03.2018 г.)

5. СТО БР ИББС–1.1–2007 Обеспечение информационной безопасности организаций банковской системы РФ. Аудит ИБ [Электронный ресурс]. URL: https://www.cbr.ru/credit/Gubzi_docs/st11.pdf (Дата обращения 18.03.2018 г.)

6. BSI PAS 56 Guide to Business Continuity Management (BCM). ИБ [Электронный ресурс]. URL: https://standards.globalspec.com/std/294663/bsi-bs-pas-56 (Дата обращения 18.03.2018 г.)

7. ISO/IEC 15504 Information technology — ИТ.Оценка процесса.Ч.1,2. [Электронный ресурс]. URL: https://www.iso.org/standard/38932.html (Дата обращения 18.03.2018 г.)

8. NIST Special Publication 800-55 «Security Metrics Guide for Information Technology Systems [Электронный ресурс]. URL: https://www.niisokb.ru/services/information_security_audit/ (Дата обращения 18.03.2018 г.)

9. Голованов В.Б., Зефиров С.Л. Как измерить информационную безопасность организации? Защита информации. Инсайд. №3-2006.

10. Институт «внутренних» аудиторов — Великобритания и Ирландия // Проведение риск-ориентированного внутреннего аудита ИБ [Электронный ресурс]. URL: https://itlaw.wikia.com/wiki/NIST_Special_Publication_800-55 (Дата обращения 18.03.2018 г.)

11. Научно-испытательный институт систем обеспечения комплексной безопасности (НИИ СОКБ). Аудит ИБ [Электронный ресурс]. URL: https://www.niisokb.ru/services/information_security_audit/ (Дата обращения 18.03.2018 г.)

12. ProtectMi – лаборатория безопасности. Аудит и управление ИБ [Электронный ресурс]. URL: https://www.infosecurity.ru/iprotect/audit/ (Дата обращения 18.03.2018 г г.)

13. EFSOL – эффективные решения. Аудит ИБ [Электронный ресурс]. URL: https://efsol.ru/promo/info-security-audit.html (Дата обращения 03.12.2014 г.)

14. Pointlane – информационная безопасность. Аудит ИБ [Электронный ресурс]. URL: https://www.pointlane.ru/security_a/ (Дата обращения 03.12.201418.03.2018 г)

15. LETA – IT Company. Аудит ИБ [Электронный ресурс]. URL: https://www.leta.ru/services/information-security-management/audit-information-security.html (Дата обращения 18.03.2018 г г.)

16. АйТи. Система ИБ. Аудит ИБ [Электронный ресурс]. URL: https://www.it.ru/services/sub/sud_detail.php?ID=383&SUB_ID=6916 (Дата обращения 18.03.2018 г г.)

Приложение А

Таблица А.1 — Фрагмент анкеты BSI PAS 56

Таблица А.2 — Форма метрик в соответствии со стандартом NIST 800–55

Продолжение таблицы А.2

Таблица А.3 — Форма метрик в соответствии с ISO/IEC 27004

Продолжение таблицы А.3

Продолжение таблицы А.3