Практическая работа №3

Количественная оценка стойкости парольной защиты

Цель работы: провести оценку стойкости парольной защиты в среде MS Office, научиться подбирать и составлять пароли с наибольшей степенью стойкости.

Теоретические сведения

Подсистемы идентификации и аутентификации пользователя играют очень важную роль в системах защиты информации.

Стойкость подсистемы идентификации и аутентификации пользователя в системе защиты информации (СЗИ) во многом определяет устойчивость к взлому самой СЗИ. Данная стойкость определяется гарантией того, что злоумышленник не сможет пройти аутентификацию, присвоив чужой идентификатор или украв его.

Парольные системы идентификации/аутентификации является одними из основных и наиболее распространенных в СЗИ методами пользовательской аутентификации. В данном случае, информацией, аутентифицирующей пользователя, является некоторый секретный пароль, известный только легальному пользователю.

Парольная аутентификация пользователя является, как правило, передним краем обороны СЗИ. В связи с этим, модуль аутентификации по паролю наиболее часто подвергается атакам со стороны злоумышленника. Цель злоумышленника в данном случае – подобрать аутентифицирующую информацию (пароль) легального пользователя.

Методы парольной аутентификации пользователя являются наиболее простыми методами аутентификации и при несоблюдении определенных требований к выбору пароля являются достаточно уязвимыми.

Основными минимальными требованиями к выбору пароля и к подсистеме парольной аутентификации пользователя являются следующие.

К паролю

1. Минимальная длина пароля должна быть не менее 6 символов.

2. Пароль должен состоять из различных групп символов (малые и большие латинские буквы, цифры, специальные символы ‘(’, ‘)’, ‘#’ и т.д.).

3. В качестве пароля не должны использоваться реальные слова, имена, фамилии и т.д.

К подсистеме парольной аутентификации.

1. Администратор СЗИ должен устанавливать максимальный срок действия пароля, после чего, он должен быть сменен.

2. В подсистеме парольной аутентификации должно быть установлено ограничение числа попыток ввода пароля (как правило, не более 3).

3. В подсистеме парольной аутентификации должна быть установлена временная задержка при вводе неправильного пароля.

Как правило, для генерирования паролей в СЗИ, удовлетворяющих перечисленным требованиям к паролям, используются программы - автоматические генераторы паролей пользователей.

При выполнении перечисленных требований к паролям и к подсистеме парольной аутентификации, единственно возможным методом взлома данной подсистемы злоумышленником является прямой перебор паролей (brute forcing). В данном случае, оценка стойкости парольной защиты осуществляется следующим образом.

Количественная оценка стойкости парольной защиты

Пусть A – мощность алфавита паролей (количество символов, которые могут быть использованы при составлении пароля. Например, если пароль состоит только из малых английских букв, то A=26).

L – длина пароля.

- число всевозможных паролей длины L, которые можно составить из символов алфавита A.

- число всевозможных паролей длины L, которые можно составить из символов алфавита A.

V – скорость перебора паролей злоумышленником.

T – максимальный срок действия пароля.

Тогда, вероятность P подбора пароля злоумышленником в течении срока его действия V определяется по следующей формуле.

Можно выделить несколько основных правилсоставления надёжного пароля:

- Ваш пароль обязательно должен быть не менее 10 символов. Почему? Дело в том, что чем длиннее пароль, тем больше времени уходит на то, чтобы его взломать обычным перебором. Причём с каждым новым символом, увеличивающим длину пароля, усложнение его взлома возрастает в сотни и тысячи раз.

- Ваш пароль не должен содержать словарных слов, поскольку в этом случае уже будет не столь важно, насколько он длинный, всё равно злоумышленники смогут подобрать его по существующим словарям с помощью своих программ.

- Желательно использовать при составлении пароля латинские буквы, причём не только строчные, но и заглавные. Обратите внимание, что пароль без заглавных букв и тот же пароль, но с применением заглавных букв — это два разных пароля. Например, если вы задали пароль в WinRar следующего вида: «masKtroit», то к этому архиву уже не подойдёт пароль «masktroit». Также очень желательно использовать в пароле хотя бы одну цифру, чтобы ещё больше усложнить его.

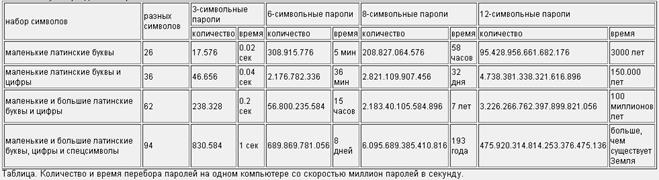

Чтобы оценить, насколько более надёжным будет ваш пароль при использовании этих трёх простых рекомендаций, посмотрите на таблицу ниже:

В левой колонке указаны символы, которые вы используете при составлении пароля, а в верхней строчке — длина придуманного пароля. И обратите внимание на время, которое требуется в среднем на взлом по-разному составленных паролей. Например, 8-символьный пароль, составленный только из строчных латинских букв и цифр, может быть взломан в среднем за 32 дня, в то время как подобный 8-символьный пароль, при составлении которого используются не только цифры и строчные латинские буквы, но и заглавные, взламывается уже за семь лет. Почувствуйте разницу — 7 лет и 32 дня. Хотя на данный момент эта информация немного устарела, и современные компьютеры взламывают такие пароли намного быстрее.

Существуют специальные сервисы, генерирующие истинно случайные комбинации. К примеру, random.org может создавать такие пароли:

mvAWzbvf;

83cpzBgA;

tn6kDB4T;

2T9UPPd4;

BLJbsf6r.

Это простое и изящное решение, особенно для тех, кто использует менеджер для хранения паролей.

Ход работы:

1. Отработайте различные варианты защиты и постановки пароля.

2. Рассчитать оценку стойкости парольной защиты по приведенной формуле с использованием таблицы, приведенной ниже, согласно своего варианта.

Контрольные вопросы

1. Чем определяется стойкость подсистемы идентификации и аутентификации?

2. Перечислить минимальные требования к выбору пароля.

3. Перечислить минимальные требования к подсистеме парольной аутентификации.

4. Как определить вероятность подбора пароля злоумышленником в течении срока его действия?

5. Выбором каким параметров можно повлиять на уменьшение вероятности подбора пароля злоумышленником при заданной скорости подбора пароля злоумышленником и заданном сроке действия пароля?

| Вариант | V | T |

| 15 паролей/мин | 2 недели | |

| 3 паролей/мин | 10 дней | |

| 10 паролей/мин | 5 дней | |

| 11 паролей/мин | 6 дней | |

| 100 паролей/день | 12 дней | |

| 10 паролей/день | 1 месяц | |

| 20 паролей/мин | 3 недели | |

| 15 паролей/мин | 20 дней | |

| 3 паролей/мин | 15 дней | |

| 10 паролей/мин | 1 неделя | |

| 11 паролей/мин | 2 недели | |

| 100 паролей/день | 10 дней | |

| 10 паролей/день | 5 дней | |

| 20 паролей/мин | 6 дней | |

| 15 паролей/мин | 12 дней | |

| 3 паролей/мин | 1 месяц | |

| 10 паролей/мин | 3 недели | |

| 11 паролей/мин | 20 дней | |

| 100 паролей/день | 15 дней | |

| 10 паролей/день | 1 неделя | |

| 20 паролей/мин | 2 недели | |

| 15 паролей/мин | 10 дней | |

| 3 паролей/мин | 5 дней | |

| 10 паролей/мин | 6 дней | |

| 11 паролей/мин | 12 дней |