Содержание

1 Настройка защищенного доступа. 2

2 Настройка стандартных ACL-списков. 4

3 Настройка стандартных именованных ACL-списков. 8

4 Настройка расширенных ACL-списков. Сценарий 1. 11

5 Настройка расширенных ACL-списков. Сценарий 2. 14

6 Настройка расширенных ACL-списков. Сценарий 3. 16

7 Отработка комплексных практических навыков. 20

1 Настройка защищенного доступа

Для настройки защищенного доступа к маршрутизаторам была собрана сеть, представленная на рисунке 1.1.

Рисунок 1.1 – Реализация сети в CiscoPacketTracer

Необходимо перейти в настройки центрального маршрутизатора на вкладку CLI и осуществить настройку защищенного доступа для маршрутизатора, введя следующие команды:

Enable– переход в привилегированный режим, для доступа к настройкам маршрутизатора.

Confterm– переход в режим настроек.

Enablepasswordcisco – установкапароляcisco для маршрутизатора.

Enablesecretclass – установкапароляclass для маршрутизатора.

Lincon 0 – настройка терминального доступа.

Passwordclass

login

linvty 0 15 – установка пароля на виртуальные подключения.

passwordclass

login

wrmem – сохранениенастроек.

Дляшифровкипаролейможновоспользоватьсякомандойservicepassword-encryption.

Проверка работоспособности осуществляется через окно PC – Desktop–ComandPromt (рисунок 1.2).

Рисунок 1.2 – Проверка работоспособности

Остальные маршрутизаторы настраиваются аналогично.

2Настройка стандартных ACL-списков

Настройка списков осуществляется для сети, представленной на рисунке 2.1.

Рисунок 2.1 – Настраиваемая сеть

Перед применением ACL-списков проверяем наличие полного подключения. Для этого отправляем эхо-запросы с ПК на другие устройства. Они были успешны. Пример эхо-запроса – на рисунке 2.2.

Рисунок 2.2 – Пример эхо-запроса

Далее настраиваем и применяем нумерованный стандартный ACL-список на маршрутизаторе R2. Дляэтоговводим:

enable–переход в привилегированный режим.

confterm–переход в режим настроек.

access-list 1 deny 192.168.11.0 0.0.0.255–устанавливает запрет доступа к сети 192.168.20.0/24 от сети 192.168.11.0/24.

access-list 1 permitany – разрешает остальной трафик.

interfaceGigabitEthernet0/0 – вход на интерфейс.

ipaccess-group 1 out – размещение списка для исходящего трафика.

Далее настраиваем и применяем нумерованный стандартный ACL-список на маршрутизаторе R3. Дляэтоговводим:

enable–переход в привилегированный режим.

confterm–переход в режим настроек.

access-list 1 deny 192.168.10.0 0.0.0.255 –устанавливает запрет доступа к сети192.168.30.0/24 от сети PC1 (192.168.10.0/24).

access-list 1 permitany – разрешает остальной трафик.

interfaceGigabitEthernet0/0 – вход на интерфейс.

ipaccess-group 1 out – размещение списка для исходящего трафика.

Проверка конфигураций ACL-списков осуществляется командой showaccess-lists. Результат представлен на рисунке 2.3.

Рисунок 2.3 – Проверка конфигурации списков

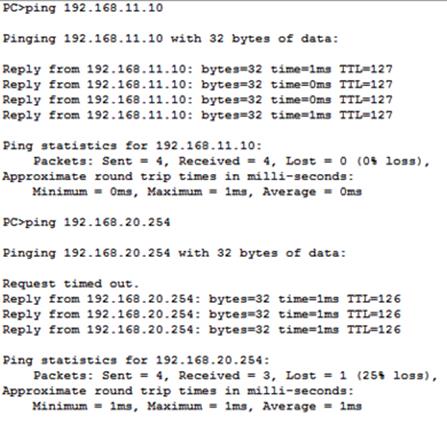

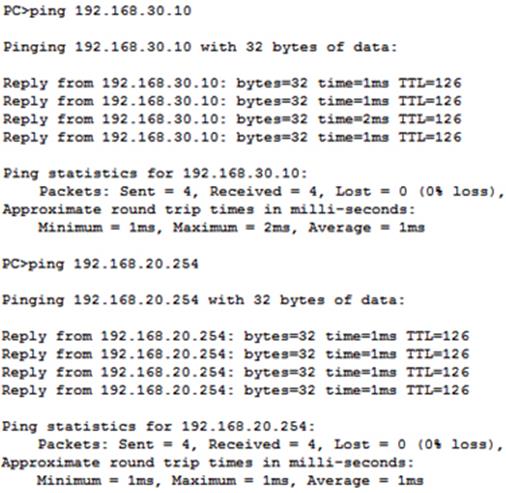

Для проверки реализаций ACL-списков были отправлены эхо запросы. Эхо-запрос от 192.168.10.10 к 192.168.11.10 прошёл успешно (рисунок 2.4), эхо-запрос от 192.168.10.10 к 192.168.20.254 прошёл успешно (рисунок 2.4),сбой эхо-запроса от 192.168.11.10 к 192.168.20.254 (рисунок 2.5), сбой эхо-запроса от 192.168.10.10 к 192.168.30.10 (рисунок 2.5), эхо-запрос от 192.168.11.10 к 192.168.30.10 прошёл успешно (рисунок 2.6), эхо-запрос от 192.168.30.10 к 192.168.20.254 прошёл успешно (рисунок 2.6).

Рисунок 2.4 - Эхо-запрос от 192.168.10.10

Рисунок 2.5 – Сбои эхо-запросов

Рисунок 2.6 – Успешные эхо-запросы

3 Настройка стандартных именованных ACL-списков

Настройка и применение стандартного именованного ACL-списка осуществляется в сети, представленной на рисунке 3.1. Необходимо создать стандартный именованный ACL-список для предотвращения доступа к файловому серверу. Доступ должен быть запрещён всем клиентам одной сети и конкретной рабочей станции другой сети.

Рисунок 3.1 – Схема настраиваемой сети

Перед настройкой и применением ACL-списка необходимо проверить подключение. Для этого со всех рабочих станций отправляют эхо-запросы к веб-серверу и файловому серверу. Они должны быть успешны. Пример запросов от второй рабочей станции – на рисунке 3.2.

Рисунок 3.2 – Проверка подключения

Для настройки и применения стандартного именованного ACL-списка вводим следующие команды:

ip access-list standard File_Server_Restrictions

permit host 192.168.20.4

deny any

interface fastethernet0/1

ip access-group File_Server_Restrictions out

Для проверки конфигурации ACL-списка используется командаshowaccess-lists (рисунок 3.3)

Рисунок 3.3 – Проверка конфигурации

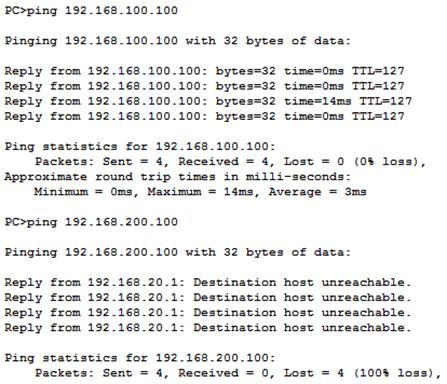

Для проверки правильности работы ACL-списка отправляются эхо-запросы. Все три рабочие станции должны иметь возможность отправлять эхо-запросы на Веб-сервер, но только компьютеру PC1 должно быть разрешено отправлять эхо-запросы на Файловому серверу. Соответствующие запросы представлены на рисунках 3.4 – 3.6.

Рисунок 3.4 – Эхо-запросы от PC0

Рисунок 3.5 – Эхо-запросы от PC1

Рисунок 3.6 – Эхо-запросы от РС2

4 Настройка расширенныхACL-списков. Сценарий 1

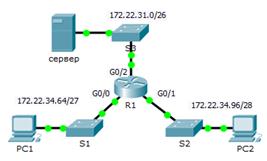

Двум работникам предприятия требуется доступ к службам, предоставляемым сервером. PC1 требуется доступ только к FTP, в то время как PC2 нужен только веб-доступ. Оба компьютера могут отправлять эхо-запросы серверу, но не друг другу. Схема сети представлена на рисунке 4.1.

Рисунок 4.1 – Схема сети

Настройка, применение и проверка расширенного нумерованного ACL-списка

Для настройки ACL-списка на разрешение FTP и ICMP используем следующие команды:

access-list 100 permittcp 172.22.34.64 0.0.0.31 host 172.22.34.62 eqftp– правило списка доступа, разрешающее передачу трафика FTPот PC1 на сервер Server.

access-list 100 permiticmp 172.22.34.64 0.0.0.31 host 172.22.34.62– правило списка доступа, разрешающее передачу трафика ICMP от PC1 на сервер Server.

Остальной трафик запрещён по умолчанию.

interfacegigabitEthernet 0/0

ipaccess-group 100 in– размещениесписканаинтерфейсе.

Для проверки работы примененного списка отправляем эхо-запрос от PC1 на сервер Server (рисунок 4.2). Далее выполняется FTP-подключение от PC1 к серверу Server (рисунок 4.3). Затем отправляется эхо-запрос от PC1 на PC2. Узел назначения должен быть недоступен, поскольку отсутствует явное разрешение трафика (рисунок 4.2).

Рисунок 4.2 – Эхо-запросы от РС1 к Serverи РС2

Рисунок 4.3 – FTP-подключение от PC1 к серверу Server