Вместо криптосистемы RSA для подписи сообщений можно использовать и любую другую асимметричную криптосистему.

Связь стандартов инфраструктуры открытого ключа (4 группы стандартов)

|

|

|

|

| Основной идеей PKIявляется идентификация объекта на основе сертификата открытого ключа, им предъявляемого. | |

| Для реализации этой идеи в PKI необходимо реализовать следующие элементы: - сертификаты открытых ключей и центры сертификации; - процедуры сохранения и восстановления ключей; - процедуры поддержки принятия цифровой подписи в ТКС различного типа; - системы автоматического обновления пар ключей и сертификатов; - процедуры управление архивом ключей; - процедуры взаимной сертификации. |

|

| Предварительный этап включает подготовите-льную работу для приня-тия решения о необходи-мости развертывания инфраструктуры, оценку материальных ресурсов и финансовых возможнос-тей организации, опреде-ление цели развертыва-ния и сферы применения PKI, выбор приоритет-ных сервисов безопаснос-ти, анализ данных и при-ложений системы PKI. | Этап проектирования занимает длительное время, так как на этом этапе должна быть сформирована политика PKI и регламент, задана архитектура PKI, определены аппаратные и программные средства поддержки инфраструктуры, выбраны ее компоненты, сервисы, режимы работы, протоколы и базовые стандарты. | Для подтверждения избранной концепции PKI проводят создание прототипа системы на базе выбранного готового программного продукта. Поэтому на этом этапе проводится независимый аудит и анализ источников рисков и уязвимости системы. | После окончания реализации предыдущих этапов проводится тестирование пилотной системы. Запуск пилотной системы обычно выполняется в условиях реальной деятельности, но в определенных временных рамках и ограниченной среде (например, на базе нескольких подразделений, отделов или групп пользователей). | Этап внедрения: выполняется установка и проверка работоспособности системы PKI с последующими приемными испытаниями, оценка уровня безопасности, проводится юридическая экспертиза и утверждение регламента PKI, положений политики применения сертификатов и установленных форм контрактов, организуется обучение пользователей PKI и создается служба помощи |

Связь стандартов инфраструктуры открытого ключа (4 группы стандартов)

К первой группе относятся стандарты серии X ITU и ISO, относящиеся к PKI. Они признаны в международном масштабе и содержат описания концепций, моделей и сервиса каталога (Х.500) и формализуют процедуру аутентификации (Х.509).Стандарт X.509 ITU-T является фундаментальным стандартом, лежащим в основе всех остальных, используемых в PKI, поскольку описывет формат сертификатов. Стандарт Х.509 первоначально предназначался для спецификации аутентификации при использовании в составе сервисов каталога Х.500, но с течением времени претерпел ряд изменений, и его третья версия (X.509v3) была стандартизована группой инженерной поддержки Интернет (InternetEngineeringTaskForce, IETF).Документ Х.509 регулирует хранение в каталоге и получение данных аутентификации. Он характеризует криптосистему с открытым ключом как метод строгой аутентификации, который базируется на создании, управлении и свободном доступе к сертификату, связывающему объект системы (сетевой элемент, субъект, пользователь телекоммуникационной сети) с его открытым ключом.

--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Стандарты второй группы разработаны основным центром по выпуску согласованных стандартов в области PKI, рабочей группой организации IETF, известной как группа PKIX (от сокращения PKI for X.509 certificates). Документы PKIX определяют политику применения сертификатов и структуру регламента удостоверяющего центра, форматы, алгоритмы и идентификаторы сертификата, схему поддержки PKIX в среде LDAP v3, форматы атрибутных сертификатов и сертификатов ограниченного пользования, описывают протоколы статуса сертификатов, запроса на сертификацию, проставления метки времени, эксплуатационные протоколы PKI.

--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Третью группу образуют стандарты криптографии с открытыми ключами (PublicKeyCryptographyStandards, PKCS), разработанные компанией RSA SecurityInc. совместно с неофициальным консорциумом, в состав которого входили компании Apple, Microsoft, DEC, Lotus, Sun и MIT. Стандарты PKCS обеспечивают поддержку криптографических процессов при выполнении защищенного шифрованием информационного обмена между объектами телекоммуникационных систем. PKCS может выступать в качестве сопутствующих стандартов систем шифрования с открытыми ключами RSA, преобразований в группе точек эллиптических кривых и метода согласования ключей по Диффи-Хеллмену.

--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

В четвертую группу объединены дополнительные, связанные с PKI стандарты: PPTP, S/MIME, S/HTTP, SSL/TLS, IP Security, DNS, SET и другие. Большинство из стандартов формирования частных виртальных сетей (VirtualPrivateNetwork, VPN) используют в качестве основы инфраструктуру открытого ключа и механизм сертификатов.

Основные компоненты PKI

- Удостоверяющий центр (УЦ) обеспечивает связь идентичности субъекта криптографии (обычно имя и какая-то дополнительная информация) и его открытого ключа. В очень малых PKI УЦ может отсутствовать, в средних и крупных он обязательно присутствует.

- Сертификат открытого ключа (чаще всего просто сертификат) - подписанная удостоверяющим центром структура данных идентичности субъекта криптографии и его открытого ключа. Для подписи сертификата удостоверяющий центр выпускает сертификат, который подписывает ключём, указанным в сертификате. Такой сертификат называется самоподписанным (самоизданным).

- Регистрационный центр(РЦ) - компонент системы, проверяющий правильность предоставленных субъектом криптографии данных для формирования записи об идентичности. Удостоверяющий центр доверяет регистрационному центру проверку этой информации. РЦ, проверив правильность информации, подписывает её своим ключом и передаёт удостоверяющему центру, который, проверив ключ регистрационного центра, выписывает сертификат.

- Репозиторий или реестр сертификатов ключей подписей - хранилище выпущенных УЦ сертификатов.

- Архив сертификатов - хранилище всех изданных когда-либо сертификатов (включая сертификаты с закончившимся сроком действия). Архив используется для проверки подлинности электронной подписи, которой заверялись документы.

Однократное использование ключа

| Простейшая и наиболее надежная из всех схем шифрования, изобретена Вернамом. Формируется m -разрядная случайная двоичная последовательность – ключ шифра, известный отправителю и получателю сообщения. Отправитель производит побитовое сложение по модулю два ключа k=k1k2..ki..km и m -разрядной двоичной последовательности p=p1p2..pi..pm, соответствующей пересылаемому сообщению:  i=1..m,где pi, ki, ci – очередной i -й бит соответственно исходного сообщения p, ключа k и зашифрованного сообщения c=c1c2..ci..cm, m – число битов открытого текста. i=1..m,где pi, ki, ci – очередной i -й бит соответственно исходного сообщения p, ключа k и зашифрованного сообщения c=c1c2..ci..cm, m – число битов открытого текста.

| |||

Линейные сдвиговые регистры с обратной связью LFSR

| Большинство реальных потоковых шифров основаны на LFSR. Сдвиговый регистр представляет собой массив битов, а последовательность обратной связи – набор вентилей XOR. При проектировании генератора потока ключей на базе LFSR берется один или несколько LFSR, обычно с различными длинами и различными многочленами обратной связи. (Если длины взаимно просты, а все многочлены обратной связи примитивны, то у образованного генератора будет максимальная длина). Ключ является начальным состоянием регистров LFSR. Бит выхода представляет собой функцию, часто нелинейную, некоторых битов регистров LFSR. Эта функция называется комбинирующей функцией, а генератор в целом – комбинационным генератором. | |||

Генератор Геффа

| В этом генераторе потока ключей используются три LFSR, объединенные нелинейным образом. Два LFSR являются входами мультиплексора, а третий LFSR управляет выходом мультиплексора. Если  , ,  , ,  – выходы трех LFSR, выход генератора можно записать следующим образом: – выходы трех LFSR, выход генератора можно записать следующим образом:  . Период генератора равен наименьшему общему делителю периодов трех генераторов. При условии, что степени трех примитивных многочленов взаимно просты, период этого генератора равен произведению периодов трех LFSR. Однако этот генератор является криптографически слабым и не может противостоять методу корреляционного вскрытия. В 75 процентах случаев выход генератора равен выходу LFSR-2. Поэтому, если известны отводные последовательности обратной связи, можно определить начальное значение LFSR-2 и сгенерировать выходную последовательность этого регистра. Тогда можно подсчитать, сколько раз выход LFSR совпадает с выходом генератора. . Период генератора равен наименьшему общему делителю периодов трех генераторов. При условии, что степени трех примитивных многочленов взаимно просты, период этого генератора равен произведению периодов трех LFSR. Однако этот генератор является криптографически слабым и не может противостоять методу корреляционного вскрытия. В 75 процентах случаев выход генератора равен выходу LFSR-2. Поэтому, если известны отводные последовательности обратной связи, можно определить начальное значение LFSR-2 и сгенерировать выходную последовательность этого регистра. Тогда можно подсчитать, сколько раз выход LFSR совпадает с выходом генератора.

| |||

Рандомизированные сдвиговые регистры с обратной связью

| Для построения нелинейного стохастического генератора ПСП, получившего название RFSR (RandomFeedbackShiftRegister), в схеме аддитивного генератора, предлагается вместо блоков сложения по модулю 2M использовать R -блоки. В состав RFSR входят N регистров Q0,Q1,..QN-1 разрядностью n каждый, N блоков R стохастического преобразования той же разрядности. Выходная последовательность снимается с выхода одного из регистров. Оптимальное значение n=8, в этом случае размерность таблицы H стохастического преобразования равна 8 х 256. Ключевая информация – содержимое таблиц H, определяющих логику работы R -блоков. В качестве вектора инициализации используется начальное состояние регистров Q0(0)Q1(0)…QN-1(0) | |||

Стохастические потоковые шифры

| Эффективным средством защиты информации от случайных и умышленных деструктивных воздействий является стохастическое преобразование информации. Результат RH(A,B) преобразования входного n -разрядного двоичного набора A зависит от заполнения таблицы H и параметра преобразования B, задающего смещение в таблице относительно ячейки, содержащей значение A, следующим образом: RH(A,B)=H((mA+B)mod2n), где mA – адрес ячейки таблицы H, содержащей код A, т.е. H(mA)=A. Другими словами, результат работы R -блока суть считывание содержимого ячейки таблицы H, циклически смещенной на B позиций в сторону старших адресов относительно ячейки, содержащей код A. | |||

| Вероятностное шифрование - Rn – n -разрядный составной блок стохастического преобразования, «собранный» из R -блоков меньшей разрядности. В процессе шифрования на вход Rn -блока поступают блоки pi исходного текста разрядностью m, причем m<n, а также элементы ri вероятностоного пространства разрядностью m-n с выхода секретного, известного только источнику информации, генератора ПСП. В результате достигается очень важный результат: одному и тому же исходному тексту, зашифрованному на одном и том же ключе k, может соответствовать огромное множество различныхшифротекстов. Дополнительные достоинства вероятностного шифра: - появляется возможность увеличения времени жизни ключа k; | ||||

| - появляется параметр безопасности (отношение m/n), изменяя который можно управлять стойкостью схемы; - при комбинированном шифровании появляется возможность уменьшения числа раундов функции FB; - схема шифрования становится несимметричной, а значит, появляется теоретическая возможность использовать ее не только для обеспечения секретности, но также и для обеспечения аутентичности (подлинности, целостности) информации, проверки авторства. | ||||

ECB (ElectronicCodeBook)

Режим электронной шифровальной книги

; ;  F – функция блочного шифрования

F – функция блочного шифрования

| Блок открытого текста заменяется блоком шифротекста. Все блоки открытого текста шифруются независимо.Так как один и тот же блок открытого текста заменяется одним и тем же блоком шифротекста, то теоретически возможно создать шифровальную книгу блоков открытого текста и соответствующих шифротекстов. Кроме того, обработкаможет бытьраспараллелена, если используются несколько шифровальных процессоров, они могут независимо друг от друга шифровать или расшифровывать различные блоки. Недостатком режима ЕСВ является то, что если у криптоаналитика есть открытый текст и шифротекст для нескольких сообщений, он может начать составлять шифровальную книгу, не зная ключа. В большинстве реальных ситуаций фрагменты сообщений имеют тенденцию повторяться. |

CBC(CipherBlockChaining)

Режим сцепления блоков шифра

CBC:

CBC:  ; ;  ; ;  PCBC:

PCBC:  ; ;

| Каждый блок открытого теста складывается по модулю два (XOR) с предшествующим блоком шифртекста до шифрования. CBC является наиболее распространенным режимом шифрования, используемым в современных информационнах системах и ТКС. Недостаток - все операции являются последовательными, что делает распараллеливание невозможным.Изменение 1 бита открытого теста влияет на все последующие блоки – режим обеспечивает высокую степень лавинного эффекта, однако это свойство отрицательно влияет на качество передачи по каналу связи в котором присутствуют помехи и шумы. Так же существует режим распространяющегося сцепления блоков шифртекста (PCBC, PropagatingCBC) –используется, если необходимо уменьшить степень распространения ошибок. Используется в Kerberos v4. |

CFB (CipherFeedBack)

Режим обратной связи по шифру

; ;  ; ;

| Как и режим СВС, режим CFB связывает вместе символы открытого текста так, что шифротекст зависит от всего предшествующего открытого текста. Для инициализации процесса CFB в качестве входного блока алгоритма может использоваться вектор инициализации IV. В режиме CFB единица зашифрованных данных может быть меньше размераблока, т.е. дополнение исходных блоков до кратности не обязательно – является преимуществом перед OFB и CTR. CFB представляет собой пример блочного шифра, который можно использовать как самосинхронизирующийся потоковый шифр (на уровне блоков).Процесс расшифрованияможет быть распараллелен.CFB самовосстанавливается и после ошибок синхронизации. Ошибка попадает в сдвиговый регистр и, пока она находится там, портит 8 байтов данных. |

OFB (OutputFeedback)

Режим выходной обратной связи

; ;  ; ;  ; ;

| Представляет собой метод использования блочного шифра в качестве синхронного потокового шифра. Режим OFB аналогичен CFB, однако суммируемые с открытым текстом биты генерируются независимо от открытого текста и шифротекста. IV задает начальное значение последовательности блоков. Преимущества: ошибки, возникающие в результате передачи по каналу с шумом при расшифровании не распространяются на весь шифротекст, а локализуются в пределах одного блока. Однако открытый текст может быть изменен путем определенных манипуляций с блоками шифротекста. Скорость шифрования в режиме OFB та же, что и у блочного шифра. Не поддается распараллеливанию,т.к. каждый шаг зависит от предыдущего.OFB используется в беспроводных технологиях, сотовых и спутниковых линях связи. |

CTR (Counter)

Режим счетчика

; ;  ; ;

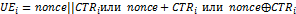

| Представляет собой метод использования блочного шифра в качестве синхронного потокового шифра.Поток ключей в форме блоков генерируется путем шифрования значений счетчика, значение которого на каждом шаге увеличивается. В качестве счетчика может выступать любая простая функция, формирующая неповторяющуюся последовательность чисел. Преимуществом есть свободный доступ к любому блоку шифртекстадляегорасшифрования. Вместо IV в данном режиме используется элемент nonce (отличие nonce от IV лишь в названии). Значение счетчика суммируется по модулю два (XOR) или конкатенируется (записывается в конец) с nonce для формирования уникального элемента. CTR очень удобен для мультипроцессорных систем и при свободном доступе к фрагментам оперативной памяти, жесткому диску и файлов. |

| SNOW является словоориентированным синхронным поточным шифром, в котором по спецификации слово должно быть 32-разрядным. Шифр был разработан на основе идеи суммирующего генератораТ.Джохансонном и П.Эндахлином (Лундский университет, Швеция). Шифр описан с двумя возможными длинами ключей: 128 и 256 бит. Шифрование начинается с инициализации ключа, дающей компонентам шифра их начальные ключевые значения.

Генератор ПСП SNOW состоит из LFSR,функционирующего в конечном поле GF(232), и конечного автомата FSM.В SNOW 2.0 два различных элемента используются в цепи обратной связи, это α и α-1, где α является корнем примитивного полинома четвертой степени в поле Галуа  . Обратная связь в SNOW 2.0 задается как π(x), где α является корнем многочлена на базе корня порождающего полинома β. Начальное состояние LFSR определяется вектором инициализации. Затем шифр тактируется и выдается первый символ ключевого потока z1 (t=1). . Обратная связь в SNOW 2.0 задается как π(x), где α является корнем многочлена на базе корня порождающего полинома β. Начальное состояние LFSR определяется вектором инициализации. Затем шифр тактируется и выдается первый символ ключевого потока z1 (t=1).

|

Конечный автомат (FiniteStateMachine, FSM) имеет два 32-битовых регистра, обозначаемые R1 и R2. Входами FSM являются значения 15 и 5 регистров LFSR, а выход FSM, обозначаемый вычисляется как  . Ключевой поток формируется как суммирование по модулю два текущего выхода FSM и нулевого регистра состоянияLFSR на текущем шаге

. Ключевой поток формируется как суммирование по модулю два текущего выхода FSM и нулевого регистра состоянияLFSR на текущем шаге  . Регистры R1 и R2 обновляются на каждом шаге, при чем значение регистра R1 зависит от значения регистра R2 на предыдущем этапе.SNOW также использует таблицы подстановки S-box, которая является перестановкой основанной на раундовой функции Rijndael.

. Регистры R1 и R2 обновляются на каждом шаге, при чем значение регистра R1 зависит от значения регистра R2 на предыдущем этапе.SNOW также использует таблицы подстановки S-box, которая является перестановкой основанной на раундовой функции Rijndael.

Инициализация ключа: ВХОД два параметра: секретный ключ (128 или 256 битов) и IV – открытое 128-битовое значение.

- инициализация регистров LFSR определенным образом (зависит от ключа и вектора инициализации);

- обнуление регистров FSM R1 и R2;

- тактирование 32 раза шифра, без выдачи выходных символов;

После 32 тактов шифр переходит в нормальный режим работы и тактируется один раз до формирования первого символа ключевого потока. Максимальное число слов на выходе составляет 250, затем для шифра должен быть повторно задан ключ.

|

| Поделиться: |

Поиск по сайту

Все права принадлежать их авторам. Данный сайт не претендует на авторства, а предоставляет бесплатное использование.

Дата создания страницы: 2017-11-19 Нарушение авторских прав и Нарушение персональных данных

Поиск по сайту:

Читайте также:

Деталирование сборочного чертежа

Когда производственнику особенно важно наличие гибких производственных мощностей?

Собственные движения и пространственные скорости звезд

Интересно: