СТЕГАНОГРАФИЯ

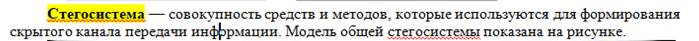

Рисунок — Модель общей стегосистемы

При реализации любой стегосистемы нужно учитывать следующее:

· Злоумышленник знает все о стегосистемах.

· Если же злоумышленник узнал о факте наличия скрытого сообщения, это не должно ему позволить сообщение без знания ключа.

· Потенциальный злоумышленник должен быть обезоружен в плане преимуществ по раскрытию сообщений.

При использовании стеганографии главной задачей является скрыть сообщение, рассеять данные в еще большем массиве данных. Два основных принципа стеганографии:

· органы чувств человека не способны увидеть изменения в качестве звука или цвете картинки;

· файлы (звуковые или изображения) могут быть не сильно искажены, что не теряет их функциональность.

Для дополнительной безопасности скрытого сообщения, его можно шифровать.

Компьютерная стеганография — направление классической стеганографии, основанное на особенностях компьютерной платформы.

Наиболее известные методы компьютерной стеганографии и их характеристика приведены в следующей таблице.

Таблица. Методы компьютерной стеганографии и их характеристика

| Стеганографические методы | Краткая характеристика методов | Примечания |

| 1. Методы, основанные на использовании специальных свойств носителей данных | ||

| 1.1. Скрытие информации в неиспользуемых местах дисков | 1. Используются дорожки, доступные для чтения, но не воспринимаемые ОС (например, в резервную область жесткого диска). 2. Запись в неиспользуемые места оптических дисков (CD, DVD, Blue-ray и т.д.) | 1. Низкая степень скрытности. 2. Возможна передача больших объемов информации. |

| 1.2. Нанесение дополнительных дорожек на гибкие магнитные диски (вышли из употребления) | Т.к. ширина дорожки в несколько раз меньше расстояния между дорожками (для гибких магнитных дисков), то на диск можно нанести дополнительные дорожки и записать туда информацию, не доступную ОС. | Возможна передача больших объемов информации. |

| 1.3. Специальное форматирование дисков | Форматирование диска под размер секторов отличный от принятого в ОС. | 1. Наличие программ как форматирующих подобным образом диски, так и читающих любое форматирование. 2. Возможна передача больших объемов информации. |

| 2. Методы, основанные на использовании специальных свойств форматов данных | ||

| 2.1. Методы использования полей данных, зарезервированных для расширения | Поля расширения имеются во многих мультимедийных форматах. Они заполняются нулевой информацией и не учитываются программой. | 1. Низкая степень скрытности. 2. Передача небольших объемов информации. |

| 2.2. Методы специального форматирования в текстовых документах | 1. Использование смещения символов, слов, предложений или абзацев в тексте (можно обеспечить вставкой дополнительных пробелов). 2. Выбор определенных позиций символов (например, акростих). 3. Использование дополнительных возможностей форматирования текстов (например, использование в MS Word: скрытого текста; специальных шрифтов; символов определенного шрифта, размера или цвета; белого цвета для символов и фона; одного пробела между словами для кодирования "0" и двух – для кодирования "1" и т.д.). | 1. Слабая производительность методов. 2. Передача небольших объемов информации. 3. Низкая степень скрытности. |

| 2.3. Методы специального форматирования текстов при печати | 1. Печать специальными шрифтами, символами определенного шрифта, размера или цвета. 2. Внесение малозаметных искажений информации при печати (Был использован при печати контрактов с клиентами в одной из московских компаний. Эта тайнопись выглядела как обычные незначительные дефекты печати и обеспечивала определенную степень подтверждения подлинности документа). | 1. Слабая производительность методов. 2. Передача небольших объемов информации. |

| 2.4. Скрытие информации в свободных областях диска | 1. Использование свободной части последнего кластера файла. 2. Использование свободных кластеров без записи в таблицы размещения файлов информации о том, что в этих кластерах содержится информация. | 1. Низкая степень скрытности. 2. Возможна передача больших объемов информации. |

| 2.5. Использование особенностей файловой системы | 1. Использование скрытых файлов. 2. Использование потоков в NTFS. | 1. Низкая степень скрытности. 2. Возможна передача больших объемов информации. |

| 3. Методы, основанные на использовании избыточности аудио- и видеоинформации | ||

| 3.1. Методы использования избыточности мультимедийных форматов | Младшие разряды байт, несущие информацию об интенсивности света и звука содержат очень мало полезной информации. Их заполнение практически не влияет на качество восприятия. | 1. За счет введения дополнительной информации искажаются статистические характеристики цифровых потоков. 2. Для снижения компрометирующих признаков требуется коррекция статистических характеристик. 3. Возможна передача больших объемов информации. |

Метод LSB (Least Significant Bit, наименьший значащий бит) — суть метода заключается в замене последних значащих битов в контейнере (изображения, аудио или видеозаписи) на биты скрываемого сообщения. Разница между пустым и заполненным контейнерами должна быть не ощутима для органов восприятия человека. Методы LSB являются неустойчивыми ко всем видам атак и могут быть использованы только при отсутствии шума в канале передачи данных.

Эхо-методы применяются в цифровой аудиостеганографии и используют неравномерные промежутки между эхо-сигналами для кодирования последовательности значений. При наложении ряда ограничений соблюдается условие незаметности для человеческого восприятия. Эхо-методы устойчивы к амплитудным и частотным атакам, но неустойчивы к атакам по времени.

Интересные факты

· Некоторые современные цветные принтеры используют методы стеганографии для затруднения использования их для печати денежных купюр. На каждой отпечатанной странице дополнительно в специальном порядке размещается группа точек, диаметром в доли миллиметра. Данная информация содержит модель принтера и его серийный номер. Таким образом, позже можно выявить на каком оборудовании была отпечатана конкретная банкнота и выявить его владельца. К примеру, принтеры HP и Xerox используют для этой цели группу точек бледно-желтого цвета, заметные лишь на синем фоне с использованием оптического увеличения.

· Скандально известный греческий миллионер Аристотель Онассис несколько раз использовал при подписании контрактов ручку с симпатическими чернилами.

· В фильме «Гений» главный герой — персонаж Александра Абдулова — обманывает спецслужбы, написав признание симпатическими чернилами.

!!! После изучения темы, учащийся должен знать:

1. Что такое стеганография, дестеганография, контейнер?

2. Дать классификация стеганографии. Охарактеризовать используемые методы.

3. Какие методы стеганографии существовали до изобретения компьютеров?

4. Что такое цифровые водяные знаки? Зачем они используются?

5. Сетевая стеганография, методы

6. Атаки на стеганосистемы: определение, виды