Microsoft PowerPoint

icrosoft PowerPoint — это продукт для создания красочных анимированных презентаций, которые значительно повышают убедительность и наглядность выступления.

icrosoft PowerPoint — это продукт для создания красочных анимированных презентаций, которые значительно повышают убедительность и наглядность выступления.

Возможности PowerPoint

PowerPoint позволяет создавать презентации с очень большим количеством слайдов. Система предоставляет следующие возможности:

- набор режимов просмотра

- работу с мастером

- дополнительные функций

В набор режимов просмотра входят следующие режимы: Слайды; Структура, Сортировщик слайдов, Страницы заметок, Показ.

Работа с мастером позволяет создавать презентации, используя достаточно большое количество/ хорошо отработанных макетов презентаций на следующие темы:

· доклады по общим вопросам;

· доклады по служебным вопросам;

· описания проектов;

· отчеты о продажах и маркетинге;

· сообщения в стиле Карнеги.

Дополнительные функций

· использование эффектов и настройка анимации

· Инструменты докладчика

· Предварительный просмотр

· Эскизы в обычном режиме

· Схемы

· Сжатие рисунков, поворот изображений

· Восстановление данных и безопасность

· Совместная работа над презентациями через Интернет

Введение в криптографию

Легкость и скорость доступа к данным с помощью компьютерных сетей, таких как Интернет, сделали значительными следующие угрозы безопасности данных при отсутствии мер их защиты:

- Неавторизованный доступ к информации

- Неавторизованное изменение информации

- Неавторизованный доступ к сетям и другим сервисам

- Другие сетевые угрозы (атаки), такие как повтор перехваченных ранее транзакций и атаки типа "отказ в обслуживании"

Криптография - это наука об обеспечении безопасности данных.

Она занимается поисками решений четырех важных проблем безопасности - конфиденциальности, аутентификации, целостности и контроля участников взаимодействия.

Шифрование - это преобразование данных в нечитабельную форму, используя ключи шифрования-расшифровки. Шифрование позволяет обеспечить конфиденциальность, сохраняя информацию в тайне от того, кому она не предназначена.

1 Криптосистемы

Криптосистема работает по определенной методологии (процедуре). Она состоит из:

- одного или более алгоритмов шифрования (математических формул);

- ключей, используемых этими алгоритмами шифрования;

- системы управления ключами;

- незашифрованного и зашифрованного текста (шифртекста).

В криптосистемах существуют две методологии с использованием ключей - симметричная (с секретным ключом) и асимметричная (с открытым ключом).

1.1 Симметричная (секретная) методология

В этой методологии для шифрования и для расшифровки отправителем и получателем применяется один и тот же ключ (секретный).

Алгоритмы симметричного шифрования используют ключи не очень большой длины и могут быстро шифровать большие объемы данных.

Порядок использования систем с симметричными ключами:

1. Безопасно создается, распространяется и сохраняется симметричный секретный ключ.

2. Отправитель:

- создает электронную подпись с помощью расчета хэш-функции для текста и присоединяет полученную подпись к тексту

- использует быстрый симметричный алгоритм шифрования-расшифровки вместе с секретным симметричным ключом к полученному пакету для получения зашифрованного текста.

- передает зашифрованный текст.

3. Получатель:

- использует тот же самый симметричный алгоритм шифрования-расшифровки вместе с тем же самым симметричным ключом к зашифрованному тексту для восстановления исходного текста и электронной подписи.

- отделяет электронную подпись от текста.

- создает другую электронную подпись с помощью расчета хэш-функции для полученного текста.

- сравнивает две этих электронных подписи для проверки целостности сообщения (отсутствия его искажения)

Доступными сегодня средствами, в которых используется симметричная методология, являются:

- Kerberos, который был разработан для аутентификации доступа к ресурсам в сети. Он использует центральную базу данных, в которой хранятся копии секретных ключей всех пользователей.

- Сети банкоматов.

1.2 Асимметричная (открытая) методология

В этой методологии ключи для шифрования и расшифровки разные, хотя и создаются вместе. Один ключ делается известным всем, а другой держится в тайне.

Все асимметричные криптосистемы используют гораздо более длинные ключи, чем в симметричных криптосистемах. Это сразу же сказывается на вычислительных ресурсах, требуемых для шифрования. В таблице приведены следующие данные об эквивалентных длинах ключей.

| Длина симметричного ключа | Длина открытого ключа |

| 56 бит | 384 бит |

| 64 бита | 512 бит |

| 80 бит | 768 бит |

| 112 бит | 1792 бита |

| 128 бит | 2304 бита |

Для того чтобы избежать низкой скорости алгоритмов асимметричного шифрования, генерируется временный симметричный ключ для каждого сообщения и только он шифруется асимметричными алгоритмами. Само сообщение шифруется с использованием этого временного сеансового ключа и алгоритма шифрования/расшифровки.

Порядок использования систем с асимметричными ключами:

1. Безопасно создаются и распространяются асимметричные открытые и секретные ключи Секретный асимметричный ключ передается его владельцу. Открытый асимметричный ключ передается всем участникам взаимодействия.

2. Отправитель:

- создает электронную подпись текста с помощью вычисления его хэш-функции. Полученное значение шифруется с использованием асимметричного секретного ключа отправителя, а затем полученная строка символов добавляется к передаваемому тексту.

- создает секретный симметричный ключ этого сеанса взаимодействия (сеансовый ключ). Затем при помощи симметричного алгоритма шифрования/расшифровки и этого ключа шифруется исходный текст вместе с добавленной к нему электронной подписью - получается зашифрованный текст (шифр-текст).

- шифруется сеансовый ключ с помощью асимметричного алгоритма шифрования-расшифровки и асимметричного ключа получателя и присоединяется к зашифрованному тексту.

- весь полученный пакет данных передается получателю.

3. Получатель:

- выделяет зашифрованный сеансовый ключ из полученного пакета. Используя свой секретный асимметричный ключ и тот же самый асимметричный алгоритм шифрования получатель расшифровывает сеансовый ключ.

- применяет тот же самый симметричный алгоритм шифрования-расшифровки и расшифрованный симметричный (сеансовый) ключ к зашифрованному тексту и получает исходный текст вместе с электронной подписью.

- отделяет электронную подпись от исходного текста.

- создает другую электронную подпись с помощью расчета хэш-функции для полученного текста.

- сравнивает две этих электронных подписи для проверки целостности сообщения (отсутствия его искажения)

Алгоритмы (методы) шифрования

Метод Цезаря

Метод Цезаря является самым простым вариантом подстановки. Он относится к группе моноалфавитных подстановок.

Для того чтобы воспользоваться шифром Цезаря, отправитель и получатель шифровки должны иметь секретный ключ. Обозначим его через К и назовем коэффициентом сдвига.

Определим алфавит, в котором будет создаваться открытый и зашифрованный текст. Пусть P – размер (мощность) алфавита, при этом 0<К<P и состоит из одной цифры. Для каждой буквы из этого алфавита поставим в соответствие некоторый порядковый номер: l1, l2=l1+1, l3=l2+1,..., lp=lp-1+1, тогда Р= lp – l1 +1. Обозначим числовой эквивалент элементов открытого текста как множество X, а шифротекста как множество Y.

Тогда математически метод Цезаря для шифрования можно представить в виде: Y = (X + K) mod P. Это означает сложение X + K по модулю P. Операция сложения по модулю отличается от традиционного тем, что обладает свойством циклического сдвига, т.е., если Y>lp, то Y=Y-Р.

Математически метод Цезаря для расшифрования имеет вид: Х = (Y - K) mod P. Это означает разность (вычитание) Y - K по модулю P, т.е., если X < l1, то X=X+Р.

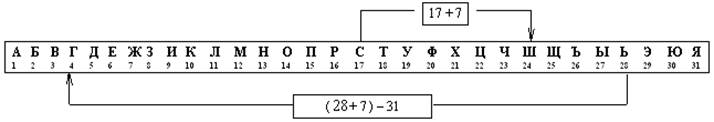

Пример. Пусть пользователи работают в русском алфавите (буквы й и ё выбросим из него). Тогда Р=31 (рис. 1). Перенумеруем все буквы данного алфавита начиная с 1. Возьмем в качестве ключа букву русского алфавита под номером - 7 (это буква Ж), тогда К=7.

Пусть необходимо зашифровать сообщение

“Срочно шлите подмогу - Цезарь”.

Рис.1.

Шифруя по методу Цезаря с заданным ключом получаем следующее зашифрованное сообщение

"шчхюфх ятсщн цхмсхлъ – энпзчг"

Применяя к шифротексту тот же ключ и метод Цезаря получим исходное сообщение.

Метод Гронсфельда

Метод Гронсфельда (модификация метода Цезаря) относится к многоалфавитным подстановкам.

Алгоритм Гронсфельда можно получить, если в преобразовании Цезаря применять для шифрования не постоянный коэффициент сдвига, а ключ состоящий из последовательности цифр. Знак в отрытом тексте сдвигается на заданное цифрой в ключе значение, а для смещения следующего знака берется очередная цифра ключа.

Для шифрования под сообщением пишут ключ. Если ключ короче сообщения, то его повторяют циклически. Криптограмму получают аналогично шифру Цезаря, но сдвигая каждую букву на соответствующую цифру ключа. Так, применяя в качестве ключа группу из четырех цифр 3712 и алфавит, получаем шифровку:

Пример.

| сообщение | ||||||||||||||||||

| С | О | В | Е | Р | Ш | Е | Н | Н | О | С | Е | К | Р | Е | Т | Н | О | |

| ключ | ||||||||||||||||||

| шифротекст | ||||||||||||||||||

| Ф | Х | Г | З | У | Я | Ж | П | Р | Х | Т | З | Н | Ч | Ж | Ф | Р | Х |

Метод Вижинера

Метод Вижинера относится к многоалфавитным подстановкам.

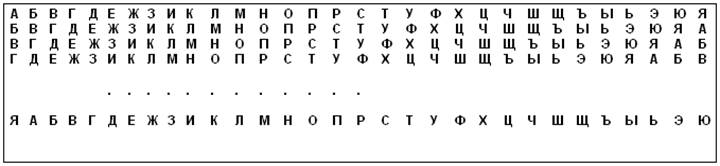

Основу метода составляет таблица, представляющая собой квадратную матрицу с числом элементов S, где S – количество символов в алфавите. В первой строке матрицы записываются буквы в порядке очередности их в алфавите, во второй - та же последовательность букв, но со сдвигом влево на одну позицию, в третьей – со сдвигом на две позиции и т.д. Освободившиеся места справа заполняются вытесненными влево буквами, записываемыми в естественной последовательности.

Рис.2. Таблица Вижинера

Для шифрования текста устанавливается ключ, представляющий собой некоторое слово или набор букв. Далее из полной таблицы (рис.2) выбирается подматрица шифрования, включающая, первую строку и строки таблицы,. первым символом (буквой) которых являются последовательно буквы ключа.

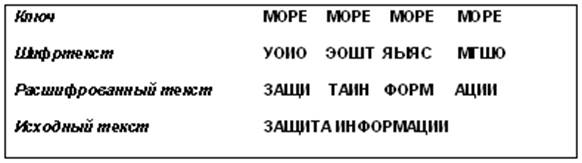

Пример. Пусть ключом будет слово МОРЕ, тогда для шифрования используется подматрица. приведенная на рис. 3.

Рис.3. Подматрица шифрования

Шифрование включает следующую последовательность действий:

- Под каждой буквой шифруемого текста записываются буквы ключа, повторяя его требуемое количество раз (рис. 4).

- Шифруемый текст по подматрице последовательно заменяется буквами из соответствующих символам ключа строк на пересечении с буквами текста из первой строки подматрицы.

Пример.

Рис.4. Пример шифрования

Расшифровка текста выполняется следующим образом (рис. 5):

- Над буквами шифротекста сверху последовательно записываются буквы ключа, при необходимости повторяя их циклическим образом.

- В строке подматрицы для каждой буквы ключа отыскивается буква, соответствующая знаку шифротекста. Находящаяся над ней буква первой строки и является знаком расшифрованного текста.

Пример.

Рис.5. Пример расшифрования