Современные операционные системы Windows имеют встроенные сетевые утилиты, обеспечивающие средства для установки и идентификации сетевых подключений компьютера. После прохождения курса "Компьютерные сети" студенты должны знать эти утилиты и уметь правильно их использовать для решения основных задач, возникающих при работе с сетью.

Одной из наиболее важных задач при работе в сети является определение основных параметров, задающих подключение компьютера в сеть. Для ответа на этот вопрос можно воспользоваться утилитой ipconfig. На следующем рисунке приводится пример вывода, полученного при запуске этой утилиты без параметров.

Из приведенного рисунка видно, что данная утилита позволяет определить четыре основных параметра: DNS суффикс, IP-адрес, маску подсети и основной шлюз. Студенты должны понимать смысл этих параметров и уметь объяснить, как эти параметры определяют прохождение пакетов внутри сети и между сетями. В частности, с помощью полученных данных студенты должны определить сетевую и хостовую части IP-адреса, а также пояснить назначение основного шлюза.

Приведенный вызов утилиты ipconfig позволяет определить только лишь самые важные параметры подключения. При необходимости получить значения других параметров, определяющих данное подключение, используется вызов утилиты ipconfig с ключом /all, как показано на следующем рисунке.

Если не требуется подробная информация о различных параметрах сетевого подключения, то можно воспользоваться более простыми утилитами. Для того чтобы узнать имя компьютера используется утилита hostname. Для того чтобы узнать физический адрес компьютера используется утилита getmac. Необходимо отметить, что обе эти утилиты отсутствуют в составе Windows 98.

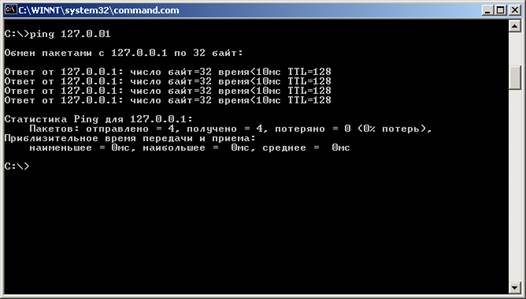

Для того чтобы определить есть ли связь между компьютерами, включенными в сеть, и каково качество этой связи, проще всего воспользоваться утилитой ping, которой в качестве параметра нужно указать IP-адрес компьютера, наличие связи с которым требуется проверить.

Работа утилиты ping заключается в том, что при ее запуске компьютер, на котором была запущена эта утилита, передает в сеть для передачи компьютеру, IP-адрес которого был указан в качестве параметра утилиты, четыре пакета, называемых эхо-запросами. При получении этих пакетов компьютер, которому они предназначены, должен в свою очередь выслать запрашивающему компьютеру четыре эхо-ответа. Утилита ping выводит на консоль данные о принятых пакетах и сопутствующие данные, определяющие процесс обмена пакетами.

Следует заметить, что прежде чем проверять связь между различными компьютерами, подключенными к сети, рекомендуется проверить правильность установки стека TCP/IP на собственном компьютере. Это можно сделать с помощью той же утилиты ping, указав ей в качестве IP-адреса зарезервированный специальный IP-адрес 127.0.0.1, всегда указывающий на тот же самый компьютер, с которого запускается утилита.

После этого можно использовать утилиту ping для проверки связи с удаленным компьютером, задав в качестве параметра утилиты IP-адрес компьютера, наличие связи с которым требуется проверить.

Необходимо отметить, что в качестве параметра утилиты ping можно указывать не только IP-адрес удаленного компьютера, но и его имя, как показано на следующем рисунке.

Кроме того, в качестве параметра утилиты ping можно указывать доменное имя Web-сервера.

Интересно попробовать использовать утилиту ping для проверки связи с Web-сервером фирмы Microsoft - www.microsoft.com. Нетрудно убедиться, что эхо-ответы не возвращаются.

Тем не менее, набрав этот же адрес в адресной строке браузера, можно убедиться, что сервер работает исправно. Причина наблюдаемого эффекта заключается в том, что на данном сервере используется защита от несанкционированного доступа.

Маршрутизация пакетов, отправляемых в сеть, управляется таблицей маршрутизации. Таблицу маршрутизации можно отобразить, введя в командной строке команду route print. Здесь приведен образец таблицы маршрутизации для односетевых компьютеров. Эта таблица создается Windows XP автоматически на основе конфигурации IP используемого узла.

Заголовок каждого столбца приведенной выше таблицы объясняется следующим образом.

Сетевой адрес:

сетевой адрес получателя. Столбец сетевого адреса может содержать следующие данные:

- адрес узла;

- адрес подсети;

- сетевой адрес;

- основной шлюз.

Маска сети.

Маска сети определяет, какая часть сетевого адреса должна соответствовать тому маршруту, который будет использоваться. Биты записанной в двоичном формате маски подсети, которые имеют значение 1, являются значащими (требуется совпадение), а биты, имеющие значение 0 — незначащими (не требуют совпадения). Например, маска 255.255.255.255 соответствует узлу сети. Она содержит в каждом двоичном разряде единицы, и это означает, что адрес получателя, указанный в пакете, должен полностью соответствовать сетевому адресу получателя в таблице маршрутов для того, чтобы этот маршрут был использован. Адрес шлюза.

Определяет адрес, по которому пересылается пакет данных. Это может быть адрес локального сетевого адаптера или шлюза (маршрутизатора), подключенного к локальной подсети.

Интерфейс.

Интерфейс — это адрес сетевой платы, передающей пакет данных. 127.0.0.1 — это адрес замыкания сети.

Метрика.

Метрика — это число переходов (прыжков) до места назначения. Все устройства локальной сети считаются одним промежуточным устройством, и каждый маршрутизатор, используемый на пути к получателю, считается дополнительным устройством. Метрика используется для определения наилучшего маршрута.

В случае когда утилита ping показывает, что пакеты не доходят до места назначения, можно попробовать использовать утилиту tracert для определения той точки маршрута, где эта связь обрывается. Эта же утилита обеспечивает полную информацию о маршруте прохождения пакетов к заданному месту назначения. Например, представленный ниже снимок показывает маршрут прохождения пакетов до www.yandex.ru.

Чтобы по известному IP-адресу узнать соответствующий физический адрес компьютера, на который нужно передать пакет, используется протокол ARP. Этот протокол, как правило, работает автоматически, заполняя кэш-таблицу требуемыми соответствиями по мере необходимости. Обратите внимание, что на нижнем снимке при первом просмотре кэш-таблицы с помощью утилиты arp -a, нет соответствия для IP-адреса 192.168.253.73. После того, как было произведено пингование по этому адресу, требуемое соответствие было включено в таблицу протоколом ARP, что видно из нового содержимого таблицы, полученного после второго вызова утилиты arp -a.

Для идентификации открытых портов и активных подключений можно воспользоваться утилитой netstat. При запуске этой утилиты без параметров, она выводит информацию об активных подключениях на данном компьютере, т.е. тех подключениях, через которые происходит обмен данными с сетью. Например, на приведенном ниже снимке обратите внимание на нижнюю строку, идентифицирующую связь между простым TCP-сервером и TCP-клиентом, созданными в рамках лабораторной работы.

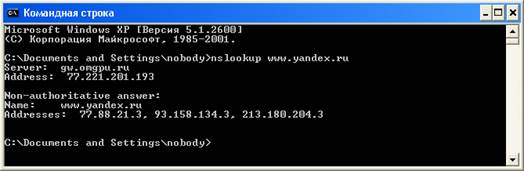

Для того, чтобы по заданному доменному имени хоста определить его IP-адрес, используется утилита nslookup, как показано на нижнем снимке, где эта утилита используется для определения IP-адреса сервера www.yandex.ru. Обратите внимание что при выводе запрашиваемой информации утилита указывает также DNS-сервер, с которого была получена эта информация, и его IP-адрес.