Методическое пособие

«Рекомендации по безопасному использованию интернет ресурсов для учащихся ГАПОУ КП№11 ЦИКТ»

Москва 2018

Содержание

Введение. 3

Способы защиты от киберугроз. 4

· Не трогайте подозрительные письма!. 4

· Предотвращение загрузки вредоносного ПО.. 4

· Защитите себя от вируса-вымогателя. 5

· Защитите себя от 0day. 6

· Не делайте все на корпоративных ресурсах. 6

· Не используйте не защищенные сайты.. 8

Как обезопасить свой компьютер. 10

· Выбрать правильный антивирус. 10

· Следить за обновлениями. 11

· Настроить брандмауэр. 11

· Использовать особую защиту. 12

· Укрепить шифрование. 13

· Защитить пользовательские аккаунты.. 13

· Активировать VPN вне дома. 13

· Отрезать неиспользуемые беспроводные соединения. 14

Что делать, если компьютер заражен?. 15

· Признаки заражения. 15

· Рекомендуемые действия. 15

· Как найти зараженный файл?. 16

Заключение. 18

Введение

Сегодня большинство вредоносных программ создаются либо для того, чтобы рассылать спам1, либо для того, чтобы красть у пользователя важные данные.

Если данные действительно важные и дорогостоящие, то для их похищения злоумышленники специально разрабатывают троян2, который гарантированно будет работать на компьютерах в той организации, откуда нужно украсть данные. Осуществить внедрение такого вредоносного ПО3 обычно гораздо проще не через интернет, а с помощью записанных на флэшках «троянов». Флэшки могут подбрасываться как в здание, где располагается учебное заведение, так и размещаться на близлежащей территории, где их с большой долей вероятности наверняка найдёт студент колледжа. Поэтому если вы нашли на улице или в здании флэшку, не торопитесь радостно вставлять её в свой компьютер – лучше сначала отдайте системному администратору, который просканирует её и при необходимости обезвредит. Бывают и более банальные, но не менее эффективные способы заразить компьютер недостаточно осторожного пользователя. Например, от знакомого по Skype4. Вам может прийти сообщение в духе «Посмотри, на этой фотографии он так похож на нашего друга (одногруппника)!», ну и, конечно, ссылка на саму эту фотографию. При переходе по ссылке фотография почему-то не открывается в браузере, а сохраняется на жесткий диск, но мало кто на это обращает внимание. Хотя они-то как раз и должны насторожить! В общем, когда «фото» не открывается, пользователь «входит» в папку с ним, и видит, что это не просто photo.jpg, а photo.jpg.scr5, то есть, исполняемый файл, а его компьютер уже заражен вирусом.

Киберугрозы сегодня принято подразделять на внешние, источники и причины которых находятся вне ваших компьютеров и вашей организации, обычно – в глобальной сети, и внутренние, зависящие в первую очередь не от каких-то абстрактных злоумышленников из интернета, а от пользователя, оборудования и программного обеспечения. Словом, способов, которыми вирусы могут проникнуть в вашу сеть и на ваш ПК – великое множество. Ниже мы разберем некоторые из них, а также предложим несколько решений и видов борьбы с киберугрозами.

1 Спам — Ненужные адресату электронные послания, рекламные письма и т. п., рассылаемые отдельными фирмами по Интернету или электронной почте.

2 Троян — разновидность вредоносной программы, проникающая в компьютер под видом легального программного обеспечения, в отличие от вирусов и червей, которые распространяются самопроизвольно.

3 ПО — программное обеспечение.

4 Skype — бесплатное программное обеспечение с закрытым кодом, обеспечивающее текстовую, голосовую и видеосвязь через Интернет между компьютерами (IP-телефония).

5Photo.jpg и photo.jpg.scr — формат файла.

Способы защиты от киберугроз

· Не трогайте подозрительные письма!

Фишинг(рис.1) — это любая атака, в результате которой пользователи делятся своими паролями. Фишинг-письма обычно содержат ссылку на веб-сайт и инструкцию для действий, побуждающую пользователей срочно кликнуть по ссылке. Когда жертвы переходят по ней, то видят поддельную копию известного сайта и требование ввести имя пользователя и пароль. Что происходит в итоге? Люди просто дарят злоумышленнику свои данные.

Решение: многофакторная аутентификация (MFA)

MFA — это защита, расширенная аутентификация, метод контроля доступа к компьютеру с помощью дополнительных требований подтверждения владельца. MFA довольно эффективно блокирует фишинг, поскольку делает обычный пароль недостаточным для захвата учетной записи пользователя.

Рис. 1

· Предотвращение загрузки вредоносного ПО

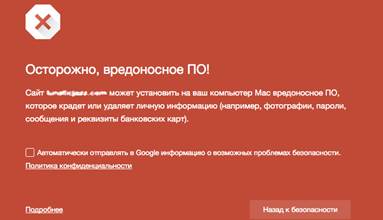

Под вредоносным ПО подразумевается любое ПО, предназначенное для получения несанкционированного доступа к вычислительным ресурсам компьютера или к информации, которая в нем хранится. Обычно злоумышленники убеждают пользователя загрузить и запустить вредоносное ПО.(рис.2)

Как защититься от вредоносного ПО?

Решение: установка антивируса

Основная задача антивируса заключается в обнаружении вредоносного ПО и блокировке возможности скачивания.

Антивирусы должны использовать все компании на всех рабочих местах в качестве основной меры предосторожности.

Решение: использование современных веб-браузеров

В Google Chrome, Mozilla Firefox и Microsoft Edge есть функции, помогающие защитить вас и ваше содержимое в интернете. Если вы используете один из этих браузеров для загрузки файла exe, браузер проверяет загрузку и блокирует ее, если ПО является вредоносным.

Рис.2

· Защитите себя от вируса-вымогателя

Вирус-вымогатель — это всего лишь вид вредоносных программ, в частности, для шифрования и выгрузки файлов.(рис.3)

Все вышеописанные методы защиты от вредоносных программ эффективны для предотвращения таких случаев, но есть и ряд дополнительных мер.

Решение: сохранение автономных резервных копий

Облачные решения отлично справляются с задачей сохранения данных от любых стихийных бедствий, таких как пожары, землетрясения и пролитый на компьютер кофе. Но поскольку они связаны с сетью, то в случае взлома компьютера или учетной записи пользователя у злоумышленника появится доступ и к облачным дискам.

Решением этой проблемы является сохранение автономных резервных копий, то есть размещение резервных копий данных в определенном месте. Ключевое преимущество автономной резервной копии заключается в том, что ее сложно просто так удалить. Это позволяет им быть защищенными от вирусов-шифровальщиков, требующих выкуп.

Рис.3

· Защитите себя от 0day

0day (уязвимость нулевого дня) — термин, обозначающий неустраненные уязвимости, а также вредоносные программы, против которых еще не разработаны защитные механизмы. То есть уязвимость или атака становится публично известна до момента выпуска производителем ПО исправлений ошибки (это значит, что потенциально уязвимость может эксплуатироваться на работающих копиях приложения без возможности защититься от нее).

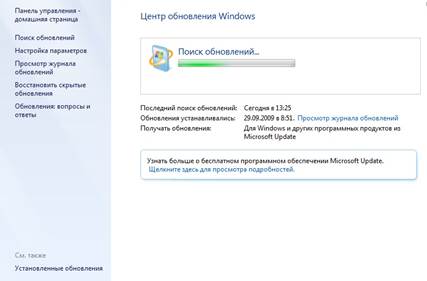

Решение: обновление программ (рис.4)

Самый простой способ защититься — использовать обновленные версии ПО. Тем более, что большинство поставщиков ПО довольно внимательно относятся к отправке обновлений своим пользователям.

Рис.4

· Не делайте все на корпоративных ресурсах

Почтовые серверы и веб-сайты — любимые мишени для злоумышленников. Получая доступ к ним, хакеры могут менять контент, запускать спам-кампании с почтового сервера и совершать другие разрушительные для бизнеса действия. Согласно статистике, более 80% вредоносных программ проникают в локальную сеть именно через электронную почту. Лакомым куском для хакеров служит и сам почтовый сервер – получив доступ к его ресурсам, злоумышленник получает полный доступ к архивам электронных писем и спискам электронных адресов, что позволяет получить достаточно много информации о жизнедеятельности фирмы, ведущихся в ней проектах и работах. В конце концов даже списки электронных адресов и контактов могут быть проданы спамерам или использованы для дискредитации компании путем проведения атак на эти адреса или составления поддельных писем. Спам является на первый взгляд гораздо меньшей угрозой, чем вирусы. Но:

· большой поток спама отрывает сотрудников от выполнения их задач и приводит к увеличению непроизводственных расходов. По некоторым данным после прочтения одного письма сотруднику требуется до 15 минут для вхождения в рабочий ритм. Если же в день приходит более сотни нежелательных сообщений, то их необходимость их просмотра существенно нарушает текущие планы работы;

· спам способствует проникновению в организацию вредоносных программ, замаскированных под архивы либо использующих уязвимости почтовых клиентов;

· большой поток писем, проходящих через почтовый сервер, не только ухудшает его работоспособность, но и приводит к уменьшению доступной части канала интернет, росту расходов на оплату этого трафика. Так почему же нельзя работать на корпоративных ресурсах? А нельзя по той причине, что Вы можете занести в сеть организации вирус, который может выкрасть важный документ или же вовсе удалить его с сервера.

Решение: использование облака (рис.5)

Облако или же облачное хранилище данных — модель онлайн-хранилища, в котором данные хранятся на многочисленных распределённых в сети серверах, предоставляемых в пользование клиентам, в основном, третьей стороной.

Рис.5

· Не используйте не защищенные сайты

Каждый интернет – ресурс имеет свой сертификат безопасности на котором всегда пишется прошел ли данный сайт проверку безопасности или нет.

Решение: если Вы пользователь браузера Google Chrome, то слева от ссылки сайта будет отображен:

- если сайт защищен и не представляет никакой угрозы пользователю, или

- если сайт защищен и не представляет никакой угрозы пользователю, или  - если сайт не защищен, то и старайтесь держаться от него подальше.

- если сайт не защищен, то и старайтесь держаться от него подальше.

Решение: для начала скопируйте адрес ссылки. Если эта ссылка отображается в виде укороченного URL-адреса, то Вы должны сперва увидеть настоящий URL, прежде чем тестировать ее. Если Вы не сделаете этого, то вашим анализом в действительности будет затронут лишь тот сайт, который изменил ссылку на короткую. Чтобы, так сказать, "разукоротить" ссылку, Вы можете перейти на сайт unshort.me(рис.6) и вставить укороченный URL-адрес в поле. Вам будет показан фактический URL-адрес, который Вы сможете скопировать для анализа.

Рис.6

Решение: Чтобы проверить сайт по базам многих служб репутаций и черным спискам доменов, следующее, что вы должны сделать, это скопировать URL веб-сайта и вставить его на странице VirusTotal(рис.7). Если сайт уже был оценен ранее, то вам нужно выбрать Reanalyse (Повторить анализ). Если уже известно, что сайт опасен, то он, вероятно, будет помечен по крайней мере несколькими веб-службами.

Рис.7