Основные термины и понятия Active Directory. Логическая структура

Все законспектировать и все схемы зарисовать!!!!

Основные термины и понятия Active Directory. Логическая структура

Каталог ( directory ) — называется совокупность информации об объектах, которые тем или иным способом связаны друг с другом.

Или

Каталог — это информационный ресурс, используемый для хранения информации о каком-либо объекте или объектах.

Учетная запись пользователя (акаунт) - состоит из имени пользователя (логин) и пароля (пассФВорд) (например pupkin и пароль "d345rtНfa"). Не имея эти данные нельзя войти в сеть или работать на компе. Первый раз при входе в сеть пароль вам сообщит администратор и в зависимости от того как он настроим работу с паролем в Active Directory (мы это рассмотрим позже) вы можете сразу его сменить на ваш пароль который кроме вас никто не знает.

Служба каталогов (directory service) - сетевая служба, которая идентифицирует все ресурсы сети и делает их доступными пользователям.

Или

Служба каталогов - программное обеспечение в составе сетевой операционной системы, которая хранит всю информацию об объектах сети, и которая позволяет обнаруживать поддерживать и администрировать эти объекты.

Контролер домена - это компьютер на котором установлено Active Directory.

В сети у нас может быть несколько контролеров домена. Контролер домена обслуживает только тот домен в котором он находится.

Объект – это самостоятельная единица, которая представляет некий ресурс, существующий в сети. Объекты характеризуются атрибутами.

Контейнер - Контейнер аналогичен объекту в том смысле, что он также имеет атрибуты и принадлежит пространству имен. Однако, в отличие от объекта, контейнере обозначает ничего конкретного: он может содержать группу объектов или другие контейнеры.

Еще в Active Directory предусмотрено ряд компонентов, помогающих выстроить структуру каталога в соответствии с нашими потребностями и делятся эти компоненты на логические и физические компоненты. Рисунок 5.

Рисунок 5.

Логические деление производится на такие компонентами как домены, подразделения (OU organizational unit), деревьями и лесами. Физические делятся на контролеры домена и сайты. Логические и физические компоненты разделены.

Логические структуры

Логическая структура Active Directory по сути представляет собой контейнеры, которые используются для хранения объектов службы каталога (разделов каталога, доменов и лесов) на предприятии. Что бы это понять проще так и представляйте себе некий контейнер в котором хранится все остальное, в том числе и другие контейнеры, ну что то наподобие матрешки. Логическая структура или группировка позволяет отыскивать сетевые ресурсы по именам, не запоминая их физическое местоположение. Исходя из того что все ресурсы сети группируются по логическому принципу физическая структура сети не видна пользователям. Отношения между доменами, подразделениями и лесами отражено на рисунке 6.

Рисунок 6

Домены

Домены это базовые элементы, логической структуры службы каталога Active Directory. Устанавливая Active Directory вы хотите этого или нет, сразу создаете домен. Количество объектов входящих в домен может исчисляться миллионами.

Домены — это объединения компьютеров, коллективно управляемых с помощью контроллеров домена, т. е. систем Windows Server 2003, регулирующих доступ к сети, базе данных каталога и общим ресурсам.

Все сетевые объекты (принтеры, общие папки, компы, приложения и т. д...) существуют в границах того или иного домена. Каждый домен хранит информацию только о своем самом себе то есть только о объектах хранящихся в данном домене.

Active Directory может содержать от одного до большого количества доменов. Иногда домены проектируются в зависимости от физического местоположения. То есть к примеру если у нашего предприятия есть центральный офис и еще несколько филиалов к примеру на южном полюсе (где не жарко) и в Бразилии (где много Абизьян) то у нас будут три домена разделенные по физическому (в данном случае географическому) местоположению.

Общие характеристики для всех доменов таковы:

- Все объекты сети существуют в рамках того домена в котором они были включены.

- Границами домена определяются границы безопасности.

Доступ к объектам домена осуществляется в базе так названых " списками управления доступом " (ACL - access control list) в которых содержатся информация о разрешениях на каждый объект домена. Эти разрешения определяют, к примеру, каким пользователям разрешен доступ к конкретному объекту в сети и какие права каждого пользователя на данный объект.

Все настройки безопасности и политики (о политиках поговорим дальше) распространяются строго в границах домена. У администратора есть неограниченные права в границах домена.

Домены еще характеризуются режимом работы. Режим работы домена (domain functional level). В Windows 2000 Server он называется режимом домена (domain mode). Эти режимы работы домена позволяют Active Directory работать с доменами которые созданы в других операционных системах таких как Windows 2000 Server и Windows NT 4. Короче, они, режимы работы домена, созданы для совместной работы и совместимости предыдущих доменов созданных в перечисленные операционные системы с доменами созданные в Active Directory Windows 2003 Server. Рисунок 7.

Рисунок 7.

Режимы работы домена мы можем изменят.

Домены Active Directory организованы в иерархическом порядке. Первый домен на предприятии становится корневым доменом леса, обычно он называется корневым доменом или доменом леса. Корневой домен является отправной точкой для пространства имен Active Directory. Например, первый домен в организации "рога и копыта" (RK) будет — rk.com. Первый домен может быть назначенным (dedicated) или неназначенным (non-dedicated) корневым доменом. Назначенный корневой домен, называемый пустым корнем, является пустым доменом-заменителем, предназначенным для запуска Active Directory. Этот домен не будет содержать никаких реальных учетных записей пользователя (группы) и использоваться для назначения доступа к ресурсам. Единственные учетные записи, которые содержатся в назначенном корневом домене — это учетные записи пользователей и групп, заданных по умолчанию, таких как учетная запись Administrator (Администратор) и глобальная группа Domain Admins (Администраторы домена). Неназначенный корневой домен - это домен, в котором создаются учетные записи фактических пользователей и групп. Причины выбора назначенного или неназначенного корневого домена леса обсудим позже.

Остальные домены на предприятии существуют или как равные по положению (peers) по отношению к корневому домену, или как дочерние домены. Равные по положению домены находятся на том же иерархическом уровне, что и корневой домен

Выше мы начали использовать такой термин как " общее пространство имен". Что бы понять проще что такое " общее пространство имен" попробуем привести пример и на основе примера понять этот термин и еще иерархию доменов. И напишем так:

- все домены, устанавливаемые после корневого домена, становятся дочерними доменами. Дочерние домены используют одно и то же " пространство имен" Active Directory совместно с родительским доменом которому админ задает ему его имя (или произвольно или исходя из требований предприятия). Например, если первый домен в организации "рога и копыта" назван rk.com, то дочерний домен в этой структуре, допустим находящимся в Антарктиде может называться antarctida.rk.com. Если организация "рога и копыта" достаточно большая, то могут потребоваться дополнительные дочерние домены, например, создать отдельный дочерний домен по сбору рогов (что в изобилии в Антарктики у участников различных экспедиций так как жены у них допустим в Европе), тогда мы сохраняя общее пространство имен создаем новый домен roga.arctida.rk.com. На рисунке 8 показана родительско-дочерняя иерархия домена для организации rk.

Рисунок 8.

Как можно увидеть из рисунка все созданные домены несут в название разделенные точкой, название домена от которого они происходят или "рождены", то есть сохраняется преемственность через использование имени домина от которого они происходит. Поэтому мы говорим что " общее пространство имен" сохраняется.

Пространство имен - это область, в которой может быть распознано данное имя (то есть данное имя приобретает какой-то смысл).

Распознавание непосредственно имени состоит в его сопоставлении с некоторым объектом или объемом информации, которому это имя соответствует. Типичный пример - ведомость зарплаты в которая содержится пространство имен (фамилий), в которой именам (фамилиям) сопоставлены соответствующие суммы зарплаты. Файловая система образует пространство имен, в котором каждое имя файла сопоставлено конкретному файлу

И еще запомните что домены в Active Directory не совсем то же самое что и домены интернета. Так как скажем "интернетовский" домен – поддерево в пространстве доменных имен. Имя домена (в интернете) отражает положение и путь к сетевому устройству в системе DNS, а домен Active Directory это группа компов, подчиненные и управляемые Active Directory.

Подразделения (OU-организационные единицы)

Подразделения (OU organiziational unit) представляют из себя контейнеры, содержащих в себя как другие контейнеры так и объекты сети. OU служат для создания иерархической структуры в пределах домена или скажем проще для приведения в какой то логический порядок, систематизации объектов сети, то есть скажем еще проще - позволяет разложить все "по полочкам" исходя из необходимости или вернее этот порядок нам нужно привести в соответствии с нашим предприятием

Подразделения так же позволяют разделять домен на зоны административного управления, т. е. создавать единицы административного управления внутри домена, что дает возможность делегировать административные полномочия в домене другим пользователям или администраторам. До появления Active Directory в теперешнем представлении, домен был наименьшей единицей или наименьшим контейнером, которому могли быть назначены административные разрешения.

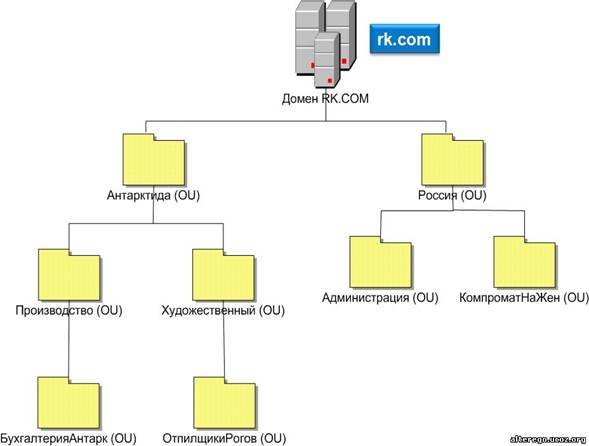

На рисунке 9 показана гипотетическая компания в России "Рога и Копыта" которая имеет филиал в Антарктиде и занимается отпиливанием и сбором рогов у Антарктидских членов различных экспедиции. Компания родилась из того что рога у членов экспедиции особенно хорошо растут так как они в экспедиции по году и больше, а жены одни дома и это приносит хорошую прибыль компании. В России, в центральном офисе находятся два подразделения. Первое "Администрация" (ну там директор и секретарши разные) а так же отдел по "сбору информации о женах", для передачи информации сотрудникам из Антарктиды, что бы он не искали и ждали, а сразу знали у кого из членов различных экспедиций пилить рога, что сразу увеличивает производительность сотрудников (пильщиков рогов) из Антарктиды. В Антарктиде у компании есть такие отделы как производство, который занимается изготовлением из рогов художественных подделок. Производство основана в Антарктике потому что вес подделок меньше чем вес рогов непосредственно что уменьшает транспортные расходы. Также там находится художественный отдел, занимающийся разработкой новых форм изделий а также отдел бухгалтерии ведущий счет спиленным рогам и конечного продукта, и отдел непосредственно пильщиков рогов. Вам как администратору сети необходимо было создать адекватную структуру подразделений (OU) которая соответствовало потребностям конторы "Рога и Копыта". И в конечном счете вы создали такую структуру подразделений (OU) которое по вашему мнению соответствует и отвечает требованиям конторы. Рисунок 9.

Рисунок 9

Здесь мы не будем обсуждать правильно или нет вы создали свои OU а просто показали что в OU "Антарктида" входят два OU "Производство" и "Художественный". А соответственно в OU "Производство" входит OU "Бухгалтерия", а в OU "Художественный" OU "Отпильщики Рогов". То есть можно говорит что одни OU вложены в другие. Что касается правильного построения логики Active Directory содержащих эти OU, с учетом нашей компании, то мы поговорим отдельно и исправим ошибки.

Так как подразделение или OU -организационные единицы являются контейнерами, то естественно в него можно помещать и другие объекты. Эти объекты которые можно поместить в контейнере "подразделение" (OU), следующие:

- компьютеры;

- контакты;

- группы;

- принтеры;

- пользователи;

- общедоступные папки;

- организационные единицы.

Подразделение или организационные единицы OU используются для группировки объектов в административных целях (ну что бы нам было понятнее, а главное удобнее работать). Они могут делегировать (передавать) административные права и управлять группой объектов как отдельным подразделением.

Например, мы можем передать пользователю или другому помощнику сетевого администратора права на выполнение административных задач в определенной OU. Это могут быть права высокого уровня, когда пользователь имеет полный контроль над подразделением, или очень ограниченные и специфические (например, только возможность сбрасывания паролей пользователей в этом подразделении). Пользователь, который имеет административные права на доступ к организационной единице, по умолчанию не имеет никаких административных прав вне этой OU.

Организационные единицы позволяют создать гибкую структуру назначения прав на доступ к объектам внутри OU. Прав на доступ к объектам называются " разрешениями ". Сама организационная единица OU имеет список управления доступом (ACL — Access Control List), в котором можно назначать права на доступ к этой OU. Каждый объект в OU и каждый атрибут объекта имеет ACL-список. Это означает, что вы можете очень точно контролировать административные права, данные кому-либо в этом подразделении. Например, вы можете дать группе "AdvansUser" (Продвинутые Пользователи) право изменять пароли пользователей в этой OU, не при этом не изменяя любые другие свойства учетных записей пользователя если даже они захотят этого сделать. Можно дать отделу Human Resources (Отдел кадров) право изменять личную информацию, касающуюся любой учетной записи пользователя в любом OU, но не давать им никаких прав на другие объекты.

Еще одной важной функцией OU является объединение объектов в группы так, чтобы этими объектами можно было одинаково управлять. К примеру группировка объектов в административных целях является ситуация, когда пользователи нуждается в одинаковой стандартной конфигурации рабочего стола компьютера и одинаковом наборе приложений. В этом случае пользователи объединяются в одну OU, и используется групповая политика (group policy) для конфигурирования рабочего стола и управления инсталляцией приложений

Деревья

Если несколько доменов используют общие пространство имен Active Directory то в таком случае говорится о дереве Active Directory.

Деревом (tree) называется группировка или иерархическая структура одного или нескольких доменов использующая общие пространство имен Active Directory.

Формируется дерево путем введения нескольких дочерних доменов в состав родительского или корневого домена. Рисунок 10.

Рисунок 10.

Иерархичность структуры имен как вы видите из рисунка 10 сохраняется путем добавление нового имени в иерархии имен путем разделения от корневого имени через точку. Если у нас корневой домен rk.com то дочерние домены второго уровня в данном случае (только в данном) сохраняют общие пространство имени и добавляют новое имя через точку. У нас домены второго уровня по отношению к корневому домену rk.com будут дочерние домены arctida.rk.com и office.rk.com. А домен третьего уровня в нашей иерархии с соблюдением пространства имен будет домен roga.arctida.rk.com. Повторяюсь - уровни доменов в данном случае взяты по отношению к корневому домену rk.com.

Создание в рамках дерева иерархической структуры позволяет нам поддерживать на должном уровне безопасность и выполнять административные функции по управлению доменов в масштабе как подразделения как и отдельного домена входящий в дерево. Дерево легко подается модификации. То есть если наша фирма изменила как - то свою структуру или допустим расширилась то мы легко можем внести соответствующие изменения в структуре дерева.

Леса

Лесом (forest) - называют несколько деревьев принадлежащих одному предприятию или фирме, или сформулируем более академически.

Лесом - называется группировка или иерархическая система, состоящая из одного или нескольких полностью независимых друг от друга деревьев доменов.

После того как мы уже знаем что такое дерево можем понять такое выражение. Имена в иерархии имен DNS бывают (а именно DNS определяет стандарт имен) бывают смежными (contiguous) или несмежными (discontiguous). То есть если мы имеем дерево то имена смежные и прорастают от одного корня (родителя). Если лес то имена несмежные. Все домены и доменные деревья существуют в пределах одного или несколько лесов Active Directory.

Перечислим характеристики леса.

- Все домены в составе леса построены на основе общей схемы. (Слово "схема" пока понимайте как построены одинаково т.е. по умолчанию, к понятию схема мы вернемся потом, пока оставим ее в покое что бы не запутается окончательно).

- Общая конфигурация доверительных отношений. Все домены в лесу автоматически сконфигурированы так, чтобы доверять всем другим доменам леса. Более подробно о доверительных отношениях чуть позже. Все домены леса связаны неявными двухсторонними транзитивными отношениями.

- Структура имен деревьев леса различаются в соответствие с доменам и.

- Домены в составе леса функционируют независимо друг от друга, но в то же время лес позволяет обменивается информацией между любыми доменами (в независимо от дерева в котором он состоит) в пределах всей организации которой принадлежит лес.

Пример леса на рисунке 11.

Пусть наша фирма или предприятие "Рога и Копыта" разбогатела и приобрела фирму "Хвосты и Уши" у которой было сове дерево доменов. Что бы не ломать дерево администраторы решили новое дерево ввести в состав леса. И теперь у предприятия "Рога и копыта" лес состоящий из двух деревьев с родительскими доменами rk.com и xu.com

Рисунок 11.

Теперь как и в случае с доменом лес так же имеет свои режимы работы. Это связано с тем что бы обеспечит совместимость между различными Active Directory от прошлых сетевых операционных систем такие как NT4, 2000 и 2003. Режимы работы представлены на рисунке 12.

Рисунок 12.