Пубуду Калпани Калуараччи, Крис П. Цокос, Сасит М. Раджасурия

Факультет Математики и Статистики, Университет Южной Флориды, Тампа, Флорида, США

Получено 1 марта 2016; принято 2 апреля 2016; опубликовано 5 апреля 2016

Аннотация

Целью этого исследования является предложить статистическую модель для прогнозирования Ожидаемой Длины Пути (ожидаемое количество шагов, которые злоумышленник предпримет, начиная с исходного состояния, чтобы скомпрометировать безопасность цели - EPL) в кибер-атаке. Модель, которую мы разработали, основана на использовании информации об уязвимости вместе с графом атаки, построенным от хоста. Используя разработанную модель, можно определить взаимодействие между уязвимостями и отдельными переменными (факторами риска), которые управляют ожидаемой длиной пути. Получение более четкого понимания взаимосвязи между уязвимостями и их взаимодействиями может обеспечить администраторам безопасности лучшее понимание и представление о состоянии их безопасности. Кроме того, мы также оценили атрибутивные переменные и их вклад в оценку длины объекта. Таким образом, можно использовать процесс ранжирования для принятия мер предосторожности и действий для минимизации ожидаемой длины пути.

Ключевые слова: Уязвимость, Граф Атаки, Модель Маркова, Оценка Безопасности, Ожидаемая Длина Пути, CVSS

1. Введение

Кибер-атаки - самая серьезная проблема безопасности, с которой сталкиваются большинство правительств и крупномасштабных компаний. Киберпреступники все чаще используют изощрённые методы сетевой и социальной инженерии, чтобы украсть важную информацию, которая непосредственно влияет на оперативные последствия правительства или цели компании. Согласно докладу Secunia [1] за 2015 год, можно видеть, насколько грозным становится объем и масштабы растущей угрозы кибербезопасности. Таким образом, в понимании производительности, доступности и надежности компьютерных сетей методы измерения играют важную роль в предметной области. В настоящее время количественные меры широко используются для оценки безопасности компьютерных сетевых систем. Эти меры помогают администраторам принимать важные решения в отношении их сетевой безопасности. В настоящем исследовании мы сначала предложили стохастическую модель для оценки безопасности, основанную на оценках используемости уязвимостей и поведениях путей атаки. Здесь мы рассматриваем маломасштабные сценарии, которые включают в себя три уязвимости (высокую, среднюю и малую) в качестве базовой модели для понимания поведения топологии сети. Мы структурируем граф атаки, который включает в себя все возможности, в которых злоумышленник достигает целевого состояния, и используем вероятностный анализ для измерения безопасности сети. Кроме того, мы предлагаем статистическую модель, которая обусловлена упомянутыми уязвимостями наряду со значительными взаимодействиями, которая является очень точной. Эта статистическая модель позволит нам оценить ожидаемую длину пути и минимальное количество шагов для достижения цели с вероятностью в единицу. Имея эти важные оценки, мы можем предпринять встречные шаги и получить соответствующие ресурсы для защиты системы безопасности от злоумышленника. Кроме того, используя эту модель, мы определили значимое взаимодействие ключевых атрибутивных переменных. Также мы можем ранжировать атрибутивные переменные (уязвимости) для определения процента вклада в ответ (ожидаемая длина пути и минимальное количество шагов для достижения цели), а кроме того, можно провести анализ поверхностного ответа, чтобы определить приемлемые значения, которые, помимо прочего, минимизируют Ожидаемую Длину Пути.

2. Предпосылки и термины кибербезопасности

Здесь мы для удобства читателя рассмотрим некоторые термины, связанные с кибербезопасностью. Мы также описываем некоторые основные аспекты свойств цепей Маркова, которые мы использовали для достижения целей настоящего исследования. На рисунках 1 и 2 ниже представлено схематическое представление общей системы оценки уязвимостей (CVSS), которая является основой модели расчета метрики и модели расчета временной матрицы и матрицы среды соответственно.

Рисунок 1. Модель расчета базовой метрики в общей системе оценки уязвимостей

Рисунок 2. Модель расчета временной метрики и метрики среды в общей системе оценки уязвимостей

2.1.1. Уязвимости

В компьютерной безопасности уязвимость [2] - [4] - это слабость, которая позволяет злоумышленнику снизить уровень доступности, целостности и безопасности информации системы. Уязвимость - это пересечение трех элементов, которые представляют собой системную предрасположенность к недостатку, доступ злоумышленника к недостатку и способность злоумышленника использовать недостатки. Чтобы использовать уязвимость, злоумышленник должен иметь хотя бы один применимый инструмент или метод, которые могут подключаться к слабости системы. В этой структуре уязвимость также известна как поверхность атаки. Поверхность атаки программной среды представляет собой сумму разных точек («векторов атаки»), когда неавторизованный пользователь («злоумышленник») может попытаться ввести данные или извлечь данные из среды.

2.1.2. Графы атаки

Графы атаки [5] [6] - краткое представление всех путей через систему, которая заканчивается в состоянии, в котором злоумышленник успешно достиг своей цели. Графы атаки описывают способы, с помощью которых противник может использовать уязвимости для взлома системы. Системные администраторы анализируют графы атак, чтобы понять, где находятся слабые стороны их системы, и помочь решить, какие меры безопасности будет эффективно применить. На практике графы атаки составляются вручную красными командами. Однако построение вручную является утомительным, подверженным ошибкам и непрактичным для графов атак с большим количеством узлов.

2.1.3. Жизненный цикл уязвимостей Фрея

Жизненный цикл уязвимости Фрея [7] является представлением этапов, с которыми сталкивается уязвимость в течение времени. Эта модель рассчитывает вероятность доступности эксплойта или патча в течение определенного количества дней после даты его раскрытия.

2.1.4. Общая Система Оценки Уязвимостей (CVSS)

Общая Система Оценки Уязвимостей (CVSS) [8] является свободным и открытым отраслевым стандартом для оценки серьезности уязвимостей компьютерной системы. Он находится под опекой Форума Групп Безопасности и Реагирования на Инциденты (FIRST). Он пытается установить меру того, насколько важна оцениваемая уязвимость по сравнению с другими, чтобы можно было приоретизировать усилия. Оценки основаны на серии измерений (называемых метриками) на основе экспертной оценки. Оценки варьируются от 0 до 10. Уязвимости с базовым счетом в диапазоне от 7,0 до 10,0 - Высокие, в диапазоне от 4.0 до 6.9 - Средние, 0 - 3.9 - Низкие. Метод вычисления CVSS описан на рисунке 1 и рисунке 2, приведенных в разделе 2.

2.1.5. Кибер-ситуационная осведомленность

Тим Басс [9] был первым, кто представил эту концепцию, и она заключается в непосредственном знании дружественной, неприятельской и другой соответствующей информации о активности в киберпространстве и в электромагнитном спектре. Оно добывается с помощью комбинации разведывательной и оперативной деятельности в киберпространстве, электромагнитном спектре и в других областях, как в одностороннем порядке, так и в сотрудничестве с нашими коллективными действиями и общественно-частными партнерами. Кибер-ситуационная осведомленность - это способность, которая помогает аналитикам безопасности и лицам, принимающим решения:

• Визуализировать и понимать текущее состояние ИТ-инфраструктуры, а также защитную позицию ИТ-среды.

• Определять, какие компоненты инфраструктуры важны для выполнения ключевых функций.

• Понимать возможные действия, которые может предпринять противник, чтобы нанести ущерб критическим компонентам ИТ-инфраструктуры.

• Определять, где искать ключевые показатели злонамеренной деятельности.

2.2. Цепь Маркова и вероятность перехода

Дискретный стохастический процесс  называется цепью Маркова [10], если для любой последовательности состояний

называется цепью Маркова [10], если для любой последовательности состояний  следующее состояние зависит только от текущего, но не от последовательности событий, предшествовавших ему, что называется Марковским свойством. Математически мы можем записать это следующим образом:

следующее состояние зависит только от текущего, но не от последовательности событий, предшествовавших ему, что называется Марковским свойством. Математически мы можем записать это следующим образом:

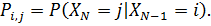

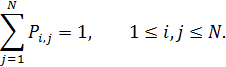

.

.

Мы также сделаем предположение, что вероятности перехода  не зависят от времени. Это называется однородностью по времени. Вероятности перехода (

не зависят от времени. Это называется однородностью по времени. Вероятности перехода ( )для цепи Маркова могут быть определены следующим образом:

)для цепи Маркова могут быть определены следующим образом:

Матрица перехода P для цепи Маркова – матрица  , чей

, чей  элемент

элемент  удовлетворяет следующим свойствам.

удовлетворяет следующим свойствам.

и

Любая матрица, удовлетворяющая двум вышестоящим уравнением, является матрицей перехода для цепи Маркова. Для моделирования цепи Маркова нам нужна её стохастическая матрица P и изначальное распределение вероятностей  .

.

Мы будем моделировать цепь Маркова с N состояний  для

для  временных промежутков. Пусть X – вектор возможных значений состояния из выборочных реализаций цепи. Итерация по цепи Маркова приведет к выборке пути

временных промежутков. Пусть X – вектор возможных значений состояния из выборочных реализаций цепи. Итерация по цепи Маркова приведет к выборке пути  , где для каждого N,

, где для каждого N,  . При написании программ моделирования речь идет об использовании равномерно распределенных случайных чисел

. При написании программ моделирования речь идет об использовании равномерно распределенных случайных чисел  для получения исправленного распределения на каждом шаге.

для получения исправленного распределения на каждом шаге.

Переходные состояния

Пусть P – матрица перехода [10] для цепи Маркова  . «Состояние i » называется переходным состоянием, если с вероятностью 1 цепь посещает i только конечное число раз. Пусть Q – подматрица P, которая включает только строки и столбцы для переходных состояний. Матрица перехода для поглощающей цепи Маркова имеет следующую каноническую форму.

. «Состояние i » называется переходным состоянием, если с вероятностью 1 цепь посещает i только конечное число раз. Пусть Q – подматрица P, которая включает только строки и столбцы для переходных состояний. Матрица перехода для поглощающей цепи Маркова имеет следующую каноническую форму.

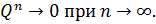

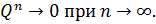

Здесь P – матрица перехода, Q –матрица переходных состояний, R – матрица поглощающих состояний и I – единичная матрица. Матрица P представляет собой матрицу вероятности перехода для поглощающей цепи Маркова. В поглощающей цепи Маркова вероятность, что цепь будет поглощена всегда равна 1. Следовательно

И это означает, что все собственные значения Q имеют абсолютные значения строго меньшие 1. Следовательно  – обратимая матрица и не составляет труда определить матрицу

– обратимая матрица и не составляет труда определить матрицу

Эта матрица называется фундаментальной матрицей матрицы P. Пусть i – переходное состояние, рассмотрим  , общее число посещений состояния i. Тогда мы можем показать, что ожидаемое число посещений состояний i из состояния j соответствует

, общее число посещений состояния i. Тогда мы можем показать, что ожидаемое число посещений состояний i из состояния j соответствует  ,

,  элементу матрицы M. Таким образом, если мы хотим вычислить ожидаемое количество шагов до тех пор, пока цепь не войдет в рекуррентный класс, при предположении, что j – начальное состояние, нам нужна только просуммировать

элементу матрицы M. Таким образом, если мы хотим вычислить ожидаемое количество шагов до тех пор, пока цепь не войдет в рекуррентный класс, при предположении, что j – начальное состояние, нам нужна только просуммировать  для всех переходных состояний i.

для всех переходных состояний i.

3. Метод анализа кибербезопасности

Основным компонентом этого метода является граф атаки [11]. Когда мы рисуем граф атаки для системы кибербезопасности, он имеет несколько узлов, которые представляют уязвимости, которые имеет система, и состояние злоумышленника [12]. Мы считаем, что можно перейти в целевое состояние, начиная с любого другого состояния в графе атаки. Также граф атаки имеет по крайней мере одно поглощающее состояние или целевое состояние. Поэтому мы будем моделировать граф атаки как поглощающую цепь Маркова [12].

Поглощающее состояние или целевое состояние - это узел безопасности, который используется злоумышленником. Когда злоумышленник достиг этого целевого состояния, путь атаки завершен. Таким образом, весь граф атаки состоит из этих путей атаки. Учитывая оценку CVSS для каждой из уязвимостей в графе атаки, мы можем оценить вероятности перехода поглощающей цепи Маркова, нормализуя оценки CVSS по всем краям, начиная с исходного состояния злоумышленника.

Мы определяем

вероятность того, что злоумышленник находится в данный момент в состоянии j и использует уязвимость в состоянии i.

вероятность того, что злоумышленник находится в данный момент в состоянии j и использует уязвимость в состоянии i.

количество исходящих из состояния i ребер в модели атаки.

количество исходящих из состояния i ребер в модели атаки.

оценка CVSS для уязвимости в состоянии j.

оценка CVSS для уязвимости в состоянии j.

Тогда формально мы можем определить вероятность перехода ниже

Используя эти вероятности перехода, мы можем получить матрицу вероятности поглощающего перехода P, которая следует свойствам, определенным в методе вероятностей цепи Маркова.

3.1. Прогнозирование атаки

Под прогнозированием атаки мы рассматриваем два метода прогнозирования поведения злоумышленника.

3.1.1. Прогнозирование многоступенчатой атаки

Матрица вероятности поглощающего перехода показывает наличие каждого ребра в графе сетевой атаки. Эта матрица показывает все возможные одношаговые атаки. Другими словами, матрица вероятности поглощающего перехода показывает, что злоумышленник достигает способности за один шаг атаки. Мы можем перемещаться по матрице вероятности поглощающего перехода, итеративно сопоставляя строки и столбцы, чтобы следовать нескольким шагам атаки, а также возвести матрицу вероятности поглощающего перехода в более высокие степени, что позволяет с первого взгляда проявить предел досягаемости многоступенчатой атаки.

Для квадратной  матрицы смежности P и положительного целого k,

матрицы смежности P и положительного целого k,  является P, возведённой в степень k: поскольку P – матрица вероятности поглощающего перехода со временем, эта матрица переходит в некоторую стационарную матрицу Π, строки которой одинаковы. Что значит

является P, возведённой в степень k: поскольку P – матрица вероятности поглощающего перехода со временем, эта матрица переходит в некоторую стационарную матрицу Π, строки которой одинаковы. Что значит

В столбце целевого состояния этой матрицы Π есть единицы, поэтому мы можем найти минимальное количество шагов, за которое злоумышленник должен попытаться достичь целевого состояния с вероятностью 1.

3.1.2. Прогнозирование Ожидаемой Длины Пути (EPL)

Ожидаемая длина пути (EPL) измеряет ожидаемое количество шагов, которые предпримет злоумышленник, начиная с исходного состояния, чтобы достичь целевого состояния (цели злоумышленника). Как мы уже говорили ранее, P имеет следующую каноническую форму.

Где P – матрица перехода, Q – матрица переходных состояний, R – матрица поглощающих состояний, I – единичная матрица.

Матрица P представляет собой матрицу вероятности перехода поглощающей цепи Маркова. В поглощающей цепи Маркова вероятность того, что цепь будет поглощена, всегда равна 1. Следовательно,

И это означает, что все собственные значения Q имеют абсолютные значения строго меньшие 1. Следовательно,  – обратимая матрица и не составляет труда определить матрицу

– обратимая матрица и не составляет труда определить матрицу

Используя эту фундаментальную матрицу М поглощающей цепи Маркова, мы можем вычислить ожидаемое общее число шагов для достижения целевого состояния до поглощения.

Суммирование элементов первой строки матрицы M даёт ожидаемое общее количество шагов для достижения целевого состояния до поглощения, и значение вероятности, связанное с целевым состоянием, даёт ожидаемое количество посещений этого состояния до поглощения.

4. Иллюстрация: Злоумышленник

Чтобы проиллюстрировать предложенную модель подхода, о которой мы говорили в разделе 3, мы рассмотрели сетевую топологию [3] [12] - [14], приведенную на рисунке 3 ниже.

Рисунок 3. Топология сети.

Сеть состоит из двух служебных хостов IP 1, IP 2 и рабочей станции злоумышленника, Злоумышленник подключается к каждому из серверов через центральный маршрутизатор.

На сервере IP 1 уязвимость помечена как CVE 2006-5794, обозначим её как  .

.

На сервере IP 2 есть две признанные уязвимости, которые обозначены как CVE 2004-0148 и CVE 2006-5051. Обозначим их как  и

и  соответственно.

соответственно.

Мы используем оценку CVSS для вышеперечисленных уязвимостей. И оценки используемости (e (v) на рисунке 1) каждой уязвимости приведены в таблице 1 ниже.

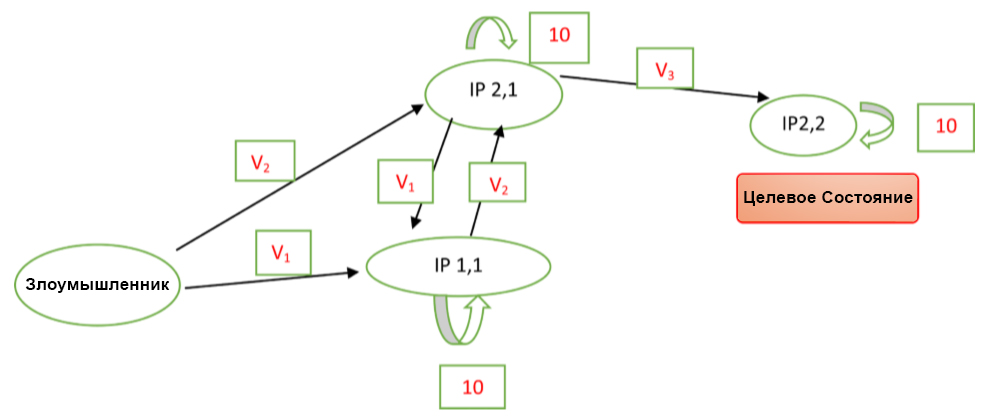

Граф атаки, построенный от хоста

Граф атаки центра хоста изображен на рисунке 4 ниже. Здесь мы считаем, что злоумышленник может достичь целевого состояния только с помощью уязвимости  . На графе показаны все возможные пути, по которым атакующий может следовать, чтобы достичь целевого состояния.

. На графе показаны все возможные пути, по которым атакующий может следовать, чтобы достичь целевого состояния.

Рисунок 4. Граф атаки, построенный от хоста.

Обратите внимание, что состояние IP1,1 представляет собой уязвимость  , а состояния IP2,1 и IP2,2 представляют уязвимости

, а состояния IP2,1 и IP2,2 представляют уязвимости  и

и  , соответственно. Кроме того, обозначение «10» представляет собой максимальную оценку уязвимости, и это дает злоумышленнику максимальную возможность использовать это состояние. Злоумышленник может достичь каждого состояния, используя соответствующую уязвимость.

, соответственно. Кроме того, обозначение «10» представляет собой максимальную оценку уязвимости, и это дает злоумышленнику максимальную возможность использовать это состояние. Злоумышленник может достичь каждого состояния, используя соответствующую уязвимость.

4.1. Матрица смежности для графа атаки

Пусть  ,

,  ,

,  ,

,  обозначают состояния атаки для Злоумышленника, (IP1,1), (IP2,1) и (IP2,2) соответственно. Чтобы найти взвешенную ценность использования каждой уязвимости из одного состояния в другое состояние, мы делим оценку уязвимости, суммируя все исходящие значения уязвимости из этого состояния.

обозначают состояния атаки для Злоумышленника, (IP1,1), (IP2,1) и (IP2,2) соответственно. Чтобы найти взвешенную ценность использования каждой уязвимости из одного состояния в другое состояние, мы делим оценку уязвимости, суммируя все исходящие значения уязвимости из этого состояния.

Для нашего графа атаки ниже приведено взвешенное значение использования каждой уязвимости.

Вероятности из 1-ой строки:

Взвешенная ценность использования  из

из  в

в  –

–  .

.

Взвешенная ценность использования  из

из  в

в  –

–  .

.

Вероятности из 2-ой строки:

Взвешенная ценность использования  из

из  в

в  –

–  .

.

Вероятности из 3-ой строки:

Взвешенная ценность использования  из

из  в

в  –

–  .

.

Взвешенная ценность использования  из

из  в

в  –

–  .

.

Вероятности из 4-ой строки:

Взвешенная ценность использования  из

из  в

в  – 1.

– 1.

Для графа атаки, построенного от хоста, мы можем построить матрицу смежности следующим образом.

Подставляя значения, приведённые в таблице 1, получаем следующую матрицу A

Где 0.5455 – вероятность того, что злоумышленник использует уязвимость  на первом шаге из

на первом шаге из  в

в  . Мы можем объяснить вероятность величиной в 0.0588 тем, что в состоянии IP2,1 можно использовать уязвимость

. Мы можем объяснить вероятность величиной в 0.0588 тем, что в состоянии IP2,1 можно использовать уязвимость  и достичь IP2,2 с первой попытки. Аналогично каждая вероятность отображает шанс использования соответствующей уязвимости из состояния с первой попытки.

и достичь IP2,2 с первой попытки. Аналогично каждая вероятность отображает шанс использования соответствующей уязвимости из состояния с первой попытки.

Мы хотим использовать эту матрицу для ответа на важный вопрос в аналитике кибербезопасности. Мы хотим найти минимальное число шагов для достижения целевого состояния (конечного назначения) с вероятностью в 1 и метрику ожидаемой длины пути.

4.2. Нахождение стационарного распределения и минимального числа шагов

Используя приведенную выше матрицу A, мы можем найти вероятности при двух, трёх и нескольких попытках злоумышленника достичь целевого состояния, для чего используем матрицы  . Из этих матриц мы можем найти все возможные вероятности из одного состояния в другое, которое злоумышленник может достичь двумя шагами

. Из этих матриц мы можем найти все возможные вероятности из одного состояния в другое, которое злоумышленник может достичь двумя шагами  , тремя шагами

, тремя шагами  и четырьмя шагами

и четырьмя шагами  и до p шагов

и до p шагов  соответственно. Мы продолжаем этот процесс до тех пор, пока не достигнем поглощающей матрицы и это значение p является минимальным количеством шагов, которое требуется злоумышленнику для достижения целевого состояния с вероятностью один.

соответственно. Мы продолжаем этот процесс до тех пор, пока не достигнем поглощающей матрицы и это значение p является минимальным количеством шагов, которое требуется злоумышленнику для достижения целевого состояния с вероятностью один.

После этого мы измененяем оценку CVSS и рассчитываем для каждой комбинации  ,

,  и

и  минимальное количество шагов, за которое злоумышленник достигнет целевого состояния с вероятностью единица. Эти расчеты приведены ниже в таблице 2.

минимальное количество шагов, за которое злоумышленник достигнет целевого состояния с вероятностью единица. Эти расчеты приведены ниже в таблице 2.

| Таблица 1. Оценки уязвимостей | |

| Уязвимость | Оценка Используемости |

(CVE 2006-5794) (CVE 2006-5794)

| |

(CVE 2006-5051) (CVE 2006-5051)

| |

(CVE 2004-0148) (CVE 2004-0148)

|

| Таблица 2. Число шагов для поглощающей матрицы | |||||||||||

| # of steps |

|

|

| # of steps |

|

|

| # of steps |

|

|

|

Например, потребуется минимум 68 шагов с конфигурацией уязвимостей  ,

,  ,

,  , чтобы злоумышленник достиг конечной цели с вероятностью единица. Наибольшее количество шагов для достижения злоумышленником цели составляет 844 шага, используя уязвимости,

, чтобы злоумышленник достиг конечной цели с вероятностью единица. Наибольшее количество шагов для достижения злоумышленником цели составляет 844 шага, используя уязвимости,  ,

,  и

и  , с вероятностью единица.

, с вероятностью единица.

4.3. Анализ Ожидаемой Длины Пути (EPL)

Как описано в разделе 3.1.2, мы измеряем ожидаемое количество шагов, которые злоумышленник предпримет, начиная с исходного состояния, чтобы скомпрометировать цель безопасности. В таблице 3 представлены расчеты ожидаемой длины пути злоумышленника для различных комбинаций уязвимостей  ,

,  и

и  .

.

Например, с конфигурацией уязвимостей  ,

,  ,

,  для компрометации цели безопасности злоумышленником EPL будет равно 8.25. Самая большая ожидаемая длина пути злоумышленника составляет 72,8 с использованием

для компрометации цели безопасности злоумышленником EPL будет равно 8.25. Самая большая ожидаемая длина пути злоумышленника составляет 72,8 с использованием  8,

8,  и

и  .

.

| Таблица 3. Ожидаемая длина пути для нескольких уязвимостей | |||||||

| Ожидаемая длина пути |

|

|

| Ожидаемая длина пути |

|

|

|

| 8.25 | 34.25 | ||||||

| 8.98 | 63.25 | ||||||

| 9.96 | 79.91 | ||||||

| 11.33 | 9.53 | ||||||

| 13.39 | 10.78 | ||||||

| 16.81 | 12.65 | ||||||

| 23.67 | 15.77 | ||||||

| 44.22 | 22.01 | ||||||

| 9.32 | 40.72 | ||||||

| 10.33 | 11.39 | ||||||

| 11.75 | 13.36 | ||||||

| 13.87 | 16.64 | ||||||

| 17.42 | 23.19 | ||||||

| 24.5 | 42.86 | ||||||

| 45.75 | 14.35 | ||||||

| 10.81 | 17.85 | ||||||

| 12.29 | 24.85 | ||||||

| 14.5 | 45.85 | ||||||

| 18.19 | 19.67 | ||||||

| 25.57 | 27.33 | ||||||

| 47.71 | 50.33 | ||||||

| 31.48 | |||||||

| 15.33 | 57.82 | ||||||

| 19.22 | 72.8 | ||||||

| 10.57 | |||||||

| 50.33 | 12.35 | ||||||

| 16.5 | 15.32 | ||||||

| 20.67 | 21.27 | ||||||

| 39.1 | |||||||

| 13.25 | |||||||

| 22.83 | 16.42 | ||||||

| 22.75 | |||||||

| 59.5 | 41.75 | ||||||

| 18.06 | |||||||

| 68.67 | 24.98 | ||||||

| 45.73 | |||||||

| 8.798 | 28.7 | ||||||

| 9.73 | 52.37 | ||||||

| 11.04 | 65.67 | ||||||

| 12.14 | |||||||

| 16.27 | 14.97 | ||||||

| 22.82 | 20.64 | ||||||

| 42.44 | 37.64 | ||||||

| 10.18 | 16.43 | ||||||

| 11.54 | 22.6 | ||||||

| 13.58 | 41.1 | ||||||

| 16.99 | 25.89 | ||||||

| 23.79 | 46.89 | ||||||

| 44.22 | 58.5 | ||||||

| 12.2 | 14.78 | ||||||

| 14.35 | 20.19 | ||||||

| 17.93 |

Поиск по сайту©2015-2026 poisk-ru.ru

Все права принадлежать их авторам. Данный сайт не претендует на авторства, а предоставляет бесплатное использование. Дата создания страницы: 2019-03-02 Нарушение авторских прав и Нарушение персональных данных |

Поиск по сайту: Читайте также: Деталирование сборочного чертежа Когда производственнику особенно важно наличие гибких производственных мощностей? Собственные движения и пространственные скорости звезд |