Определение уровня исходной защищенности ИСПДн

| Технические и эксплуатационные характеристики ИСПДн | Уровень защищенности | ||

| Высокий | Средний | Низкий | |

| 1. По территориальному размещению: | |||

| распределенная ИСПДн, которая охватывает несколько областей, краев, округов или государство в целом; | – | – | + |

| городская ИСПДн, охватывающая не более одного населенного пункта (города, поселка); | – | – | + |

| корпоративная распределенная ИСПДн, охватывающая многие подразделения одной организации; | – | + | – |

| локальная (кампусная) ИСПДн, развернутая в пределах нескольких близко расположенных зданий; | – | + | – |

| локальная ИСПДн, развернутая в пределах одного здания | + | – | – |

| 2. По наличию соединения с сетями общего пользования: | |||

| ИСПДн, имеющая многоточечный выход в сеть общего пользования; | – | – | + |

| ИСПДн, имеющая одноточечный выход в сеть общего пользования; | – | + | – |

| ИСПДн, физически отделенная от сети общего пользования | + | – | – |

| 3. По встроенным (легальным) операциям с записями баз персональных данных: | |||

| чтение, поиск; | + | – | – |

| запись, удаление, сортировка; | – | + | – |

| модификация, передача | – | – | + |

| 4.По разграничению доступа к персональным данным: | |||

| ИСПДн, к которой имеют доступ определенные перечнем сотрудники организации, являющейся владельцем ИСПДн, либо субъект ПДн; | – | + | – |

| ИСПДн, к которой имеют доступ все сотрудники организации, являющейся владельцем ИСПДн; | – | – | + |

| ИСПДн с открытым доступом | – | – | + |

| 5. По наличию соединений с другими базами ПДн иных ИСПДн: | |||

| интегрированная ИСПДн (организация использует несколько баз ПДн ИСПДн, при этом организация не является владельцем всех используемых баз ПДн); | – | – | + |

| ИСПДн, в которой используется одна база ПДн, принадлежащая организации – владельцу данной ИСПДн | + | – | – |

| 6. По уровню обобщения (обезличивания) ПДн: | |||

| ИСПДн, в которой предоставляемые пользователю данные являются обезличенными (на уровне организации, отрасли, области, региона и т.д.); | + | – | – |

| ИСПДн, в которой данные обезличиваются только при передаче в другие организации и не обезличены при предоставлении пользователю в организации; | – | + | – |

| ИСПДн, в которой предоставляемые пользователю данные не являются обезличенными (т.е. присутствует информация, позволяющая идентифицировать субъекта ПДн) | – | – | + |

| 7. По объему ПДн, которые предоставляются сторонним пользователям ИСПДн без предварительной обработки: | |||

| ИСПДн, предоставляющая всю базу данных с ПДн; | – | – | + |

| ИСПДн, предоставляющая часть ПДн; | – | + | – |

| ИСПДн, не предоставляющая никакой информации. | + | – | – |

| Итого |

1. ИСПДн имеет высокий уровень исходной защищенности, если не менее 70% характеристик ИСПДн соответствуют уровню «высокий», а остальные – среднему уровню защищенности.

2. ИСПДн имеет средний уровень исходной защищенности, если не выполняются условия по пункту 1 и не менее 70% характеристик ИСПДн соответствуют уровню не ниже «средний», а остальные – низкому уровню защищенности.

3. ИСПДн имеет низкую степень исходной защищенности, если не выполняются условия по пункта м 1 и 2.

При составлении перечня актуальных угроз безопасности ПДн каждой степени исходной защищенности ставится в соответствие числовой коэффициент  , а именно:

, а именно:

0 – для высокой степени исходной защищенности;

5 – для средней степени исходной защищенности;

10 – для низкой степени исходной защищенности.

Определение перечня актуальных угроз

| Угроза |

|

|

| Возможность реализации угрозы | Показатель опасности угрозы | Актуальность угрозы |

| Угрозы утечки ПДн по техническим каналам | ||||||

| Утечка информации по каналам побочных электромагнитных излучений и наводок (ПЭМИН) | ||||||

| Утечка акустической (речевой) информации | ||||||

| Утечка видовой информации | ||||||

| Угрозы НСД к ПДн, обрабатываемым в автоматизированном рабочем месте | ||||||

| Перехват паролей или идентификаторов, модификацию базовой системы ввода/вывода (BIOS) в ходе загрузки, перехват управления загрузкой | ||||||

| Несанкционированное изменение ПДн | ||||||

| Несанкционированное копирование ПДн | ||||||

| Дефекты, сбои, аварии ТС и систем ИСПДн | ||||||

| Дефекты и сбои программного обеспечения ИСПДн | ||||||

| Внедрение вредоносных программ | ||||||

| Обработка ПДн на незащищенных ТС обработки информации | ||||||

| Копирование ПДн на незарегистрированный носитель информации | ||||||

| Передача носителя информации лицу, не имеющему права доступа к ней | ||||||

| Угрозы НСД к ПДн, обрабатываемых в локальных и распределенных ИСПДн | ||||||

| Передача ПДн по открытым линиям связи | ||||||

| Опубликование информации в открытой печати и других средствах массовой информации | ||||||

| Анализ сетевого трафика с перехватом передаваемой по сети информации | ||||||

| Выявление паролей | ||||||

| Удаленный запуск приложений | ||||||

| Внедрение по сети вредоносных программ |

1. Числовой коэффициент  вероятности возникновения угрозы определяется числом:

вероятности возникновения угрозы определяется числом:

0 – для маловероятной угрозы;

2 – для низкой вероятности угрозы;

5 – для средней вероятности угрозы;

10 – для высокой вероятности угрозы.

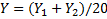

2. Коэффициент реализуемости угрозы  будет определяться соотношением:

будет определяться соотношением:

3. По значению коэффициента реализуемости угрозы Y формируется вербальная интерпретация реализуемости угрозы следующим образом:

если  , то возможность реализации угрозы признается низкой;

, то возможность реализации угрозы признается низкой;

если  , то возможность реализации угрозы признается средней;

, то возможность реализации угрозы признается средней;

если  , то возможность реализации угрозы признается высокой;

, то возможность реализации угрозы признается высокой;

если  , то возможность реализации угрозы признается очень высокой.

, то возможность реализации угрозы признается очень высокой.