ARP (Address Resolution Protocol) — протокол сетевого уровня, предназначенный для преобразования IP-адресов (адресов сетевого уровня) в MAC-адреса (адреса канального уровня) в сетях TCP/IP.

Процесс доставки IP пакета подобен процессу посылки почтового отправления. Есть множество шагов, вовлеченных в процесс поставки IP пакета адресату. Шлюз по умолчанию - адрес местного маршрутизатора, который должен быть конфигурирован на хостах (PC, серверы, и так далее). На этот адрес хост пошлет любой пакет, который не предназначен для местной сети.

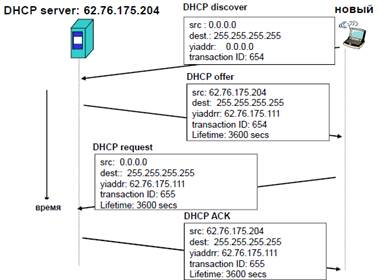

DHCP — это сетевой протокол, позволяющий компьютерам автоматически получать IP-адрес и другие параметры, необходимые для работы в сети TCP/IP. Данный протокол работает по модели «клиент-сервер». Для автоматической конфигурации компьютер-клиент на этапе конфигурации сетевого устройства обращается к так называемому серверу DHCP, и получает от него нужные параметры. Сетевой администратор может задать диапазон адресов, распределяемых сервером среди компьютеров. Это позволяет избежать ручной настройки компьютеров сети и уменьшает количество ошибок. Протокол DHCP используется в большинстве сетей TCP/IP.

Преимущества протокола ARP: Преимущество заключается в простоте. Сисадмин должен всего лишь назначить каждой машине IP-адрес и решить вопрос с маской подсети. Все остальное сделает протокол ARP.

Работа протокола ARP: Протокол создает таблицу соответствий IP-адресов и MAC-адресов, путем рассылки по сети широковещательного пакета с вопросом: «Кому, какой адрес принадлежит??». После сбора информации, для отправки на какой-либо хост, протокол упаковывает в пакет IP-адрес получателя и посылает в сеть, сетевая карта хоста, которому назначается пакет, замечает, что кадр адресован ей, считывает его и вызывает прерывание.

Лизинг в DHCP серверах: Проблема возникает в автоматическом режиме назначения IP-адресов. Заключается в следующем: если хост покинет сеть и не освободит захваченный адрес, этот адрес будет утерян навсегда. Со временем утерянных адресов будет больше. Для решения этой проблемы, IP-адреса выдаются хосту не на всегда, а только на короткое время. Такая технология называется Лизингом. Перед окончанием срока действия лизинга хост должен послать запрос на DHCP-сервер о продление срока использования. Если такой запрос не был сделан или в просьбе было отказано, хост не имеет право дальше использовать выданный адрес.

назначения в DHCP-серверах может быть как:

1. Ручное - когда админ все ручками пишет.

2. Автоматическое (главное отличие его от RARP и BOOTP) - когда админ просто указывает диапазон адресов которые можно использовать, тогда DHCP используя лизинг раздают поочередно эти адреса вновь прибывшим хостам

в ручном еще есть минус что пока админ сам не присвоит IP-адрес новому хосту, тот не сможет работать

//Возможно то, что написано мелким шрифтом внутри картинки – не столь важно. Так что в принципе можно перерисовать общую схему

NAT.

NAT: Network Address Translation (вариант PAT или overload)

Функционирование

Преобразование адресов методом NAT может производиться почти любым маршрутизирующим устройством — маршрутизатором, сервером доступа, межсетевым экраном. Наиболее популярным является SNAT, суть механизма которого состоит в замене адреса источника (англ. source) при прохождении пакета в одну сторону и обратной замене адреса назначения (англ. destination) в ответном пакете. Наряду с адресами источник/назначение могут также заменяться номера портов источника и назначения.

Принимая пакет от локального компьютера, роутер смотрит на IP-адрес назначения. Если это локальный адрес, то пакет пересылается другому локальному компьютеру. Если нет, то пакет надо переслать наружу в интернет. Но ведь обратным адресом в пакете указан локальный адрес компьютера, который из интернета будет недоступен. Поэтому роутер «на лету» производит трансляцию IP-адреса и порта и запоминает эту трансляцию у себя во временной таблице. Через некоторое время после того, как клиент и сервер закончат обмениваться пакетами, роутер сотрет у себя в таблице запись о n-ом порте за сроком давности.

Помимо source NAT (предоставления пользователям локальной сети с внутренними адресами доступа к сети Интернет) часто применяется также destination NAT, когда обращения извне транслируются межсетевым экраном на компьютер пользователя в локальной сети, имеющий внутренний адрес и потому недоступный извне сети непосредственно (без NAT).

Существует 3 базовых концепции трансляции адресов: статическая (Static Network Address Translation), динамическая (Dynamic Address Translation), маскарадная (NAPT, NAT Overload, PAT).

Статический NAT — Отображение незарегистрированного IP-адреса на зарегистрированный IP-адрес на основании один к одному. Особенно полезно, когда устройство должно быть доступным снаружи сети.

Динамический NAT — Отображает незарегистрированный IP-адрес на зарегистрированный адрес от группы зарегистрированных IP-адресов. Динамический NAT также устанавливает непосредственное отображение между незарегистрированным и зарегистрированным адресом, но отображение может меняться в зависимости от зарегистрированного адреса, доступного в пуле адресов, во время коммуникации.

Перегруженный NAT (NAPT, NAT Overload, PAT, маскарадинг) — форма динамического NAT, который отображает несколько незарегистрированных адресов в единственный зарегистрированный IP-адрес, используя различные порты. Известен также как PAT (Port Address Translation). При перегрузке каждый компьютер в частной сети транслируется в тот же самый адрес, но с различным номером порта.

Преимущества

NAT выполняет три важных функции.

1. Позволяет сэкономить IP-адреса (только в случае использования NAT в режиме PAT), транслируя несколько внутренних IP-адресов в один внешний публичный IP-адрес (или в несколько, но меньшим количеством, чем внутренних).

2. Позволяет предотвратить или ограничить обращение снаружи ко внутренним хостам, оставляя возможность обращения изнутри наружу.

3. Позволяет скрыть определённые внутренние сервисы внутренних хостов/серверов.

Недостатки

1. Не все протоколы могут «преодолеть» NAT.

2. Из-за трансляции адресов «много в один» появляются дополнительные сложности с идентификацией пользователей и необходимость хранить полные логи трансляций.

3. DoS со стороны узла, осуществляющего NAT — если NAT используется для подключения многих пользователей к одному и тому же сервису, это может вызвать иллюзию DoS-атаки на сервис (множество успешных и неуспешных попыток).

4. В некоторых случаях, необходимость в дополнительной настройке при работе с пиринговыми сетями и некоторыми другими программами, в которых необходимо не только инициировать исходящие соединения, но также принимать входящие.