По мнению учёных было выявленно множество опасных вирусов.

Самые известные из этих-Nimda -сложный вирус с компонентом червя массовой рассылки,который распространяется через электронную почту присылая файл README.EXE.Также использует коды UNICODE,чтобы заразить веб-сервисы IIS.

-My doom-почтовый червь для Microsoft Windows и Windows NT.Распространяется по электронной почте и через файлообменную сеть Kazza.При заражении компьютера My doom модифицирует операционную систему,блокируя доступ к сайтам многих антиврусных компаний,новостным лентам и различным разделам сайта компании Microsoft.

-Conficker-виурс поразил более 12 миллионов компьютеров во всем мире,червь находится уязвимость Windows,связанные с переполнением буфера,и при помощи обманного RPS-запроса выполняет код,от ключая сервисные службы и обнрвления Windows,также блокируя доступ к сайтам ряда производителей антивирусов.

-Чернобыль-полностью стирает BIOS(стартовую программу,расположенную в микросхеме ПЗУ,обеспечивающую работу компьютера.)После такого компьютер вообще ничего не смодет выдать на экран.Но его работа легко блокируется,если внутри коьмпьютера установлен переключатель,запрещающий писать в область ПЗУ.

-Code Red- использовал ошибку переполнения буфера.Новые данные записывались за пределами выделенного пространства для временных файлов,что приводило к критическойф ошибке.Передавал вредоносный код и захватывал сервера один за другим.

-SQL Slammer -сетевой червь,вызвавший отказ в обслуживании некоторых хостов в Интернете и сильное снижение общего интернет-трафика.Несмотря на своё название,червь не использовал язык SQL,он использовал переполнение буфера в продуктах Microsoft SQL Server и Desktop Engine,для которых исправление было выпущено 6 месяцами ранее.

-Win 32.Conficker.B.-червь находит уязвимость Windows,связанные с переполнением буфера,и при помощи обманного RPS- запроса выполрняет код,отклбчая сервисные службы и обновления Windows,также блокируя доступ к сайтам ряда производителей антивирусов.Он не заражает съёмные носители или общие папки по сети.Червь устанавливается предыдущими вариантами.

-OneHalf-при заражении компьютера вирус устанавливал себя в Master boot record загрузочного диска и передавал управление программе -вирусоносителю.Он устанавливался в память компьютера при загрузке операционной системы,перехватывал прерывание INT 21hи при каждом запуске компьютера шифровал по 2 дорожи жесткого диска методом Исключающего или (XOR) со случайным ключом.

-червь Морриса-этот сетевой червь был одной из первых известных программ.эксплуатирующих переполнение буфера.Он выводил из строя всю глобальную сеть.Убытки от него были оценены в $96 миллионов.

-пятница 13-е-вирус активировался достаточно просто,как только на календаре наступала пятница 13,все используемые программы и файлы заражались и уничтожались.Это происходило через обычные системы,такие как флоппи -диски,CD-ROM или вложения в элект ронных письмах.

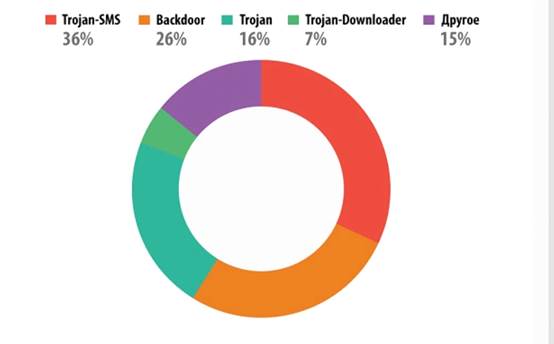

6.1 Распределение мобильных вредоносных программ по поведениям

.Тут стоит упомянуть,что недавно появилась информации о нахождении в браузере Chrome на Nexus 4 и SamsungGalaxy S4 уязвимости,которая может привести к использованию в будущем Android-уязвимостей в drive-by атаках.7.1 Распределение мобильных вредоносных программ по поведениям

Из всех зафиксированных попыток эксплуатации уязвимостей 90,52% пришлось на уязвимости в Oracle Java.Такие уязвимости эксплуатируются вы ходе drive-by атак через интернет,и новые Java-эксплойты входят в состав множества эксплоит-паков.На втором месте расположилась категория "Windows компоненты",которая включает уязвимые файлы семейств OC Windows,не относящиеся к InternetExplorer и программа Microsoft Office-их мы выделили отдельно.В этой категории самое большое количество атак приходится на обнаруженную в win32k sys уязвимость CVE-2011-3402,которую впервые использовал Duqu.

На третьем месте с показателем 2,5% расположились эксплойты для Android,чтобы получить root-привилегии,которые дают практически неограниченные возможности для манипуляций над системой.Данные уязвимости не используются в drive-by атаках и эксплойты к ним

детектируются либо веб-антивирусом в случае попытки скачивания пользователем прилоежния с эксплойтом,либо файловым антивирусом при нахождении эксплойта уже на установочных платформах.

6.2 Распределение мобильных вредоносных программ по платформам

На сегодняшний день "Лаборотория Касперского " удалось собрать 8 260 509 уникальных вредоносных установочных пакетов.Стоит учитывать,что разные установочные пакеты могут устанавливать программы с одним и тем же функционалом,разница может заключаться лишь в интерфейсе вредоносного приложения и,например,содержимом отправляемых им SMS

Общее число образцо мобильных зловредов в коллекции составляет 148 778,из которых 104 427 обнаружены в 2013 году.Только в октябре появилось 19 966 модификаций-половина того количества,что "Лаборотория Касперского" обнаружена за весь 2012 год.К счастью,это сильно отличается от ситуации,наблюдаемой в мире зловредов для персональных компьютеров-их обрабатывается более 315 000 образцов в сутки.Тем не менее,тенденция к интенсивному росту вполне очевидна.Среди мобильных зловредов по-прежнему лидируют SMS-троянцы.

12- 14

7 Типы вирусов-шпионов

По виду деятельности.Вирусы-шпионы можно разделить на 3 группы:

Первая группа

-вирус все время следит за действиями пользователя.При совершении покупок через интернет,шпион получит сведения о кредитной карте и передаст их заинтересованным лицам.Вы можете этого не заметить,пока не произойдет не санкционированное списание денежных средств с вашего счёта.

Вторая группа

-вирусы,которые дают доступ к информации и компьютеру посторнним лицам (хакерам).Проникнув в компьютер,хакер сможет менять настройки ваших программ,незаметно установить свое программное обеспечение и даже отслеживать нажатия клавиш клавиатуры.Вредоносные программы собирают номера ваших банковскаих карт,логины и пароли к различным сервисам.Эта проблема решается с помощью специальных программ для удаления spyware-программ.Перед и спользованием таких программ нужно очень внимательно о них узнать,почитать отзывы в сети,так как некоторые могут навредить больше,чем принести пользы.

Третья группа

-Вирус получает информацию о ваших электронных почтовых ящиках.Это грозит множеством проблем,самая маленькая из которых-это обрушивавшаяся на вас лавина спама,мусорных и рекламных электронных писем.

7.1 К основным видам борьбы с программами -шпионам относится:

1.дефрагментация диска.Это установка и использование специальной программы для удаления шпионов.Для примера можно привести "Spyware Doctor"

2.Изменение настроек браузера.

Заключается в снижении в браузерах периода сохранения посещаемых страниц,как стоит по умолчанию до 1-2-х дней или на удаление их сразу после выхода со странички сайта.

3.Смена дизайна на более простой и отключение различных эффектов.Быстродействие после этого намного улучшится.

Постоянное использование и обновление антивируса.Удаление вредоносных программ не позволяет им дольше распространяться и работа компьютера ускоряется.

Заключение

В наше время почти невозможно обойтись без компьютеров.А имея его невозможно не пользоваться интернетом и различными устройствами транспортировки и хранепния информации.В связи с этим создается большая вероятность заражения вирусом.Поэтому на компьютеры необходимо устанравливать различнрые антивирусные программы.Но не один антивирус не может дать стопроцентной гарантии,что вирус не проникнет в систему.Таким образом,вирусы являются актуальной проблемой нашего времени,а вирусы-шпионы и вовсе называют чумой XXI века,так как заражение компьютеров может происходить совершенно не заметно.Единственный цивилизованный способ защиты от вирусов заключается в соблюдении профилактических мер предосторожности при работе на компьютере.

Приложение.

список использованных источников

https://www.bestreferat.ru/referat-53058.html

www.Referatik.Ru

Информатика.Базовый курс.2-е издание./Под редакцией С.В Симоновича.-СПБ.:Питер,2007.-64 с.:ил.

https://www.securelist.com/ru/analysis/198647917/Kaspersky_Security_Bulletin_yanvar_iyun_2006_Vredonosny

https://pomoshkomp.ru/Вирус шпион;

https://ru.vikipedia.org/wiki/Spyware#/Spyware;

https://ru.wikipedia.org/wiki/Компьютерный вирус