По умолчанию в AppLocker используется три типа (коллекции) правил, которые настраиваются и используются независимо друг от друга: исполняемые файлы (EXE и COM), установщик Windows (MSI и MSP) и сценарии (PS1, BAT, CMD, VBS и JS), однако при необходимости можно также включить правила для файлов библиотек DLL (сюда входят и файлы с расширением OCX).

В том случае, если выбрано условие «Издатель», то согласно указанным критериям будет заблокирован или разрешен доступ к приложению, основываясь на его цифровой подписи, а также на каких-либо расширенных атрибутах. К расширенным атрибутам относятся такие показатели как наименование самого продукта, имя запускаемого файла, данные о компании-разработчике выбранного программного продукта, а также версия самого продукта. Правило можно использовать как для определенной версии программного продукта, так и для всех программ, выпускаемых определённой компанией. Цифровая подпись, в свою очередь, включает в себя сведения о самом издателе, то есть, опять же, о компании, которая разработала этот программный продукт.

Если же выбрать условие «Издатель», а у приложения не будет цифровой подписи, в этом случае, вы просто не сможете использовать это условие.

Следующее условие – это «Путь». Используя текущее условие, можно определять действия для приложения, согласно его физическому расположению на локальном компьютере или в сети. Вот здесь нужно обязательно обратить внимание на переменные окружения, которые используются в правилах пути технологии AppLocker. В следующей таблице можно сравнить переменные окружения по умолчанию с переменными окружениями, которые следует использовать в случае с правилами пути AppLocker.

|

|

Таблица 1

Переменные окружения, применяемые в AppLocker

| Расположение | Переменная AppLocker | Переменная Windows |

| Windows | %WINDIR% | %SystemRoot% |

| System32 | %SYSTEM32% | %SystemDirectory% |

| Каталог установки Windows | %OSDRIVE% | %SystemDrive% |

| Program Files | %PROGRAMFILES% | %ProgramFiles% и %ProgramFiles(x86)% |

| Съемный носитель | %REMOVABLE% | |

| Съемное запоминающее устройство | %HOT% |

Последнее условие – это условие для хешируемого файла. В этом случае, вам нужно будет просто выбрать исполнительный файл какого-то приложения, а для него, при создании самого правила, будет вычислен сам хеш. Хеш представляет собой серию байтов фиксированной длины, однозначно идентифицирующую программу или файл. Он рассчитывается с помощью алгоритма хеширования. После того как такое правило AppLocker будет создано, в случае, если пользователь попробует открыть программу, хеш программы обязательно будет сравниваться с существующим правилом для хеша. Хеш программы всегда одинаковый, независимо от расположения самой программы. Если программа обновилась, вам необходимо будет создать новое правило или изменять текущее.

В AppLocker поддерживаются три различных режима применения политик: Not Configured (Ненастроенный), Enforce Rules (Принудительно применять правила) и Audit Only(Только аудит). Если правила существуют, они будут применяться принудительно в случае, если установлен режим Enforce Rules или Not Configured.

Правила по умолчанию

Для того чтобы операционная система не была случайно заблокирована при создании правил AppLocker, применяются правила по умолчанию.

Чтобы создать правила по умолчанию откройте редактор Group Policy Object Editor и перейдите по консольному дереву к Computer Configuration | Windows Settings | Security Settings | Application Control Policies | AppLocker | Executable Rules. Теперь щелкните правой кнопкой мыши на контейнере Executable Rules и выберите команду Create Default Rules из появившегося меню. Когда правила по умолчанию созданы, щелкните правой кнопкой мыши на контейнере Windows Installer Rules и выберите команду Create Default Rules. И, наконец, щелкните правой кнопкой мыши на контейнере Script Rules и выберите команду Create Default Rules.

|

|

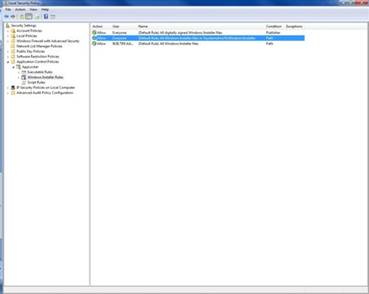

Windows создает три правила для исполняемых файлов по умолчанию (рисунок 5).

Рисунок 5. Три правила для исполняемых файлов по умолчанию

Первое правило позволяет всем запускать все файлы, расположенные в папке Program Files Второе правило позволяет всем запускать все файлы, расположенные в папке Windows. Третье правило позволяет учетной записи BUILTIN\Administrator запускать все файлы в системе.

Не рекомендуется менять третье правило, т.к. учетной записи BUILTIN\Administrator нужен полный доступ к системе. Однако два других правила можно менять, делая их более строгими. Например, можно создать набор правил, позволяющий запускать отдельные приложения, расположенные в папке Program Files, вместо того, чтобы раздавать разрешения на все содержимое папки.

Правила по умолчанию дают пользователям только разрешения запускать приложения. Созданные правила в AppLocker не дает пользователям возможности устанавливать новые приложения в этих локациях. Если пользователь хочет установить приложение, у него должно быть соответствующее разрешение для NTFS.

Однако по умолчанию у пользователей есть полный доступ на чтение / запись / создание в каталоге C:\Windows\Temp. Когда создаются правила исполнения по умолчанию, пользователю автоматически дается разрешение на запуск приложений, располагающихся в каталоге C:\Windows\Temp, потому что он находится внутри каталога C:\Windows. Это значит, что пользователь потенциально может устанавливать приложения в каталог Temp и запускать их.

|

|

AppLocker считает исполняемыми файлами EXE- и.COM-файлы. При этом.BAT,.PIF и некоторые другие форматы, технически являющиеся исполняемыми, не охватываются правилами, основанными на таком определении.

Правила по умолчанию для Windows Installer

Windows создал три правила по умолчанию для Windows Installer (рисунок 6).

Рисунок 6. Три правила по умолчанию для Windows Installer

Первое из этих правил позволяет всем пользователям запускать любой файл для Windows Installer, если он имеет цифровую подпись. Не имеет значения ни автор подписи, ни происхождение файла. Если у него есть цифровая подпись, пользователи могут его запускать.

Второе из правил для Windows Installer позволяет всем пользователям запускать любой файл для Windows Installer, расположенный в папке %systemdrive%\Windows\Installer. В данном случае файлы для Windows Installer даже могут не иметь цифровой подписи. Если такой файл находится в указанной папке, пользователи могут его запустить.

Последнее из правил для Windows Installer позволяет учетной записи BUILTIN\Administrator запускать все файлы для Windows Installer. Это правило нужно оставить неизменным, потому что учетной записи BUILTIN\Administrator необходимы эти разрешения.

К файлам для Windows Installer относятся.MSI- и.MSP-файлы.

Создание нового правила AppLocker

Для создания нового правила раскройте список AppLocker в окне "Локальная политика безопасности", щелкните правой кнопкой мыши по нужному типу правила и выберите команду "Создать новое правило". Будет запущен мастер, на первом этапе работы которого нужно будет определиться с тем, будет ли это правило разрешать или запрещать определенные действия, а также, на какие категории пользователей оно будет распространяться.

Затем нужно будет выбрать тип основного условия: "Издатель" (Publisher), "Путь" (Path) и "Хэшируемый файл" (File Hash). Наиболее интересным является условие "Издатель" (рисунок 7). Помимо выбора приложения, можно определить одну из следующих настроек:

- Любой издатель. Действия выполняются для указанного вами файла, независимо от того, каким издателем он подписан;

- Издатель. При помощи этого управляющего элемента вы можете указать, что под область действия правила должны попадать все файлы, которые подписаны издателем с определенным именем;

- Название продукта. Данное текстовое поле позволяет добавить в правило помимо данных об издателе еще и наименование программного продукта;

- Имя файла. Здесь вы можете определить имя файла, на который будет распространяться правило. Помимо совпадения имени файла еще учитываются издатель и наименование программного продукта;

- Версия файла. Самый интересный элемент управления создаваемого правила. Здесь вы можете определить версию управляемого вами файла для программного продукта.

Однако если вы желаете указать точную версию программного продукта или изменить издателя, вам нужно будет установить флажок на опции «Пользовательские значения». Другими словами, изменять значения в основных четырех текстовых полях вы можете только в том случае, если флажок будет установлен. Также вы можете указать дополнительную фильтрацию для версии файла. Доступны три следующих значения: «И выше», «И ниже», а также «В точности». Указав первое значение, вы тем самым зададите условие, когда версия файла программы должна быть или указанной в условии правила, или выше его. В противном случае правило не будет распространяться на данное приложение. Соответственно, указав значение «И ниже», правило отработает в том случае, если версия файла будет равняться указанной в условии или же ниже. Ну, а выбрав последнее значение, правило будет распространяться только на текущую версию программного продукта. После того как значение необходимых для вас полей будут изменены, нажмите на кнопку «Далее».

Рисунок 7. Окно настройки условия Издатель

Условие "Путь" позволяет определить приложения, которые разрешено запускать и устанавливать пользователю, на основе их расположения в файловой системе локального компьютера, в сети или на сменных носителях.

Условие "Хэш файла" (рисунок 8) в большинстве случаев является наименее эффективным, так как определение легитимности файла построено на вычислении его контрольной суммы. Нетрудно догадаться, что если выходит обновление приложения (а для таких программ, как, скажем, браузеры, они выпускаются достаточно часто), то его контрольная сумма изменяется, и условие перестает работать. С другой стороны, такой способ позволяет защититься от возможности запуска известной программы, в которую был внедрен вредоносный код. Поскольку при этом контрольная сумма изменяется, модифицированное приложение запустить будет невозможно.

Рисунок 8. Окно настройки условия Хэш файла

Анатомия правила

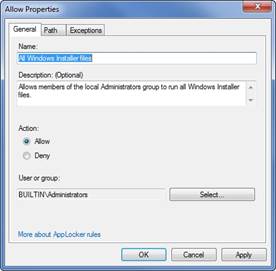

Изменять существующее правило можно, нажав на нем правой клавишей мыши и выбрав опции Свойства из контекстного меню.

При каждом изменении существующего правила используется страница Свойств (рисунок 9).

Рисунок 9. Страница свойств правила AppLocker

Первые две опции в закладке «Общие» страницы свойств позволяют задавать название правила, а также вводить необязательное описание этого правила. Хотя введение описания является необязательным, рекомендуется делать это описание максимально тщательно, поскольку, при накоплении правил AppLocker, сложно будет в них ориентироваться.

Следующий набор опций в закладке Общие позволяет вам управлять тем, к кому правило будет применяться, и будет ли пользователю или группе разрешено выполнять указанные приложения.

Существуют следующие варианты поведения правил AppLocker:

- Разрешающие правила. В этом случае, вы определяете файл, который вы разрешаете пользователям или группе пользователей запускать на своих компьютерах.

- Запрещающие правила. В свою очередь, используя данное поведение, вы запретите выполняться файлам на пользовательских компьютерах, согласно указанным вами условиям.

Чтобы посмотреть, какие приложения разрешено выполнять членам этой группы, нужно перейти в закладку Путь (Path) (рисунок 10).

Рисунок 10. Закладка Путь содержит список путей к приложениям, на которые распространяется данное правило

Страница свойств, показанная на рисунке выше, включает только одну закладку Путь, поскольку она относится к правилу пути. Будь это правило публикации или хэш-значений файлов, название закладки было бы другим, т.к. на этой закладке задаются условия данного правила.

Заключительная закладка на странице Свойств – это закладка Исключения (Exceptions). Как предполагает ее имя, закладка исключений (рисунок 11) позволяет создавать исключения для правила. Исключение может состоять из автора (Publisher), хэш-значения файла (File Hash), или правила пути.

Рисунок 11. Закладка исключений

Несмотря на то, что стандартным поведением AppLocker является запрещение доступа ко всему, к использованию чего не было дано явное разрешение пользователям, для правил существует опция Запретить. Причина ее наличия заключается в том, что можно дать разрешения путем создания исключений в запрещающем правиле.

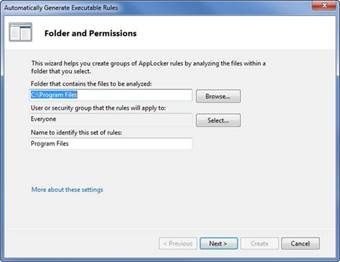

Автоматическое создание правил AppLocker

AppLocker содержит механизм автоматического создания необходимых правил. Для работы с этой функцией нужно нажать правой клавишей на контейнере правил и выбрать опцию «Автоматически создать правила» (Automatically Generate Rules) из контекстного меню. Когда вы это сделаете, Windows запустит мастера (рисунок 12), который попросит вас указать путь к файлам, которые нужно проанализировать, группу безопасности, к которой новое правило будет применяться, и имя набора правил.

Рисунок 12. Окно автоматической генерации правил AppLocker

Когда вы нажимаете Далее, Windows задает вам несколько вопросов о том, как создавать правило. По умолчанию Windows создает правила автора для любых подписанных приложений, правила хэш-значения файла для всех остальных приложений. Но это лишь стандартное поведение. У вас есть возможность создания других типов правил.

Когда вы определились с типом создаваемых правил, нажмите Далее, и правила будут созданы. Когда процесс завершиться, у вас появится страничка (рисунок 13), которая говорит о том, сколько правил каждого типа было создано. У вас также есть возможность просмотра файлов, которые были проанализированы, а также просмотра правил, которые были созданы автоматически.

Рисунок 13. Окно результатов автоматического создания правил