Большинство современных программных комплексов имеют централизованное управление, т.е. у сотрудника-администратора есть доступ ко всей базе данных — это, несомненно, представляет угрозу безопасности компании. Так что стоит обращать внимание на системы, в которых каждому сотруднику доступны только его записи. Таким решением является корпоративный менеджер паролей KeepKeys: при его использовании увидеть записи без разрешения владельца не сможет даже администратор программы. Это минимизирует риск утраты всех ценных доступов по вине одного или нескольких сотрудников.

В отличие от существующих систем, которые ориентированы на индивидуальное использование, KeepKeys дает возможность предоставить пароль другому пользователю на определенное время или позволить ему управлять своими записями.

Защиту данных KeepKeys обеспечивает благодаря мониторингу сложности паролей, отслеживанию истории изменений, к тому же корпоративные данные защищены ассиметричным алгоритмом RSA 3072, симметричным AES 512.

К другим преимуществам KeepKeys относятся:

· удобный доступ к личным данным;

· возможность полной передачи данных от одного сотрудника к другому;

· возможность коллективного использования доступов;

· кроссплатформенность.

Rapid7 Nexpose – это сканер уязвимостей, который выполняет активное сканирование IT-инфраструктуры на наличие ошибочных конфигураций, дыр, вредоносных кодов, и предоставляет рекомендации по их устранению. Под анализ попадают все компоненты инфраструктуры, включая сети, операционные системы, базы данных и web-приложения. По результатам проверки Rapid7 Nexpose в режиме приоритетов классифицирует обнаруженные угрозы и генерирует отчеты по их устранению.

Tenable Nessus Scanner – это сканер, предназначенный для оценки текущего состояния защищённости традиционной ИТ-инфраструктуры, мобильных и облачных сред, контейнеров и т.д. По результатам сканирования выдаёт отчёт о найденных уязвимостях. Рекомендуется использовать, как составную часть Nessus Security Center.

OpenVAS — это сканер уязвимостей с открытым исходным кодом. OpenVAS предназначен для активного мониторинга узлов вычислительной сети на предмет наличия проблем, связанных с безопасностью, оценки серьезности этих проблем и для контроля их устранения. Активный мониторинг означает, что OpenVAS выполняет какие-то действия с узлом сети: сканирует открытые порты, посылает специальным образом сформированные пакеты для имитации атаки или даже авторизуется на узле, получает доступ к консоли управления, и выполняет на нем команды. Затем OpenVAS анализирует собранные данные и делает выводы о наличии каких-либо проблем с безопасностью. Эти проблемы, в большинстве случаев касаются установленного на узле необновленного ПО, в котором имеются известные и описанные уязвимости, или же небезопасно настроенного ПО.

Nmap — свободная утилита, предназначенная для разнообразного настраиваемого сканирования IP-сетей с любым количеством объектов, определения состояния объектов сканируемой сети (портов и соответствующих им служб). Изначально программа была реализована для систем UNIX, но сейчас доступны версии для множества операционных систем.

Тестовая среда

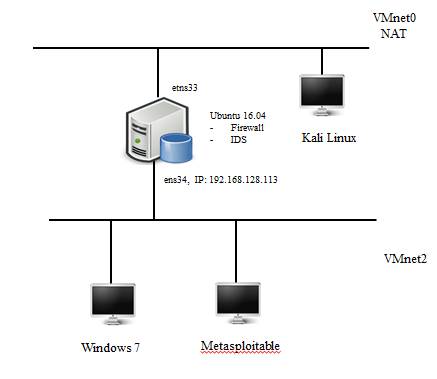

Для проведения тестирования рассмотрим тестовую сеть на VMware Workstation 12 Pro в схему, которая представлена на рис. 1.

Рис. 1. Схема сети

· Windows 7 со всеми установленными обновлениями, запущенным приложением XAMPP, развёрнутыми сервисами MySQL и Apache. Также развёрнута тестовая система DVWA.

· Metasploitable 2 – операционная система с предустановленными уязвимыми сервисами и приложениями, которая используется для тестирования.

· Ubuntu 16.04 c установленным IDS Suricata [10] и сконфигурированным iptables [9].

· Kali Linux — дистрибутив Linux, который используется для тестирования на проникновения.

· Перечень уязвимых сервисов в Metasploitable 2 приведены в таблице 1.

Таблица 1

| Service | Port | Status |

| Vsftpd 2..four | Open | |

| OpenSSH four.7p1 Debian 8ubuntu 1 (protocol 2.zero) | Open | |

| Linux telnetd service | Open | |

| Postfix smtpd | Open | |

| ISC BIND 9.four.2 | Open | |

| Apache httpd 2.2.eight Ubuntu DAV/2 | Open | |

| A RPCbind service | Open | |

| Samba smbd.X | 139, 445 | Open |

| r companies | 512, 513, 514 | Open |

| GNU Classpath grmiregistry | Open | |

| Metasploitable root shell | Open | |

| A NFS service | Open | |

| ProFTPD 1..1 | Open | |

| MySQL 5.zero.51a-3ubuntu5 | Open | |

| PostgreSQL DB eight..zero — eight..7 | Open | |

| VNC protocol v1. | Open | |

| X11 service | Open | |

| Unreal ircd | Open | |

| Apache Jserv protocol 1. | Open | |

| Apache Tomcat/Coyote JSP engine 1.1 | Open |

На практике, когда проводится сканирование внутренних сетей на межсетевом экране и IPS, создаются правила, исключающие блокировку сканирования. Поэтому Suricata использовалась в режиме детектирования, и были написаны разрешающие правила на межсетевом экране.

Конфигурация iptables:

#!/bin/sh echo 1 > /proc/sys/net/ipv4/ip_forwardiptables -A INPUT -i lo -j ACCEPTiptables -I FORWARD -j ACCEPTiptables -A FORWARD -i ens34 -o ens33 -j ACCEPTiptables -t nat -A POSTROUTING -o ens33 -s 192.168.234.0/24 -j MASQUERADEiptables -A FORWARD -i ens33 -m state --state ESTABLISHED, RELATED -j ACCEPTiptables -A FORWARD -i ens33 -o ens34 -j REJECT

Nessus Scanner запускался в режиме «Basic Network Scanning».

Rapid 7 Nexpose запускался в режиме «Full audit without Web Spider».

OpenVAS 9 запускался в режиме «default».

Nmap запускался двумя командами:

· nmap -sV -T4 -O -F --version-light 192.168.234.130-131

· nmap -Pn --script vuln 192.168.234.130-131

Результаты тестирования

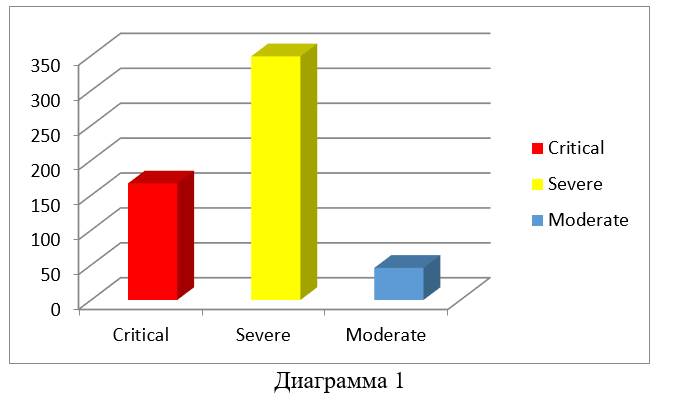

Nexpose обнаружил 527 уязвимости (см. Диаграмма 1), из них:

Репорт

167 – получили статус “critical” — уязвимости необходимо закрывать в первую очередь.

349 – получили статус “severe” — уязвимости сложны в эксплуатации, но могут привести к тяжёлым последствиям.

46 – получили статус “moderate” — найденные уязвимости могут предоставить атакующему информацию о системе, которую он может применить при проведении атаки.

Найдены уязвимости не только тестированных систем, но и потенциальные уязвимости в системе виртуализации.

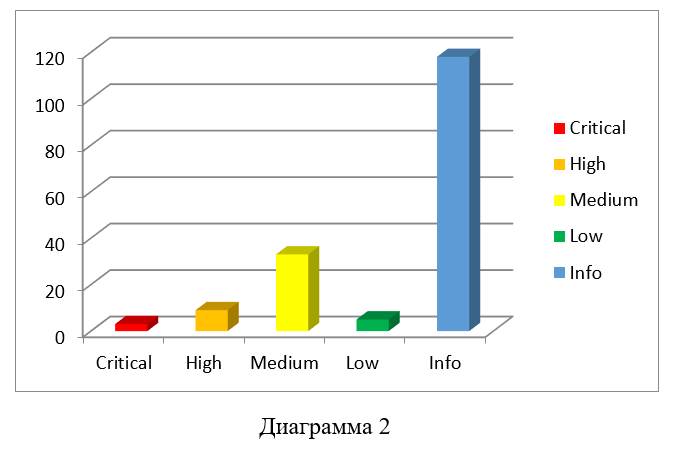

Tenable Nessus обнаружил 168 уязвимостей (см. Диаграмма 2), из них:

Репорт

3 – получили статус “critical”

9 – получили статус “high”

33 – получили статус “medium”

5 – получили статус “low”

118 получили статус “info”

Уязвимости уровня “critical” и “high” необходимо закрывать в первую очередь.

Уязвимости уровня “medium” — сложны в эксплуатации, но при должной проработке могут нанести ущерб.

Уязвимости уровня “low” и “info” — могут предоставить атакующему информацию о системе, которую он может применить при проведении атаки через другие векторы.

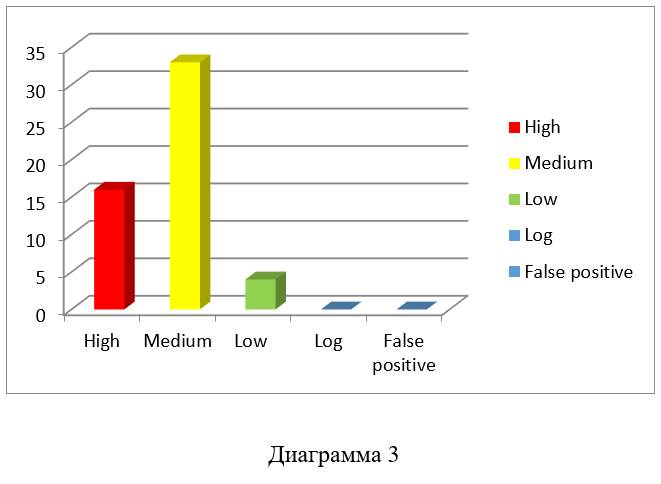

OpenVAS 9 обнаружил 53 уязвимости (см. Диаграмма 3), из них:

Репорт

Результаты срабатывания IDS

16 – получили статус “high”

33 – получили статус “medium”

4 – получили статус “low”

Уязвимости уровня “high” необходимо закрывать в первую очередь.

Уязвимости уровня “medium” — сложны в эксплуатации, но при должной проработке могут нанести ущерб.

Уязвимости уровня “low” могут предоставить атакующему информацию о системе, которую он может применить при проведении атаки через другие векторы.

Отдельно следует отметить полученные результаты с помощью сканера Nmap. Сканирование проводилось двумя командами, которые описывались выше. Результатом выполнения стал вывод информации об операционной системе, открытых сервисах и найденные возможные уязвимые сервисы и ссылки.

Отдельно следует отметить полученные результаты с помощью сканера Nmap. Сканирование проводилось двумя командами, которые описывались выше. Результатом выполнения стал вывод информации об операционной системе, открытых сервисах и найденные возможные уязвимые сервисы и ссылки.

Использование скрипта “vuln” определило следующие типы уязвимостей:

· открытый telnet

· http-csrf

· http-enum

· http-sql-injection

· http-vuln-cve2017-1001000

· rmi-vuln-classloader

· mysql-vuln-cve2012-2122

· ssl-ccs-injection

· ssl-dh-params

· ssl-poodle

· irc-botnet-channels

· http-cookie-flags

Результаты работы Nmap и IDS

Результаты работы Nmap с использованием скрипта «vuln» и IDS

Применим количественный метод оценки по суммарному количеству найденных уязвимостей. В результате выяснилось, что наибольшую глубину сканирования проводит Nexpose. Довольно слабо отработал Nessus, так как в режиме сканирования сети выдал много служебных данных о системах и сервисах, которые только дают информацию для аналитики. С очень слабой стороны показал себя сканнер OpenVAS 9 с последними обновлениями. Отдельного слова требует Nmap – очень хороший инструмент для проведения аналитического тестирования с возможностью расширения с помощью NSE-скриптов.

Во время тестирования IDS Suricata обнаружила сканнеры NMap и OpenVAS. Данное тестирование не является каноничным, как например, тесты Gartner или NSS Labs. Но не смотря на это, думаю, статья будет актуальна для специалистов в сфере администрирования систем и технического аудита.