Лабораторная работа 5

Шифрование данных в Windows

Цель: Изучить способы шифрования данных и особенности их применения в Windows

Теоретические сведения

Применение шифрования средствами EFS

Шифрование позволяет предотвратить попадание конфиденциальных данных в чужие руки, путем сокрытия их содержания.

Одним из способов шифрования данных, используемым в Windows, является шифрующая файловая система (Encrypting File System - EFS). С ее помощью можно зашифровать файлы на диске. Однако следует иметь ввиду, что при утрате ключа для расшифрования, данные можно считать утерянными. Поэтому прежде чем использовать преимущества EFS, необходимо создать учетную запись агента восстановления, резервную копию собственного сертификата и сертификата агента восстановления.

При работе с EFS можно использовать командную строку, для этого необходимо ввести команду cipher.exe. Команда cipher без параметров выводит информацию о текущей папке и размещенных в ней файлах (зашифрованы они или нет). В таблице 1 приведен список основных ключей команды cipher.

Таблица 1

Список наиболее часто используемых ключей команды cipher

| Ключ | Описание |

| /E | Шифрование указанных папок |

| /D | Расшифровка указанных папок |

| /S:каталог | Операция применяется к папке и всем вложенным подпапкам (но не файлам) |

| /K | Создание нового ключа шифрования для пользователя, запустившего программу. Если этот ключ зада, все остальные игнорируются |

| /R | Создание ключа и сертификата агента восстановления файлов. Ключ и сертификат помещаются в файл.CFX, а копия сертификата в файл.CER |

| /U | Обновление ключа шифрования или агента восстановления для всех файлов на всех локальных дисках |

| /U/N | Вывод списка всех зашифрованных файлов на локальных дисках без каких-либо других действий |

1.1.1. Агент восстановления данных

Агентом восстановления данных (Data Recovery Agent) назначается обычно администратор. Для создания агента восстановления нужно сначала создать сертификат восстановления данных, а затем назначить одного из пользователей таким агентом.

Чтобы создать сертификат нужно сделать следующее:

1. Нужно войти в систему под именем Администратор

2. Ввести в командной строке cipher /R:имя файла

3. Введите пароль для вновь создаваемых файлов

Файлы сертификата имеют расширение.PFX и.CER и указанное вами имя.

ВНИМАНИЕ эти файлы позволяют любому пользователю системы стать агентом восстановления. Обязательно скопируйте их на дискету и храните в защищенном месте. После копирования удалите файлы сертификата с жесткого диска.

Для назначения агента восстановления:

1. Войти в систему под учетной записью, которая должна стать агентом восстановления данных;

2. Вызовите консоль с помощью команды mmc. Добавьте оснастку Сертификаты, выбрав при этом Текущего пользователя (рисунок 1). Перейдите в раздел "Личные".

Рисунок 1. Консоль Сертификаты

3. Выберете меню "Все задачи" Импорт (Action – All tasks – Import). Откроется окно мастера импорта сертификатов. Нажмите на кнопку Browse. Укажите путь, где сохранёны файлы с сертификатом агента по восстановлению. Поменяйте тип файла на PFX, укажите на файл, нажмите Next.

4. В следующем окне введите пароль, которым вы защитили файл, отметьте пункт Mark This Key As Exportable, нажмите Next (рисунок 2).

Рисунок 2. Окно для ввода пароля для ключа

5. В окне пришедшему на смену отметьте пункт Automatically Select The Certificate Store Based On The Type Of Certificate, нажмите на Next (рисунок 3). В последнем окне нажмите на Finish. Всё, оснастку сертификаты можно закрывать.

Рисунок 3. Окно автоматического выбора сертификата

6. Теперь требуется открыть оснастку Локальная политика безопасности (Local Security Settings) (secpol.msc), и перейти в раздел Параметры безопасности (Security Settings) -> Политики открытого ключа (Public Key Policies) -> Шифрованная файловая система (Encrypting File System) (рисунок4).

Рисунок 4. Окно настройки EFS

Выберете меню Действие (Action) – Добавить агента восстановления данных (Add Data Recovery Agent). Нажмите Next.

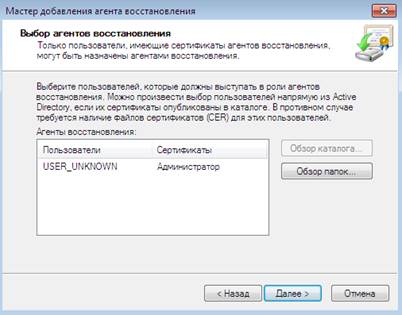

В открывшемся окне под названием Select Recovery Agents нажмите на кнопку Browse, укажите путь, где сохранены файлы с сертификатом по восстановлению. На этот раз требуется указать на CER файл, поэтому тип файла, который выбирается по умолчанию, менять не требуется. После этого в окне, в разделе Recovery agents: появится строчка, сообщающая о том, что USER_UNKNOWN готов стать агентом по восстановлению. Так и должно быть, потому что в этом сертификате имя пользователя не хранится (рисунок 5).

Рисунок 5. Окно добавления агента по восстановлению

Нажмите на Next, потом на Finish. Теперь пользователь стал агентом по восстановлению. С этого момента во все файлы, которые будут шифроваться на данной машине, будет добавляться Data Recovery Field с атрибутами этого пользователя, и он сможет их расшифровывать. Это относится только к файлам, зашифрованным после того, как пользователь стал агентом по восстановлению, и никоим образом не относится к файлам зашифрованным раньше.

Добавив агента по восстановлению, вы даёте ему возможность расшифровывать любые файлы, любых пользователей, что не всегда является хорошей идеей. Гораздо разумнее сделать так, чтобы и агент по восстановлению в системе был, но чтобы он не мог просто так, когда ему вздумается расшифровывать чужие файлы. Добиться этого легко. Всё что требуется, это экспортировать и удалить личный ключ пользователя, который назначен агентом по восстановлению. После этого, во все вновь зашифрованные файлы всё равно будет добавляться DRF запись, потому что для этого (шифрования File Encryption Key) нужен только открытый ключ, который удаляться не будет. А вот для расшифровки понадобится личный ключ, который будет удалён, и будет хранится в надёжном (как хочется верить) месте.

При неправильном использования средств шифрования вы можете получить больше вреда, чем пользы.

Краткие рекомендации по шифрованию:

1. Зашифруйте все папки, в которых вы храните документы;

2. Зашифруйте папки %Temp% и %Tmp%. Это обеспечит шифрование всех временных файлов;

3. Всегда включайте шифрование для папок, а не для файлов. Тогда шифруются и все создаваемые в ней впоследствии файлы, что оказывается важным при работе с программами, создающими свои копии файлов при редактировании, а затем перезаписывающими копии поверх оригинала;

4. Экспортируйте и защитите личные ключи учетной записи агента восстановления, после чего удалите их с компьютера;

5. Экспортируйте личные сертификаты шифрования всех учетных записей;

6. Не удаляйте сертификаты восстановления при смене политик агентов восстановления. Храните их до тех пор, пока не будете уверены, что все файлы, защищенные с учетом этих сертификатов, не будут обновлены;

7. При печати не создавайте временных файлов или зашифруйте папку, в которой они будут создаваться;

8. Защитите файл подкачки. Он должен автоматически удаляться при выходе из Windows.