2.1 _Шифрование в стандарте TETRA

Важным фактором привлекательности стандарта TETRA для правоохранительных органов является тщательно разработанная система обеспечения безопасности связи. Стандарт TETRA обеспечивает два уровня безопасности передаваемой информации:

· стандартный уровень, использующий шифрование радиоинтерфейса (обеспечивается уровень защиты информации, аналогичный системе сотовой связи GSM);

· высокий уровень, использующий сквозное шифрование (от источника до получателя).

Шифрование радиоинтерфейса (AIE - Air Interface Encryption) производится на промежутке от абонентского терминала до базовой станции, внутри радиосистемы информация передается в открытом виде. Средства защиты радиоинтерфейса стандарта TETRA включают механизмы аутентификации абонента и инфраструктуры, обеспечения конфиденциальности трафика за счет потока псевдоимен и специфицированного шифрования информации. Определенная дополнительная защита информации обеспечивается возможностью шифрования информации. Определенная дополнительная защита информации обеспечивается возможностью переключения информационных каналов и каналов управления в процессе ведения сеанса связи. Более высокий уровень защиты информации является уникальным требованием специальных групп пользователей.

Сквозное шифрование (E2EE - End to End Encryption)обеспечивает защиту речи и данных в любой точке линии связи между стационарными и мобильными абонентами. Стандарт TETRA задает только интерфейс для сквозного шифрования, обеспечивая тем самым возможность использования стандартных или оригинальных алгоритмов защиты информации (длина ключа шифрования может составлять 128 бит). Например, использование такого распространенного современного алгоритма шифрования как AES.

Основными механизмами обеспечения безопасности информации в стандарте TETRA являются:

· аутентификация абонентов;

· шифрование информации;

· обеспечение секретности абонентов.

Под аутентификацией абонента обычно понимают механизм удостоверения его подлинности. Процедуры аутентификации используются для исключения несанкционированного использования ресурсов системы связи. В стандарте TETRA применяется относительно новая концепция аутентификации, использующая шифрование. Общий принцип реализации аутентификации через шифрование состоит в том, что в текст передаваемого сообщения включается пароль, представляющий собой фиксированный или зависящий от передаваемых данных код, который знают отправитель и получатель, или который они могут выделить в процессе передачи. Получатель расшифровывает сообщение и путем сравнения получает удостоверение, что принимаемые данные являются именно данными санкционированного отправителя.

Для выполнения процедуры аутентификации каждый абонент на время пользования системой связи получает стандартный электронный модуль подлинности абонента (SIM-карту либо может храниться на самом терминальном оборудовании), содержащий запоминающее устройство с записанным в нем индивидуальным ключом аутентификации К (обычная его длина – 128 бит) и контроллер, который обеспечивает выполнение алгоритма аутентификации. С помощью заложенной в SIM-карту информации в результате взаимного обмена данными между мобильной и базовой станциями осуществляется полный цикл аутентификации и разрешается доступ абонента к сети. Секретный ключ К необходимо хранить в защищенной памяти, которая не должна поддаваться считыванию никакими внешними средствами. Данные секретного ключа записываются при производстве терминалов (или SIM-карт) и в процессе эксплуатации остаются неизменными.

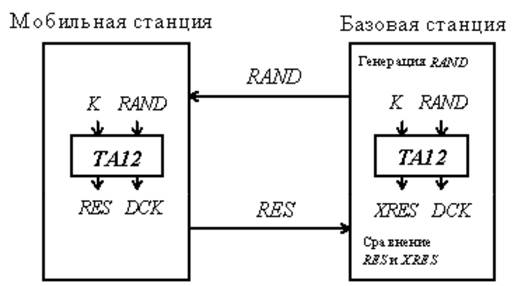

Рисунок 9 - Общая схема процедуры аутентификации

Процесс проверки подлинности абонента в сети стандарта TETRA осуществляется следующим образом. Базовая станция посылает случайное число RAND на мобильную станцию. Мобильная станция проводит над этим числом некоторую операцию, определяемую стандартным криптографическим преобразованием TA12 с использованием индивидуального ключа идентификации абонента K, и формирует значение отклика RES. Это значение мобильная станция отправляет на базовую. Базовая станция сравнивает полученное значение RES с вычисленным ею с помощью аналогичного преобразования TA12 ожидаемым результатом XRES. Если эти значения совпадают, процедура аутентификации завершается, и мобильная станция получает возможность передавать сообщения. В противном случае связь прерывается, и индикатор мобильной станции показывает сбой процедуры аутентификации.

Важно отметить, что в процессе аутентификации, наряду со значением RES, на основе случайного числа и индивидуального ключа идентификации абонента формируется так называемый выделенный ключ шифра DCK (Derived Cipher Key), который может использоваться в дальнейшем при ведении связи в зашифрованном режиме.

Описанная процедура может применяться также и для аутентификации сети абонентом. Обычно процедура аутентификации сети абонентом используется при регистрации абонента в определенной зоне сети связи, хотя может вызываться и любое другое время после регистрации. Соединение обеих процедур определяет взаимную аутентификацию абонента и сети.

Обобщенная процедура аутентификации, описанная в предыдущем разделе, обладает недостатком, связанным с необходимостью хранения в базовой станции индивидуальных ключей аутентификации всех абонентов. При компрометации одной из базовых станций радиодезинформатор может получить доступ к системе связи Для устранения этого недостатка в системах стандарта TETRA используется иерархическая система ключей, в которой одни ключи защищаются другими. При этом процесс аутентификации аналогичен изображенному на рис.1, однако вместо ключа аутентификации K используется так называемый сеансовый ключ аутентификации KS, который вычисляется по криптографическому алгоритму из K и некоторого случайного кода RS. Распределение сеансовых ключей аутентификации по базовым станциям обеспечивается центром аутентификации, надежно защищенным от вероятных радиодезинформаторов.

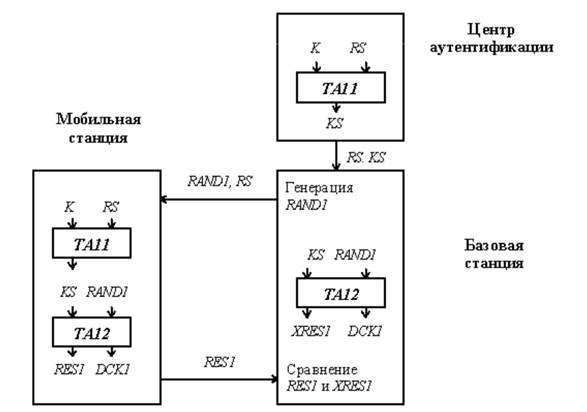

Рисунок 10 - Схема процедуры аутентификации с использованием сеансовых ключей

Генератор случайной последовательности, входящий в состав центра аутентификации, вырабатывает некоторый случайный код RS. Используя значение RS и индивидуальный ключ аутентификации K, с помощью криптографического алгоритма TA11, центр аутентификации формирует и передает в базовую станцию сеансовый ключ KS вместе с кодом RS.

Базовая станция формирует случайное число RAND1 и передает на мобильную станцию RAND1 и RS. В мобильной станции первоначально по алгоритму TA11 вычисляется значение сеансового ключа KS, а затем по алгоритму TA12 формируются значение отклика RES1 и выделенный ключ шифра DCK1. Отклик RES1 передается на базовую станцию, где сравнивается с ожидаемым значением отклика XRES1, вычисленным базовой станцией. При совпадении полученного и ожидаемого откликов процедура аутентификации завершается, и мобильная станция получает возможность передачи сообщений.

Аналогично производится аутентификация сети абонентом. При этом формирование сеансового ключа KS? производится по сертифицированному алгоритму TA21, а вычисление отклика RES2 (XRES2) и выделенного ключа шифра DCK2 — на основе алгоритма TA22.

Для обеспечения секретности передаваемой по радиоканалу информации применяется ее шифрование. Все конфиденциальные сообщения должны передаваться в режиме с шифрованием информации. Шифрование активизируется только после успешного проведения процедуры аутентификации.

Шифрование радиоинтерфейса предназначено для защиты речи и данных, а также данных сигнализации. В стандарте TETRA используется поточный метод шифрования, при котором формируемая ключевая псевдослучайная последовательность побитно складывается с потоком данных. Зная ключ и начальное значение псевдослучайной последовательности, получатель информации имеет возможность сформировать такую же последовательность и расшифровать закодированное сообщение при сохранении синхронизации между передающей и приемной сторонами.

Поточное шифрование имеет определенное преимущество перед другими методами шифрования, заключающееся в отсутствии размножения ошибок в канале с помехами, т.е. ошибка приема одного бита зашифрованного текста дает также только один ошибочный бит расшифрованного текста и не приводит к нескольким ошибкам.

Для шифрования радиоинтерфейса могут использоваться следующие ключи шифрования.

1. Выделенные ключи. Описанные выше выделенные ключи шифра (DCK) применяются для организации связи типа “точка-точка”. Использование выделенных ключей возможно только после успешного завершения процедуры аутентификации.

2. Статические ключи ( SCK — Static Cipher Key). Представляют собой одну или несколько (до 32) заданных величин, которые загружаются в базу данных мобильной станции, причем эти величины известны сети. Используются для ограниченной защиты сигналов сигнализации пользовательской информации в системах, которые функционируют без явной аутентификации.

3. Групповые ключи (CCK — Common Cipher Key). Используются для шифрования информации при широковещательном вызове. Групповые ключи формируются в сети и распределяются подвижным абонентам по радиоканалам после процедуры аутентификации.

Правильная синхронизация потока ключей шифрования обеспечивается с помощью механизма нумерации кадров и дополнительного внутреннего счетчика. Так как в TETRA номера кадров повторяются приблизительно каждые 60 с, то в течение этого времени синхронизация ключей может осуществляться за счет номера кадра.

Для расширения этого временного интервала используется 16-разрядный внутренний счетчик. Конкатенация (сцепление) номера кадра и показаний внутреннего счетчика обеспечивает эффективную синхронизацию ключевого потока. Разрядность счетчика обеспечивает увеличение периода повторения до 15 дней.

Для начальной синхронизации и ее восстановления текущее состояние счетчика передается с определенными интервалами базовыми станциями.

Для исключения определения (идентификации) абонентов путем перехвата сообщений, передаваемых по радиоканалу, Для исключения определения (идентификации) абонентов путем перехвата сообщений, передаваемых по радиоканалу, в стандарте TETRA используются временные идентификационные номера абонентов.

После первого контакта (сеанса связи) сети с пользователем уникальный идентификационный номер абонента(Individual TETRA Subscriber Identity, ITSI) или коротких идентификаторов (Short Subscriber Identity, SSI) абонентов системы TETRA, может быть заменен на временный (псевдоним) ATSI и ASSI, т.е. просто другими идентификаторами, которые известны только сетевому оператору и которые нельзя получить из списков ITSI. При каждой новой регистрации пользователя псевдоним может быть заменен на новый Сетевой оператор должен уведомлять об этом лишь владельцев конкретных радиостанций. Кроме того, для защиты идентификаторов, передаваемых по радиоинтерфейсу, задействуется краткий шифрованный идентификатор (Encrypted Short Identity, ESI). В отличие от ASSI, применяемого только для индивидуальных абонентов, ESI служит и для идентификации групп пользователей (GTSI), причем число групповых идентификаторов может быть любым.

Секретность абонента сохраняется также при выполнении процедуры корректировки местоположения абонента, т.е. при переходе абонента из зоны в зону мобильная станция и базовая обмениваются служебными сообщениями, содержащими временные идентификационные номера абонентов. При этом обеспечивается секретность переименования номеров и их принадлежность конкретным абонентам.

Алгоритмы сквозного шифрования

Рекомендации сквозного шифрования были разработаны группой SPFG (Security and Fraud Prevention Group). В них описаны четыре набора криптографических функций и процедур, обозначенных E1-E4. Пользователи сами определяют, какие алгоритмы они применят для их реализации. Единственным условиконфиденциальными. Распространяются они только с согласия их кураторов после подписания с последними соглашения о неразглашении. ETSI – куратор алгоритмов шифрования TETRA (TEA - TETRA Encryption Algorithm). Стандартом предусмотрено 4 уровня TEA: TEA1, TEA3, TEA4 и ТEА1

· TEA1 - коммерческое использование внутри Европейского союза (ЕС)

· TEA2 - службы общественной безопасности ЕС

· TEA3 - службы общественной безопасности за пределами ЕС

· TEA4 - коммерческое использование за пределами ЕС

Шифрование

Передача информации между мобильными абонентами осуществляется по радиоэфиру – общедоступному и трудно контролируемому ресурсу, поэтому система ИБ должна иметь механизм, обеспечивающий защиту этой информации. Таким механизмом является шифрование. Процесс шифрования/дешифрования состоит в сложении по модулю 2 передаваемой/принимаемой последовательности информационных битов с последовательностью, сгенерированной по определенным правилам. Последняя называется ключевой последовательностью, обозначаемой в спецификации EN 300392-7 KSS (Key Stream Segment). Она генерируется в генераторе ключевой последовательности KSG (Key Stream Generator), который является интегральным элементом оборудования терминалов и инфраструктуры. Именно он реализует алгоритмы шифрования, упомянутые в разделе «Стандартные криптографические алгоритмы». Значения битов ключевой последовательности KSS зависят от ключа шифрования ECK (Encryption Cipher Key) и начального заполнения генератора ключевой последовательности KSG.

Процесс шифрования/дешифрования происходит в верхнем подуровне уровня MAC стека протоколов TETRA, оставляя заголовки MAC-уровня незашифрованными. Это позволяет осуществлять кодирование/декодирование, перемежение/деперемежение и другие функции MAC уровня, необходимые для корректной работы радиоинтерфейса.

Наконец, в TETRA используется такая функция защиты, как маркировка по времени (Time Stamping). Она позволяет предотвратить замену информации в радиоканале, имитацию соединения злоумышленником, а также подключение к нему в течение сеанса связи с выборочным прослушиванием.

2.2 Шифрование в стандарте APCO 25