ВВЕДЕНИЕ

В настоящее время вопросы защищенности информационной среды организации, а также частной жизни человека являются достаточно актуальными. Важной частью профессиональной подготовки студентов является выполнение практических работ.

Цель настоящих методических рекомендаций - ознакомить студентов с практическими аспектами нормативного регулирования, политики безопасности, применяемых методов и средств в области защиты информации, формирование соответствующих навыков и компетенций.

Методические указания для студентов к выполнению практических работ выполнены в соответствии с рабочей программой учебной дисциплины «Информационная безопасность» для подготовки студентов экономических специальностей.

Материалы методических рекомендаций соответствуют Федеральному государственному образовательному стандарту высшего профессионального образования третьего поколения для бакалавров, обучающихся по направлению 38.03.01 «Экономика», 38.03.02 «Менеджмент».

Методические указания предназначены для проведения аудиторной работы студентов; также могут использоваться и для самостоятельной работы.

Практическая работа 1

Глоссарий основных понятий

Глоссарий состоит из статей, в которых даётся определение терминов. Каждая статья состоит из формулировки термина в именительном падеже и содержательной части, которая раскрывает смысл термина. Глоссарий своими статьями в совокупности описывает ту или иную область знаний.

Глоссарий можно читать подряд, так как расположенные рядом статьи относятся к одной и той же теме.

Издаются многие справочные издания с подзаголовком «Глоссарий», то есть понятием «глоссарий» часто определяют просто словарь, который объясняет малоизвестные слова и выражения в какой-либо области знания или в каком-либо сочинении.

Содержание работы

1. Создайте на сетевом диске личную папку.

2. В ней создайте папку с именем «Электронная литература ИБ» и сохраните в неё ниже следующие документы:

3. Загрузите из электронного каталога библиотеки ЮУрГУ книгу:

Закиров, Р. Ш. Информационная безопасность [Текст]: конспект лекций по направлениям подготовки "Экономика" и "Менеджмент"/ Р. Ш. Закиров; ЮУрГУ. - Челябинск: Издательский Центр ЮУрГУ, 2014. - 72 с. электрон. версия [1].

4. Зарегистрируйтесь в ЭБС «Лань».

5. Загрузите в ЭБС «Лань» книгу: Малюк, А.А. Введение в информационную безопасность [Электронный ресурс]: учеб. пособие / А.А. Малюк, В.С. Горбатов, В.И. Королев. — Электрон. дан. — Москва: Горячая линия-Телеком, 2012. — 288 с. — Режим доступа: https://e.lanbook.com/book/5171. [2]

6. Используя кнопку «Читать» ознакомьтесь с содержанием книги.

7. Добавьте книгу в папку «Избранное».

8. Загрузите в ЭБС «Лань» книгу:

9. Основы информационной безопасности [Электронный ресурс]: учеб. пособие / Е.Б. Белов [и др.]. — Электрон. дан. — Москва: Горячая линия-Телеком, 2006. — 544 с. — Режим доступа: https://e.lanbook.com/book/5121. — Загл. с экрана. Ознакомьтесь с содержанием книги. [3]

10. Выполните шаблон Глоссария в виде таблицы 1.1:

Таблицы 1.1

Глоссарий «Основные понятия дисциплины Информационная безопасность»

| № п/п | Понятие - Содержание понятия | Источник (автор, № стр.) |

| … | ||

| … |

11. Используя источник №1 внесите в Глоссарий понятия:

1) информационная безопасность,

2) конфиденциальность информации;

3) целостность информации;

4) доступность информации;

5) политика безопасности;

6) угроза информационной безопасности.

Задания для самостоятельной работы

1. Используя источник №2 внесите в Глоссарий понятия:

1) нарушитель;

2) модель нарушителя;

3) аутентификация пользователя;

2. Используя источник №3 внесите в Глоссарий понятия:

1) криптоанализ;

2) шифрование;

3) дешифрование;

Практическая работа 2

Анализ законодательной базы РФ

по вопросам информационной безопасности

Законодательные меры в сфере информационной безопасности направлены на создание в стране законодательной базы, упорядочивающей и регламентирующей поведение субъектов и объектов информационных отношений, а также определяющей ответственность за нарушение установленных норм. Законодательная база в сфере информационной безопасности включает пакет Федеральных законов, Указов Президента РФ, постановлений Правительства РФ, межведомственных руководящих документов и стандартов.

Содержание работы

1.Создайте на сетевом диске в личной папке папку с именем «Законодательная база РФ по вопросам ИБ». Создайте в ней файл WORD с тем же названием, приготовьте в нем таблицу 2.1. «Законодательная база РФ по вопросам информационной безопасности»

Таблица 3.1

Законодательная база РФ по вопросам информационной безопасности

| № п/п | статья № … - Содержание статьи | Источник (Название и № законодательного документа, страница; URL-ссылка) |

| 2. | ||

| …. | ||

Выводы: ….

2.Загрузите в в папку «Законодательная база РФ по вопросам ИБ» из открытых источников документ «Конституция Российской Федерации»

3. В Конституции РФ найдите и статьи, определяющие базовые принципы отношений в информационной сфере:

ст. 15, п. 3, ст. 23,24,29,42,44,55.

4. Занесите в таблицу соответствующую информацию.

5. Загрузите в папку «Законодательная база РФ по вопросам ИБ» из открытых источников документ Указ Президента РФ от 31.12.2015 N 683 «О стратегии национальной безопасности Российской Федерации». [6]

6. Загрузите «Гражданский кодекс Российской Федерации», «Уголовный кодекс Российской Федерации».

7. Внесите в таблицу основные положения. Сделайте выводы.

Задания для самостоятельной работы

1. в папку «Законодательная база РФ по вопросам ИБ» из открытых источников документы законы РФ: «Об информации, информационных технологиях и защите информации», «О персональных данных».

2. Загрузите в папку из открытых источников стандарты «ISO/IEC 15408 Критерии оценки безопасности информационных технологий», «Рекомендации X.800», посвященный вопросам безопасности распределенных систем.

3. Занесите статьи, отражающие вопросы информационной безопасности из документов пп.1-2 в таблицу.

4. Приведите пример информационной системы. Оцените её безопасность согласно стандартам (на примере ISO/IEC 15408 "Критерии оценки безопасности информационных технологий"), сформулируйте структуру требований безопасности к распределенной информационной системе (на примере "Рекомендаций X.800"), сделайте выводы.

Практическая работа 3

Разработка модели нарушителя

Нарушитель – это лицо, предпринявшее попытку выполнения запрещенных операций (действий) по ошибке, незнанию или осознанно со злым умыслом (из корыстных интересов) или без такового (ради игры или удовольствия, с целью самоутверждения и т. п.) и использующее для этого различные возможности, методы и средства.

При разработке модели нарушителя определяются:

- предположения о категориях лиц, к которым может принадлежать нарушитель;

- предположения о мотивах действий нарушителя (преследуемых нарушителем целях);

- предположения о квалификации нарушителя и его технической оснащенности (об используемых для совершения нарушения методах и средства);

- ограничения и предположения о характере возможных действий нарушителей. [1]

Содержание работы

1.Загрузите из открытых источников ГОСТ Р ИСО/МЭК ТО 13335-3-2007 «Методы и средства обеспечения безопасности. Часть3 «Методы менеджмента безопасности информационных технологий». Сохраните в личной папке.

2.Ознакомьтесь с разделами ГОСТа: 9.3.4. «Оценка угроз» и 9.3.5 «Оценка уязвимости».

3. В открытых источниках найдите примеры документов «Модель нарушителя информационной безопасности», сохраните найденные примеры с указанием ссылки на источник.

4. Заполните Таблицу 3.1. «Типы и категории нарушителей»

Таблица 3.1

«Типы и категории нарушителей»

| тип нарушителя | Категории лиц |

| Внешний | 1. …………….; 2. ……………..; …. |

| Внутренний | 1. …………….; 2. ……………..; ... |

6. Заполните Таблицу 3.2.«Характеристики и возможности нарушителей».

Таблица 3.2

Характеристики и возможности нарушителей

| № | Обозначение | Рубеж | Характеристика нарушителя | Возможности |

| 1. | ||||

| … | … | … | … | … |

Задания для самостоятельной работы

1. Разработайте проект документа «Модель нарушителя информационной безопасности Финансовой компании».

2. Разработайте проект документа «Модель нарушителя информационной безопасности Туристического агентства».

Практическая работа 4

Разработка политики информационной безопасности

Одним из важных условий эффективного функционирования предприятия или организации является защищенность его информационной среды. Комплекс мероприятий по обеспечению информационной безопасности корпоративных информационных систем является неотъемлемой частью системы управления любой организации [4].

Одним из основных документов в этом направлении является документ «Политика информационной безопасности», в котором содержатся четко сформулированные цели и задачи, подробное описание информационных технологий, применяемых защитных мер с обоснованием их необходимости; и на основе которого разрабатываются соответствующие планы, мероприятия, проекты, бизнес-процессы.

Определение политики ИБ должно сводиться к следующим практическим шагам [1]:

1. Определение используемых руководящих документов и стандартов в области ИБ, а также основных положений политики ИБ, включая:

- управление доступом к средствам вычислительной техники, программам и данным;

- антивирусную защиту;

- вопросы резервного копирования;

- проведение ремонтных и восстановительных работ;

- информирование об инцидентах об области ИБ.

2. Определение подходов к управлению рисками: является ли

достаточным базовый уровень защищенности или требуется проводить полный анализ вариантов рисков.

3. Структуризация контрмер защиты по уровням.

4. Порядок сертификации на соответствие стандартам в области ИБ.

Содержание работы

1. Рассмотрите положения ГОСТа Р ИСО/МЭК ТО 13335-3-2007 «МЕТОДЫИ СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. Часть3 «Методы менеджмента безопасности информационных технологий», «Приложение Е» применительно к пунктам 1-4 введения к работе

2. В открытых источниках найдите примеры шаблонов документов «Политика безопасности», сохраните найденные примеры с указанием ссылки на источник, рассмотрите примеры для 1-2 типов организаций.

5. Разработайте проект документа «Политика информационной безопасности Банка». Предусмотрите разделы:

- общие положения;

- порядок доступа к конфиденциальной информации;

- работа с криптографическими системами;

- физическая безопасность (доступ в помещения);

- разграничение прав доступа;

- работа в глобальной сети Интернет;

- дублирование, резервирование и раздельное хранение конфиденциальной информации.

Задания для самостоятельной работы

1. Разработайте проект документа «Политика информационной безопасности Финансовой компании».

2. Разработайте проект документа «Политика информационной безопасности Туристического агентства».

Практическая работа 5

Защита документа паролем

В интегрированном пакете Microsoft Office 2010 файлы приложений защищаются от несанкционированного доступа с использованием процедуры «Зашифровать паролем».

Содержание работы

1. Создайте файл в текстовом процессоре Word, состоящий из нескольких страниц.

2. Откройте его в текстовом процессоре Word.

3. Откройте вкладку Файл.

4. В контекстном меню выберите пункт Сведения.

5. В области Разрешения выберите пункт Защитить документ.

6. В появившемся контекстном меню выберите пункт Зашифровать паролем.

7. Появится форма Шифрование документа (рис. 5.1) для ввода пароля. Помните, что при вводе пароля учитывается регистр вводимых символов. В текстовое поле Пароль введите ваш пароль, нажмите ОК.

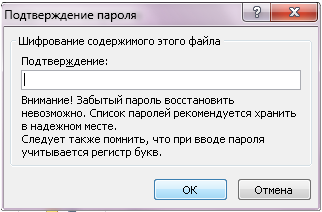

8. Появится форма Подтверждение пароля (рис. 5.2). Повторно введите пароль в поле Подтверждение и нажмите ОК.

9. Затем в области Разрешения (справа от элементов Сведения и Защитить документ) появится сообщение (рис. 5.3), что для открытия данного документа требуется пароль.

Рисунок 5.1. Форма для ввода пароля

Рисунок 5.2. Форма для повторного ввода пароля

10. Закройте документ. Проверьте возможность открытия документа. Он не откроется. Появится форма Пароль (рис. 5.4), в которую нужно ввести пароль, чтобы открыть документ. Введите пароль и убедитесь, что документ открылся.

Расшифровка файла происходит только после ввода пароля. Надежность шифрования зависит от сложности пароля и сохранения его в тайне от посторонних. Обратите внимание, что невозможно восстановить потерянные или забытые пароли, поэтому рекомендуется хранить список паролей и имен файлов, защищенных соответствующими паролями, в надежном месте..

Рисунок 5.3. Сообщение о необходимости ввода пароля для открытия документа

Рисунок 5.4. Форма «Пароль» для открытия документа с паролем

Задания для самостоятельной работы

1. Защитите паролем лист Excel.

2. Защитите паролем презентацию PowerPoint.

Практическая работа 6

Обеспечение целостности документа с использованием технологии

невидимой электронной подписи

Цифровыми подписями можно воспользоваться для подписи документов Office двумя способами: добавить видимые строки подписи в документ для ввода одной или более цифровых подписей, добавить невидимую цифровую подпись в документ. Невидимая цифровая подпись удостоверяет подлинность, целостность и происхождение документа. На экране с открытым подписанным документом будет находиться кнопка «Подписи». [12,13].

Содержание работы

1. Создайте файл в текстовом процессоре Word, состоящий из нескольких страниц.

2. Создайте личный сертификат. Для этого:

2.1. В Windows нажмите кнопку Пуск и выберите пункт Все программы (рис. 6.1).

2.2.Откройте папку Microsoft Office, а затем – папку Средства Microsoft Office 2010.

2.3. Щелкните по элементу Средство создания цифровых сертификатов для проектов VBA (рис. 6.1).

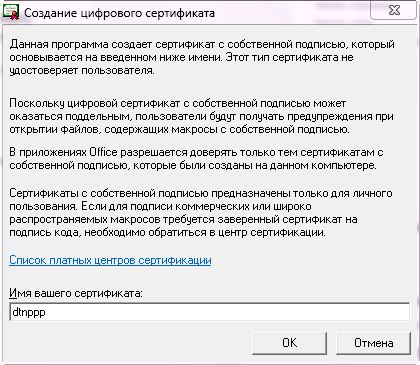

3. В появившемся диалоговом окне (рис. 6.2) Создание цифрового сертификата введите имя сертификата, нажмите кнопку ОК.

4. Затем появится сообщение «Новый сертификат для имя сертификата успешно создан» об успешном создании цифрового сертификата с введенным именем.

5. Добавьте электронную подпись. Для этого сначала откройте подготовленный в Word файл.

6. Затем откройте вкладку Файл (рис. 6.3). В контекстном меню выберите элемент Сведения. В разделе Разрешения щелкните элемент Защитить документ. В контекстном меню выберите команду Добавить цифровую подпись.

7. Появится сообщение (рис. 6.4) о юридической силе цифровой подписи. Прочитайте сообщение и нажмите кнопку ОК.

Рисунок 6.1. Окно запуска процедуры создания цифровых сертификатов

Рисунок 6.2. Окно «Создание цифрового сертификата»

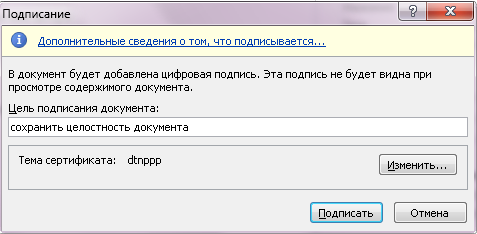

8. Появится диалоговое окно Подписание (рис. 6.5). В поле Цель подписания документа запишите цель подписания документа, например «сохранить целостность документа». Нажмите кнопку Подписать.

9. В следующем окне (рис. 6.6) нажмите кнопку Да. Этим вы подтвердите, намерение использовать сертификат, несмотря на отсутствие юридической силы.

10. В завершение процедуры установки цифровой подписи, появится информационное сообщение (рис.6.7), что подпись успешно сохранена.

Рисунок 6.3. Окно выбора процедуры «Добавить цифровую подпись»

Рисунок 6.4. Сообщение о юридической силе цифровой подписи

Рисунок 6.5. Окно «Подписание»

Рисунок 6.6. Окно подтверждения использования сертификата

Рисунок 6.7. Сообщение об успешном сохранении подписи

11. Перейдите на вкладку Главная в подписанном электронной подписью документе. Обратите внимание, что в документе, в строке состояния в нижней части экрана (рис. 6.8) появилась кнопка вида  , подтверждающая, что документ содержит цифровую подпись. В верхней части экрана появляется такой же значок предупреждающий надпись об ограничениях форматирования документа.

, подтверждающая, что документ содержит цифровую подпись. В верхней части экрана появляется такой же значок предупреждающий надпись об ограничениях форматирования документа.

Рисунок 6.8. Строка состояния документа со значком цифровой подписи

12. Посмотрите состав цифровой подписи, для этого щелкните по кнопке подписи. В правой части окна документа появится панель Подписи (рис. 6.10). Щелкните по строке с названием сертификата. В правой части строки появится стрелка выпадающего меню  . Щелкните по этой стрелке. Появится меню, в котором выберите пункт Состав подписи.

. Щелкните по этой стрелке. Появится меню, в котором выберите пункт Состав подписи.

13. Появится форма Состав подписи, в которой необходимо щелкнуть по ссылке, чтобы удостоверить цифровую подпись (рис. 6.11).

14. После удостоверения цифровой подписи, форма Состав подписи изменится и примет вид, показанный на рис. (6.12).

15. Для просмотра состава цифровой подписи, нажмите на этой форме кнопку Просмотр.

Рисунок 6.10. Экран документа с панелью Подписи и строкой состояния со значком присутствия цифровой подписи

Рисунок 6.11. Форма «Состав подписи» с запросом на удостоверение цифровой подписи

Рисунок 6.12. Форма «Состав подписи» после удостоверения цифровой подписи»

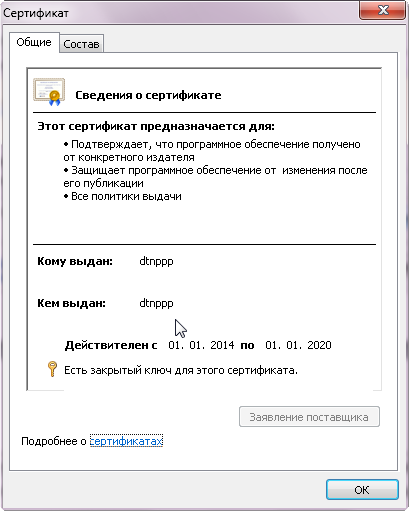

16. В результате появится форма Сертификат (рис. 6.13), которая содержит сертификат открытого ключа, представляющий собой документ с цифровой подписью, связывающий значение открытого ключа с удостоверением пользователя, которому принадлежит соответствующий закрытый ключ. Изучите этот сертификат. Закройте форму.

17. Попробуйте изменить содержание документа. В этом случае выдаётся предупреждение, что документ редактировать нельзя.

Система не разрешит изменять документ, до тех пор, когда не будет нажата кнопка Все равно редактировать. Если предупреждение будет проигнорировано, удаляется признак подписи (кнопка  ). Отсутствие знака электронной подписи указывает на то, что подписанный документ был изменен, может быть без санкции пользователя, создавшего подпись. Выполните редактирование документа, убедитесь в корректной работе системы.

). Отсутствие знака электронной подписи указывает на то, что подписанный документ был изменен, может быть без санкции пользователя, создавшего подпись. Выполните редактирование документа, убедитесь в корректной работе системы.

18. Повторите процедуру ввода цифровой подписи.

19. Вызовите панель Подписи другим способом. Откройте вкладку Файл (рис. 6.14). Щелкните элемент Сведения. В разделе Подписанный документ щелкните по кнопке Просмотр подписей (рис. 6.14). Произойдет возврат к представлению документа и появится панель Подписи, как на рис. 6.10.

20. Щелкните правой клавишей мыши по соответствующей подписи. Выберите в меню команду Удалить подпись (рис. 6.10).

21. Появится форма Удаление записи, в которой нажмите кнопку Да для удаления подписи (рис. 6.15).

Рисунок 6.13. Форма сертификата открытого ключа

Рисунок 14. Форма вкладки «Файл» документа Word после ввода цифровой подписи

Рисунок 15. Форма Удаление записи

Задания для самостоятельной работы

1. Защитите документ Excel невидимой электронной подписью.

2. Защитите файл Power Point невидимой электронной подписью.

Практическая работа 7

Обеспечение целостности документа с использованием

технологии видимой электронной подписи

Внешний вид видимой электронной подписи разным и определяется способом исполнения. В графу «Подписи» можно добавлять картинку-росчерк, цифры, буквы и т.д.

Строка видимой цифровой подписи выглядит как обычное место для подписи в печатном документе, но работает иначе. В одном документе видимую подпись могут ставить разные должностные лица. Поэтому, добавляя строку подписи в документ Word, автор может указать сведения о предполагаемом подписывающем лице и предоставить для него инструкции. Когда электронная копия файла отправляется подписывающему, он видит строку подписи и уведомление о том, что необходима его подпись. Он может:

- ввести подпись;

-выбрать изображение цифровой подписи;

-ввести подпись с помощью функции рукописного ввода на планшетном ПК.

Одновременно с видимой подписью в документ автоматически добавляется и электронная (невидимая) подпись для подтверждения личности подписавшего. После того как в документе появилась цифровая подпись, он автоматически помечается как окончательный и доступен только для чтения. [11,12].

Содержание работы

1. Создайте файл в текстовом процессоре Word, состоящий из нескольких страниц.

2. Поместите указатель мыши и то место в документе или на листе, где необходимо создать строку подписи. На вкладке Вставка и группе Текст раскройте список Строка подписи и выберите пункт Строка подписи Microsoft Office (рис. 7.1).

Рисунок 7.1. Меню вставки строки видимой подписи на панели Word

3. Появится сообщение о юридической силе подписи (рис. 7.2). Нажмите кнопку ОК.

Рисунок 7.2. Сообщение о юридической силе подписи

4. В появившемся окне Настройка подписи заполните поля ввода сведениями, которые будут отображены под строкой подписи:

–подписывающий (ФИО)

–должность подписывающего (студент);

–адрес электронной почты подписывающего (адрес вашей электронной почты);

–инструкции для подписывающего (инструкции для подписывающего лица);

–разрешить подписывающему добавлять примечания в окне подписи (указать цель добавления подписи, например «обеспечить конфиденциальностъ»);

–показывать дату подписи в строке подписи (ввести текущую дату подписи вместе с подписью).

После ввода сведений нажмите кнопку ОК, чтобы создать строку видимой подписи.

5. В результате, в документе, в заданном месте, появится строка подписи в виде размеченного поля.

6. Для проведения процедуры подписания документа видимой подписью, щелкните строку подписи правой кнопкой мыши. Появится контекстное меню, в котором выберите пункт Подписать.

7. Появится сообщение о юридической силе подписи (рис. 7.2). Нажмите кнопку ОК.

8. Появится форма Подписание (рис. 7.6). Заполните поля. В поле, обозначенном значком «Х» можно ввести данные различными способами:

–ФИО в виде печатного текста с клавиатуры;

–ФИО в отсканированном виде (по ссылке Выбрать, Рисунок) и др.

Нажмите кнопку Подписать после ввода данных.

9. Для удаления видимой подписи, щелкните строку подписи правой кнопкой мыши. Появится контекстное меню, в котором выберите пункт Удалить подпись.

Рисунок 7.6. Форма «Подписание»

Задания для самостоятельной работы

1. Защитите документ Excel с использованием видимой электронной подписи.

2. Защитите документ Word процедурой «Ограничить редактирование».

3. Защитите документ Word от несанкционированных изменений данных процедурой «Ограничить разрешение для пользователей».

Практическая работа 8

Составление досье с использованием социальных сетей

и анализ уязвимостей частной жизни

Социальная сеть (от англ. social networks) –этоинтернет-площадка, сайт, который позволяет зарегистрированным на нем пользователям размещать информацию о себе и коммуницировать между собой, устанавливая социальные связи [10]. Но эти связи злоумышленники используют в корыстных целях извлечения информации о людях, вовлечения молодежи в деструктивные сообщества, опасные для жизни и здоровья игры.

Освоение навыков критического, ответственного отношения к информационной деятельности в аспекте информационной безопасности является важным для любого человека применительно как к его профессиональной деятельности, так и к частной жизни.

Приобретению практического опыта профилактической и предупреждающей деятельности по отношению к информационным угрозам на уровне личной информационной безопасности посвящена данная практическая работа, в процессе выполнения которой студенты должны научиться смотреть на свои персональные данные с позиции взломщика, понять важность обеспечения личной информационной безопасности в современном обществе.

Содержание работы

1. Разделитесь на группы по 2 человека.

2. Найдите как можно больше личной информации о другом участнике группы, используя общедоступные ресурсы:

1) Поисковые системы: google.ru, yandex.ru и др.;

2) Социальные сети: vkontakte.ru, odnoklassniki.ru, facebook.com и др.;

3) Сайт ВУЗа;

4).Другие (конкретизируйте).

3.Создайте на базе полученной информации досье на коллегу по группе со следующими основными разделами:

1) ФИО, дата рождения, семья, место жительства, контакты;

2) Профессия, интересы, цели;

3) Общение: родственники, друзья, коллеги, знакомые;

4) Предпочтения в: еде, одежде, музыке и др.;

5) Увлечения;

6) Типичный распорядок дня;

7) Фотографии (к пунктам 1-7).

8) Другое (уточните): наличие автомобиля и т.д.

4.Оцените возможность использования найденной информации злоумышленниками, заполните Таблицу 8.1.«Аспекты угроз частной жизни»:

Таблица 8.1. «Аспекты угроз частной жизни»

| Злоумышленники | Аспекты | Источник |

| Телефонные террористы | ||

| Мошенники | ||

| Похитители номеров банковских карт | ||

| Распространители: рекламной продукции, товаров, услуг и т.д. | ||

| Другие (конкретизируйте) |

5. Передайте собранные материалы коллеге и получите своё досье.

Задания для самостоятельной работы

1. Оцените уровень конфиденциальности, актуальности и достоверности собранной информации.

2. Проанализируйте выводы о возможности использования найденной о вас информации злоумышленниками.

3. Оцените аспекты угроз своей частной жизни, уровень влияния цифровых технологий на свою частную жизнь, продумайте меры обеспечения желаемого уровня безопасности.

Практическая работа 9

Анализ возможностей антивирусных программ

Современный рынок антивирусного ПО предлагает различные по цене и возможностям антивирусные программы, наиболее мощные из которых являются многофункциональными пакетами утилит, способных в комплексе обеспечить разностороннюю защиту как отдельного компьютера, так и информационной системы в целом. Большинство современных антивирусных пакетов выполняют следующие функции:

– сканирование памяти и дисков;

– сканирование в реальном времени с помощью резидентного модуля;

– распознавание компьютерных вирусов;

– блокировка, удаление вирусов;

– восстановление зараженных файлов;

– удаленное обновление антивирусного ПО и баз данных через Интернет;

– фильтрация трафика;

–ведение протоколов, содержащих информацию о событиях, касающихся антивирусной защиты и др.

Для компетентного выбора антивирусного программного обеспечения, необходимо не только ознакомиться с возможностями антивирусных программ, но и провести анализ и сравнение функциональных возможностей антивирусных программ.

Содержание работы

1. В сети Интернет из открытых источников самостоятельно найдите информацию об антивирусных программах, приведенных в таблице 9.1.

2. Заполните таблицу 9.1.

3. Проведите сравнительный анализ исследуемых пакетов антивирусного ПО сделайте выводы.

Примечание: в соответствующих ячейках таблицы информацию необходимо сопровождать ссылками и копиями экранов.

Таблица 9.1. Характеристика пакетов антивирусного ПО

| Пакет антивирусного ПО | Основные функции | Достоинства | Недостатки |

| Антивирус Касперского | |||

| Антивирус Dr.Web для Windows | |||

| ESET NOD32 Антивирус | |||

| Другие (уточнить) |

4.Сделайте выводы.

5.Проверьте flash-носитель любой доступной антивирусной программой.

Задания для самостоятельной работы

Выполните сравнительный анализ для следующих пакетов антивирусного ПО, сделайте выводы:

1. Panda Antivirus;

2.Аvast! Free Antivirus;

3.Другие (уточнить).

Практическая работа 10

Изучение возможностей программно-аппаратных средств

защиты от несанкционированного доступа

Главная причина промышленного (экономического) шпионажа – стремление к реализации конкурентного преимущества, как важнейшего фактора достижения успеха в условиях рыночной экономики. Добытая информация позволяет быть в курсе дел конкурентов, использовать их научно-технические достижения и, в конечном счете, принимать наиболее рациональные управленческие решения. Часто разведывательные мероприятия проводятся конкурентами с помощью специальных технических средств негласного получения информации (средства негласного визуального наблюдения, негласного акустического контроля, негласного съема информации с каналов связи и пр.) [5].

Для защиты от несанкционированного доступа (НСД) используются специальные программно-аппаратные средства, при выборе которых необходимо выполнить сравнение и анализ их функциональных возможностей.

Содержание работы

1. В сети Интернет с помощью средств поиска, используя любые доступные источники информации, самостоятельно найдите информацию о программно-аппаратных средства защиты от несанкционированного доступа к информации, приведенных в таблице 10.1.

2.Заполните таблицу 10.1.

3.Выполните сравнительный анализ приведенных программно-аппаратных средств защиты от несанкционированного доступа к информации (НСД).

Таблица 10.1. Характеристики программно-аппаратных средств защиты

| Характеристики | Аккорд | Cisco | Криптон Вето |

| Поддерживаемая ОС | |||

| Момент загрузки системы | |||

| Блокировка физических каналов | |||

| Разграничение доступа к файлам | |||

| Разграничение доступа к логическим дискам | |||

| Шифрование отдельных файлов | |||

| Ведение журнала | |||

| Контроль целостности программ | |||

| Режим восстановления | |||

| Другие (уточнить) |

Примечание: в соответствующих ячейках таблицы информацию необходимо сопровождать ссылками и копиями экранов.

5. Сделайте выводы.

6. Cоставьте (укрупненно) перечень необходимых программно аппаратных средств защиты от НСД туристического агентства.

Задания для самостоятельной работы

Выполните сравнительный анализ для следующих программно-аппаратных средств защиты от несанкционированного доступа к информации, сделайте выводы:

1. «Secret Net Studio»

2. «Соболь»

3. «Страж NТ (версия 4.0)»

Практическая работа 11