Использование в Aircrack-ng паролей, созданных в других программах

Aircrack-ng может работать с любыми программами, выводящими пароли в стандартный вывод. Для этого с опцией -w вместо указания пути до словаря нужно поставить чёрточку (-). А сами пароли передать по трубе (|) из программы-генератора в Aircrack-ng. В общем виде программа выглядит так:

| генератор_паролей | aircrack-ng -w - -e ТД рукопожатие.cap |

Использование сгенерированных в Hashcat паролей в Aircrack-ng

Для того, чтобы не взламывать пароли, а только показать кандидаты в Hashcat есть опция --stdout

Также нам нужно указать режим взлома (опция -a) и саму маску.

| # | Режим ===+====== 0 | Прямой 1 | Комбинированный 3 | Брут-форс 6 | Гибридный словарь + маска 7 | Гибридный маска + словарь - [ Встроенные наборы символов ] - ? | Набор символов ===+========= l | abcdefghijklmnopqrstuvwxyz u | ABCDEFGHIJKLMNOPQRSTUVWXYZ d | 0123456789 h | 0123456789abcdef H | 0123456789ABCDEF s |!"#$%&'()*+,-./:;<=>?@[\]^_`{|}~ a |?l?u?d?s b | 0x00 - 0xff |

В итоге команда для показа паролей выглядит так:

| hashcat --stdout -a 3 pattaya?l?l?l?l |

Здесь:

§ --stdout означает только показывать кандидаты в пароли

§ -a 3 выбран режим брутфорса/атаки по маске

§ pattaya?l?l?l?l — сама маска. Все создаваемые пароли в начале слова будут иметь pattaya, а далее будут идти четыре маленькие буквы. Рекомендуется ознакомиться с правилами составления масок для Hashcat: https://kali.tools/?p=578

Команда передачи сгенерированных паролей из hashcat в aircrack-ng для моих данных выглядит так:

| hashcat --stdout -a 3 pattaya?l?l?l?l | aircrack-ng -w - -e dlink dlink-02.cap |

Совместная работа Aircrack-ng и maskprocessor

Программа maskprocessor является частью пакета hashcat. Её предназначение — генерировать кандидаты в пароли по маске. Использовать maskprocessor даже проще, чем саму hashcat, которая без необходимых зависимостей даже не загустится на некоторых системах.

Синтаксис команды очень прост:

| maskprocessor маска |

Например, для моего подобранного пароля маска могла бы быть pattaya?l?l?l?l Проверим:

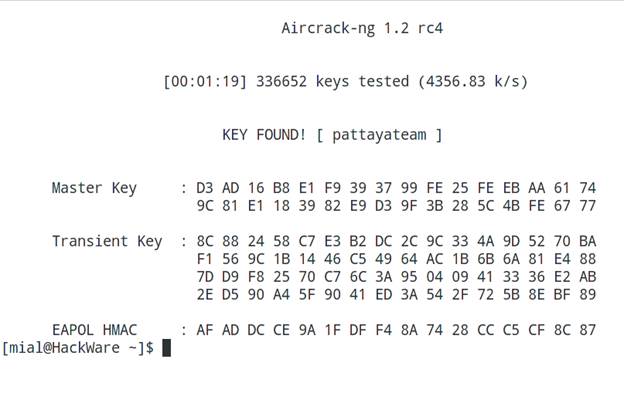

| maskprocessor pattaya?l?l?l?l | aircrack-ng -w - -e dlink dlink-02.cap |

Начался перебор:

Готово:

Совместная работа Aircrack-ng и statsprocessor

Statsprocessor — это ещё одна программа, которая поставляется с Hashcat. Statsprocessor — это высокопроизводительный генератор слов (словарей), основан на по позиционной атаке Маркова, упакован в отдельный исполняемый файл.

Взлом Wi-Fi в Aircrack-ng с генерируемыми на лету паролями в Crunch

Crunch — генератор словарей с паролями, в которых можно определить стандартную или заданную кодировку. Crunch может создать список слов со всевозможными комбинациями и перестановками в соответствии с заданными критериями. Данные, которые выводит crunch, могут быть отображены на экране, сохранены в файл или переданы в другую программу.

Простой пример использования:

| crunch <минимальная-длина> <максимальная-длина> [набор символов] |

Вообще, Crunch очень гибкая программа, и чтобы использовать её на 100% нужно изучить её опции и ознакомиться с примерами. Разнообразные примеры использования crunch вы найдёте на странице: https://kali.tools/?p=720

Для моего случая можно было бы сделать так:

| crunch 11 11 -t pattaya@@@@ | aircrack-ng -w - -e dlink dlink-02.cap |

Или так:

| crunch 11 11 -t @@@@@@@@@@@ | aircrack-ng -w - -e dlink dlink-02.cap |

Взлом Wi-Fi паролей в Aircrack-ng с John the Ripper

John the Ripper поддерживает вывод кандидатов (опция --stdout), а также различные правила генерации паролей. У John the Ripper свой собственный синтаксис, но в целом можно достичь такого же результата, как и с уже рассмотренными программами. Поэтому если вы больше знакомы с John the Ripper, то можете использовать его в командах вида:

| ./john --wordlist=<wordlist> --rules --stdout | aircrack-ng -e <ESSID> -w - <capture> |