Router(config)#ip access-list standard Admin %Создаем ACL и конфигурируем его

Router(config-std-nacl)#deny any

Router(config-std-nacl)#ex

Router(config)#int fa0/0.1

Router(config-subif)#ip access-group Admin out %назначаем ACL подинтерфейсу fa0/0.1

Router(config-subif)#ex

%Ниже ведется аналогичное создание ACL и назначение их подинтерфейсам.

Router(config)#ip access-list standard Director

Router(config-std-nacl)#permit 192.168.1.0 0.0.0.255

Router(config-std-nacl)#permit 192.168.1.254 0.0.0.255

Router(config-std-nacl)#deny 0.0.0.0 255.255.255.255

Router(config-std-nacl)#ex

Router(config)#int fa0/0.2

Router(config-subif)#ip access-group Director out

Router(config-subif)#ex

Router(config)#ip access-list standard 1

Router(config-std-nacl)#permit 192.168.1.0 0.0.0.255

Router(config-std-nacl)#permit 192.168.1.254 0.0.0.255

Router(config-std-nacl)#permit 192.168.2.0 0.0.0.255

Router(config-std-nacl)#permit 192.168.2.254 0.0.0.255

Router(config-std-nacl)#deny 0.0.0.0 255.255.255.255

Router(config-std-nacl)#ex

Router(config)#int fa0/0.3

Router(config-subif)#ip access-group 1 out

Router(config-subif)#ex

Router(config)#int fa0/0.4

Router(config-subif)#ip access-group 1 out

Router(config-subif)#ex

Router(config)#int fa0/0.5

Router(config-subif)#ip access-group 1 out

Router(config-subif)#ex

Router(config)#int fa0/0.6

Router(config-subif)#ip access-group 1 out

Router(config-subif)#ex

Router(config)#ip access-list standard Development

Router(config-std-nacl)#permit 192.168.1.0 0.0.0.255

Router(config-std-nacl)#permit 192.168.1.254 0.0.0.255

Router(config-std-nacl)#permit 192.168.2.0 0.0.0.255

Router(config-std-nacl)#permit 192.168.2.254 0.0.0.255

Router(config-std-nacl)#permit 192.168.8.0 0.0.0.255

Router(config-std-nacl)#permit 192.168.8.254 0.0.0.255

Router(config-std-nacl)#deny 0.0.0.0 255.255.255.255

Router(config-std-nacl)#ex

Router(config)#int fa0/0.7

Router(config-subif)#ip access-group Development out

Router(config-subif)#ex

Router(config)#ip access-list standard Test

Router(config-std-nacl)#permit 192.168.1.0 0.0.0.255

Router(config-std-nacl)#permit 192.168.1.0 254.0.0.255

Router(config-std-nacl)#permit 192.168.1.254 0.0.0.255

Router(config-std-nacl)#permit 192.168.2.0 0.0.0.255

Router(config-std-nacl)#permit 192.168.2.254 0.0.0.255

Router(config-std-nacl)#permit 192.168.7.0 0.0.0.255

Router(config-std-nacl)#permit 192.168.7.254 0.0.0.255

Router(config-std-nacl)#deny 0.0.0.0 255.255.255.255

Router(config-std-nacl)#ex

Router(config)#int fa0/0.8

Router(config-subif)#ip access-group Test out

Router(config-subif)#ex

ЗАКЛЮЧЕНИЕ

В ходе выполнения курсового проектирования была спроектирована компьютерная сеть для одноэтажного здания компании. В результате проектирования было сформировано восемь подсетей(VLAN). Такое распределение оконечных устройств по подсетям обеспечивает простоту администрирования компьютерной сети.

Спроектированная сеть рассчитана на 85 рабочих мест. Сеть обеспечивает высокую безопасность пользователей посредствам реализации списков доступа, разграничивающих доступ между VLAN.

Сеть проектировалась таким образом, чтобы длина кабельной линии не превышала 90 м. Таким образом обеспечивается высокий уровень помехоустойчивости линий связи.

Для организации сети было специально подобрано современное телекоммуникационное оборудование высокого качества от компании Cisco. Следует отметить, что сетевое оборудование компании Ciscoявляется золотым стандартом телекоммуникационного оборудования. Ключевым для организации спроектированной сети является коммутатор второго уровня CiscoNexusна 96 портов, обеспечивающий непрерывную коммутацию всех портов.

По результатам расчетов длины кабеля, было определено что для проектируемой сети потребуется 3.05 км кабеля категории 5. Значение длины кабеля могло бы быть меньше если бы в каждой комнате был размещен коммутатор, однако цена дополнительного кабеля значительно ниже цены коммутатора, поэтому подобное создание «гирлянд» экономически неэффективно. Кроме того, «гирлянды» могут вызвать низкую стабильность работы сети и уменьшение скорости передачи данных между подсетями.

Внутренняя и внешняя безопасность сети были обеспечены с помощью списков контроля доступа. Для обеспечения возможности доступа компьютера администратора ко всем компьютерам сети был организован зеркальный список доступа.

Таким образом цели курсового проектирования были достигнуты. В ходе выполнения данной работы были получены навыки проектирования компьютерных сетей уровня здания, навыки выбора активного сетевого оборудования и расчета количества пассивного. Также были получены навыки настройки стандартных и расширенных списков доступа. Было определено, что списки доступа – один из основных способов обеспечить высокую безопасность компьютерной сети.

БИБЛИОГРАФИЧЕСКИЙ СПИСОК

1. Чернега В.С. Компьютерные сети /В.Чернега, Б.Платтнер. – Севастополь: Изд-во СевНТУ, 2006. – 500 с.

2. [Электронный ресурс]. URL:

https://www.cisco.com/c/en/us/support/routers/4331-integrated-services-router-isr/model.html (Дата обращения: 3.03.2018).

3. [Электронный ресурс]. URL:

https://www.cisco.com/c/en/us/products/switches/nexus-93128tx-switch/index.html (Дата обращения: 3.03.2018).

4. [Электронный ресурс]. URL:

https://c-a-v.ru/katalog/volokonno-opticheskii-kabel/vitaia-para-utp-ftp/vitaia-para-hyperline/hyperline-uutp48-c5-s24-in-pvc-gy-utp48-c5-solid-indoor (Дата обращения: 3.03.2018).

ПРИЛОЖЕНИЕ А

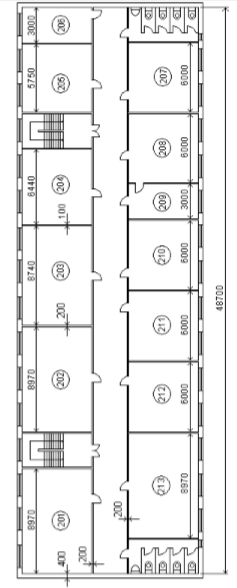

В данном приложении представлены схема этажа здания, для которого проектировалась сеть.

|

|

ПРИЛОЖЕНИЕ Б

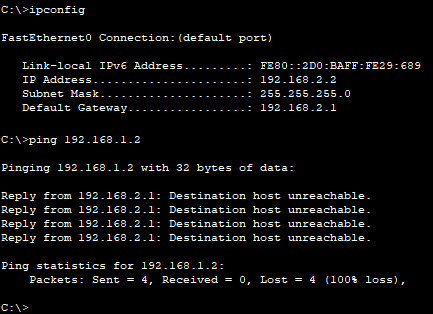

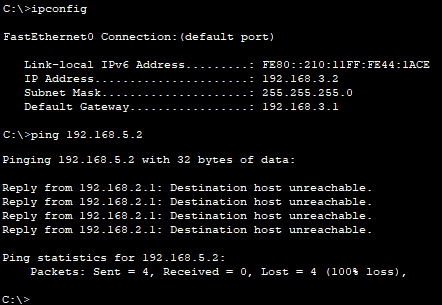

Рисунок Б.1 – Проверка доступа к компьютеру администратора от компьютера директора

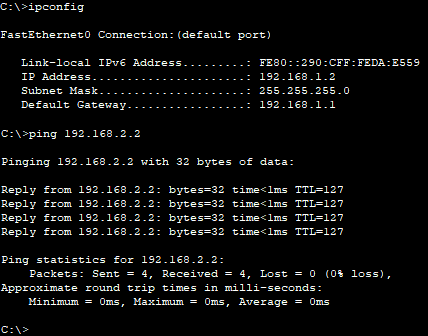

Рисунок Б.2 – Проверка доступа к компьютеру директора от компьютера администратора

Рисунок Б.3 – Проверка доступа к компьютеру бухгалтера от компьютера поддержки

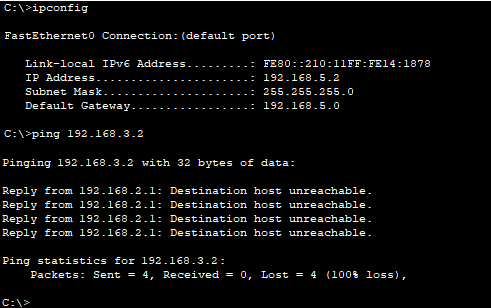

Рисунок Б.4 – Проверка доступа к компьютеру поддержки от компьютера

бухгалтера