Согласно официальному подходу, эффективность защиты информации определяется классом защищенности автоматизированной системы (АС). Класс защищенности, в свою очередь, определяет набор механизмов защиты (МЗ), которые должны быть реализованы в АС. Такой подход к оценке эффективности защиты информации не позволяет учитывать ни качество самих МЗ, констатируя лишь факт их наличия или отсутствия, ни изменение условий функционирования СЗИ. Примерами таких изменений могут служить модификация аппаратной и программной среды, изменение условий информационного взаимодействия объектов и субъектов защиты, числа пользователей системы, возникновение информационных конфликтов в АС.

Существуют методы, позволяющие выполнять количественную оценку защищенности информации при использовании СЗИ. Количественно защищенность информации оценивается, как правило, рядом вероятностных показателей, основным из которых является некий интегральный показатель.

Для обоснования методики оценки защищенности информации может быть предложена модель СЗИ от несанкционированного доступа (НСД) (рис. 1).

Рисунок 1 – Концептуальная модель СЗИ от НСД

СЗИ представляется в виде сетевой модели или сети массового обслуживания (СМО), состоящей из некоторого набора средств защиты Si. На вход средств защиты поступают потоки запросов НСД, определяемые моделью нарушителя на множестве потенциальных угроз {Ui}. Каждое из средств защиты отвечает за защиту от угрозы определенного типа и использует соответствующий защитный механизм. Его задача состоит в том, чтобы распознать угрозу и заблокировать несанкционированный запрос.

|

|

В результате функционирования системы защиты исходный поток НСД разрежается, образуя выходной поток. Входные потоки несанкционированных запросов обозначены как Vi(t), i={1,..., n}, а потоки нераспознанных (пропущенных) системой защиты НСД – Vi'. Факт неполного закрытия системой̆ защиты всех возможных каналов проявления угроз учитывается отсутствием для m входных потоков средств защиты, что означает Vi'(t)=Vi(t). Потоки запросов на НСД, поступающие по i-м каналам, разрежаются с вероятностями pi(y), которые зависят от используемого способа обнаружения и блокирования НСД.

На выходе СЗИ образуется выходной поток, являющийся объединением выходных потоков i-средств защиты и потока НСД-запросов, приходящих по m неконтролируемым каналам.

Каждое средство (механизм) защиты характеризуется вероятностью пропуска НСД – q и, соответственно, вероятностью обеспечения защиты (отражения НСД) p = 1-q.

Нарушитель характеризуется вектором интенсивностей λ = { λ1, λ2,... λi+m} попыток реализации соответствующих угроз U1...Ui+m.

Для реализации системного подхода к решению проблемы обеспечения информационной безопасности необходимо комплексное использование методов моделирования систем и процессов защиты информации. Целями такого моделирования являются поиск оптимальных решений управления МЗ, оценки эффективности использования средств и методов защиты и т.п.

Модель представляет логическое или математическое описание компонентов и функций, отображающих существенные свойства моделируемого объекта или процесса.

Моделирование системы заключается в построении некоторого ее образца, адекватного с точностью до целей моделирования исследуемой системы, и получения с помощью построенной модели необходимых характеристик реальной системы.

|

|

Для реализации комплексного подхода к моделированию СЗИ необходимо построить имитационную модельатак на устройство и противодействия этим атакам.

Для описания моделей СМО разработаны специальные языки и системы имитационного моделирования для ЭВМ. Существуют общецелевые языки, ориентированные на описание широкого класса СМО в различных предметных областях, и специализированные языки, предназначенные для анализа систем определенного типа. Примером общецелевых языков служит широко распространенный язык GPSS (General purpose simulation system).

Для дальнейшей работы остановим выбор на языке GPSSи среде GPSSWorld, основываясь на их распространенности и положительном опыте работы с ними.

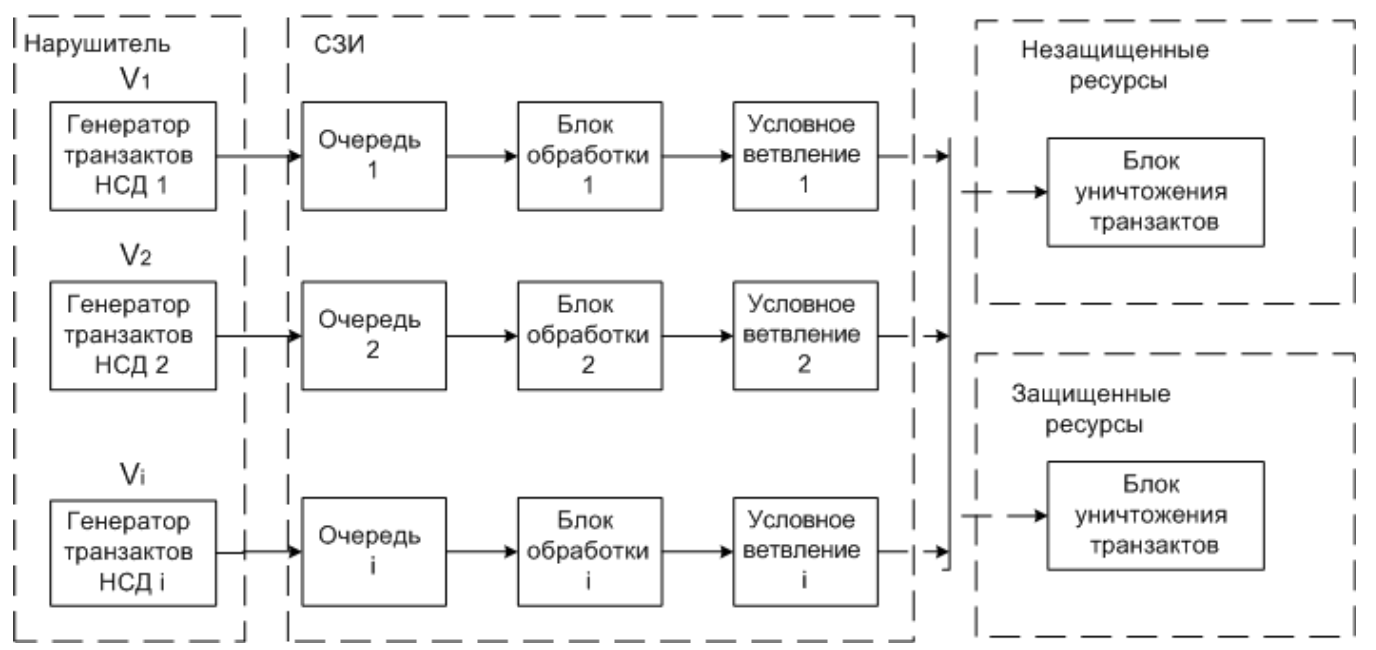

Представим модель СЗИ, показанную на рисунке 1 в виде функциональных блоков, объединенных в три группы, соответствующие трем основным объектам моделируемой системы: «Нарушитель», «СЗИ» и «Защищаемые ресурсы». Модель показана на рисунке 2.

Рисунок 2 – Имитационная модель СЗИ от НСД

«Нарушитель» является первым блоком модели и в общем случае не подвергается входному воздействию. Задача функционирования этого блока – генерация потока (потоков) запросов НСД (транзактов) с заданной интенсивностью λ. Согласно модели нарушителя, разработанной ранее, злоумышленник пытается реализовывать разные угрозы защищенности информации с соответствующими интенсивностями.

|

|

Блок «СЗИ» имитирует функционирование СЗИ от НСД (МЗ). Элементы этого блока могут имитировать очереди запросов НСД на входах МЗ, задержки на обслуживание, выход МЗ из строя (аппаратной части) и т.д. Однако главной задачей функционирования этого блока является отсеивание запросов НСД с определенной (заданной) вероятностью. Разреженный поток запросов НСД на выходе блока «СЗИ» имеет интенсивность λ '.

Последний блок модели – «Защищаемые ресурсы» – не выполняет самостоятельных функций и может быть использован в имитационноймодели для уничтожения запросов НСД (транзактов). Представим функции блоков модели СЗИ (табл. 1).

| № блока |  Название блока

Название блока

|  Функции блока

Функции блока

|

| Нарушитель | Генерация запросов НСД с заданными интенсивностями, которые образуют входной поток блока «СЗИ».

| |

| СЗИ | 1. Имитация буфера (очереди) запросов НСД. 2. Имитация обслуживания запросов НСД МЗ. 3. Разреживание входных и образование выходных потоков пропущенных и отсеянных запросов НСД. | |

| Защищаемые ресурсы | Уничтожение запросов НСД (как отсеянных, так и пропущенных МЗ СЗИ). |

Таблица 1 – Функции логических блоков имитационной модели

Таким образом, для построения имитационной модели СЗИ от НСД представляется целесообразным использование следующих функциональных блоков:

· генератора транзактов – для имитации поступления запросов НСД;

· блока задержки – для имитации обработки МЗ поступающих запросов НСД;

· очереди – для имитации буфера запросов каждого из МЗ;

· блоков уничтожения транзактов – для уничтожения запросов НСД (как пропущенных, так и отсеянных МЗ).