Применение туннельного или транспортного режима зависит от требований, предъявляемых к защите данных, а также от роли узла, в котором работает IPSec. Узлом, завершающим защищенный канал, может быть хост (конечный узел) или шлюз (промежуточный узел). Соответственно различают три основные схемы применения IPSec:

1) хост—хост;

2) шлюз—шлюз;

3) хост—шлюз.

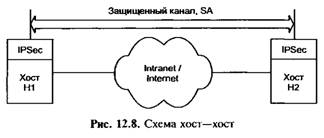

В схеме 1 защищенный канал, или, что в данном контексте одно и то же, SA, устанавливается между двумя конечными узлами сети, т. е. хостами HI и Н2 (рис. 12.8).

Протокол IPSec в этом случае работает на конечном узле и защищает данные, поступающие на него. Для хостов, поддерживающих IPSec, разрешается использовать как транспортный режим, так и туннельный.

В соответствии со схемой 2 защищенный канал устанавливается между двумя промежуточными узлами, называемыми шлюзами безопасности SG1 и SG2 (Security Gateway), на каждом из которых работает протокол IPSec (рис. 12.9).

Защищенный обмен данными может происходить между любыми двумя конечными узлами, подключенными к сетям, которые расположены позади шлюзов безопасности. От конечных узлов поддержка протокола IPSec не требуется, они передают свой трафик в незащищенном виде через заслуживающие доверие сети Intranet предприятия. Трафик, направляемый в общедоступную сеть, проходит через шлюз безопасности, который и обеспечивает его защиту с помощью IPSec, действуя от своего имени. Шлюзам разрешается использовать только туннельный режим работы, хотя они могли бы поддерживать и транспортный режим, но он в этом случае малоэффективен.

При защищенном удаленном доступе часто применяется схема 3 хост—шлюз (рис. 12.10).

Рис.12.10 Схема хост-шлюз, дополненная каналом хост-хост

Здесь защищенный канал организуется между удаленным хостом HI, на котором работает IPSec, и шлюзом SG, защищающим трафик для всех хостов, входящих в сеть Intranetпредприятия. Удаленный хост может использовать при отправке пакетов шлюзу как транспортный, так и туннельный режим, шлюз же отправляет пакеты хосту только в туннельном режиме.

Эту схему можно модифицировать, создав параллельно еще один защищенный канал — между удаленным хостом HI и каким-либо хостом Н2, принадлежащим внутренней сети, защищаемой шлюзом. Такое комбинированное использование двух SA позволяет надежно защитить трафик и во внутренней сети.

Рассмотренные схемы построения защищенных каналов на базе IPSec широко применяются при создании разнообразных виртуальных защищенных сетей VPN. Их спектр варьируется от провайдерских сетей, позволяющих управлять обслуживанием клиентов непосредственно на их площадях, до корпоративных сетей VPN, разворачиваемых и управляемых самими компаниями. На базе IPSec успешно реализуются виртуальные защищенные сети любой архитектуры, включая VPN с удаленным доступом (Remote Access VPN), внутрикорпоративныеVPN (Intranet VPN) и межкорпоративные VPN (Extranet VPN).