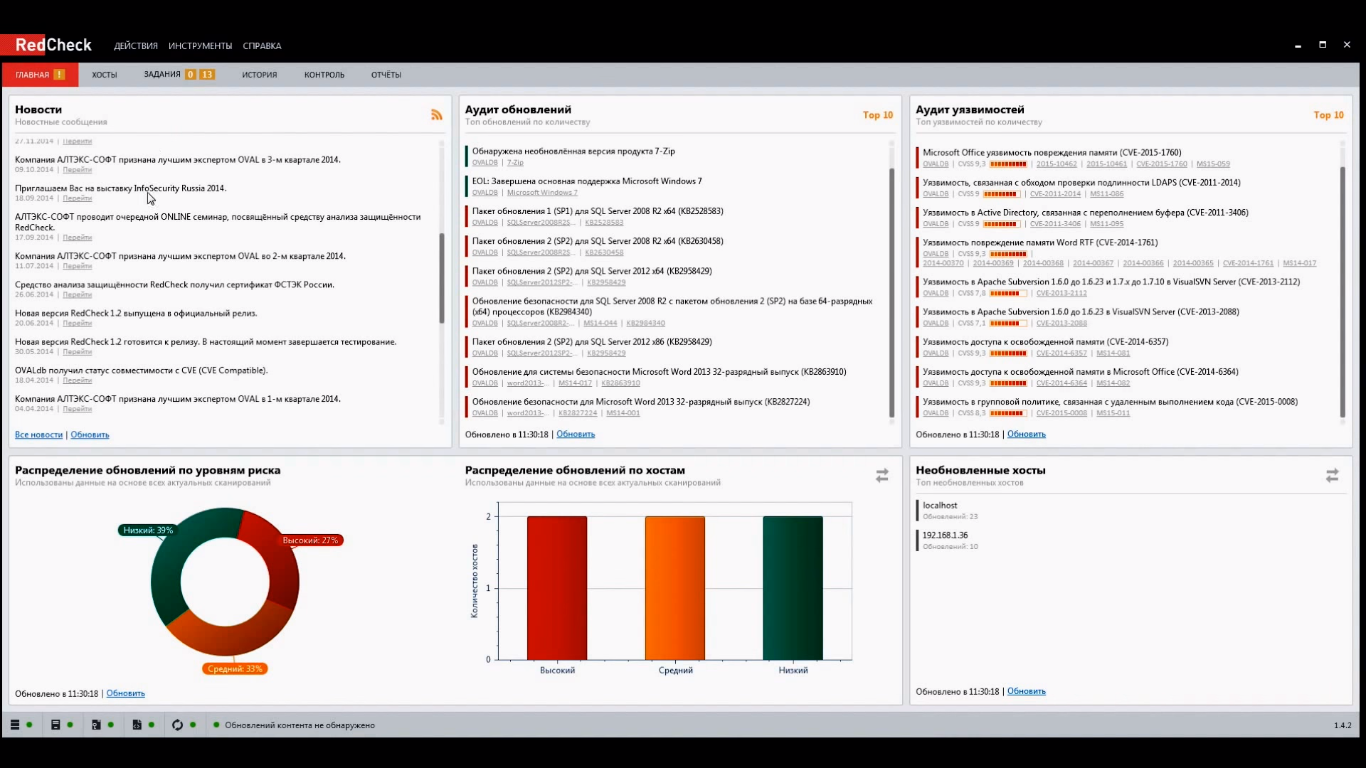

В классификации средств анализа защищённости RedCheck является профессиональным сканером безопасности, сочетающим сетевые и системные проверки. Его функциональные возможности усилены средствами контроля соответствия, механизмами оценки защищенности СУБД, сертифицированными средствами контроля целостности и рядом других полезных функций, делающих его эффективным средством поиска уязвимостей для большого числа известных атак (рис.7).

RedCheck создает "моментальный снимок" состояния безопасности системы, позволяет специалистам ИБ обнаруживать ошибки администраторов или выполнять аудит системы для оценки соответствия принятым в организации политиками безопасности.

Рисунок 7 – Интерфейс RedCheck

Сценарии применения:

1. Внутренний и внешний аудит информационной безопасности

2. Контроль (мониторинг) за обеспечением уровня защищенности

3. Compliance политик и стандартов

4. Проведение испытаний средств и систем защиты АС (ГИС)

5. Реализация мер защиты ГИС и ИСПДн

Возможности:

1. Поиск уязвимостей

2. Поиск обновлений

3. Compliance политик безопасности

4. Безопасность баз данных

5. Инвентаризация сети

6. Контроль целостности

7. Сканер сети

8. Подбор паролей

9. Безопасность серверов

В таблице 1 приведен сравнительный анализ сканеров безопасности.

Таблица 1

Сравнительный анализ

| Наименование параметра | MaxPatrol | RedCheck |

| Функции сканирования | · Узлов. · СУБД. · Веб-приложений. · ERP систем. | · Узлов. · СУБД. |

| Режимы работы | · Тестирование на проникновение. · Системные проверки. · Обнаружение уязвимостей. · Контроль соблюдения политик и соответствия требованиям. · Режим форензики. | · Системные проверки. · Обнаружение уязвимостей. · Контроль соблюдения политик и соответствия требованиям. |

| Объекты исследования | · Локальный хост. · Удаленный хост. · Локальный сегмент до МЭ (NAT, proxy). · Территориально распределенная ИС. | · Локальный хост. · Удаленный хост. · Локальный сегмент до МЭ (NAT, proxy). · Территориально распределенная ИС. |

| Модульность | · Модуль сканирования. · Модуль управления. · Модуль локальных проверок. | · Модуль сканирования. · Модуль управления. · Модуль локальных проверок. |

| Консоль управления | + | - |

| Интеграция с внешними системами | · AssetManagement. · PatchManagement. · SIEM. · HelpDesk. · LDAP. · Cisco NAC. · Microsoft NAP. · МЭ уровня веб-приложений. | · SIEM. · GRC система R-vision. |

| Разграничение прав доступа | · Ролевое управление доступом. · LDAP. · Radius. · TACACS. | · Однопользовательская система |

| Методы сканирования активов | · «Быстрое» сканирование. · Активный метод исследования сети. · Выборочное сканирование. | · Активный метод исследования сети. |

| Сканирование через межсетевые экраны | + | + |

| Планирование сканирования | + | + |

| Управление сканированием | + | - |

| Режимы сканирования | · Серверов. · АРМ. · Веб-приложений. · СУБД. · АСУ ТП. · Сетевого оборудования. · Виртуальных машин. · Проверку настроек МЭ. | · Серверов. · АРМ. · СУБД. · Сетевого оборудования. · Проверку настроек МЭ. |

| Операции над уязвимостями | + | + |

| Оценка опасности уязвимостей | + | + |

| Корреляция уровня риска | + | - |

| Сканирование в режиме Audit | + | + |

| Сканирование в режиме Pentest | + | + |

| Поиск вредоносного ПО | + | - |

| Контроль изменений | + | + |

| Контроль лицензий ПО | + | - |

| Поддержка российских стандартов и законов | + | + |

| Поддержка международных стандартов и актов | + | + |

| Российские системы сертификации | · Сертификат ФСТЭК России | · Сертификат ФСТЭК России |

Вывод по третье главе

Как показывает сравнение, MaxPatrol превосходит RedCheck по большей части категорий. Основная причина подобных результатов заключается в том, что RedCheck и MaxPatrol продукты разных классов.

RedCheck позволяет выполнять базовые операции, связанные со сканированием ограниченного набора систем, но уступает MaxPatrol

во всем, что касается администрирования решения, получения отчетов, работы в больших сетях,т.е. во всем, что актуально для крупных компаний.

MaxPatrol это флагманский продукт, полноценная система управления уязвимостями и соответствием стандартам. В отличие от RedCheck, в MaxPatrol реализованы режимы PenTest и Forensics, поддерживается значительно большее количество систем в режиме Audit и Compliance.

Заключение

В ближайшее время прогресс в области развития средств вычислительной техники, программного обеспечения и сетевых технологий даст толчок к развитию средств обеспечения безопасности, что потребует во многом пересмотреть существующую научную парадигму информационной безопасности. Основными положениями нового взгляда на безопасность должны являться:

· исследование и анализ причин нарушения безопасности компьютерных систем;

· разработка эффективных моделей безопасности, адекватных современной степени развития программных и аппаратных средств, а также возможностям злоумышленников и разрушающих программных средств;

· создание методов и средств корректного внедрения моделей безопасности в существующие вычислительные системы, с возможностью гибкого управления, безопасностью в зависимости от выдвигаемых требований, допустимого риска и расхода ресурсов;

· необходимость разработки средств анализа безопасности компьютерных систем с помощью осуществления тестовых воздействий (атак).

Список используемой литературы

1. ADVANCED IP SCANNER, [Электронный ресурс], https://www.advanced-ip-scanner.com/ru.

2. Боршевников А. Е. Сетевые атаки. Виды. Способы борьбы [Текст] // Современные тенденции технических наук: материалы Междунар. науч. конф. (г. Уфа, октябрь 2011 г.). — Уфа: Лето, 2011. — С. 8-13. — URL.

3.