Цель занятия:

Освоить методы защиты от несанкционированного доступа

Студент должен:

-знать основные распространенные пути несанкционированного доступа и средства защиты от них.

-уметь применять кодирование данных, устанавливать пароли как инструменты защиты данных ПО ПК

|

|

Распространенные пути НД:

1. Применение подслушивающих устройств

2. Дистанционное фотографирование

3. Хищение носителей информации и документальных отходов

4. Чтение остаточной информации в памяти системы после выполнения санкционированных запросов

5. Незаконное подключение к аппаратуре и линиям связи специально разработанных аппаратных средств, обеспечивающих доступ к информации

6. Злоумышленный вывод из строя механизмов защиты

7. Копирование носителей информации с преодолением мер защиты

8. Маскировка под зарегистрированного пользователя

9. Расшифровка зашифрованной информации

10. Информационные инфекции

К защитным механизмам, направленным на решение проблемы НД к информации относятся:

1.

|

|

2. Регистрация и учет - ведение журналов и статистики обращений к защитным ресурсам;

|

|

3. Шифрование информации – эти методы защиты широко применяются при обработке и хранении информации на магнитных носителях, а также ее передаче по каналам связи большой протяженности;

|

|

4.

|

|

5.

|

Управление доступом:

Существует три обобщенных механизма управления доступом к данным:

1. Идентификация пользователя - непосредственная защита данных и поддержка прав доступа пользователя к данным с возможностью их передачи.

|

|

2. Метод защиты при помощи паролей.

Суть принципа построена следующим образом: запрещается доступ к операционной системе или определенным файлам до тех пор, пока не будет введен пароль. Пароль держится в тайне и периодически меняется, чтобы предотвратить НД.

|

|

3. Разграничение полномочий пользователей

|

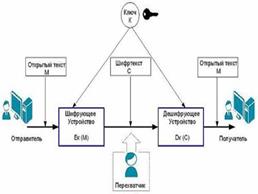

Метод шифрования данных

Один из наиболее эффективных средств защиты, так как он не прячет сообщения а преобразует их в форму, недоступную для понимания лицами, не имеющими правами доступа к ним, обеспечивает целостность и подлинность информации в процессе информационного взаимодействия.

| |||||

| |||||

|

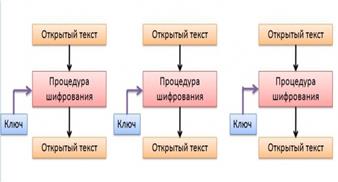

Готовая информация для передачи зашифровывается при помощи некоторого алгоритма шифрования и ключа шифрования,в результате которого она преобразуется в шифрограмму, т.е. закрытый текст или графическое изображение и в таком виде передается по каналу связи.

Под шифром понимается семейство обратимых преобразований, каждое из которых определяется некоторым параметром - ключом, где ключ представляет буквенную или числовую последовательность.

1. По пройденной тематике составить презентацию в программе MS Office - Power Point- защита информации от несанкционированного доступа, используя средства защитных механизмов.

2. Пройти дистанционное тестирование на площадке «Moodle» ГПОУ "СКСиС"