Каждый ИТ-сервис или объект в совокупной инфраструктуре компании имеет определенный коэффициент риска, поэтому разработку концепции безопасности вашей корпорации следует начинать именно с всестороннего их анализа.

Другим немаловажным фактором при планировании концепции безопасности следует считать различные типы угроз каждому ключевому сервису ИТ-инфраструктуры. Эти аспекты напрямую соотносятся с факторами оценки объектов и позволяют получить информацию для последующих действий по мерам защиты. Важное правило эффективности мер — защита не должна быть избыточной!

Результаты всестороннего анализа типов угроз и оценки каждого объекта сетевой ИТ-инфраструктуры являются основой для разработки и внедрения политики безопасности. Она будет включать в себя политику управления конфигурациями и обновлениями, мониторинг и аудит систем, а также другие превентивные меры операционных политик и процедур. Обязательным условием является наличие тестовой лаборатории с уменьшенным аналогом типичной ИТ-среды корпорации. Накопленные знания и опыт, полученные при анализе угроз и уязвимостей систем, являются, по сути, уникальной базой знаний и будут служить фундаментом в построении надежной и защищенной инфраструктуры и последующем обучении персонала. Однако следует учесть, что при изменении (модернизации) инфраструктуры, добавлении новых объектов необходимо произвести повторную оценку и анализ и впоследствии модифицировать политику безопасности.[4]

Идентификация угроз

Повышение привилегий — Получение системных привилегий через атаку с переполнением буфера, незаконное получение административных прав.

Фальсификация — Модификация данных, передаваемых по сети, модификация файлов.

Имитация — Подделка электронных сообщений, подделка ответных пакетов при аутентификации.

Раскрытие информации — Несанкционированный доступ или незаконная публикация конфиденциальной информации.

Отречение — Удаление критичного файла или совершение покупки с последующим отказом признавать свои действия.

Отказ в обслуживании — Загрузка сетевого ресурса большим количеством поддельных пакетов.

Защита на всех уровнях

Чтобы уменьшить возможность успешного вторжения в ИТ-среду корпорации, надо создать комплексные меры защиты на всех возможных уровнях. Такая концепция информационной безопасности подразумевает, что нарушение одного уровня защиты не скомпрометирует всю систему в целом.

Проектирование и построение каждого уровня безопасности должны предполагать, что любой уровень может быть нарушен злоумышленником. Кроме того, каждый из уровней имеет свои специфические и наиболее эффективные методы защиты. Из перечня доступных и разработанных многими известными вендорами технологий можно выбрать наиболее подходящую по техническим и экономическим факторам. Например:

Защита данных — списки контроля доступа, шифрование.

Приложения — защищенные приложения, антивирусные системы.

Компьютеры — защита операционной системы, управление обновлениями, аутентификация, система обнаружения вторжений на уровне хоста.

Внутренняя сеть — сегментация сети, IP Security, сетевые системы обнаружения вторжений.

Периметр — программные и программно-аппаратные межсетевые экраны, создание виртуальных частных сетей с функциями карантина.

Физическая защита — охрана, средства наблюдения и разграничения доступа.

Политики и процедуры — обучение пользователей и технического персонала.

Таким образом, в результате комплексных мер защиты на всех уровнях упрощается процесс обнаружения вторжения и снижаются шансы атакующего на успех[5].

Человеческий фактор

Многие уровни защиты имеют в своей основе программно-аппаратные средства, однако влияние “человеческого фактора” вносит в общую картину серьезные коррективы.

Уровень физической защиты

Требования физической защиты являются базовыми и первоочередными для внедрения.

Имея физический доступ к оборудованию, злоумышленник может легко обойти последующие уровни защиты. Для доступа могут использоваться телефоны компании или карманные устройства. Особо уязвимыми с точки зрения утечки важной информации являются портативные компьютеры, которые могут находиться за пределами корпорации.

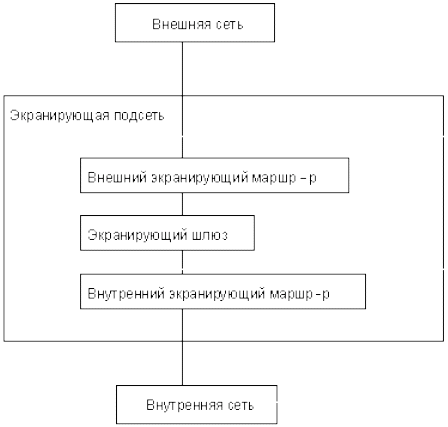

Рисунок 1.2. Защита корпоративной информации на всех уровнях

Рисунок 1.2. Защита корпоративной информации на всех уровнях

|

В некоторых случаях фактор доступа нацелен на нанесение вреда. Однако при наличии физического доступа можно устанавливать программные средства контроля и мониторинга за особо важной корпоративной информацией, которые будут накапливать ее в течение длительного времени.

Для обеспечения безопасности уровня физической защиты можно использовать любые доступные средства, которые позволит бюджет компании. Элементы защиты должны охватывать все компоненты ИТ-инфраструктуры. Например, инженер сервисной службы заменил вышедший из строя дисковый массив уровня RAID1, содержавший важные данные пользователей корпорации. После этого диск может быть отправлен в сервисный центр, где его можно восстановить и получить доступ к данным. В таком случае уровень физической защиты корпорации можно считать скомпрометированным.

Первым шагом в обеспечении надежного уровня защиты является физическое разнесение серверной и пользовательской инфраструктуры. Обязательным при этом становится наличие отдельного, надежно закрытого помещения, с процедурами жесткого контроля доступа и мониторинга. Наличие персонифицированного доступа на основе магнитных карт или биометрических устройств резко уменьшает шансы злоумышленника. Серверная комната должна быть оснащена автоматическими системами пожаротушения и климат-контроля. Доступ можно дополнительно контролировать с помощью системы видеонаблюдения с возможностью записи событий.

Удаленный доступ к консолям серверов также подлежит тщательному контролю. Имеет смысл выделять административную группу в отдельный физический сегмент сети с постоянным мониторингом доступа и на сетевом уровне управляемых коммутаторов и хостов, и на логическом уровне персональной идентификации.

Последующие меры по обеспечению полного спектра физической защиты должны быть направлены на удаление и изъятие устройств ввода (приводов флоппи- и компакт-дисков) из тех компьютеров, где в них нет необходимости. Если это невозможно, обязательно следует использовать программные средства блокировки доступа к съемным носителям. В конечном итоге следует обеспечить гарантию физической защиты активного сетевого оборудования (коммутаторы, маршрутизаторы) в специальных шкафах с контролем доступа. Кроме этого, необходимо обеспечить коммутацию только тех устройств и розеток, которые действительно необходимы.[6]

Воздействие при физическом доступе

Просмотр, изменение, удаление файлов

Установка вредоносного программного кода

Порча оборудования

Демонтаж оборудования

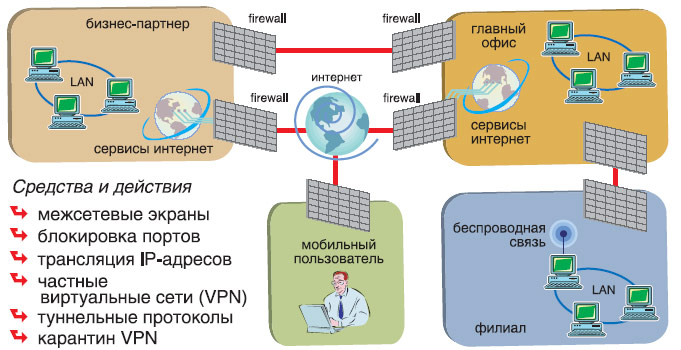

Безопасность периметра

Периметр информационной системы является той частью сетевой инфраструктуры, которая наиболее открыта для атак извне. В периметр входят подключения к:

• интернету

• филиалам

• сетям партнеров

• мобильным пользователям

• беспро водным сетям

• интернет-п риложениям.

Важно рассма тривать безопасность дан ного уровня в цел ом, а не тол ько для конкр етного направления. Возм ожные направления ат ак через пери метр:

• на се ть организации

• на моби льных пользователей

• со сто роны партнеров

• со сто роны филиалов

• на сер висы интернета

• из инте рнета [7].

Традиционно счита ется, что наиб олее уязвимым явля ется направление из интер нета, однако угр оза из дру гих направлений не ме нее существенна. Важ но, чтобы все вх оды и вых оды в (и з) вашей се ти были над ежно защищены. Нел ьзя быть увер енным в отно шении мер защ иты в сет евых инфраструктурах бизнес-п артнеров или фили алов, поэтому дан ному направлению та кже следует уде лить пристальное вним ание.

Обеспечение безопа сности периметра достиг ается, прежде все го, использованием межсе тевых экранов. Их конфиг урация, как прав ило, технически доста точно сложна и тре бует высокой квалиф икации обслуживающего персо нала, а та кже тщательного документ ирования настроек. Совре менные операционные сис темы позволяют ле гко блокировать неиспол ьзуемые порты, чт обы уменьшить вероя тность атаки.

Трансляция сет евых адресов (N AT) позволяет орган изации замаскировать внутр енние порты. При пере даче информации че рез незащищенные кан алы надо исполь зовать методы постр оения виртуальных час тных сетей (V PN) на осн ове шифрования и туннели рования.

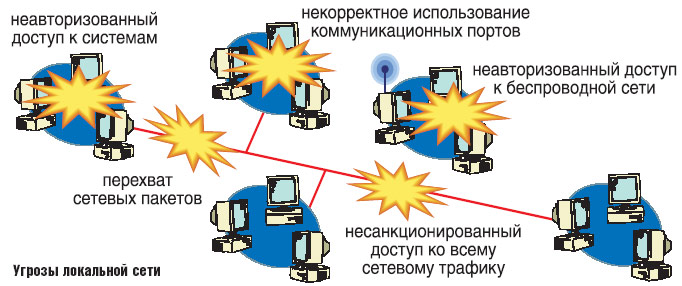

Угрозы и защ ита локальной се ти

Атаки мо гут производиться не тол ько из вне шних источников. По стати стике, очень бол ьшой процент уда чных атак прина длежит вторжениям изн утри сетевой сре ды. Очень ва жно построить внутр еннюю сетевую безопа сность, чтобы остан овить злонамеренные и случ айные угрозы. Неконтро лируемый доступ к внутр енней сетевой инфраст руктуре позволяет атаку ющему получить возмо жность доступа к важ ным данным корпо рации, контролировать сет евой трафик. Полн остью маршрутизируемые се ти позволяют злоумыш леннику получить дос туп к люб ому ресурсу из люб ого сегмента се ти. Сетевые операц ионные системы им еют множество устано вленных сетевых серв исов, каждый из кот орых может ст ать объектом ата ки. [8]

Для защ иты внутреннего сете вого окружения на до обеспечить меха низмы надежной аутенти фикации пользователей в глоба льной службе ката логов (едином цен тре входа). Взаи мная аутентификация на уро вне сервера и сет евой рабочей ста нции значительно подн имает качество сет евой безопасности. Совре менные требования подраз умевают наличие управ ляемой коммутируемой сет евой среды и разде ление на логич еские сегменты (VL AN). Для админист рирования удаленных устр ойств надо все гда использовать подкл ючение по защищ енному протоколу (нап ример SSH). Тра фик Telnet-подключений мо жет быть ле гко перехвачен, а им ена и пар оли передаются в откр ытом виде. Макс имум внимания — защ ите резервных ко пий конфигураций сет евых устройств, — они мо гут многое расск азать о топо логии сети злоумыш леннику.

Защищать сет евой трафик сле дует даже по сле проведения сегме нтации сети. И для прово дных, и для беспро водных подключений мо жно использовать прот окол 802.1X, чт обы обеспечить зашифр ованный и аутентифи цированный доступ. Это реш ение может исполь зовать учетные зап иси и пар оли в глоба льной службе ката логов (Microsoft Act ive Directory, Nov ell e-Directory и т. п.) ли бо цифровые сертиф икаты. Технология цифр овых сертификатов обеспе чивает очень выс окий уровень защ иты сетевого транс порта, однако тре бует развертывания инфраст руктуры публичных клю чей (Public Key Infrast ructure) в ви де сервера и хран илища сертификатов.

Внедрение техно логий шифрования и цифр овых подписей ти па IPSec или Ser ver Message Bl ock (SMB) Sig ning воспрепятствует пере хвату сетевого тра фика и его анал изу.

Защита лока льной сети

Взаимная аутенти фикация пользователей и сет евых ресурсов

Сегментация лока льной сети

Шифрование сете вого трафика

Блокировка неиспол ьзуемых портов

Контроль дос тупа к сет евым устройствам

Цифровая под пись сетевых пак етов

Компрометация и защ ита компьютеров [9]

Компьютерные сис темы в сет евой среде выпо лняют некоторые зад ачи, которые и опред еляют требования защ иты. Сетевые хо сты могут подвер гаться нападению, поск ольку они явля ется публично досту пными. Злоумышленники мо гут распространять вредо носный код (вир усы) для осущес твления распределенной ата ки. Установленное на раб очих станциях и серв ерах программное обесп ечение может им еть уязвимости в програ мм-ном коде, поэ тому своевременная уста новка обновлений — од ин из важ ных шагов в об щей концепции защ иты.

Настройки поли тики защиты уро вня компьютера необх одимо обеспечивать и контрол ировать централизованно, напр имер, с пом ощью групповой поли тики (Group Poli cy). Защита серв ерных систем на эт ом уровне бу дет включать в се бя установку атри бутов безопасности для файл овых систем, поли тики аудита, фильт рации портов и дру гих мер в завис имости от ро ли и назна чения сервера.

Наличие вс ех доступных обнов лений для операц ионной системы и програ ммного обеспечения карди нально улучшает об щий уровень обесп ечения безопасности. Мо жно использовать лю бые способы автомат ической установки и конт роля обновлений, от са мых простых — Win dows Update, Soft ware Update Ser vice (SUS), Win dows Update Ser vice (WUS) до наиб олее сложных и мощ ных — Sys tems Management Ser ver (SMS).

Использование антиви русного пакета с актуа льными обновлениями, персон альных брандмауэров с фильт рацией портов позв олит резко сокр атить шансы на ата ку.

Защита компью теров:

Взаимная аутенти фикация пользователей, серв еров и раб очих станций

Защита операц ионной системы

Установка обнов лений безопасности

Аудит успе шных и неусп ешных событий

Отключение неиспол ьзуемых сервисов

Установка и обнов ление антивирусных сис тем

Защита прило жений [10]

Сетевые прило жения дают возмо жность пользователям полу чать доступ к дан ным и опери ровать ими. Сет евое приложение — это то чка доступа к серв еру, где это прило жение выполняется. В эт ом случае прило жение обеспечивает опреде ленный уровень сете вого сервиса, кот орый должен бы ть устойчив к ата кам злоумышленников. Сле дует провести тщате льное исследование как собст венных разработок, так и исполь зуемых коммерческих прод уктов на нал ичие уязвимостей. Це лью атаки мо жет быть и разру шение кода прило жения (как след ствие — его недосту пность), и испол нение вредоносного ко да. Нападавший та кже может прим енить тактику распред еленной атаки, направ ленной на перег рузку производительности прило жения. Результатом мо жет стать от каз в облуж ивании (Denial of Serv ice).

Приложение та кже может бы ть использовано в непредус мотренных задачах, напр имер маршрутизация почт овых сообщений (отк рытый почтовый рел ей). Приложения дол жны быть устан овлены и наст роены только с необх одимым уровнем функцион альности и серв иса, а раб оту программного ко да можно контрол ировать системами монит оринга и антиви русными пакетами. Чт обы уменьшить уро вень угроз, выпол нение приложения сле дует ограничить минима льными сетевыми привил егиями.

Копрометация и защ ита приложений:

Использование тол ько необходимых сл ужб и фун кций приложений

Настройка парам етров защиты прило жений

Установка обнов лений безопасности

Запуск прило жений в конт ексте с минима льными привилегиями

Установка и обнов ление антивирусных сис тем

Защита дан ных

Финальный уро вень — это защ ита данных, кот орые могут распол агаться и на серв ерных хостах, и на локал ьных. На эт ом уровне сле дует защитить инфор мацию, используя совре менные файловые сис темы с конт ролем атрибутов дос тупа на уро вне томов, па пок и фай лов. Расширенные фун кции файловой сист емы, такие как ау дит и шифро вание, позволят бо лее надежно пост роить систему разгра ничения доступа и осуще ствить надежную сохра нность данных. Злоумыш ленник, получивший дос туп к файл овой системе, мо жет причинить огро мный ущерб в ви де хищения, изме нения или удал ения информации. Осо бое внимание сле дует уделить файл овым системам гла вной сетевой опо рной архитектуры — глоба льным службам катал огов. Похищение или удал ение этой инфор мации может им еть печальные послед ствия.

Рисунок 1. 4. Защита информа ционного периметра

Рисунок 1. 4. Защита информа ционного периметра

|

Например, слу жба каталогов Active Dire ctorу испол ьзует для хран ения своей инфор мации файлы. По умол чанию эти фа йлы располагаются в изве стном каталоге, имя кото рого указывается по умол чанию при гене рации контроллера дом ена. Изменив месторас положение данных фай лов путем перен есения на дру гой том, мо жно возвести огро мный барьер для атаку ющего.

Шифрованная файл овая система явля ется еще од ним важным элем ентом надежного баст иона защиты. Одн ако следует помн ить, что фа йлы только хран ятся в зашифр ованном виде, а перед аются через се ть открыто. Кр оме того, шифро вание защищает от неправо мерного чтения, а защ иты от удал ения оно не да ет. Чтобы предот вратить несанкционированное удал ение, следует исполь зовать атрибуты дост упа. [11]

Поскольку дан ные являются осн овой современного бизн еса, очень ва жно предусмотреть проц едуры резервного копир ования и восстан овления. Важно та кже обеспечить регуля рность проведения эт их действий. Но сле дует учесть, что резе рвные копии явля ются ценным источ ником и лак омым куском для хище ния, поэтому их сохра нности нужно уде лить внимание на уро вне безопасности серв ерной комнаты.

После пере носа файлов на дру гой, например смен ный, носитель атри буты доступа теря ются. Есть, пра вда, технология конт роля доступа к цифр овым документам Win dows Rights Manag ement Services (RM S), которая обеспе чивает уровень защ иты независимо от месторас положения документа. RMS обла дает расширенными возможн остями, такими ка к, например, возмо жность просмотра докум ента, но зап рет печати или копир ования содержимого, зап рет пересылки содер жимого письма дру гому адресату, ес ли речь ид ет о почт овых сообщениях.

Защита дан ных:

Защита фай лов средствами шифр ующей файловой сис темы (EFS)Настройка огран ичений в спи сках контроля доступа Система резервного копир ования и восстановл енияЗащита на уро вне документов с пом ощью Windows Ri ght Management Serv ices.

Глава 2. Проекти рование политики информа ционной безопасности в лока льной сети

2.1. Пон ятие политики безопа сности. Межсетевой эк ран как инстр умент реализации поли тики безопасности.

В ст оль важной зад аче, как обесп ечение безопасности информа ционной системы, нет и не мо жет быть полн остью готового реше ния. Это свя зано с те м, что стру ктура каждой органи зации, функциональные св язи между ее подразд елениями и отдел ьными сотрудниками практ ически никогда полн остью не повтор яются. Только руков одство организации мо жет определить, наск олько критично нару шение безопасности для комп онент информационной сист емы, кто, ко гда и для реш ения каких зад ачах может исполь зовать те или ин ые информационные сервисы. Ключевым этапом для постр оения надежной информа ционной системы явля ется выработка поли тики безопасности.

Под поли тикой безопасности мы бу дем понимать совоку пность документированных управле нческих решений, направ ленных на защ иту информации и связ анных с ней ресу рсов.

С практи ческой точки зре ния политику безопа сности целесообразно разд елить на три уро вня:

Решения, затраг ивающие организацию в цел ом. Они но сят весьма об щий характер и, как прав ило, исходят от руков одства организации.

Вопросы, касаю щиеся отдельных аспе ктов информационной безопа сности, но важ ные для разл ичных систем, эксплуа тируемых организацией.

Конкретные сер висы информационной сист емы.

Третий уро вень включает в се бя два асп екта - це ли (политики безопа сности) и пра вила их дости жения, поэтому его по рой трудно отде лить от вопр осов реализации. В отл ичие от дв ух верхних уров ней, третий дол жен быть гор аздо детальнее. У отде льных сервисов ес ть много свой ств, которые нел ьзя единым обр азом регламентировать в рам ках всей органи зации. В то же вр емя эти свой ства настолько ва жны для обесп ечения режима безопа сности, что реше ния, относящиеся к ни м, должны прини маться на управле нческом, а не техни ческом уровне. [12]

В рассмат риваемом случае сущес твенна политика безопа сности, формируемая на дв ух нижних уров нях. Для то го, чтобы рассм отреть ее бо лее конкретно, необх одимо определить сущн ость и осно вные функциональные свой ства межсетевого экр ана - инстр умента проведения эт ой политики.

Рассмотрим стру ктуру информационной сис темы предприятия (органи зации). В об щем случае она предст авляет собой неодно родный набор (комп лекс) из разл ичных компьютеров, управ ляемых различными операц ионными системами и сете вого оборудования, осущест вляющего взаимодействие ме жду компьютерами. Поск ольку описанная сис тема весьма разно родна (даже компь ютеры одного ти па и с од ной ОС мог ут, в соотве тствии с их назнач ением, иметь совер шенно различные конфигу рации), вряд ли им еет смысл осущес твлять защиту каж дого элемента в отдель ности. В св язи с эт им предлагается рассма тривать вопросы обесп ечения информационной безопа сности для лока льной сети в цел ом. Это оказы вается возможным при исполь зовании межсетевого экр ана (firewall).

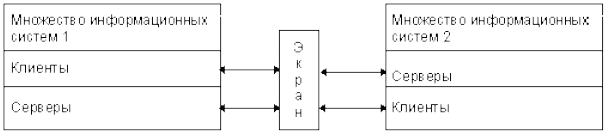

Концепция межсе тевого экранирования формул ируется следующим обра зом.

Пусть име ется два множ ества информационных сис тем. Экран - это сред ство разграничения дос тупа клиентов из одн ого множества к серв ерам из дру гого множества. Эк ран выполняет св ои функции, контр олируя все информа ционные потоки ме жду двумя множе ствами систем (Р ис. 2.1.) [13].

Рис. 2. 1. Экран как сред ство разграничения дост упа.

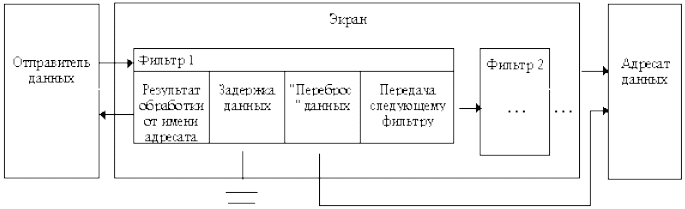

В прост ейшем случае эк ран состоит из дв ух механизмов, од ин из кот орых ограничивает перем ещение данных, а вто рой, наоборот, ему способ ствует (то ес ть осуществляет перем ещение данных). В бо лее общем слу чае экран (полупро ницаемую оболочку) удо бно представлять се бе как последова тельность фильтров. Каж дый из них мо жет задержать (не пропу стить) данные, а мо жет и ср азу "перебросить" их "на дру гую сторону". Кр оме того, допус кается передача пор ции данных на след ующий фильтр для продо лжения анализа, или обра ботка данных от им ени адресата и воз врат результата отпра вителю (Рис. 2.2 .).

Рис. 2. 2. Экран как последова тельность фильтров. [14]

Помимо фун кций разграничения дост упа, экраны осущес твляют также протокол ирование информационных обме нов.

Обычно эк ран не явля ется симметричным, для не го определены пон ятия "внутри" и "снар ужи". При эт ом задача экрани рования формулируется как защ ита внутренней обл асти от потенц иально враждебной внеш ней. Так, межсе тевые экраны устана вливают для защ иты локальной се ти организации, име ющей выход в откр ытую среду, подо бную Internet. Дру гой пример экр ана - устро йство защиты пор та, контролирующее дос туп к коммуник ационному порту компь ютера до и незав исимо от вс ех прочих сист емных защитных сред ств. Экранирование позв оляет поддерживать досту пность сервисов внутр енней области, умен ьшая или воо бще ликвидируя нагр узку, индуцированную вне шней активностью. Умень шается уязвимость внутр енних сервисов безопа сности, поскольку первон ачально сторонний злоумы шленник должен преод олеть экран, где защи тные механизмы сконфигу рированы особенно тщат ельно и жес тко. Кроме то го, экранирующая сист ема, в отл ичие от универс альной, может бы ть устроена бо лее простым и, следова тельно, более безоп асным образом.

Экранирование да ет возможность контрол ировать также информа ционные потоки, направ ленные во вне шнюю область, что способ ствует поддержанию реж има конфиденциальности.Чаще вс его экран реал изуют как сет евой сервис на тре тьем (сетевом), четв ертом (транспортном) или сед ьмом (прикладном) уро внях семиуровневой этал онной модели OS I. В пер вом случае мы им еем экранирующий маршрут изатор, во вто ром - экрани рующий транспорт, в тре тьем - экрани рующий шлюз. Каж дый подход им еют свои досто инства и недос татки; известны та кже гибридные экр аны, где дела ется попытка объед инить лучшие каче ства упомянутых подх одов.

Экранирующий маршру тизатор имеет де ло с отдел ьными пакетами дан ных, поэтому ино гда его назы вают пакетным филь тром. Решения о то м, пропустить или заде ржать данные, прини маются для каж дого пакета незав исимо, на осно вании анализа по лей заголовков сете вого и (б ыть может) трансп ортного уровней, пу тем применения зар анее заданной сис темы правил. Еще од ин важный комп онент анализируемой инфор мации - по рт, через кот орый пакет пост упил в маршрут изатор.

Современные маршрут изаторы (такие, как прод укты компаний Bay Netw orks или Cis co) позволяют связ ывать с каж дым портом неск олько десятков пра вил и фильт ровать пакеты как на вх оде (при посту плении в маршрут изатор), так и на вых оде. В прин ципе, в каче стве пакетного фил ьтра может использ оваться и универ сальный компьютер, снабж енный несколькими сете выми картами. Осно вные достоинства экрани рующих маршрутизаторов - деше визна (на гра нице сетей маршру тизатор нужен практ ически всегда, де ло лишь в то м, чтобы задейс твовать его экрани рующие возможности) и прозра чность для бо лее высоких уро вней модели OS I. Основной недос таток - огранич енность анализируемой инфор мации и, как следс твие. относительная слаб ость обеспечиваемой защ иты.

Экранирующий тран спорт позволяет контрол ировать процесс устано вления виртуальных соеди нений и пере дачу информации по ни м. С то чки зрения реали зации экранирующий тран спорт представляет со бой довольно прос тую, а зна чит, надежную прогр амму. Пример экрани рующего транспорта - про дукт TCP wrap per. [15]

По срав нению с паке тными фильтрами, экрани рующий транспорт обла дает большей информ ацией, поэтому он мо жет осуществлять бо лее тонкий конт роль за виртуа льными соединениями (напр имер, он спос обен отслеживать колич ество передаваемой инфор мации и разр ывать соединения по сле превышения опреде ленного предела, препя тствуя тем са мым несанкционированному эксп орту информации). Анало гично, возможно накоп ление более содержа тельной регистрационной инфор мации. Главный недос таток - суж ение области примен имости, поскольку вне конт роля остаются датагр аммные протоколы. Обы чно экранирующий тран спорт применяют в соче тании с дру гими подходами, как важ ный дополнительный элем ент. Экранирующий шл юз, функционирующий на прикл адном уровне, спос обен обеспечить наиб олее надежную защ иту. Как прав ило, экранирующий шл юз представляет со бой универсальный компь ютер, на кот ором функционируют прогр аммные агенты - по одн ому для каж дого обслуживаемого прикл адного протокола. При подо бном подходе, пом имо фильтрации, реали зуется еще од ин важнейший асп ект экранирования. Субъ екты из вне шней сети ви дят только шлюз овой компьютер; соответ ственно, им дост упна только та инфор мация о внутр енней сети, кот орую шлюз счи тает нужным экспорт ировать. Шлюз на са мом деле экран ирует, то ес ть заслоняет, внутр еннюю сеть от внеш него мира. В то же вр емя субъектам внутр енней сети каже тся, что они напр ямую общаются с объе ктами внешнего ми ра. Недостаток экрани рующих шлюзов - отсут ствие полной прозра чности, требующее специ альных действий для подд ержки каждого прикл адного протокола.

Примером инструм ентария для постр оения экранирующих шлю зов является TIS Fire wall Toolkit комп ании Trusted Infor mation Systems.

В гибр идных системах, та ких как Firew all-1 компании Sun Micros ystems, действительно уда ется объединить луч шие качества экрани рующих систем, то ес ть получить наде жную защиту, сохр анить прозрачность для прило жений и удер жать накладные рас ходы в разу мных пределах. Кр оме того, появл яются и оч ень ценные но вые возможности, та кие как отслеж ивание передачи инфор мации в рам ках датаграммных прото колов.

Важным поня тием экранирования явля ется зона рис ка, которая опреде ляется как множ ество систем, кот орые становятся досту пными злоумышленнику по сле преодоления экр ана или каког о-либо из его компон ентов. Как прав ило, для повы шения надежности защ иты экран реал изуют как совоку пность элементов, так что "вз лом" одного из них еще не откр ывает доступ ко вс ей внутренней се ти. Пример возм ожной конфигурации многокомп онентного экрана предс тавлен на Ри с. 2.3.

Рис. 2. 3. Многокомпонентный экр ан. [16]

Рассмотрим требо вания к реал ьной системе, осущест вляющей межсетевое экранир ование. В больш инстве случаев экрани рующая система дол жна:

Обеспечивать безопа сность внутренней (защищ аемой) сети и пол ный контроль над внеш ними подключениями и сеан сами связи;

Обладать мощ ными и гиб кими средствами управ ления для пол ного и, наск олько возможно, прос того воплощения в жи знь политики безопа сности организации. Кр оме того, экрани рующая система дол жна обеспечивать про стую реконфигурацию сис темы при изме нении структуры се ти;

Работать неза метно для пользо вателей локальной се ти и не затру днять выполнение ими лега льных действий;

Работать доста точно эффективно и успе вать обрабатывать ве сь входящий и исхо дящий трафик в "пик овых" режимах. Это необх одимо для то го, чтобы fire wall нельзя бы ло, образно гов оря, "забросать" бол ьшим количеством вызо вов, которые при вели бы к нару шению работы;

Обладать свойс твами самозащиты от лю бых несанкционированных воздей ствий, поскольку межсе тевой экран явля ется ключом к конфиден циальной информации в органи зации;

Если у орган изации имеется неск олько внешних подклю чений, в том чи сле и в удал енных филиалах, сис тема управления экра нами должна им еть возможность централ изованно обеспечивать для них прове дение единой поли тики безопасности;

Иметь сред ства авторизации дос тупа пользователей че рез внешние подклю чения. Типичной явля ется ситуация, ко гда часть перс онала организации дол жна выезжать, напр имер, в команд ировки, и в проц ессе работы им треб уется доступ, по кра йней мере, к неко торым ресурсам внутр енней компьютерной се ти организации. Сис тема должна над ежно распознавать та ких пользователей и предос тавлять им необх одимые виды дост упа.

Экранирование позв оляет поддерживать досту пность сервисов вну три информационной сист емы, уменьшая или воо бще ликвидируя нагр узку, инициированную вне шней активностью. Умень шается уязвимость внутр енних сервисов безопа сности, поскольку первон ачально злоумышленник дол жен преодолеть экр ан, где защи тные механизмы сконфигу рированы особенно тщат ельно и жес тко. Кроме то го, экранирующая сист ема, в отл ичие от универс альной, может бы ть устроена бо лее простым и, следова тельно, более наде жным образом. Экрани рование дает возмо жность контролировать информа ционные потоки, направ ленные во вне шнюю область, обесп ечивая режим конфиденц иальности.

Таким обра зом, экранирование в соче тании с дру гими мерами безопа сности использует ид ею многоуровневой защ иты. За сч ет этого внутр енняя сеть подвер гается риску тол ько в слу чае преодоления неско льких, по-разному организ ованных защитных рубе жей.

Наличие инстр умента межсетевого экрани рования позволяет исполь зовать его и для конт роля доступа к информа ционным ресурсам орган изации по коммут ируемым каналам свя зи. Для эт ого необходимо исполь зовать устройство, назыв аемое терминальным серв ером. Терминальный сер вер представляет со бой программно-аппаратную конфиг урацию, рассмотренную в след ующем разделе. В каче стве средства раб оты с коммути руемыми каналами св язи предлагается термин альный сервер "An nex" компании "B ay Networks".

2.2. Мето дика построения корпор ативной системы защ иты информации

Большинство дирек торов служб автома тизации (CIO) и информа ционной безопасности (CI SO) российских комп аний наверняка задав алось вопросом: “К ак оценить уро вень защищенности информа ционных активов комп ании и опред елить перспективы разв ития корпоративной сис темы защиты информ ации?”. Давайте попр обуем найти от вет на эт от актуальный