ХАИ.ЛР.6.070102.331.12

Отчет

по лабораторной работе № 1

по курсу “ Компьютерные сети и кодирование информации”

Исполнитель: студент гр.331

Пявка Е.В.

Руководитель: асс.каф.301

Руденко К.И.

Цель работы: исследовать структуру локальной вычислительной сети.

Задание 1. Определение сетевых параметров локального узла.

Выполнение:

В среде POSIX выполняем команду «# ifconfig».

Результат выполнения команды:

eth0 Link encap:Ethernet HWaddr 1c:af:f7:76:28:60

inet addr:10.3.14.11 Bcast:10.3.14.255 Mask:255.255.255.0

inet6 addr: fe80::1eaf:f7ff:fe76:2860/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:1887 errors:0 dropped:13 overruns:0 frame:0

TX packets:484 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:238983 (233.3 KiB) TX bytes:54363 (53.0 KiB)

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

inet6 addr:::1/128 Scope:Host

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)

| Интерфейс | MAC address | IPv4 address | MTU |

| eth0 | 1c:af:f7:76:28:60 | 10.3.14.11/24 | |

| lo | - | 127.0.0.1/8 |

Таблица 1.1 – Перечень сетевых интерфейсов на локальном узле

Вывод по заданию 1: при использовании среды POSIX были произведены определения параметров локального узла. По результатам выполнения составлена таблица, которая отражает правильность выполнения.

Задание 2. Получение перечня активных узлов.

Для определения перечня активных в локальной сети узлов используем утилиту nmap. В командной строке вводим команду «nmap -sP 10.3.14.0/24».

Результат выполнения команды:

| IP address | Hostname |

| 10.3.14.4 | 425-4.k301.ai |

| 10.3.14.7 | 425-7.k301.ai |

| 10.3.14.10 | venus.k301.ai |

| 10.3.14.11 | 428-1.k301.ai |

| 10.3.14.12 | 428-2.k301.ai |

| 10.3.14.14 | 428-4.k301.ai |

| 10.3.14.17 | 428-7.k301.ai |

| 10.3.14.18 | 428-8.k301.ai |

| 10.3.14.19 | 428-9.k301.ai |

| 10.3.14.20 | 428-10.k301.ai |

| 10.3.14.30 | 424-1.k301.ai |

| 10.3.14.31 | 424-2.k301.ai |

| 10.3.14.34 | 424-4.k301.ai |

| 10.3.14.35 | 424-3.k301.ai |

| 10.3.14.89 | 511-10.k301.ai |

| 10.3.14.91 | 511a-1.k301.ai |

| 10.3.14.97 | 511-radomsky.k301.ai |

| 10.3.14.100 | 427-1.k301.ai |

| 10.3.14.104 | 514-2.k301.ai |

| 10.3.14.110 | 511-serv.k301.ai |

| 10.3.14.200 | cds.k301.ai |

| 10.3.14.204 | xp-nephrite.k301.ai |

| 10.3.14.216 | wifi-shelest.k301.ai |

| 10.3.14.247 | |

| 10.3.14.248 | wifi-k301-427.k301.ai |

| 10.3.14.250 | ruby.k301.ai |

| 10.3.14.253 | quiller.k301.ai |

Таблица 1.2 – Список активных узлов в локальной сети.

Вывод по заданию 2: в этом задании, используя пакет nmap, было произведено сканирование сети на поиск активных узлов. По результату выполнения составлена таблица, в которой мы наблюдаем адрес узлов и их имена.

Задание 3. Выполнить трассировку соединения до заданного узла.

В данном задании используем утилиту traceroute.

Листинг и результат выполнения:

| Target host | Forward hops | Backward hops | PMTU |

| apple.com |

Таблица 1.3 – Результат трассировки пути к узлу apple.com.

Вывод по заданию 3: в этом задании была произведена трассировка заданного узла. По результатам выполнения составлена таблица.

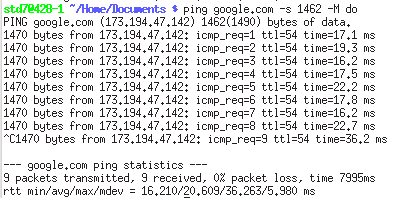

Задание 4. Проверка прохождения пакетов к удалённому узлу.

В этом задание выполняем проверку прохождения пакетов различной длины к удаленному узлу.

Проверяем прохождение ICMP-Request пакетов с полем данных длины: 10, 100, 1400, 1462, 1472, 1500, 10000.

Листинг и результат выполнения:

Для 10:

Для 100:

Для 1400:

Для 1462:

Для 1472:

Для 1500:

Для 10000:

Вывод по заданию 4: в данном задании была выполнена проверка на прохождение пакетов с различной длинной к удалённому узлу. Как мы видим, по результатам, что когда длина пакета достигает 1500 байт, то они перестают проходить. Это всё обусловлено возможностью сети на пути к узлу.

Задание 5. Выполнить трассировку соединения до заданного узла пакетами с запрещенной фрагментацией.

В этом задание мы выполняем трассировку тем же способом, но уже с запретом фрагментации.

Листинг и результат выполнения:

Для 10:

Для 100:

Для 1400:

Для 1462:

Для 1472:

Для 1500:

Вывод по заданию 5: в данном задании мы выполнили трассировку узла пакетами с запрещённой фрагментацией. И как видно по результатам, трассировку не прошли пакеты по 1500 байт. Это связано с невозможностью узла пропускать пакеты свыше 1500 байт. Поэтому выполнять трассировку с пакетами по 10000 байт не имеет смысла.

Вывод по всей лабораторной работе:

В данной лабораторной работе мы использовали разные сетевые утилиты для исследования сети. Были определены сетевые параметры локального узла, просканирована сеть на наличие активных узлов, определение их IP-адресов и имён, также, была произведена трассировка соединения до заданного узла, выполнена проверка на прохождение пакетов с разной длинной и пакетов с запрещённой фрагментацией. По всем заданиям сделаны выводы.