https://takie.org/news/divnyj_novyj_mir_prishel_k_vam/2013-12-16-8039

Знаете ли Вы, что дистанционно подключиться к вашему компьютеру можно без использования не только сетевых драйверов операционной системы, но и вообще без самой ОС? Даже можно зайти в BIOS удалённо, и вообще сделать с компьютером всё, что угодно - в том числе скачать содержимое винчестеров, стереть их, и наглухо отключить компьютер навсегда, превратив его в бесполезный кусок железа.

Технология эта вполне официальна, она называется Intel vPro и реализована аппаратно в процессорах Intel Sandy Bridge и Ivy Bridge. На самом деле кроме процессора требуется еще и соответствующий чипсет - но в этом нет проблемы, ибо чипсеты давно поставляет сам Интел, ха-ха. В идеале в материнскую плату должна быть встроена гигабитная сетевая карта и видеоадаптер, которые способны на низкоуровневую работу (а еще более в идеале - и такой же WiFi). И опять же не волнуйтесь - Intel всё это реализовал и сделал стандартом де-факто. Наиболее дальновидных ребят давно удивляло, зачем в десктопной материнке встроен WiFi интерфейс, не нужный в 99% десктопов - так вот он встроен для дела, чтобы можно было получить доступ к компьютеру, даже не подключаясь к локальной сети, и даже к компьютеру, который стоит в отдельной комнате ни к какой сети не подключенный.

Разумеется, то, что вы там в БИОСе выключили этот вайфай - никак доступу не помешает. Для Intel vPro все интерфейсы всегда работают. Более того - "выключенный" компьютер для Intel vPro тоже работает (хоть и не светит лампочками об этом). Единственный способ отрубить компьютер от Intel vPro - это обесточить его, удалив шнур питания из розетки (но по понятным причинам этот номер не пройдет с ноутбуками - батареи-то на большинстве современных аппаратов несъемные, и это не просто так сделано).

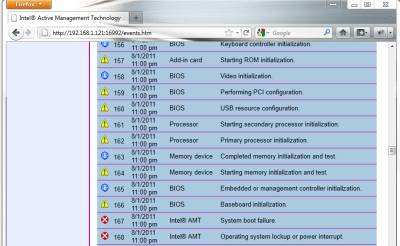

Сеанс связи шифруется, а доступ к компьютеру можно получить через консоль (serial over LAN), web-интерфейс или VNC. Web-интерфейс обладает неприметным рабочим дизайном (который при этом отлично отображается на планшетах) и позволяет получать статистику о железе, его состоянии и перезапускать компьютер, настраивать сетевой интерфейс и политики доступа к AMT, смотреть историю событий – например, узнать, почему же у секретарши не грузится система, не подходя к её компьютеру:

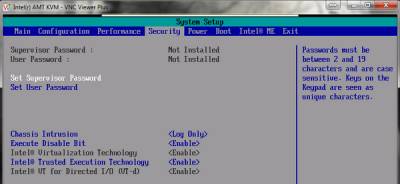

При подключении через консоль и VNC можно делать уже совсем всё: vPro предоставляет полноценный KVM с локальной машины на удалённую с поддержкой разрешения экрана до 1920х1200 и возможностью посмотреть, как загружается система от инициализации BIOS до непосредственной загрузки ОС. При этом даже при перезагрузке системы не происходит отключения! Единственное что для доступа в BIOS не получится просто зажать Delete при старте системы и надо будет выбрать специальный пункт «boot to BIOS». После чего в самом деле загружается BIOS:

Можно подключиться к удалённой машине по VNC даже в том случае, если там слетели драйвера сетевой карты (ведь vPro работает на более низком уровне чем ОС) и прямо через VNC поставить все драйверы.

Еще одна интересная возможность под названием IDE-R позволяет загружаться с внешнего источника - как будто это внутренний жёсткий диск. То есть можно подключиться по VNC, указать образ для загрузки и загрузиться в собственной операционной системе - так что владелец компьютера и не узнает, что его включали.

При помощи vPro работает технология Intel Anti-Theft. Если у вас украли компьютер или ноутбук, то вы можете связаться с Intel и они заблокируют его. Компьютер просто перестанет загружаться, показывая черный экран с надписью - мол, заблокировано Intel Anti-Theft, верните компьютер владельцу.

Совсем скоро, когда поколение компьютеров в очередной раз сменится даже у самых нетребовательных пользователей, а у прогрессивных компаний и того раньше - дивный новый мир абсолютной прозрачности для спецслужб придет повсюду.

PS. Тут товарищ спросил - мол получается, что выключенные компы можно пинговать?

Объясняю: в рамках Intel vPro cетевая карта слушает линию всегда, даже если компьютер "выключен". Но не всегда отвечает. То есть на вопрос «можно ли пинговать» — ответ да, можно, если это разрешить в настройках BIOS. Если не разрешить, то выключенный комп на пинг отзываться не будет, но свой порт (в общем случае это 16992) слушать будет и с Intel vPro работать будет.

Проверялось на чипсете Q45 - работает.

PPS. Cтарые чипсеты Intel и их CPU без GPU поддерживают только Serial-over-LAN часть технологии Intel vPro (то есть текстовая консоль управления работает, файлы можно скачивать, работает дистанционная загрузка операционки с удаленного диска и так далее, но не работает слежение за экраном пользователя и графическая консоль).

Для любопытных - IDE-R/SOL over TCP порт = 16994, IDE-R/SOL over TLS порт = 16995. Можете поснифить трафик в линии и посмотреть.

Ну и помните, что AMT fireware аппаратно перехватывает трафик с сетевой карты и не передает в ОС то, что касается работы vPro (порты 16992, 16993, 16994, 16995). То есть на компе с этой технологией никакие пакеты на порты 16992, 16993 и так далее вы из ОС не получите и не обнаружите. Чтобы их надежно найти - нужен старый комп со старыми сетевухами, реализующий прозрачный повторитель Stay-In-Middle и снифящий трафик.

И да, разумеется:

(а) Интел хранит возможность доступа к любой машине

(б) Может узнать, где она, и может с ней связаться в любой момент

(в) Может полностью ее заблокировать (при этом она будет продолжать подавать сигналы с координатами)

Ну и чтобы не было лишних иллюзий - про Интел я говорю только потому, что у него эта технология совершенно открыта и официально описана. Intel повел себя очень грамотно - бэкдор для спецуры не скрывается и не отрицается, а выдается за дополнительный сервис для пользователя и администратора. Аналогичные решения есть и у AMD, и у всех остальных крупных игроков на рынке микропроцессоров - просто они не столь честны, как Intel, и предпочитают играть в умолчание.

Оригинальный материал нашего автора Observer специально для Takie.Org

При перепечатке просьба ставить активную ссылку на наш сайт.

0   1 MrAerix (16.12.2013 17:05)

1 MrAerix (16.12.2013 17:05)

кстати, на UEFI эту дыру можно прикрыть. но не на всех чипсетах. так как уефи - это кастрированный симбиоз фрибсд и багтрака, то и ничто никсовое ему не чуждо. заворачиваем порт сам на себя, и машина умолкает навсегда. геморно, но эффективно. кстати, на UEFI эту дыру можно прикрыть. но не на всех чипсетах. так как уефи - это кастрированный симбиоз фрибсд и багтрака, то и ничто никсовое ему не чуждо. заворачиваем порт сам на себя, и машина умолкает навсегда. геморно, но эффективно.

|

+1   5 Observer (16.12.2013 17:42)

5 Observer (16.12.2013 17:42)

Чувак, ты ничего не понял. Если Intel vPro не хочет, чтобы ты слушал порты 16992, 16993 - ты там ничего и не услышишь, и никакая ОС тут ничего сделать не может. По дефолту, разумеется, эти порты идут насквозь - чтобы скрыть сам факт существования аппаратного файрволла. Однако когда Intel vPro получает на этот порт magic key - файрволл включается, и ты не только не услышишь этого ключика из своей фряхи, но даже не поймешь, что тебя уже мониторят. Впрочем, мне-то пофигу - чем больше дураков, тем нам лучше. Sapienti sat (умному достаточно), а остальные меня не волнуют. Чувак, ты ничего не понял. Если Intel vPro не хочет, чтобы ты слушал порты 16992, 16993 - ты там ничего и не услышишь, и никакая ОС тут ничего сделать не может. По дефолту, разумеется, эти порты идут насквозь - чтобы скрыть сам факт существования аппаратного файрволла. Однако когда Intel vPro получает на этот порт magic key - файрволл включается, и ты не только не услышишь этого ключика из своей фряхи, но даже не поймешь, что тебя уже мониторят. Впрочем, мне-то пофигу - чем больше дураков, тем нам лучше. Sapienti sat (умному достаточно), а остальные меня не волнуют.

|

0   2 MrAerix (16.12.2013 17:12)

2 MrAerix (16.12.2013 17:12)

а вот если уефи нет - то тут поможет родной и любимый длинк дир-620. с прошивкой от асуса. там вообще порты кастрировать можно. дебиановский файрволл в роутере забодать сложно. ибо прошивка от асуса на стандартные длинковские эксплойты не реагирует. а вот если уефи нет - то тут поможет родной и любимый длинк дир-620. с прошивкой от асуса. там вообще порты кастрировать можно. дебиановский файрволл в роутере забодать сложно. ибо прошивка от асуса на стандартные длинковские эксплойты не реагирует.

|

0   6 Observer (16.12.2013 17:49)

6 Observer (16.12.2013 17:49)

Так ради бога, кто запрещает - режьте порты отдельным файрволлом на входе, хоть длинком хоть чем. Только антенну от WiFi откусить не забудьте, и молитесь, чтобы в печати материнки не было резервной антенны. А самое главное - порты 16992+ это то, что известно официально. Но никто ведь не может поручиться, что не существует какого-нибудь magic key на общеупотребительном порту (например, на 53). И чо - ты заткнешь 53-й порт и останешься без DNS? Ну-ну, дерзай. Так ради бога, кто запрещает - режьте порты отдельным файрволлом на входе, хоть длинком хоть чем. Только антенну от WiFi откусить не забудьте, и молитесь, чтобы в печати материнки не было резервной антенны. А самое главное - порты 16992+ это то, что известно официально. Но никто ведь не может поручиться, что не существует какого-нибудь magic key на общеупотребительном порту (например, на 53). И чо - ты заткнешь 53-й порт и останешься без DNS? Ну-ну, дерзай.

|

0   13 Aska (16.12.2013 20:21)

У десктопов корпуса дюралевые, неужто wi-fi пробьет.

13 Aska (16.12.2013 20:21)

У десктопов корпуса дюралевые, неужто wi-fi пробьет.

|

+1   15 Observer (16.12.2013 20:31)

15 Observer (16.12.2013 20:31)

Дюралевые Дюралевые  ? Вы уверены? ? Вы уверены?

|

0   3 MrAerix (16.12.2013 17:25)

3 MrAerix (16.12.2013 17:25)

ну и третье, самое основное. для доступа через данную технологию надо знать не айпи машины. а мак-адрес сетевухи. физический, есесна, а не виртуальный. конечно, можно забомбить машину удаленно, добиться пары миллионов ответов, и дешифровать мак из ответных пакетов. но... если человек на столько нужен спецам, то неужели вы думаете, что он не обезопасит себя? с ноутбуками, кстати, все еще сложнее. ибо уефи на свежих машинах может еще потребовать 4 последних символа из серийного номера машины, автоматически свериться с сервером интел, и только после этого дать доступ. ну и третье, самое основное. для доступа через данную технологию надо знать не айпи машины. а мак-адрес сетевухи. физический, есесна, а не виртуальный. конечно, можно забомбить машину удаленно, добиться пары миллионов ответов, и дешифровать мак из ответных пакетов. но... если человек на столько нужен спецам, то неужели вы думаете, что он не обезопасит себя? с ноутбуками, кстати, все еще сложнее. ибо уефи на свежих машинах может еще потребовать 4 последних символа из серийного номера машины, автоматически свериться с сервером интел, и только после этого дать доступ.

|

0   7 Observer (16.12.2013 17:51)

7 Observer (16.12.2013 17:51)

>>мак-адрес сетевухи Зачем? Ах ну да - опубликованная часть спецификации использует макадрес в качестве ключа. И конечно, на этом мысль любителя фряхи остановилась. >>мак-адрес сетевухи Зачем? Ах ну да - опубликованная часть спецификации использует макадрес в качестве ключа. И конечно, на этом мысль любителя фряхи остановилась.  Больше вопросов не имею. Больше вопросов не имею.

|

0   8 Henren (16.12.2013 18:14)

8 Henren (16.12.2013 18:14)

Хм... А если на входе стоит файловый сервер, а лишь потом - комп? Хм... А если на входе стоит файловый сервер, а лишь потом - комп?

|

0   16 Observer (16.12.2013 20:32)

16 Observer (16.12.2013 20:32)

Это как? Это как?

|

0   4 MrAerix (16.12.2013 17:32)

4 MrAerix (16.12.2013 17:32)

ах даа... извиняюсь за многабукф, но фрибсд (фряха) эти порты видит и слушает без особых проблем, наплевав на внутренний файер с высокой колокольни. сделать, конечно, ничего не может, но смотреть - пожалуйста. тов. Обсервер, вы бросайте эту привычку пугать людей, не вникнув в суть вопроса. ах даа... извиняюсь за многабукф, но фрибсд (фряха) эти порты видит и слушает без особых проблем, наплевав на внутренний файер с высокой колокольни. сделать, конечно, ничего не может, но смотреть - пожалуйста. тов. Обсервер, вы бросайте эту привычку пугать людей, не вникнув в суть вопроса.

|

0   9 Mishidozi (16.12.2013 19:20)

9 Mishidozi (16.12.2013 19:20)

Как страшно жить! И ноутбуки у нас с несъемными батареями и шпиены охотятся за пользовательской порнушкой... Шо деется! Куда катится этот безумный мир?! Говорят, испуганными массами легче управлять. Ога. Как страшно жить! И ноутбуки у нас с несъемными батареями и шпиены охотятся за пользовательской порнушкой... Шо деется! Куда катится этот безумный мир?! Говорят, испуганными массами легче управлять. Ога.

|

0   26 Observer (16.12.2013 21:55)

26 Observer (16.12.2013 21:55)

Всё меняется в мире - не меняется только человеческая глупость и ограниченность. В современных MacBook Pro батареи несъемные. И вообще сейчас это мейнстрим - делать несъемные батареи и в нетбуках, и в полноразмерных ноутах. Для примера Acer ASPIRE V5, Lenovo X1 и Асус X402 и X502. Вас, наверное, недавно из криокамеры разморозили - и вы не в курсе нынешнего мира. Всё меняется в мире - не меняется только человеческая глупость и ограниченность. В современных MacBook Pro батареи несъемные. И вообще сейчас это мейнстрим - делать несъемные батареи и в нетбуках, и в полноразмерных ноутах. Для примера Acer ASPIRE V5, Lenovo X1 и Асус X402 и X502. Вас, наверное, недавно из криокамеры разморозили - и вы не в курсе нынешнего мира.

|

0   42 AlexZeus (17.12.2013 06:42)

А на планшетах конструктивно батареи несъемные... А для работы планшеты удобные... А все больше планшетов на процессорах Интел... И вообще во всем виноват Пентковский, это все ещё в кагэбэ придумано

42 AlexZeus (17.12.2013 06:42)

А на планшетах конструктивно батареи несъемные... А для работы планшеты удобные... А все больше планшетов на процессорах Интел... И вообще во всем виноват Пентковский, это все ещё в кагэбэ придумано

|

0   10 FLANKERFIGHTER (16.12.2013 19:26)

В голове не укладывается: если правильно понял, комп стоит выключенный, т.е. питание на проц и прочее железо не подано, а на нем кто-то удаленно работает?

10 FLANKERFIGHTER (16.12.2013 19:26)

В голове не укладывается: если правильно понял, комп стоит выключенный, т.е. питание на проц и прочее железо не подано, а на нем кто-то удаленно работает?

|

0   14 Aska (16.12.2013 20:27)

А вы не замечали как мигают лампочки на клавиатуре, когда сетевой фильтр включается?

14 Aska (16.12.2013 20:27)

А вы не замечали как мигают лампочки на клавиатуре, когда сетевой фильтр включается?

|

0   11 Andry (16.12.2013 20:05)

11 Andry (16.12.2013 20:05)

Интересно. А если у меня трукрипт стоит (шифрование на лету), то по логике, на удалённой машине увидят только зашифрованные данные? Или я не прав? Интересно. А если у меня трукрипт стоит (шифрование на лету), то по логике, на удалённой машине увидят только зашифрованные данные? Или я не прав?

|

0   17 Observer (16.12.2013 20:33)

17 Observer (16.12.2013 20:33)

Они увидят прямо ваш экран. И увидят, что вы набираете в качестве пароля. Они увидят прямо ваш экран. И увидят, что вы набираете в качестве пароля.

|

0   19 Andry (16.12.2013 20:38)

19 Andry (16.12.2013 20:38)

ну, это помоему вариант для параноиков:))) ну, это помоему вариант для параноиков:)))

|

0   24 Observer (16.12.2013 21:42)

24 Observer (16.12.2013 21:42)

Отчего же? Сливать то, что вы тыкаете на клавиатуре - это банальщина, там и трафик мизерный. Более того - в составе vPro есть такая хитрая штука, как контроль исполнения приложений. Она позволяет определять с уровня vPro, когда и какие приложения вы запускаете, и автоматически производить некоторые действия. Например, когда трукрипт спрашивает у вас пароль - это определяется, и дальше в лог vPro сливается точно то, что вы набираете. Чуть сложнее это делается, если вы натыкиваете пароль мышкой. Имея уровень исполнения приложения круче, чем уровень ядра ОС - и тем более на независимом процессоре - ничего не является невозможным. Отчего же? Сливать то, что вы тыкаете на клавиатуре - это банальщина, там и трафик мизерный. Более того - в составе vPro есть такая хитрая штука, как контроль исполнения приложений. Она позволяет определять с уровня vPro, когда и какие приложения вы запускаете, и автоматически производить некоторые действия. Например, когда трукрипт спрашивает у вас пароль - это определяется, и дальше в лог vPro сливается точно то, что вы набираете. Чуть сложнее это делается, если вы натыкиваете пароль мышкой. Имея уровень исполнения приложения круче, чем уровень ядра ОС - и тем более на независимом процессоре - ничего не является невозможным.

|

0   12 ivb (16.12.2013 20:16)

В биос можно прошить что угодно. Размер позволяет. Такие буквы как IPMI, BOOTP, Ethernet WakeUP давно всем известны, ничего нового не придумали. Интересно, где встроенный Wi-Fi возьмет открытую сеть. Дураков уже нет, кругом все шифрованно.

12 ivb (16.12.2013 20:16)

В биос можно прошить что угодно. Размер позволяет. Такие буквы как IPMI, BOOTP, Ethernet WakeUP давно всем известны, ничего нового не придумали. Интересно, где встроенный Wi-Fi возьмет открытую сеть. Дураков уже нет, кругом все шифрованно.

|

0   21 Observer (16.12.2013 21:19)

21 Observer (16.12.2013 21:19)

Да, вы правы - к этому давно шло. Собственно, Intel один из главных разработчиков IPMI, поэтому vPro имеет некоторые похожие черты. Но разница принципиальная есть, и она вот в чем. IPMI все-таки ориентировалась на сервера и требовала специфического железа - в то время как vPro встраивается непосредственно в каждый новый процессор и чипсет для десктопов и ноутов, обеспечивая ТОТАЛЬНОЕ ПОКРЫТИЕ этой технологией всех машин в округе. И это меняет ситуацию. Вот вы говорите - "Интересно, где встроенный Wi-Fi возьмет открытую сеть". Это всё потому, что вы не поняли концепцию. Intel vPro не нужна открытая сеть - их идея совершенно в другом. Они поднимают точку доступа WiFi динамически на любом соседнем компьютере, к которому удалось достучаться, и через нее соединяются посредством WiFi с теми компами поблизости, до которых не достучаться физически (скажем, комп вообще не включен в локальную сеть). WiFi используется для преодоления физически изолирующего гапа. И вот так они протягивают ниточку от машины к машине куда угодно. Причем протокол WiFi там хитрый - обычные компы с WiFi вам не покажут никакую внезапно появившуюся точку доступа, поскольку стандартной точки нет. Поднятая точка гонит через WiFi хитрую широковещательную посылку, которая не является анонсом по стандарту, но ее принимают машины с WiFi vPro и отвечают точке, сообщая сведения о себе. Всё это идет криптованное и таким образом, чтобы не отображаться как нормальная работа интерфейса. Собственно, если вы знаете IPMI, вы должны знать и смежную технологию Intel AMT. Это аппаратная технология, предоставляющая удаленный, и внеполосный (по независимому вспомогательному каналу TCP/IP) доступ для управления настройками и безопасностью компьютера независимо от состояния питания и состояния ОС. Так вот Intel vPro это развитие технологии AMT. Ключевой момент там - это то, что на уровне процессора та ОС, которую вы грузите и исполняете на компьютере, на самом деле исполняется в виртуальной машине Intel. А на нулевом уровне крутится супервизор, который обеспечивает независимое от вашей ОС функционирование системы Intel vPro/AMT и управление тем, что вашей ОС доступно, а что - нет. Чипсеты (или процессоры), поддерживающие технологию vPro, содержат независимый микропроцессор (архитектура ARC4, обычно принятая частота работы 62.5 MHz), имеют отдельный интерфейс к сетевой карте, эксклюзивный доступ к выделенному участку ОЗУ (16 МБ), DMA-доступ к основной ОЗУ. Программы на нем выполняются независимо от центрального процессора. Частью прошивки является встроенный веб-сервер. Всё это работает даже в режиме питания S3 Sleep. Вы ведь в курсе, что такое S3 Sleep? Да, вы правы - к этому давно шло. Собственно, Intel один из главных разработчиков IPMI, поэтому vPro имеет некоторые похожие черты. Но разница принципиальная есть, и она вот в чем. IPMI все-таки ориентировалась на сервера и требовала специфического железа - в то время как vPro встраивается непосредственно в каждый новый процессор и чипсет для десктопов и ноутов, обеспечивая ТОТАЛЬНОЕ ПОКРЫТИЕ этой технологией всех машин в округе. И это меняет ситуацию. Вот вы говорите - "Интересно, где встроенный Wi-Fi возьмет открытую сеть". Это всё потому, что вы не поняли концепцию. Intel vPro не нужна открытая сеть - их идея совершенно в другом. Они поднимают точку доступа WiFi динамически на любом соседнем компьютере, к которому удалось достучаться, и через нее соединяются посредством WiFi с теми компами поблизости, до которых не достучаться физически (скажем, комп вообще не включен в локальную сеть). WiFi используется для преодоления физически изолирующего гапа. И вот так они протягивают ниточку от машины к машине куда угодно. Причем протокол WiFi там хитрый - обычные компы с WiFi вам не покажут никакую внезапно появившуюся точку доступа, поскольку стандартной точки нет. Поднятая точка гонит через WiFi хитрую широковещательную посылку, которая не является анонсом по стандарту, но ее принимают машины с WiFi vPro и отвечают точке, сообщая сведения о себе. Всё это идет криптованное и таким образом, чтобы не отображаться как нормальная работа интерфейса. Собственно, если вы знаете IPMI, вы должны знать и смежную технологию Intel AMT. Это аппаратная технология, предоставляющая удаленный, и внеполосный (по независимому вспомогательному каналу TCP/IP) доступ для управления настройками и безопасностью компьютера независимо от состояния питания и состояния ОС. Так вот Intel vPro это развитие технологии AMT. Ключевой момент там - это то, что на уровне процессора та ОС, которую вы грузите и исполняете на компьютере, на самом деле исполняется в виртуальной машине Intel. А на нулевом уровне крутится супервизор, который обеспечивает независимое от вашей ОС функционирование системы Intel vPro/AMT и управление тем, что вашей ОС доступно, а что - нет. Чипсеты (или процессоры), поддерживающие технологию vPro, содержат независимый микропроцессор (архитектура ARC4, обычно принятая частота работы 62.5 MHz), имеют отдельный интерфейс к сетевой карте, эксклюзивный доступ к выделенному участку ОЗУ (16 МБ), DMA-доступ к основной ОЗУ. Программы на нем выполняются независимо от центрального процессора. Частью прошивки является встроенный веб-сервер. Всё это работает даже в режиме питания S3 Sleep. Вы ведь в курсе, что такое S3 Sleep?

|

0   18 Andry (16.12.2013 20:34)

18 Andry (16.12.2013 20:34)

Короче, почитал я на хабре (_https://habrahabr.ru/company/intel/blog/138377/) про этот Intel vPro - не так страшен чёрт, как нам намалевал его Обсервер Короче, почитал я на хабре (_https://habrahabr.ru/company/intel/blog/138377/) про этот Intel vPro - не так страшен чёрт, как нам намалевал его Обсервер  Работает он только на прцессорах Intel Sandy Bridge и Ivy Bridge (и то с определёнными чипсетами). И создана эта фича больше для айтишников, которым нужно удалённо управлять сразу десятками машин, а не бегать от одного компа к другому, чтоб поставить, например, драйвера для монитора или ещё что то в этом роде. как то так.. Работает он только на прцессорах Intel Sandy Bridge и Ivy Bridge (и то с определёнными чипсетами). И создана эта фича больше для айтишников, которым нужно удалённо управлять сразу десятками машин, а не бегать от одного компа к другому, чтоб поставить, например, драйвера для монитора или ещё что то в этом роде. как то так..

|

0   23 Observer (16.12.2013 21:33)

23 Observer (16.12.2013 21:33)

Всё гораздо хуже, чем думают наивные с хабра. Вам сюда: https://ru.wikipedia.org/wiki/Active_Management_Technology Технология доступна начиная с чипсета 82573E (ICH7), Q963/Q965 (ICH8) и мобильной Интел Центрино начиная с GM965/PM965. То есть за вами смотрят начиная с материнок на чипсете i945. То есть с 2005 года. Просто до уровня Intel AMT 6.0 доступ ограничивался возможностью текстовой консоли, скачивания-закачивания файлов и мониторинга ваших действий (например, перехвата всего, что вы набираете на клавиатуре). Начиная с Intel Core i5 и i7 пошла AMT 6.0, которая обеспечивает перехват непосредственно графического экрана до весьма высоких разрешений, и непосредственное управление вашей ОС как через ремот админа - только путем симуляции работы клавиатуры, мыши и прочего на аппаратном уровне. Всё гораздо хуже, чем думают наивные с хабра. Вам сюда: https://ru.wikipedia.org/wiki/Active_Management_Technology Технология доступна начиная с чипсета 82573E (ICH7), Q963/Q965 (ICH8) и мобильной Интел Центрино начиная с GM965/PM965. То есть за вами смотрят начиная с материнок на чипсете i945. То есть с 2005 года. Просто до уровня Intel AMT 6.0 доступ ограничивался возможностью текстовой консоли, скачивания-закачивания файлов и мониторинга ваших действий (например, перехвата всего, что вы набираете на клавиатуре). Начиная с Intel Core i5 и i7 пошла AMT 6.0, которая обеспечивает перехват непосредственно графического экрана до весьма высоких разрешений, и непосредственное управление вашей ОС как через ремот админа - только путем симуляции работы клавиатуры, мыши и прочего на аппаратном уровне.

|

0   45 Aska (17.12.2013 19:15)

Хорошо у меня комп 2002 года лежит с 915-м.

45 Aska (17.12.2013 19:15)

Хорошо у меня комп 2002 года лежит с 915-м.

|

0   46 Observer (17.12.2013 19:37)

46 Observer (17.12.2013 19:37)

У меня в запасе есть материнки с пеньками из самых первых. Вот там уже точно хрен виртуальным супервизорам. У меня в запасе есть материнки с пеньками из самых первых. Вот там уже точно хрен виртуальным супервизорам.

|

0   20 dp47 (16.12.2013 21:09)

20 dp47 (16.12.2013 21:09)

Черт, может вирусы научится писать, такие заманчивые перспективы открываются. Черт, может вирусы научится писать, такие заманчивые перспективы открываются.

|

0   22 Henren (16.12.2013 21:26)

22 Henren (16.12.2013 21:26)

А чего там уметь-то... А чего там уметь-то...

|

+1   25 Observer (16.12.2013 21:44)

25 Observer (16.12.2013 21:44)

Сноуден же говорил, что АНБ умеет включать видеокамеры на нетбуках и планшетах без включения индикации об этом. И смотреть на вас, ха-ха. Теперь выясняется, что для этого не нужно даже ломать ОС и ставить в нее шпионов - шпион живет отдельно, в собственном процессоре. Сноуден же говорил, что АНБ умеет включать видеокамеры на нетбуках и планшетах без включения индикации об этом. И смотреть на вас, ха-ха. Теперь выясняется, что для этого не нужно даже ломать ОС и ставить в нее шпионов - шпион живет отдельно, в собственном процессоре.

|

0   28 HMagier (16.12.2013 22:24)

28 HMagier (16.12.2013 22:24)

Ну, вообще-то ничего там ставить не нужно было, удаленка на винде включается просто руками, а там активировать камеру - ума не нужно. Точно так же можно и на любой другой ОС, просто на одних это сложнее, на других - проще. Вообще, ничего революционного в технологии интела нет, просто они собрали "все в одном" и реализовали алгоритмы управления аппаратно на низком уровне, так что если раньше для каждой гайки нужен был свой ключ, то теперь он один на всех - чтобы не морочиться. Ну, вообще-то ничего там ставить не нужно было, удаленка на винде включается просто руками, а там активировать камеру - ума не нужно. Точно так же можно и на любой другой ОС, просто на одних это сложнее, на других - проще. Вообще, ничего революционного в технологии интела нет, просто они собрали "все в одном" и реализовали алгоритмы управления аппаратно на низком уровне, так что если раньше для каждой гайки нужен был свой ключ, то теперь он один на всех - чтобы не морочиться.

|

0   27 MrAerix (16.12.2013 22:15)

27 MrAerix (16.12.2013 22:15)

"слизать" картинку с вебки или звук с микрофона не так уж и сложно. и знать об этом никто не будет. при определенных навыках даже журналирование можно почистить. вот только... почитайте документацию к ClamAV. я думаю, что его создатели будут сильно удивлены, если мимо него вам получится всунуть любой magic key. и нааба*ь его модуль, висящий "на проце". ну и на последок... тов. Обсервер, как на счет практически доказать сказанное? может эксперимент проведем? "слизать" картинку с вебки или звук с микрофона не так уж и сложно. и знать об этом никто не будет. при определенных навыках даже журналирование можно почистить. вот только... почитайте документацию к ClamAV. я думаю, что его создатели будут сильно удивлены, если мимо него вам получится всунуть любой magic key. и нааба*ь его модуль, висящий "на проце". ну и на последок... тов. Обсервер, как на счет практически доказать сказанное? может эксперимент проведем?

|

32 MrAerix (16.12.2013 23:00)

дык я вам предлагаю в эксперименте поучаствовать дык я вам предлагаю в эксперименте поучаствовать  отадминить любую из моих четырех машин. как вам такое предложение? можно провести в 2 этапа. в первом случае я ничего не буду делать в плане настройки защиты. а во втором случае (если первый удастся) я приложу максимум усилий для того, чтобы если не помешать "вторжению", но хотя бы отследить его.если вы сможете создать доказательство своих слов на любой из моих машин - не вопрос, мне не сложно будет это признать. отадминить любую из моих четырех машин. как вам такое предложение? можно провести в 2 этапа. в первом случае я ничего не буду делать в плане настройки защиты. а во втором случае (если первый удастся) я приложу максимум усилий для того, чтобы если не помешать "вторжению", но хотя бы отследить его.если вы сможете создать доказательство своих слов на любой из моих машин - не вопрос, мне не сложно будет это признать.

|

+1   34 Observer (16.12.2013 23:11)

34 Observer (16.12.2013 23:11)

А мне-то это зачем? Я и так знаю, а вас убеждать - мне за это деньги не платят. Так что сами, сами. А мне-то это зачем? Я и так знаю, а вас убеждать - мне за это деньги не платят. Так что сами, сами.

|

+5   29 matros (16.12.2013 22:30)

29 matros (16.12.2013 22:30)

отключил ноут от сети, снял батарейку,разобрал корпус, снял батарею с биоса,запер остатки в металический сейф,который перед этим заземлил, лёг спать спокойно. Никто не доберётся до моего аккаунта в одноклассниках. отключил ноут от сети, снял батарейку,разобрал корпус, снял батарею с биоса,запер остатки в металический сейф,который перед этим заземлил, лёг спать спокойно. Никто не доберётся до моего аккаунта в одноклассниках.

|

+5   30 HMagier (16.12.2013 22:34)

30 HMagier (16.12.2013 22:34)

А в это время пароль к аккаунту уже подобрали брутфорсом... А в это время пароль к аккаунту уже подобрали брутфорсом...

|

+1   43 matros (17.12.2013 08:24)

43 matros (17.12.2013 08:24)

на утро,собрав всё в обратном порядке, начал спамить на свой аккаунт -злодеи долго будут добираться до истины на утро,собрав всё в обратном порядке, начал спамить на свой аккаунт -злодеи долго будут добираться до истины

|

0   33 Деревенщина (16.12.2013 23:07)

Ну пусть все так. Как же жить дальше? Например, я хочу сохранить конфиденциальность своей деятельности по некоторому направлению и быть уверенным в том, что Большой Брат до меня не достучится.

33 Деревенщина (16.12.2013 23:07)

Ну пусть все так. Как же жить дальше? Например, я хочу сохранить конфиденциальность своей деятельности по некоторому направлению и быть уверенным в том, что Большой Брат до меня не достучится.

|

0   35 Observer (16.12.2013 23:13)

35 Observer (16.12.2013 23:13)

Вот это правильная постановка вопроса. И таки да - есть методы против Кости Сапрыкина. Вот это правильная постановка вопроса. И таки да - есть методы против Кости Сапрыкина.

|

0   36 MrAerix (16.12.2013 23:16)

36 MrAerix (16.12.2013 23:16)

элементарно элементарно  связываемся с TrueCript, заказываем аппаратный ключ у них - USB, COM, LPT на выбор - и пользуемся им, не вводя никаких данных с клавиатуры и мышкой. можно продублировать вход через графический пароль (то есть вы должны нарисовать мышкой рисунок, записанный в контейнере во время создания). дешифрация массива данных, созданного трукриптом с данным уровнем шифрования, занимает больше времени, чем происходит устаревание хранимой информации. связываемся с TrueCript, заказываем аппаратный ключ у них - USB, COM, LPT на выбор - и пользуемся им, не вводя никаких данных с клавиатуры и мышкой. можно продублировать вход через графический пароль (то есть вы должны нарисовать мышкой рисунок, записанный в контейнере во время создания). дешифрация массива данных, созданного трукриптом с данным уровнем шифрования, занимает больше времени, чем происходит устаревание хранимой информации.

|

0   41 Observer (17.12.2013 02:04)

41 Observer (17.12.2013 02:04)

"Аппаратный ключ" на типовом порту - это сильно. Я думал, этот лохотрон давно сдох - ан нет, есть еще легковерные. Ну-ну, впаривайте дальше. "Аппаратный ключ" на типовом порту - это сильно. Я думал, этот лохотрон давно сдох - ан нет, есть еще легковерные. Ну-ну, впаривайте дальше.

|

+1   38 1WaReWoLf1 (17.12.2013 00:48)

https://www.mcst.ru/monoblok-km4elbrus переходим на отечественные разработки)))

38 1WaReWoLf1 (17.12.2013 00:48)

https://www.mcst.ru/monoblok-km4elbrus переходим на отечественные разработки)))

|

+1   39 Vldmr (17.12.2013 01:22)

У меня прежний ноут накрылся именно из-за блока питания. Мало что шпионят, так еще суки не могут нормальный блок питания поставить. Вот интересно, сколько в нем шпионская батарейка проработала? А то валяется второй год в углу кирпичом, я на нем ничего делать не могу а он знай себе работает хз на кого. Никак нельзя его запитать от секретной батарейки?

39 Vldmr (17.12.2013 01:22)

У меня прежний ноут накрылся именно из-за блока питания. Мало что шпионят, так еще суки не могут нормальный блок питания поставить. Вот интересно, сколько в нем шпионская батарейка проработала? А то валяется второй год в углу кирпичом, я на нем ничего делать не могу а он знай себе работает хз на кого. Никак нельзя его запитать от секретной батарейки?

|

0   44 MrAerix (17.12.2013 11:26)

44 MrAerix (17.12.2013 11:26)

великий и ужасный Обсервер немного не в курсе, видимо, что дешифрация 2х-потокового контейнера трукрипта с 512-битным шифрованием через юсб ключ (от досада) занимает 3-5 лет (человеческих, не машинных). АНБ уже несколько лет бьётся над данной задачей. вот только результаты удручающие. и хочу вас спросить... имеем на борту машины скайп с новыми протоколами криптования канала. почему наши фсбшные спецы 4.5 месяца ломали над ними себе головы, если могли преспокойно (по вашим же словам) использовать технологии амд и интела для перехвата? мтк-шные процы на китайских ведрах вообще дырявые, как сито. но вот только как мелкомягкие закрыли доступ к исходникам скайпа - перехват трафика скайпа стал невозможен. объясните-ка это, гуру вы наш доморощенный. ну и в дополнение потрудитесь извиниться за неудачно выбранное выражение в мой адрес. великий и ужасный Обсервер немного не в курсе, видимо, что дешифрация 2х-потокового контейнера трукрипта с 512-битным шифрованием через юсб ключ (от досада) занимает 3-5 лет (человеческих, не машинных). АНБ уже несколько лет бьётся над данной задачей. вот только результаты удручающие. и хочу вас спросить... имеем на борту машины скайп с новыми протоколами криптования канала. почему наши фсбшные спецы 4.5 месяца ломали над ними себе головы, если могли преспокойно (по вашим же словам) использовать технологии амд и интела для перехвата? мтк-шные процы на китайских ведрах вообще дырявые, как сито. но вот только как мелкомягкие закрыли доступ к исходникам скайпа - перехват трафика скайпа стал невозможен. объясните-ка это, гуру вы наш доморощенный. ну и в дополнение потрудитесь извиниться за неудачно выбранное выражение в мой адрес.

|

0   47 Observer (17.12.2013 19:42)

47 Observer (17.12.2013 19:42)

Товарищ решил вступить на скользкую дорожку? Ну что же - мы не можем этого товарищу запретить. Хотя умный человек не стал бы заниматься виртуальным суицидом. Что кагбэ намекает. Товарищ решил вступить на скользкую дорожку? Ну что же - мы не можем этого товарищу запретить. Хотя умный человек не стал бы заниматься виртуальным суицидом. Что кагбэ намекает.

|