В то же время там начал работать талантливый инженер Алан Тьюринг, позже создавший вычислительную машину для раскрытия шифров. В связи с важностью событий того времени для истории криптологии о них будет рассказано в отдельной главе.

В конце 1943 года в английскую миссию в Берне (Швейцария) явился немец, представившийся ответственным работником МИД Германии. Он заявил, что привёз с собой чемодан, полный документов своего министерства. Однако англичане заподозрили провокацию и выставили посетителя за дверь. Немец обратился к американцам. Руководитель спецслужбы США в Европе Аллен Даллес быстро установил подлинность документов.

Американцы поделились с англичанами своей находкой. Главную ценность представляли расшифрованные документы МИД Германии. Англичане, осознав свой промах, передали эти материалы своим дешифровщикам. Это позволило им увеличить эффективность дешифрования посланий МИД Германии. Немец и в дальнейшем успешно продолжал свою «чемоданную» деятельность.

Кроме дешифровки переписки противника школа также занималась разработкой разных систем кодирования для нужд армии и флота. Так, в 1930-х годах была разработана ручная карточно-трафаретная система кодирования «SIGPOSI», которая применялась во время Второй Мировой войны.

Кроме того, с 1943 года в британской армии была введена в действие ручная система кодирования «SlideХ» (англ. slide — скольжение), которая использовалась в небольших боевых подразделениях (взвод, отряд, секция) только для краткосрочных тактических сообщений. В качестве основной системы защиты сообщений она была использована союзными войсками в июне 1944 года во время операции «Оверлорд» — десантирования на побережье Нормандии (Франция).

«Slidex» использовала серии бумажных словарных карт, которые содержали решётки размером 12х17 ячеек. Каждая из 204 ячеек имела как слово или фразу, так и букву или номер. Карты содержались в футляре, который закрывался и имел несколько курсоров, чтобы облегчить расположение ячеек.

Сообщения кодировались и декодировались с использованием кодовых полосок, расположенных в держателе вдоль верхней и левой сторон словарной карты. Несмотря на то, что «Slidex» очень быстро была «раскрыта» немецкими криптоаналитиками, она находилась в эксплуатации до 1980-х годов.

В 1946 году на базе школы в Блетчли Парке была создана «Штаб-квартира Правительственной Связи» (далее — ШКПС) (англ. Government Communications Headquarters, GCHQ). Кроме ШКПС, криптологической деятельностью в Великобритании в послевоенное время занимался ещё и так называемый «Комитет по целевой разведке» (англ. Target Intelligence Committee, TICOM), о котором можно узнать из книги Джеймса Бэмфорда «Body of Secrets».

В последние месяцы войны по заданию «TICOM» две сотни ведущих криптологов Германии были тайно перевезены в Великобританию для работы против СССР. Впоследствии в течение нескольких лет это подразделение обеспечивало для США и Англии дешифровку и чтение секретной советской переписки.

В марте 1945 года шесть специально подготовленных разведывательных групп «рассыпались» по Германии, нацелившись на немецкие криптологические центры, место расположения которых было установлено, главным образом, благодаря раскрытию шифратора «Энигма» в Блечли Парке. Задача групп «TICOM» заключалась в том, чтобы захватить столько немецкого криптооборудования, сколько будет возможно.

Одна из групп была послана для захвата замка в Саксонии, где находился архив радиоразведки МИД Германии. В результате успешной операции весь этот объект, включая и штатных сотрудников, был переправлен в Великобританию. Об этом рассказывает польский художественный фильм «Тайна секретного бастиона» (пол. Taemnica twierdzy szyfrow), снятый в 2007 году.

Кроме того, весной в 1945 году из городка Розенхайм около Мюнхена в Великобританию была вывезена 7-тонная вычислительная машина, с помощью которой немцы раскрывали шифры высшего эшелона советского военного командования. Когда эту технику смонтировали, машина действительно стала дешифровывать перехваченную советскую шифропереписку.

Полученные радиоразведывательные данные получили кодовое имя «Икра». Она не затрагивала стратегические и политические вопросы, но зато позволяла получить детальное представление о мероприятиях, в которых советские вооруженные силы участвовали в послевоенной Европе.

Собранная «TICOM» информация позволила впоследствии читать не только русские шифры, но и секретную переписку ещё по крайней мере 35 стран, включая Францию, Италию, Японию, Испанию, Швейцарию и Ирландию. Правда, чтение советских телеграмм продолжалось не очень долго. В соответствии с недавно опубликованными документами АНБ, приблизительно через три-четыре года каждый раскрытый шифр постепенно менялся на новый, после чего дешифровка прекращалась.

Кроме того, Майкл Смит в своей книге «Шпионская игра» пишет, что в начале холодной войны британцы договорились о совместной работе с американцами над советскими кодами и шифрами. До сентября 1946 года ШКПС посылала американцам полученный дешифровальный материал под названием «Икра».

Но главным успехом стал «взлом» главных советских машинных шифров, известных под названием «Поэты». Первая такая система была «взломана» в начале 1946 года. Она называлась «Кольридж» и использовалась советскими сухопутными войсками, ВВС и ВМФ в главных коммуникационных сетях СССР. «Кольридж» давала Западу представления о советской военной силе, её возможностях и местах дислокации.

По своей значимости для британской разведки она уступала лишь советским ядерным секретам. Но 29 октября 1948 года, в день, впоследствии названный «чёрной пятницей», коды, шифры и коммуникационные процедуры Варшавского договора были изменены. Секрет взломщиков выдал СССР советский агент в армии США Вильям Вэйсбенд.

Сейчас ШКПС, которая в 1953 году была переведена в Челтенхем (129 километров от Лондона), с целью прикрытия введён в структуру британского МИД. Её руководитель является заместителем министра, но фактически это независимый орган, который подчиняется непосредственно Премьер-министру. В её структуре есть группа безопасности электронных коммуникаций «CESG» (англ. Communications-Electronics Security Group), обеспечивающая защиту правительственной связи и информационных систем. Периферийные подразделения ШКПС, расположенные на территории английских военных баз, подчинены структуре Министерства обороны.

ШКПС отвечает за безопасность правительственных линий связи, разработку кодов и процедур с целью защиты сообщений (обеспечение секретности связи) Правительства Великобритании. Также обеспечивает планирование, контроль, координацию действий и обработку данных перехвата всех органов Министерства обороны (ВВС, ВМФ и сухопутных войск) как в стране, так и за рубежом.

Задача радиоразведки решается станциями наблюдения и перехвата, расположенными как на территории Великобритании, так и за рубежом. ШКПС имеет сеть станций радиоперехвата по всему миру (около 25), наибольшая из которых находится в городе Менвит-Хилл (графство Йоркшир). Зарубежные пункты перехвата находятся в Германии, Гибралтаре, Турции, Омане, на Кипре и на острове Вознесения.

Эта работа координируется Организацией комплексного перехвата сигналов (англ. Complex Signal Organization, CSO). Большинство станций, работающие в интересах «CSO» и военных баз и находящиеся на территории Великобритании, входят в состав Министерства обороны, и только станция в г. Морвенстоун подчинена ШКПС.

ШКПС состоит из 6 управлений, важнейшим из которых является управление сбора данных, формулирующее потребности в разведывательной информации и обеспечивающее обработку собранных сведений. Это управление состоит из отделов, основными из которых являются:

— отдел «J» (специальная техническая разведка) — ведение технической разведки в странах Восточной Европы, в том числе СНГ (штатная численность — около 1000 служащих);

— отдел «К» (общая техническая разведка) — ведение технической разведки в других регионах земного шара;

— отдел «Н» (криптоанализ) — дешифровка данных;

— отдел «Х» (информатика) — информационный центр управления, оснащенный современными ЭВМ большой мощности типа «CRAY»;

— отдел «Z» (взаимодействие) — связь и взаимодействие со службами союзных государств, с которыми заключены соответствующие соглашения.

Управление организации и личного состава выполняет, в основном, административные задачи, занимается вопросами учёбы и распределения личного состава в Великобритании и за рубежом, а также назначает личный состав технической разведки в посольства.

Управление обеспечения скрытности связи отвечает за обеспечение защищённости сообщений британского правительства, разрабатывает технические директивы по защите информации и технических средств и руководит криптологической деятельностью в государстве.

Управление планирования отвечает за разработку долгосрочной стратегии системы технической разведки (размещение станций радиоперехвата, их обеспечения и т. п.).

Управление телевещания представляет собой организацию прикрытия для сети станций радиоперехвата ШКПС, расположенных по всему миру.

Объединённая техническая служба переводов, в основном, отвечает за перевод на английский язык перехваченных сообщений любого характера (переговоры летчиков, сообщения посольств и т. п.).

Вторая задача ШКПС возложена на Группу безопасности электронных коммуникаций «CESG» (англ. Communication Electronics Security Group). Группа работает в интересах Правительства и Вооруженных Сил Великобритании, оказывая помощь в защите используемых линий связи и информационных систем. «CESG» является официальным органом, регулирующим вопрос использования криптологии в Великобритании, а также ответственной за безопасность информации в целом.

Кроме Правительства и спецслужб под юрисдикцию «CESG» подпадают все юридические лица, которые работают на Правительство Великобритании. Кроме того, эта группа тесно сотрудничает с промышленностью с целью обеспечения государственных органов соответствующими технологиями и системами.

Кроме того, ШКПС имеет самое непосредственное отношение к становлению спецслужб США, в частности, AНБ, которое было создано при личном участии специалистов ШКПС. Не удивительно, что они тесно сотрудничают, создав объединённую систему радиотехнической и радиоэлектронной разведки под кодовым названием «Эшелон».

Несмотря на общее сокращение вооружённых сил, численность и финансирование служб разведки и безопасности Великобритании ежегодно увеличиваются приблизительно на 2–5%. По оценкам западной прессы, штатная численность британских спецслужб сейчас достигает 20 тысяч человек, а годовой суммарный бюджет превышает 1 миллиард фунтов стерлингов.

Немецкие криптослужбы

Военное криптобюро

В Первую мировую войну немцы вступили, не имея военной криптослужбы. Лишь в 1916 году они создали «службу перехвата» (нем. Abhorchdienst), которая начала заниматься перехватом вражеских сообщений и испытывать практически все известные криптосистемы в разных вариациях. В то время немецкий талантливый криптоаналитик Людвиг Дойбнер начал «раскрывать» и читать русские военные шифротелеграммы, что и привело к поражению некоторых российских армий на Западном фронте во время Первой мировой войны.

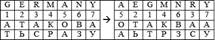

Офицеры немецкого Генерального штаба имели «Справочную книжку», в которой был приведён образец шифра, не выделявшийся замысловатостью, но был чрезвычайно простым в использовании. Начальной фразой к нему должна была служить условная фраза, например, «GERMANY». Под этой фразой, написанной в одну строку, делалась сетка из 7 вертикальных столбцов по количеству букв этого слова, в которые и вписывался в нескольких горизонтальных строках по 7 букв открытый текст сообщения.

После этого начинали брать буквы по порядку алфавита, т. е. вначале 5-й ряд, соответствующий первой букве алфавита «А», а далее 2-й, соответствующий букве «Е», потом 1-й, соответствующий букве «G», и т. д. (см. таблицу).

Полученные буквы разбивались на группы по пять букв и отделялись друг от друга тире. В результате фраза «АТАКОВАТЬ СРАЗУ» превращается в шифротекст «ОТАКВ-АААЬТ-РЗСУ».

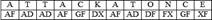

Наиболее известным немецким шифром того периода была система «ADFGX», построенная на соединении базовых операций замены, дробления и перестановки. Этот шифр был разработан офицером связи Фрицем Небелем, служившем в штабе немецкой армии, и введён в действие в 1918 году. Своё название эта система получила из-за того, что её шифрограммы содержали только буквы «A», «D», «F», «G» и «X».

Причина выбора именно этих букв была в том, что если их перевести в вид точек и тире кода Морзе, то они будут существенно отличаться друг от друга, тем самым минимизируя опасность появления ошибок во время телеграфной передачи.

Фактически это был полибийский квадрат, в который вписывался латинский алфавит в определённом порядке. Расположение букв в таблице служило частью ключа, поэтому получателю, чтобы расшифровать сообщение, необходимо было знать, как они в ней располагались.

Зашифруем этим шифром фразу «Атакуйте сразу» (англ. Attack at once). С помощью этого квадрата каждая буква сообщения записывалась биграммой.

Потом, сообщение записывалось построчно в квадратную таблицу под ключевым словом «DARTS», а затем столбцы переставлялись в алфавитном порядке (см. двойную таблицу).

Шифротекст получали выписыванием букв по столбцам:

FAXDF ADDDG AFAFX AFAXX DGFFF.

В июне 1918 года с целью усложнения шифра к нему была прибавлена ещё буква «V», и шифр стал называться «ADFGVX». Он стал содержать 36 символов, к которым кроме всех букв алфавита были добавлены ещё цифры от 0 до 9. Это помогло значительно сократить шифрограммы, которые содержали много цифр.

Сообщения, зашифрованные этим шифром, первыми перехватили французы в марте 1918 года. Работа по «раскрытию» этого шифра была поручена криптоаналитику капитану Жоржу Пенвену (Georges Painvin). 2 июня 1918 года в результате кропотливой работы он расшифровал криптограмму, в которой были определены цели будущего наступления немецких войск.

Осознавая слабость вышеупомянутого шифра, немцы усложнили шифр Плэйфера и использовали не один, а два квадрата, поэтому этот шифр назвали «двойным квадратом». Его применяли для секретной переписки на уровне батальона до 1944 года.

В отличие от полибийского «двойной квадрат» использовал две таблицы, расположенной по горизонтали, а шифрование происходило, как и в шифре Тритемия. Эти, казалось бы, не настолько значительные изменения привели к появлению новой криптосистемы ручного шифрования.

Алгоритм шифрования состоял в случайном заполнении двух таблиц символами алфавита, а сами таблицы были секретным ключом. Чтобы общее количество букв алфавита в случае размера квадрата 5х5 не превышало 25, буква «J» опускалась (поскольку эта буква, с одной стороны, мало употреблялась, а с другой стороны — полностью могла быть заменена буквой «I» без какой-либо потери содержания) (см. двойную таблицу).

Если буквы не находились в одной строке, то между двумя таблицами мысленно строился прямоугольник так, чтобы эти две буквы находились в его противоположных вершинах, а другие две вершины данного прямоугольника давали буквы шифротекста. В результате шифрования «двойным квадратом» слово «UZHGOROD» превращается в шифротекст «МСPUVKXK»:

UZ HG OR OD

МС PU VK XK

Система Уитстона повторяла предложения Тритемия и Порты по биграммному шифрованию, однако уже на новом уровне. Удобство этого алгоритма шифрования заключалось в том, что размер алфавита был ничем не ограничен, поэтому можно было строить таблицы любых для конкретного алфавита размеров.

После Первой мировой войны в соответствии с Версальским Договором вооруженные силы Веймарской республики выполняли исключительно оборонные функции. Секретная служба занималась только защитой собственных государственных и военных секретов, а созданная 1 января 1921 года военная контрразведка, Абвер (нем. Abwehr — оборона, отражение), непосредственно подчинялась военному министру.

Интересно отметить, что в начале 1922 года основателями будущей мощнейшей немецкой криптослужбы были выходцы из России: профессор Пулковской обсерватории Пётр Новопашенный и Вильгельм Феннер (Wilhelm Fenner). Они продемонстрировали свои удивительные способности в сфере криптологии представителям немецкой армии.

За несколько недель они «взломали» русский шифр, который использовал Центральный комитет (далее — ЦК) Всеросийской коммунистической партии большевиков (далее — ВКП(б)) для связи со своим агентом в Коммунистическом Интернационале (далее — Коминтерн) Я.Рейхом, заведующим Западноевропейского Бюро Коминтерна в Берлине.

Из расшифрованных сообщений контрразведка Германии узнала, что Россия планирует революцию в Германии и выделяет на это 50 миллионов золотых марок. Это намерение России по подрыву политического строя Германии полностью противоречило Рапалльскому договору между РСФСР и Веймарской республикой, заключенному 16 апреля 1922 на Генуэзской конференции в городе Рапалло (Италия).

В дальнейшем ЦК ВКП(б) направлял множество шифрованных указаний в Отдел международной связи Исполкома Коминтерна для подготовки социалистической революции. Для координации действий немецких коммунистов 21 августа 1923 года была создана Комиссия, в которую вошли Зиновьев, Каменев, Троцкий, Сталин, Радек, Чичерин, Дзержинский, Пятаков и Сокольников. К.Б.Радека послали в Германию руководить революцией и обеспечили персональным шифром для связи с ЦК ВКП(б).

Новопашенный и Феннер легко вскрыли и этот шифр. Таким образом, контрразведка и полиция Германии была осведомлена о подготовке немецких коммунистов к восстанию в октябре 1923 года. Поэтому немецкие войска, которые имели тогда название «рейхсвер» (нем. reichswehr от reich — государство, империя и wehr — оборона) были заблаговременно введены в Саксонию и «придушили» восстание коммунистов в Гамбурге, начавшееся 23 октября. Следует отдать должное и тому, что такому успеху дешифровки сообщений способствовало неумелое обращение с шифрами сотрудников ЦК ВКП(б), которые их готовили.

Такая низкая степень подготовки партийных шифровальщиков объяснялась тем, что руководители ВКП(б) побаивались распространения сведений о своих махинациях с валютными средствами страны, поскольку часть посланных в Германию денег «бесследно» исчезла. Как потом выяснилось, это было связано с примитивным «отмыванием» денег.

Расследование дела поручили Г.Бокию, начальнику Спецотдела при Всероссийской чрезвычайной комиссии. На основании его анализа шифров, которыми были зашифрованы посланные в Германию сообщения, он определил их низкую стойкость и доложил об этом в ЦК ВКП(б). Тогда Сталин 7 декабря 1923 года направил цикуляр во все подразделения ЦК ВКП(б) о том, какие шифры нужно применять, порядок их отправления и хранения.

Работа по дешифровке телеграмм Коминтерна Новопашенного и Феннера так поразила руководство рейхсвера, что они создали специальное Криптобюро при рейхсвере во главе с ними. Сначала в их подчинении были два человека. Потом, когда Криптобюро переместилось на улицу Бендлерштрассе в Берлине, в их подчинении было уже 11 человек. Их дешифровальная работа просто поражала. За короткий период времени они расшифровали 6 русских и 2 британских кода, проанализировали французскую и итальянскую военную систему шифрования.

К 1932 году Криптобюро под руководством Вильгельма Феннера расшифровало более 40 разных шифров разных стран. Команда Феннера смогла раскрыть польские дипломатические и военные шифры, 2 дипломатических шифра Италии и 1 код итальянской армии, несколько французских и британских дипломатических кодов, которые защищали связь Британской империи с её колониями, 2 американских кода: «Серый» (англ. Grey) и «Зелёный» (англ. Green), 2 шифра чешской армии, коды Бельгии, Румынии и Югославии.

Расширению деятельности Абвера способствовала существенная реорганизация, проведенная в 1925 году. Тогда же был организовано подразделение «Абт-ІІ», которое отвечало за радиоразведку, разработку шифров и дешифровку.

До 1926 года стационарные посты радиоперехвата существовали уже в Кенигсберге, Франкфурте-на-Одере, Бреслау, Мюнхене, Штутгарде и Мюнстере, а через два года немцы организовали станции перехвата в демилитаризованной Рейнской области под видом гражданских радиостанций. В дальнейшем численность таких постов и служб перехвата увеличивалась. Например, 2-й отдел главного штаба ВВС к 1935 году состоял из 20 человек, а к 1940 году — более 1000.

С 1932 по 1939 год численность военнослужащих в немецкой радиоразведке, включая сухопутные войска, имевшие название «вермахт» (нем. wehr — оборона, macht — сила), ВМФ, имевший название «кригсмарине» (нем. krieg — война, marine — морской) и военно-воздушные силы (далее — ВВС), имевшие название «люфтваффе» (нем. luft waffe— воздушное оружие), увеличилась в 18 раз.

Отделение «Z» МИД

В начале 1919 года в немецком МИД была образована собственная криптоаналитическая спецслужба — отделение «Z» (нем. Personal Z Chiffrierdienst des Auswärtigen Amtes, Pers Z). Её возглавил 32-летний капитан армейской службы радиоперехвата Курт Зелхов (Kurt Zelhof).

Сначала отделение «Z» было укомплектовано, в основном, специалистами, с которыми Зелхов познакомился ещё во время Первой мировой войны. Однако после прихода Гитлера к власти в 1933 году оно начало неуклонно расширяться. К 1939 году криптоаналитиков в отделении «Z» было уже столько, что они были разделены на две группы, каждая из которых имела свою специализацию.

Первая занималась шифрами, причём состав и профессиональный подбор сотрудников этой группы определил её математический уклон. Вторая группа занималась лингвистикой, поэтому взяла под свою опеку раскрытие кодов.

Эти группы возглавили три старших криптоаналитика отделения «Z». Шауффлер (Schauffler), который до Первой мировой войны преподавал в школе, и Адольф Пашке (Adolf Paschke), уроженец Санкт-Петербурга, совместно руководили так называемой лингвистической группой, потому что она была большей по численности, а Вернер Кунце (Werner Kunze), прослуживший всю войну кавалеристом, руководил математиками. Все трое были профессионалами высокого класса.

Шауффлер был специалистом по восточным языкам с прекрасной математической подготовкой, нацеленным на теоретические исследования. Пашке был прирождённым лингвистом, который полностью посвятил себя криптоанализу. Кунце был доктором математики Гейдельбергского университета.

Все трое начали профессионально заниматься криптоанализом ещё до создания отделения «Z», но послужной список Кунце был наиболее впечатляющим. На его счету было раскрытие нескольких английских шифров и французского дипломатического кода в 1920-х годах, а также два японских машинных шифра, известных американским криптоаналитикам под условными названиями «Пурпурный» (англ. Purple) и «Красный» (англ. Red).

С началом Второй Мировой войны подбор в криптослужбу МИД — отделение «Z» осуществлялся в «пожарном» порядке. Оно срочно нуждалось в умных специалистах-криптоаналитиках, и поэтому немецкой власти приходилось делать исключения даже для людей «неарийского» происхождения. Так, Людвиг Дойбнер (Ludwig Deubner) при нацистах за свои успехи в дешифровке был отмечен званием «почётного арийца». Его сына Оттфрида, наполовину еврея, в память о заслугах отца взяли на работу в отделение «Z» для раскрытия итальянской шифропереписки.

Значительную помощь немецким криптоаналитикам отделения «Z» оказала информационная группа, которую возглавлял пастор Цигенрюкер. Эта группа собирала данные из радиопередач, меморандумов МИД, зарубежных газет и материалов отделения «Z».

Большую стимулирующую роль в отделении «Z» играли денежные вознаграждения за знание иностранных языков. Их размер зависел от трудностей того или другого языка. Ничего не платили только за английский и французский языки, поскольку считалось, что квалифицированный криптоаналитик в любом случае без их знания обойтись не может.

Дешифровщикам приходилось каждые четыре года сдавать языковые экзамены, чтобы подтвердить своё владение ими. Перед каждым экзаменом они пополняли свои знания в Берлинской школе иностранных языков. В отделении «Z» были специалисты по языку каждой большой страны, имевшей за рубежом свой дипломатический корпус.

Немецкие криптоаналитики отделения «Z» работали достаточно плодотворно, потому что раскрывали шифры 34 стран мира, включая Англию, США и Францию. Дешифрованные в отделении «Z» и напечатанные на машинке материалы поступали прямо к Зелхову, который потом отправлял их министру иностранных дел третьего рейха Риббентропу. А тот уже отбирал информацию для ознакомления с ней Гитлера.

Однако последний не всегда оценивал её по достоинству. Например, так получилось с текстом одного большого сообщения, которое содержало важную информацию о состоянии сельского хозяйства СССР, которое не могло не отразиться на военном потенциале Советского государства. Гитлер написал на нём резолюцию: «Этого не может быть».

Отделение «Z» отличилось и тем, что внесло посильный вклад в развязывание Германией Второй Мировой войны. В 1939 году в последний день мирной жизни шведский бизнесмен Далерус встретился с Риббентропом в Берлине. Когда они общались, в кабинет Риббентропа вошел его адъютант и вручил ему красный конверт государственной важности, который использовался в особо срочных случаях.

Ознакомившись с его содержанием, Риббентроп заявил, что имеет в своем распоряжении доказательства саботажа со стороны поляков любого шага Германии в направлении мирного урегулирования.

В руках у него был открытый текст шифротелеграммы польского правительства своему послу в Берлине. Криптоаналитики отделения «Z», раскрывшие польский дипломатический код, прочитали и перевели шифротелеграмму на немецкий язык. Вся процедура от перехвата шифротелеграммы до вручения перевода её открытого текста Риббентропу заняла менее часа.

В конце шифротелеграммы стояло специальное распоряжение польскому послу: «Ни при каких обстоятельствах не вступайте в настоящие переговоры». Риббентроп собственноручно снял копию с перевода и вручил Далерусу для передачи английскому послу. Он добавил, что Англия должна узнать от Германии, насколько вероломны поляки, хотя бы и ценой риска лишиться полезного источника информации.

Таким образом, дешифрованная польская телеграмма просто продемонстрировала всю точность и эффективность одного из главных орудий шпионажа Германии в момент развязывания ею Второй Мировой войны.

Служба перехвата Геринга

Кроме того, существовала служба перехвата Германа Геринга (Herman Wilhelm Gering) — научно— исследовательское управление министерства Авиации «FA» (нем. Forschungsamt). «FA», которое состояло из 12 «исследовательских бюро» и огромной сети постов перехвата информации не только внутри рейха, но и за рубежом.

Его региональные станции находились в Берлине, Штутгарде, Гамбурге, Мюнхене и Кёльне. «FA» подслушивало телефонные разговоры, перлюстрировало письма и дешифровывало криптограммы. В дальнейшем Геринг монополизировал в Германии все службы перехвата и дешифровки.

В начале Второй мировой войны в службах радиоперехвата, шифрования и дешифровки Германии работало свыше 100 тысяч человек. Важнейшей причиной выдающихся успехов немецких криптослужб были исследование и уникальные разработки немецких учёных и инженеров в сфере математического анализа, приёма, передачи и обработки сигналов разной формы, частоты и мощности.

Немецкое правительство финансировало их в таких же объёмах, как и обычные системы вооружения Германии. Герман Геринг непосредственно отвечал за развитие вооружений Германии и, естественно, не забывал о своём любимом детище — «FA», которое обеспечивало ему огромную власть не только в Германии, но и во всём мире. Приведём некоторые примеры научно-технических достижений немецких инженеров в сфере радиоперехвата и криптоанализа.

Для перехвата и дешифровки телеграмм, которые передавались кодом Морзе, немецкие инженеры изобрели «ондулятор». Это было самопишущее устройство, протягивавшее рулонную бумагу, на которой выписывались зигзаговидные прямоугольные изображения точек и тире кода Морзе.

Специальная группа аналитиков по длине нанесённых интервалов могла достаточно точно идентифицировать почерк радиста, а затем определить его принадлежность к конкретной надводной или подводной лодке противника. На основании этого анализа создавались автоматические имитаторы работы вражеских радистов, что позволяло немецкой разведке эффективно вести радиоигры.

Криптоаналитики Германии использовали даже вычислительные машины, а также разные табуляторы для сортировки текстов и подсчёта частоты символов и интервалов. С помощью криптоанализа они быстро и эффективно находили те, которые повторялись или были отдалены друг от друга на одинаковую величину группы, определяли длину ключа, искали гаммы и стойкие соединения.