3.6.1 Методологические основы применения игровых моделей в теории защиты КИ

Проблема, связанная с защитой КИ относится к трудно формализуемым процедурам. Это связано с тем, что при решении такой задачи в большинстве случаев необходимо принимать решение в условиях отсутствия информации или неполной информации о фактических силах и средствах, применяемых как собственником информации, так и злоумышленником. При этом неполнота и неопределенность информации сказываются на действиях двух сторон с противоположными интересами.

Собственник информации должен определить и реализовать защитные механизмы в соответствии с ценностью защищаемой информации, а злоумышленник – определить и реализовать силы и средства в интересах несанкционированного получения КИ. Степень информированности игроков может характеризоваться некоторым пороговым уровнем информации, переводящим систему из исходного  -го в последующее

-го в последующее  - ое состояние.

- ое состояние.

Таким образом, при анализе степени информированности игроков необходимо учитывать, что накопление информации о поведении противоположных сторон и принятие решения зависит от применяемых методов и средств несанкционированного доступа к информации, а также от степени защищенности (ценности) информации.

Указанную ситуацию можно представить следующим образом (см. рис.1)

| Принятие решения игроками |

| Анализ ситуации противоборствующими сторонами |

| Исходная информация |

| Накопление информации |

| Принятие решения |

| Степень информированности собственника КИ |

| Степень информированности злоумышленника |

| Выбор стратегии поведения игроков |

| Применение новых схемных решений |

| Изменение (корректировка) концепции |

| Применение методов и средств |

Рисунок 1. Поведение игроков в зависимости от их информированности

Как показано на рисунке 1 поведение игроков в условиях неполной (ограниченной) информированности предполагает.

1. Анализ ситуации между противоборствующими сторонами, включающий априорный анализ исходной информации, а также информации, которая накапливается, систематизируется в течение длительного времени. Информация о неопределенных факторах противоборствующих сторон может быть получена на основе:

прогнозирования условий применения (или изменения) игроками методов и средств защиты КИ и несанкционированного доступа к ней;

анализа поведения сторон в процессе развития имевших место конфликтных ситуаций, возможных вариантов наиболее благоприятных (неблагоприятных) для сторон исходов;

применения методов экспертных оценок, в случае необходимости, для получения недостающей информации.

2. Принятие решения игроками на основе степени их информированности о возможных силах и средствах несанкционированного доступа к КИ, применяемых защитных механизмов собственником информации.

3. Реализация принятого решения на основе выбора стратегии поведения игроков. Как видно из рисунка 1 в результате изменения информированности игроков принимаются решения, связанные с:

изменением концепции поведения сторон, соответствующей перспективным направлениям теории и практики ЗИ;

применением новых методов и средств противодействия сторон в интересах достижения поставленной задачи;

применением новых схемных решений, позволяющих достичь более высоких характеристик эффективности противодействия.

Исследования показывают, что реализация указанной концепции возможна на основе применения теории игр.

Во многих областях информационных наук в последние годы существенно возросло значение теории игр. Она применима не только для решения общих задач, связанных с выбором различных видов защиты, но и для анализа стратегических проблем, разработок организационных структур и систем ЗИ.

3.6.2Игровая математическая модель оценки ущерба от реализации злоумышленником угроз безопасности КИ

Формализация содержательного описания конфликта представляет собой математическую модель, которую называют игрой, а участников конфликта – игроками.

Пусть имеется игрок, обозначим его через  – злоумышленник, покушающийся на КИ. Предположим, что игрок

– злоумышленник, покушающийся на КИ. Предположим, что игрок  имеет две стратегии:

имеет две стратегии:

– имеющимися силами и средствами реализовать угрозу;

– имеющимися силами и средствами реализовать угрозу;

– не предпринимать мер по реализации угрозы.

– не предпринимать мер по реализации угрозы.

Пусть также имеется игрок  – собственник КИ. Игрок

– собственник КИ. Игрок  имеет тоже две стратегии:

имеет тоже две стратегии:

– имеющимися силами и средствами обеспечить сохранность КИ;

– имеющимися силами и средствами обеспечить сохранность КИ;

– не предпринимать никаких действий в отношении защиты КИ.

– не предпринимать никаких действий в отношении защиты КИ.

Рассмотрим модель действий злоумышленника с целью несанкционированного доступа к КИ.

Пусть в момент времени  злоумышленник воздействует несанкционированным образом на КИ, реализуя

злоумышленник воздействует несанкционированным образом на КИ, реализуя  – ю угрозу. По результатам воздействия возможны следующие исходы

– ю угрозу. По результатам воздействия возможны следующие исходы

1. Угроза не реализовалась. Такой исход соответствует случаю, когда применяемые злоумышленником силы и средства несанкционированного доступа к КИ недостаточны, а применяемые защитные механизмы собственника информации достаточно эффективны и обеспечивают защиту КИ. Эта ситуация соответствует проигрышу злоумышленника, обозначим его через ( ), на величину затраченных им сил и средств.

), на величину затраченных им сил и средств.

2. Угроза реализовалась. В этом случае силы и средства злоумышленника по несанкционированному доступу к КИ более эффективны, чем защитные механизмы, применяемые собственником информации для ее защиты, либо когда собственник информации не применяет защитные механизмы. Указанная ситуация соответствует выигрышу злоумышленника, обозначим его через ( ), и проигрышу собственника КИ на величину, соответствующую ценности КИ.

), и проигрышу собственника КИ на величину, соответствующую ценности КИ.

3. Угроза злоумышленника, связанная с несанкционированным доступом к КИ, не применяется. Такая ситуация может иметь место, когда, во-первых, КИ злоумышленника не интересует, либо, когда, во-вторых, защитные механизмы собственника КИ значительно эффективнее, чем силы и средства, применяемые злоумышленником. В этом случае злоумышленник получает выигрыш, обозначим его через ( ), так как он не расходует силы и средства несанкционированного доступа к КИ.

), так как он не расходует силы и средства несанкционированного доступа к КИ.

4. Защитные механизмы собственником информации не применяются, что соответствует ситуации, когда отсутствуют возможности по защите КИ, либо когда отсутствует информация о потенциальных возможностях злоумышленника. В свою очередь злоумышленник не воспользовался благоприятной для него ситуацией и не применяет угрозы безопасности КИ. Такая ситуация соответствует проигрышу злоумышленника, обозначим его через ( ), на величину ценности той информации, которую он мог бы получить в результате применения угрозы безопасности КИ с целью несанкционированного доступа к такой информации.

), на величину ценности той информации, которую он мог бы получить в результате применения угрозы безопасности КИ с целью несанкционированного доступа к такой информации.

Все перечисленные исходы от взаимодействия двух сторон с противоположными интересами можно представить в виде матрицы.

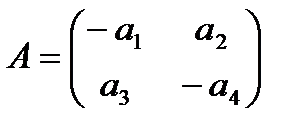

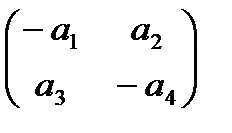

Пусть матрица выигрыша злоумышленника имеет вид:

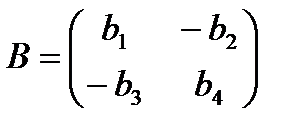

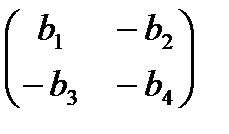

Указанной матрице соответствует матрица  , описывающая затраты собственника для обеспечения требуемой защиты информации ограниченного распространения, которая имеет вид:

, описывающая затраты собственника для обеспечения требуемой защиты информации ограниченного распространения, которая имеет вид:

Элементами матрицы (3.99) являются:

– соответствует выигрышу собственника КИ, т.к. угроза злоумышленником не реализовалась;

– соответствует выигрышу собственника КИ, т.к. угроза злоумышленником не реализовалась;

– соответствует проигрышу собственника КИ, т.к. методы и средства нападения злоумышленника эффективней, чем применяемые защитные механизмы;

– соответствует проигрышу собственника КИ, т.к. методы и средства нападения злоумышленника эффективней, чем применяемые защитные механизмы;

– соответствует проигрышу собственника КИ, т.к. злоумышленник не применял методы и средства нападения на информацию ограниченного распространения;

– соответствует проигрышу собственника КИ, т.к. злоумышленник не применял методы и средства нападения на информацию ограниченного распространения;

– соответствует выигрышу собственника КИ в условиях, когда собственник не применяет защитные механизмы, а злоумышленник не применял средства нападения на КИ.

– соответствует выигрышу собственника КИ в условиях, когда собственник не применяет защитные механизмы, а злоумышленник не применял средства нападения на КИ.

Матрицы () и () являются математической моделью игрового метода принятия решения злоумышленником и собственником КИ в условиях неполной (ограниченной) информации.

Такая игровая модель применяется для оценки и прогнозирования достигнутого уровня ЗИ с учетом выбора наиболее целесообразной стратегии поведения игроков. При многократном повторении игры реализация оптимальных стратегий обеспечит игроку максимально возможную прибыль.

Располагая информацией о значениях элементов матриц  и

и  представляется возможным определить общий (суммарный) выигрыш злоумышленника и общие затраты собственником на применение защитных механизмов на защиту своих информационных ресурсов ограниченного применения.

представляется возможным определить общий (суммарный) выигрыш злоумышленника и общие затраты собственником на применение защитных механизмов на защиту своих информационных ресурсов ограниченного применения.

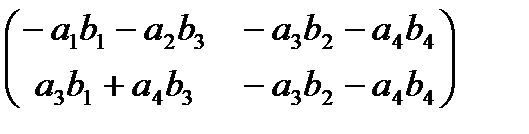

В соответствии с матрицами  и

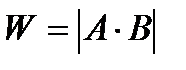

и  , выигрыш, полученный злоумышленником, можно рассчитать, как определитель матрицы

, выигрыш, полученный злоумышленником, можно рассчитать, как определитель матрицы  :

:  , а затраты собственника – как определитель матрицы

, а затраты собственника – как определитель матрицы  :

:  .

.

Тогда ущерб, обозначим его через –  , можно рассчитать как величину, равную

, можно рассчитать как величину, равную

.

.

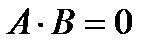

Рассмотрим необходимое условие, при котором ущерб собственнику конфиденциальной информации будет равен 0.

В соответствии с выражением () можно записать:

= 0

= 0

После преобразований получим следующее выражение

=0

=0

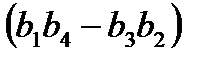

Применяя к выражению () преобразования окончательно получим:

= 0

= 0

Как видно из выражения () ущерб собственнику КИ будет равен нулю в том случае, если одно из выражений в скобках примет значение, равное нулю. Так как затраты собственника на обеспечение безопасности КИ не могут быть нулевыми, то

= 0

= 0

при

0

0

или

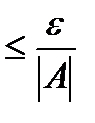

Рассмотрим случай, когда определен некоторый допустимый ущерб,

который обозначим через –  . Пусть его величина равна

. Пусть его величина равна

0, тогда

0, тогда

=

=

,

,

или

Таким образом, как видно из (), затраты собственника на обеспечение безопасности КИ обратно пропорциональны суммарному выигрышу  злоумышленника с коэффициентом пропорциональности

злоумышленника с коэффициентом пропорциональности  .

.

Таким образом, особенностью математических моделей на основе теории игр является то, что такие модели эффективны для оценки ущерба собственника КИ или злоумышленника, несанкционированно воздействующего на КИ. В то же время, при исследовании безопасности КИ необходимо учитывать не только ущерб в результате воздействия внутренних угроз на КИ, но и другие важные показатели, например, возможности по парированию проявившихся внутренних угроз. Это возможно на основе применения имитационного моделирования.