На сегодняшний момент существует достаточно много разных видов атак на отказ, каждая из которых использует определенную особенность построения сети или уязвимости программного обеспечения. Например, атаки могут осуществляться путем непосредственной пересылки большого количества пакетов (UDP, ICMP flood), использования промежуточных узлов (Smurf, Fraggle), передачи слишком длинных пакетов (Ping of Death), некорректных пакетов (Land) или большого количества трудоемких запросов. Заметим, что в течение последнего времени происходит развитие этого направления деятельности и появление новых видов и способов атак. Из последних тенденций можно отметить появление атак ухудшения качества (Quality Reduction Attack) и низкочастотных атак (Low Rated Attack) и, безусловно, этот процесс будет продолжаться, нуждаясь новых исследований и разработки новых методов противодействия. Основные существующие классы атак достаточно хорошо изучены. Представляют интерес, однако, разные подходы к их классификации. В роботе [5] атаки классифицированы согласно протоколам, по которым они осуществляются. Выделенные следующие атаки: SYN flood, TCP reset, ICMP flood, UDP flood, DNS request, CGI request, Mail bomb, ARP storm и атаки на алгоритмическую сложность.

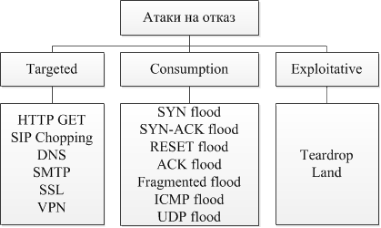

Рис. 2. Классификация атак на отказ

В отчете Prolexic Technologies [6] приводится классификация атак (Рис. 2). Выделяют три тип атак:

Targeted attacks (используют недостатки в протоколах, прикладных программах).

- Consumption attacks (загружают ресурсы системы).

Exploitative attacks (используют уязвимости, ошибки кода).

Распределенные атаки на отказ (по способу реализации и объекта действия) разделяют на два класса:

истощение ресурсов сети;

истощение ресурсов узла.

Истощение ресурсов сети заключается в пересылке большого количества пакетов в сеть жертвы. Они уменьшают ее пропускную способность для законных пользователей. Существует несколько видов таких атак:

UDP/ICMP flood заключается в пересылке значительного количества больших (фрагментируемых) пакетов по протоколам UDP/ICMP;

Smurf/Fraggle заключается в пересылке пакетов UDP/ICMP ECHO на широкий диапазон адресов с сфальсифицированной IP адресом.

При этом в адрес жертвы приходит большое количество пакетов-ответов. Истощение ресурсов узла заключается в пересылке трудоемких или некорректных запросов жертве. К этому вида относятся следующие атаки:

TCP SYN - сознательное прерывание процесса установления соединения и создания большого количества полуоткрытых TCP/IP соединений (поскольку это число ограничено, то узел перестает принимать запросы на соединение).

Land - пересылка пакета TCP SYN с одинаковыми адресами получателя и источника и портами (при посылке таких пакетов узел из Windows NT зависает).

Ping of Death - посылка пакета "ping" очень большой длины, который ОС не может обработать.

Пересылка некорректных пакетов при обработке которых на узле могут возникнуть ошибки.

Пересылка трудоемких запросов для загрузки узла.

Критерии, которые используются в классификации, охватывают следующие аспекты:

Стадию реализации атак;

Степень их автоматизации;

Стратегию сканирования и распространения;

Механизмы взаимодействия агентов;

Состав и организацию агентов;

Уязвимости, что используются;

Способы выполнения атак;

Состав пакетов атаки;

Индивидуальное поведение агентов;

Информацию об агентах атаки;

Опираясь на проработанные работы и проведя дополнительные исследования мы выделили множество из нескольких параметров, которые достаточно полно характеризуют атаку на отказ. Опишем эти параметры:

- Тип атаки. Будем рассматривать атаки двух типов: типичную (когда атака идет из одной машины) и распределенную (когда используются машины-агенты).

- Направление атаки - определяет конкретную часть инфраструктуры сети, которая испытывает атаку. Выделим две части: ресурсы сети (то есть пропускных каналов) и ресурсы целы (то есть ресурсы конкретного компьютера) [8].

- Схема атаки - определяет план осуществления атаки, то есть доставки атакующим злоумышленного трафика жертве. Может быть прямой (пересылка трафика из одного или многих машин), отраженной (пересылка трафика через третьи лица) или скрытой (злоумышленный траффик прячется в "законном") [2].

- Способ атаки - определяет которые уязвимости используются при осуществлении атаки. Выделим такие способы атаки: направлена, какая использует недостатки конкретных прикладных программных систем, служб, протоколов, поглощающая, какая питается загрузить все ресурсы системы или сети, эксплойта, которая использует уязвимости программных систем [10].

Рис. 3. Характеристики атак на отказ