Организация IDS-системы

Все системы обнаружения атак могут быть построены на основе двух архитектур: " автономный агент " и " агент-менеджер ". В первом случае на каждый защищаемый узел или сегмент сети устанавливаются агенты системы, которые не могут обмениваться информацией между собой, а также не могут управляться централизовано с единой консоли. Этих недостатков лишена архитектура " агент-менеджер ".

Ниже приведен список компонент, из которых должна состоять типичная IDS -система:

1. Графический интерфейс. Не надо говорить, что даже очень мощное и эффективное средство не будет использоваться, если у него отсутствует дружелюбный интерфейс. В зависимости от ОС, под управлением которой функционирует IDS -система, графический интерфейс должен соответствовать стандартам де-факто для Windows и Unix.

2. Подсистема управления компонентами. Данная подсистема позволяет управлять различными компонентами IDS -системы. Управление может осуществляться, как при помощи внутренних протоколов и интерфейсов, так и при помощи уже разработанных стандартов, например, SNMP. Под термином "управление" понимается как возможность изменения политики безопасности для различных компонентов IDS -системы (например, модулей слежения), так и получение информации от этих компонент (например, сведения о зарегистрированной атаке).

3. Подсистема обнаружения атак. Основной компонент IDS -системы, который осуществляет анализ информации, получаемой от модуля слежения. По результатам анализа данная подсистема может идентифицировать атаки, принимать решения относительно вариантов реагирования, сохранять сведения об атаке в хранилище данных и т. д.

4. Подсистема реагирования. Подсистема, осуществляющая реагирование на обнаруженные атаки и иные контролируемые события.

Более подробно варианты реагирования будут описаны ниже.

5. Модуль слежения. Компонент, обеспечивающий сбор данных из контролируемого пространства (регистрации или сетевого трафика). У разных производителей может называться: сенсором (sensor), монитором (monitor), зондом (probe).

В зависимости от архитектуры построения IDS -системы может быть физически отделен (архитектура " агент-менеджер ") от других компонентов, т. е. находиться на другом компьютере.

6. База знаний. В зависимости от методов, используемых в IDS -системе, база знаний может содержать профили пользователей и вычислительной системы, сигнатуры атак или подозрительные строки, характеризующие несанкционированную деятельность. Эта база может пополняться производителем IDS -системы, пользователем системы или третьей стороной, например, компанией, осуществляющей поддержку этой системы.

7. Хранилище данных. Обеспечивает хранение данных, собранных в процессе функционирования IDS -системы.

Методы реагирования IDS-системы

Недостаточно обнаружить атаку. Надо еще и своевременно среагировать на нее. Причем реакция на атаку - это не только ее блокирование. Часто бывает необходимо "пропустить" атакующего в сеть компании, для того чтобы зафиксировать все его действия и в дальнейшем использовать их в процессе разбирательства. Поэтому в существующих системах применяется широкий спектр методов реагирования, которые можно условно разделить на 3 категории: уведомление, хранение и активное реагирование:

1. Уведомление. Самым простым и широко распространенным методом уведомления является посылка администратору безопасности сообщений об атаке на консоль IDS -системы. Поскольку такая консоль не может быть установлена у каждого сотрудника, отвечающего в организации за безопасность, а также в тех случаях, когда этих сотрудников могут интересовать не все события безопасности, необходимо применение иных механизмов уведомления. Таким механизмом является посылка сообщений по электронной почте, на пейджер, по факсу или по телефону.

2. Сохранение. К категории "сохранение" относятся два варианта реагирования: регистрация события в базе данных и воспроизведение атаки в реальном масштабе времени.

Первый вариант широко распространен во многих системах защиты.

Второй вариант более интересен. Он позволяет администратору безопасности воспроизводить в реальном масштабе времени (с заданной скоростью) все действия, осуществляемые атакующим. Это позволяет не только проанализировать "успешные" атаки и предотвратить их в дальнейшем, но и использовать собранные данные для разбирательств.

3. Активное реагирование. К этой категории относятся следующие варианты реагирования: блокировка работы атакующего, завершение сессии с атакующим узлом, управлением сетевым оборудованием и средствами защиты. Эта категория механизмов реагирования, с одной стороны, достаточно эффективна, а с другой, использовать их надо очень аккуратно, т. е. неправильная их эксплуатация может привести к нарушению работоспособности всей вычислительной системы.

II. ПОРЯДОК ВЫПОЛНЕНИЯ РАБОТЫ

В качестве реального примера рассмотрим программу Black ICE Defender (разработчик Internet Security Systems).

Black ICE Defender (BID) - является программой - детектором вторжений в систему. Её основная цель - отслеживать все передачи данных по сети. Здесь нет антивирусной программы или указания отдельным программам доступа к портам. Однако система регулирования и контроля доступа к сетевым портам, возможность задания доверительных (trusted) и запрещённых (untrusted) адресов считается, по результатам тестирования, более надежной.

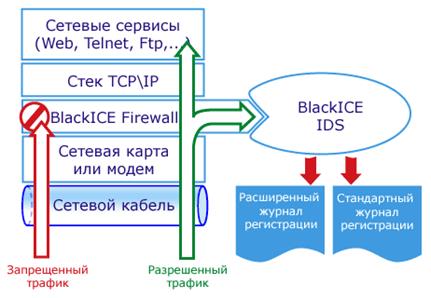

Любой из компонентов семейства Black ICE содержит два основных модуля, осуществляющих обнаружение и блокирование несанкционированной деятельности: Black ICE Firewall и Black ICE IDS.

Black ICE Firewall отвечает за блокирование сетевого трафика с определенных IP -адресов и TCP/UDP -портов. Предварительное блокирование трафика по определенным критериям позволяет увеличить производительность системы за счет снижения числа "лишних" операций на обработку неразрешенного трафика. Настройка данного компонента может осуществлять как вручную, так и в автоматическом режиме. В последнем случае, реконфигурация происходит после обнаружения несанкционированной деятельности модулем Black ICE IDS. При этом блокирование трафика может осуществляться на любой промежуток времени. Black ICE Firewall работает напрямую с сетевой картой, минуя встроенный в операционную систему стек протоколов, что позволяет устранить опасность от использования многих известных уязвимостей, связанных с некорректной реализацией стека в ОС.

Black ICE IDS отвечает за обнаружение атак и других следов несанкционированной деятельности в трафике, поступающем от модуля Black ICE Firewall. Модуль Black ICE IDS основан на запатентованном алгоритме семиуровневого анализа протокола.

Рис. 2. Архитектура персонального межсетевого экрана

Black ICE Agent и Defender, позволяют отследить злоумышленника, осуществляющего атаку на защищаемый компьютер, и собрать о хакере следующую информацию:

· IP-, DNS-, WINS-, NetBIOS- и MAC -адреса компьютера, с которого осуществляется атака.

· Имя, под которым злоумышленник вошел в сеть.

У Black ICE Defender имеется и еще одна уникальная возможность. Путешествуя с мобильным ПК, или при Dial-UP доступе в Интернет вы обычно не можете получить статический IP -адрес. Это означает, что нельзя заранее создать безопасное соединение между двумя ПК, задав явным образом их IP -адреса и разрешив им совместный доступ к файлам. Black ICE Defender очень элегантно решает эту проблему. Для этого достаточно открыть порты NetBIOS и установить нетривиальный пароль на доступ к файлам - если Black ICE Defender обнаружит попытку подобрать пароль, он тут же самостоятельно занесет IP -адрес злоумышленника в черный список и разорвет это соединение. Вы же, зная правильный пароль, всегда получите полный доступ, вне зависимости от динамически назначаемого IP -адреса своего рабочего ноутбука. Настройка совместного доступа к файлам очень проста, что является немаловажным плюсом программы.

К сожалению, хотя Black ICE Defender и блокирует порты весьма эффективно, он не умеет управлять доступом в Сеть установленных на компьютере приложений - уходящий трафик ничем не защищен. Таким образом, если уж " троянский конь " попал в вашу систему, то ничто не помешает ему воспользоваться открытым (например, для Outlook Express) портом и отправить все ваши пароли куда-нибудь на анонимный почтовый ящик mail.ru.