Имена групп в домене Active Directory должны быть достаточно описательными, содержательными и простыми. Учитывая, что иногда все три условия могут казаться невыполнимыми, можно составлять названия групп согласно следующим правилам:

- Используйте английский язык.

- В качестве первой буквы названия используйте букву, указывающую на тип группы (G, D или U). Тип группы можно увидеть в настройке Active Directory — пользователи и компьютеры, и все-таки лучше будет обозначить его ещё и в имени группы.

- В названии глобальной группы приведите название подразделения, для которого вы эту группу создаёте. Например, DirectGener (Директор - Общий_Отдел), GlEngener, Buhgalterij, PKO (Проектно-Конструкторский Отдел), Marketing, Store (склад), Managers и т.д.

- В названии локальной доменной группы приведите назначение группы, по возможности — разрешения на доступ. Поскольку локальные доменные группы используются для настройки прав доступа к различным ресурсам, следует отразить это в названии группы.

- Подразделения (organizational unit, OU) обычно создаются для более крупных производственных единиц, например: OU_ DirectGener, OU_GlEngener

В качестве примера названия локальной доменной группы, которая будет давать доступ к печати на принтере, можно привести название D_Printers. Примером названия глобальной группы для контрактников будет G_Temporary, а локальной доменной группы, дающей группе администраторов полный доступ к какой-либо папке, —D_Admins Full Control.

Практическое выполнение:

Перед тем как создать группы и пользователей, создадим несколько объектов контейнеров Active Directory (AD) типа (Organization Unit).

Создаем подразделение типа (organizational unit, OU)в домене “studyNNN.local” подразделение “FIO_Company”. (FIO- Первые буквы ФИО студента).

Создаем шесть подразделения в подразделении “ FIO_Company”:

· Администрация – общий отдел- “OU_ DirectGener ”;

· Отдел главного инженера - OU_GlEngener;

· Коммерческий Отдел – OU_Commercial

· Бухгалтерия OU_Buhgalter

· Цех OU_Operation

· Отдел кадров OU_Ok

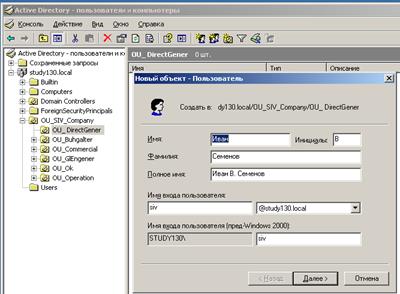

1. Выбираем меню «Пуск » → «Администрирование» → «Active Directory» → «Пользователи и компьютеры» в контекстном менювыбираем «Создать» → «Подразделение» ->“SIV_Company” (Семенов Иван Викторович) – (для выполнения используйте собственные инициалы FIO) (Скрин -шоты должны содержать имя домена!!!). Аналогично в «Подразделении »- “SIV_ Company ” создадим шесть выше указанных подразделений.

Рис 20.2. Создание OU-Подразделения: “OU_SIV_Company”, “OU_GlEngener ”, ”OU_AdminGener”, и т.д

2. Теперь перейдем непосредственно к созданию первых пользователей. В отличие от компьютеров, которые автоматически добавляются при их подключении к серверу, создавать пользователей придется вручную. Лучше сразу же организовывать каталог AD так, чтобы пользователи и компьютеры не размещались в стандартных контейнерах (Organisation Unit), а каким-то образом систематизировались, т.е. в данном случае в своих контейнерах.

3.  Создадим в каждом ранее созданном подразделении по два – три пользователя:

Создадим в каждом ранее созданном подразделении по два – три пользователя:

3.Выбираем меню «Пуск » → «Администрирование» → «Active Directory» → «Пользователи и компьютеры» в контекстном менювыбираем «Создать» → «Пользователь» → вводим Имя, Инициалы, Фамилию ->Имя входа пользователя(Login) → «Далее». (Для ввода пользователей необходимо создать файл с именами пользователей, можно воспользоваться файлом “Штат_ЛР_20.xls”)

3.Выбираем меню «Пуск » → «Администрирование» → «Active Directory» → «Пользователи и компьютеры» в контекстном менювыбираем «Создать» → «Пользователь» → вводим Имя, Инициалы, Фамилию ->Имя входа пользователя(Login) → «Далее». (Для ввода пользователей необходимо создать файл с именами пользователей, можно воспользоваться файлом “Штат_ЛР_20.xls”)

4. Вводим пароль, → п одтверждаем.

На страничке ввод паролей необходимо установить настройки данной учетной записи. Остановимся на них подробнее:

Ø Требовать смену пароля при следующем входе в систему (User Must Change Password At Next Logon)— установлено по умолчанию. Очень удобное средство для того, чтобы пароль пользователя знал только он. Вы создаете учетную запись, например, со стандартным паролем Microsoft (p@s$w0rd) и требуете, чтобы пользователь изменил его сразу же при запуске системы. Пользователь просто не войдет в систему, не изменив пароль!

Ø Запретить смену пароля пользователя (User Cannot Change Password) — установите этот флажок, если этой учетной записью пользуются несколько пользователей в домене в частности, это касается учетной записи Гость (Guest), ведь если какой-то пользователь случайно изменит пароль, то доступ к системе будет невозможен для остальных пользователей, использующих учетную запись.

Ø Срок действия пароля неограничен (Password Never Expires)— используйте этот флаг для не очень защищенных сетей (вроде домашней, учебной). В защищенных его обязательно надо снимать, т.к. пароли пользователей, имеющих доступ к конфиденциальной информации, должны меняться регулярно.

Ø

Отключить учетную запись (Account is disabled)— для создания пользователей, которым пока нет необходимости входить в сеть

Отключить учетную запись (Account is disabled)— для создания пользователей, которым пока нет необходимости входить в сеть

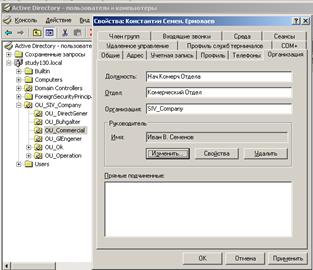

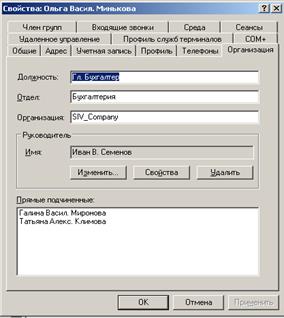

5.  Откорректируем введенные данные о пользователях. Открываем по очереди созданные объекты OU, выбираем пользователя: правой клавишей мыши из контекстного меню выбираем «Свойства»→ вкладка «Организация» →ввод данных в соответствующее поле согласно файла Штат_ЛР_20.xls. Не забывайте в «Свойствах» пользователей, в разделе «Руководитель» ввести (точнее выбрать) нужного руководителя подразделения. Должно получиться так как на Рис 20.4

Откорректируем введенные данные о пользователях. Открываем по очереди созданные объекты OU, выбираем пользователя: правой клавишей мыши из контекстного меню выбираем «Свойства»→ вкладка «Организация» →ввод данных в соответствующее поле согласно файла Штат_ЛР_20.xls. Не забывайте в «Свойствах» пользователей, в разделе «Руководитель» ввести (точнее выбрать) нужного руководителя подразделения. Должно получиться так как на Рис 20.4

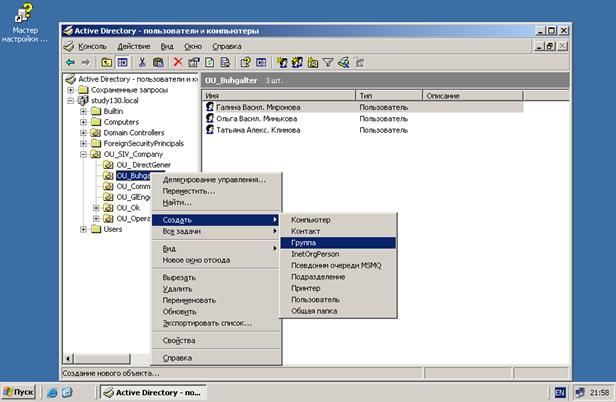

6. Создадим глобальные группы безопасности исходя из данной структуры нашей организации SIV_Company, т.е. тоже шесть глобальных групп: G_DirectGener, G_GlEngener, G_Commercial,

G_Buhgalter, G_Operation, G_Ok, группу «Особые пользователи» G_CompPower а также группу «Остальные» G_Other.

Рис 20.5. Создание групп в каждом подразделении OU.

7. Для создания групп становимся на нужное подразделение, в контекстном меню открываем «Создать»→ «Группу» далее открывается диалоговое окно → вводим имя группы, выбираем «Область действия группы» → «Тип группы» в данном случае «Глобальная» → «Группа безопасности». Группы G_CompPower и G_Other создаем в OU_FIO_Company.

8.

|

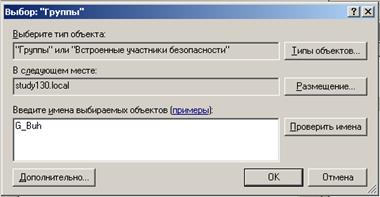

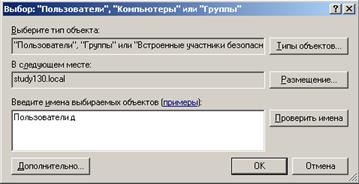

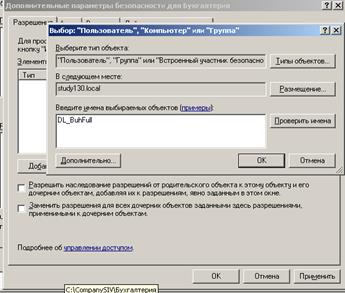

После создания всех восьми глобальных групп, распределяем пользователей по группам. В данном случае, можно поступить двумя способами: 1) В OU выбираем по очереди пользователей, для каждого пользователя → «Контекстное меню» →«Свойства» → «Член группы»→ жмем кнопку «Добавить» → в появившимся окне вводим (можно первые три-четыре буквы) имя группы → жмем на кнопку «Проверить имя»→ «Ok». (см. Также п.9)

9. Второй способ: 2) Выбираем созданную глобальную группу открываем →«Контекстное меню» →«Свойства»→«Член группы»→щелкаем по кнопке

«Добавить» →и в открывшимся диалоговом окне вводим имя нашего пользователя. Вводить пользователя можно используя либо имя логина, либо просто русскоязычное имя. т.к. пользователи находятся одном контейнере (OU), то переместив окно диалога можно увидеть всех необходимых пользователей.

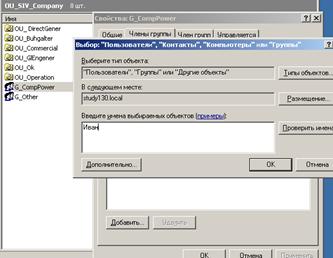

10.  В созданную ранее глобальную группу G_CompPower вводим особых пользователей, например: директора, главного инженера, главного бухгалтера. В группу G_Other попадают пользователи, которые не принадлежат ни одному подразделению.

В созданную ранее глобальную группу G_CompPower вводим особых пользователей, например: директора, главного инженера, главного бухгалтера. В группу G_Other попадают пользователи, которые не принадлежат ни одному подразделению.

Рис 20.7 Выбор и ввод пользователя в G_CompPower.

11.

|

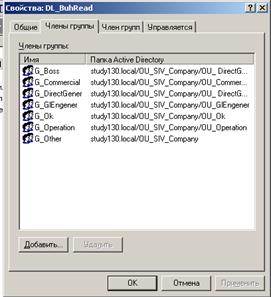

Проверим правильность наших действий по предыдущему пункту, т.е. становимся на нужную группу «Свойства» → «Члены групп» → смотрим все ли необходимые пользователи включены. Рис.20.8.

Проверим правильность наших действий по предыдущему пункту, т.е. становимся на нужную группу «Свойства» → «Члены групп» → смотрим все ли необходимые пользователи включены. Рис.20.8.

Рис 20.8. Пользователи группы G_Buhgalter и G_DirectGener

12.

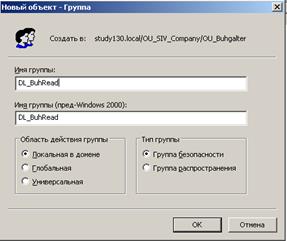

Создадим по две локальные в домене группы безопасности для каждой OU- первая для пользователей с полным доступом к ресурсам, а вторая только для чтения, в данном случае: DL_CompFull, DL_DirectFull, DL_DirectRead, DL_GlEngFull, DL_GlEngRead, DL_ComrcFull, DL_ComrcRead, DL_BuhFull, DL_BuhRead, DL_OperFull, DL_OperRead, DL_OkFull, DL_OkRead. Выполняем действия аналогично п.7, но при этом выбираем «Область действия группы» → «Локальная в домене», «Тип группы» → «Группа безопасности». (См. Рис 20.9.)

Создадим по две локальные в домене группы безопасности для каждой OU- первая для пользователей с полным доступом к ресурсам, а вторая только для чтения, в данном случае: DL_CompFull, DL_DirectFull, DL_DirectRead, DL_GlEngFull, DL_GlEngRead, DL_ComrcFull, DL_ComrcRead, DL_BuhFull, DL_BuhRead, DL_OperFull, DL_OperRead, DL_OkFull, DL_OkRead. Выполняем действия аналогично п.7, но при этом выбираем «Область действия группы» → «Локальная в домене», «Тип группы» → «Группа безопасности». (См. Рис 20.9.)

С помощью локальных групп в домене будем разграничивать доступ к определенным далее ресурсам каждого подразделения.

13. Создадим для наших подразделений необходимые ресурсы, папки, вложенные папки и файлы – документы.

14. Создадим общую папку нашей организации SIV_Company:

Выполните следующую последовательность действий:

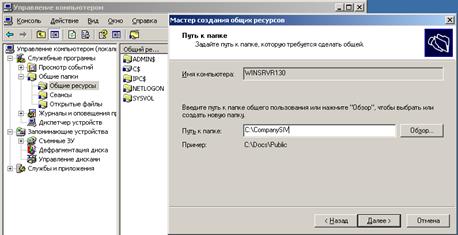

1. Запустите консоль Пуск → Администрирование → Управление компьютером. Разверните ветвь→ Служебные программы -> Общие ресурсы (рис. 12.1). В правой части окна консоли вы увидите имеющиеся общие папки.

2. Правой кнопкой мыши щелкните по папке Общие ресурсы и из контекстного меню выберите команду Новый общий ресурс. Запустится Мастер создания общих ресурсов.

3. Нажмите на кнопку Далее и в поле Путь к папке задайте путь С: \ComanySIV. (рис. 20.10). После нажатия на кнопку Далее появится сообщение об отсутствии заданной папки с запросом на её создание. Нажатием на кнопку Да подтвердите её создание.

4.

|

В окне «Имя, описание и параметры» оставьте значения по умолчанию, и нажмите Далее.

Рис 20.10 Создание Общей папки через консоль «Управление компьютером »

5. В окне Разрешения выберите пункт «Использовать особые права к общей папке» и нажмите кнопку «Настроить».

6. В новом окне «Настройка разрешений доступа» выделите пункт «Все» и нажмите «Удалить». Далее нажмите «Добавить» и в появившимся окне введите (можно не полностью Рис 20.11) «Пользователи домена» установите значение пользователей домена «Полный доступ» и нажмите на кнопку Ok и Готово.

Рис 20.11 Окно ввода значения для выбора пользователей или групп.

|

Общую папку можно было создавать и из «Проводника» Windows. Хотя процесс с использованием консоли «Управление компьютером» более длительный, рекомендуется применять его особенно если общая папка создается на другом удаленном компьютере (не том. за которым вы работаете), в этом случае пригоден только он.

7. В п. 6 мы установили разрешения для папки «Общего доступа », но если эти разрешения идут в разрез разрешениям локальной ОС, в данном случае NTFS, то пользователи воспользоваться ресурсом корректно не смогут. Установим разрешения к общей папке также на уровне NTFS.

8. Запустим «Проводник », станем на папку «CompanyFIO», в контекстном меню активизируем «Свойства»→ далее в диалоговом окне вкладку «Безопасность» Из списка субъектов доступа удалите всех имеющихся там пользователей и группы последовательным нажатием кнопки «Удалить». Вместо них добавьте в список следующие группы со следующими правами:

Ø Администраторы: полный доступ.

Ø DL_CompFull: полный доступ.

Ø Пользователи домена: Обзор папок, Содержание папок, чтение, чтение и выполнение, просмотр содержимого папки.

9.

15.

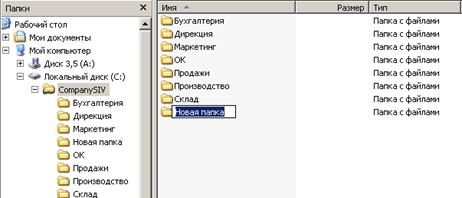

Создадим в главной папке нашей компании «CompanyFIO» папки подразделений: «Дирекция», «Бухгалтерия», «Продажи», «Маркетинг», «Отдел кадров», «Производство», «Склад», «Прочие»

Рис 20.12. Создание папок для каждого подразделения.

16. Назначим права доступа NTFS (Разрешения) для каждой папки исходя из следующего порядка доступа: сотрудники каждого подразделения и руководство должны иметь доступ к папке своего отдела «Полный доступ», все остальные работники компании должны иметь «Обзор папок/ Выполнение файлов, Содержание папок / Чтение данных», а администраторам домена и администраторам хранилища следует предоставить полный доступ. Разрешения будем настраивать для локальных доменных групп.

Например:

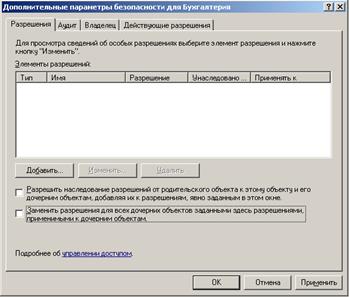

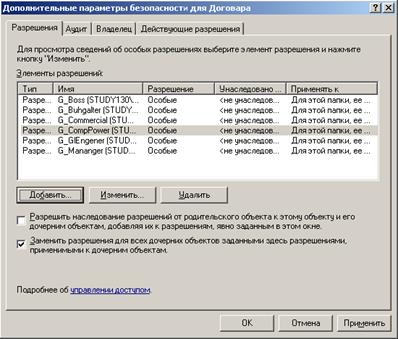

1. Станем на папку «Бухгалтерия»→ «Свойства» → «Безопасность»→нажимаем кнопку «Дополнительно », снимаем флажок «Наследовать от родительского объекта», далее в вновь открывшемся окне нажимаем кнопку «Удалить».

2. Нажимая кнопку «Добавить», добавляем необходимые локальные группы домена, назначая им соответствующие разрешения:

|  | ||

Рис. 20.13 Внесение изменений в «Дополнительные параметры безопасности для папки «Бухгалтерия».

3. В данном случае добавляем группу DL_BuhFull, нажимаем кнопку «Изменить» и в окне, где перечислены «Элементы разрешений» ставим почти максимальное количество разрешенных пунктов, например: вначале «Полный доступ»→устанавливаются флажки на всех пунктах, далее снимаем флажок «Удалить»→ жмем Ok. В окне «Дополнительные параметры…» → «Применить».

4.

|  | ||

Аналогично, добавляем группу DL_BuhRead, её параметры разрешений «Обзор папок / Выполнение файлов, Содержание папки/Чтение Данных»

Рис. 20.14. Назначение разрешений для различных локальных групп домена.

5. Во все локальные группы домена также добавляем группы безопасности по умолчанию: «Администратор», «Администраторы домена» и системную группу «SYSTEM», предоставляя им «Полный доступ»

17. Последним шагом настройки разрешений является включение глобальных групп в нужные локальные доменные группы. Для спланированной нами схемы доступа членство в группах должно быть настроено так, как показано в табл. 20.2. Инструментом для изменения членства групп служит консоль Active Directory — пользователи и компьютеры.

18. В созданные локальные группы домена DL_ разместим глобальные G_, руководствуясь принципом А -> G -> DL <- Р, изложенным в п.2.2., таблица 20.2.

Таблица 20. 2 Членство глобальных групп в локальных доменных группах

| Локальная доменная группа | Входят: (глобальная группа, пользователь) |

| DL_CompFull | G_CompPower |

| DL_DirectFull | G_DirectGener |

| DL_DirectRead | G_GlEngener, G_Commercial, G_Buhgalter, G_Operation, G_Ok, G_Other, G_CompPower |

| DL_GlEngFull | G_GlEngener, G_DirectGener |

| DL_GlEngRead | G_DirectGener, G_Commercial, G_Buhgalter, G_Operation, G_Ok, G_Other, G_CompPower |

| DL_ComrcFull | G_Commercial |

| DL_ComrcRead | G_DirectGener, G_GlEngener, G_Buhgalter, G_Other, G_CompPower |

| DL_BuhFull | G_Buhgalter |

| DL_BuhRead | G_DirectGener, G_GlEngener, G_Commercial, G_Operation, G_Ok, G_Other, G_CompPower |

| DL_OperFull | G_Operation |

| DL_OperRead | G_DirectGener, G_GlEngener, G_Commercial, G_Buhgalter, G_CompPower |

| DL_OkFull | G_Ok |

| DL_OkRead | G_DirectGener, G_GlEngener, G_Commercial, G_Buhgalter, G_Operation, G_Other |

| DL_OtherFull | G_DirectGener |

| DL_OtherRead | G_Other |

|

19. Исключения от заданной стратегии.

Описанная выше схема построения групп и разграничения прав доступа к ресурсам, может являться основой, но не всегда отвечает требованиям на том или ином предприятии. Рассмотрим пару типичных случаев по отношению к некоторым пользователям.

20. Директор может иметь одну или несколько папок, к которым доступ может быть предоставлен для записи и изменению только ему. Для остальных ресурсов ему достаточно только чтение, просмотр папок и выполнение. Поэтому есть смысл создать глобальную группу, например G_Boss, в которую включить директора, а для данного сервера создать DL_Boss, с помощью которой установить права доступа к ресурсам.

21. Второй случай – менеджер. Функция менеджера – продажа изделия, товара или услуг. Поэтому, необходимо в папке «Продажи» создать две папки «Счета-Фактуры» и «Договора», к которым полный доступ будет иметь только менеджеры подразделения OU_ Commercial, а остальные чтение и просмотр содержимого папки. Также необходимо создать глобальную группу G_Manager, в которую включить менеджеров предприятия. Эту группу использовать для доступа к указанным выше папкам «Счета-Фактуры» и «Договора» с использованием всех разрешений кроме «Удаления». Для доступа к остальным ресурсам эту группу включить в локальные группы домена всех подразделений с ограниченным доступом DL_XxxxRead.

|

Рис. 20.16. Добавление глобальных групп различных подразделений в «Разрешения» папки «Договора».

22. Со счетами должна работать также бухгалтерия. Поэтому создадим в C:\CompanySIV\Бухгалтерия папку «Счета» в последней создадим Ярлык Рис 20.18.

23. После проведенных действий по созданию групп пользователей и локальных групп домена, папок для документов каждого подразделения и настройке прав доступа на сетевом уровне и политики безопасности (разрешений) NTFS, необходимо произвести проверку установленных правил для каждого пользователя.

24. Проверка прав доступа и разрешений проводится с рабочей станции PC001 или PC002. Для этого необходимо зайти в сеть под учетной записью проверяемого пользователя и далее открыть каталог «своего» подразделения и попробовать создать подкаталог и файл. Далее открыть каталоги других подразделений и попытаться создать подкаталог и файл. Результат сохранить в ScreenShot’s.

|

Рис 20.17 Назначение разрешений для глобальной группы G_CLEngener.

Рис 20.18 Создание ярлыка в папке «Бухгалтерия\Счета» со ссылкой на папку менеджеров «Счета-Фактуры»

25. Выполнить все пункты с 1 по 24, сохранить результаты в ScreenShot’s Представить отчет и файлы настроенного сервера.

Контрольные вопросы:

1) Дать определение таким понятиям, как глобальная, локальная группа безопасности.

2) Как лучше назначить «Общий доступ» к папке в сети.

3) Что означает стратегия А -> G -> DL <- Р и почему лучше пользователей размещать в глобальной группе, а доступ к ресурсам в локальных группах.

4) Какие права предоставляются Администраторам сервера и домена.

5) Какие разрешения существуют на сетевом уровне и какие на уровне NTFS.

6) Какой доступ будет обеспечен пользователю к папке, если на сетевом уровне установлен доступ «Полный доступ», а для ОС сервера NTFS этой же папке «Обзор папки /Выполнение файлов».

7) Как в вложенной папке лучше назначить новые разрешения, чтобы они не соответствовали разрешениям родительской папки.

8) Как произвести проверку существующих разрешений к ресурсам сервера и сети.

Дополнительные материалы:

1) В.Г. Олифер, Н.А. Олифер Компьютерные сети, 3-е издание, 2009г.

2) Чекмарев А.Н., Вишневский А.В., Кокарева О.Н. Microsoft Windows Server 2003. Русская версия. «БХВ-Петербург» 2007г.