4. Установка роли контроллера домена

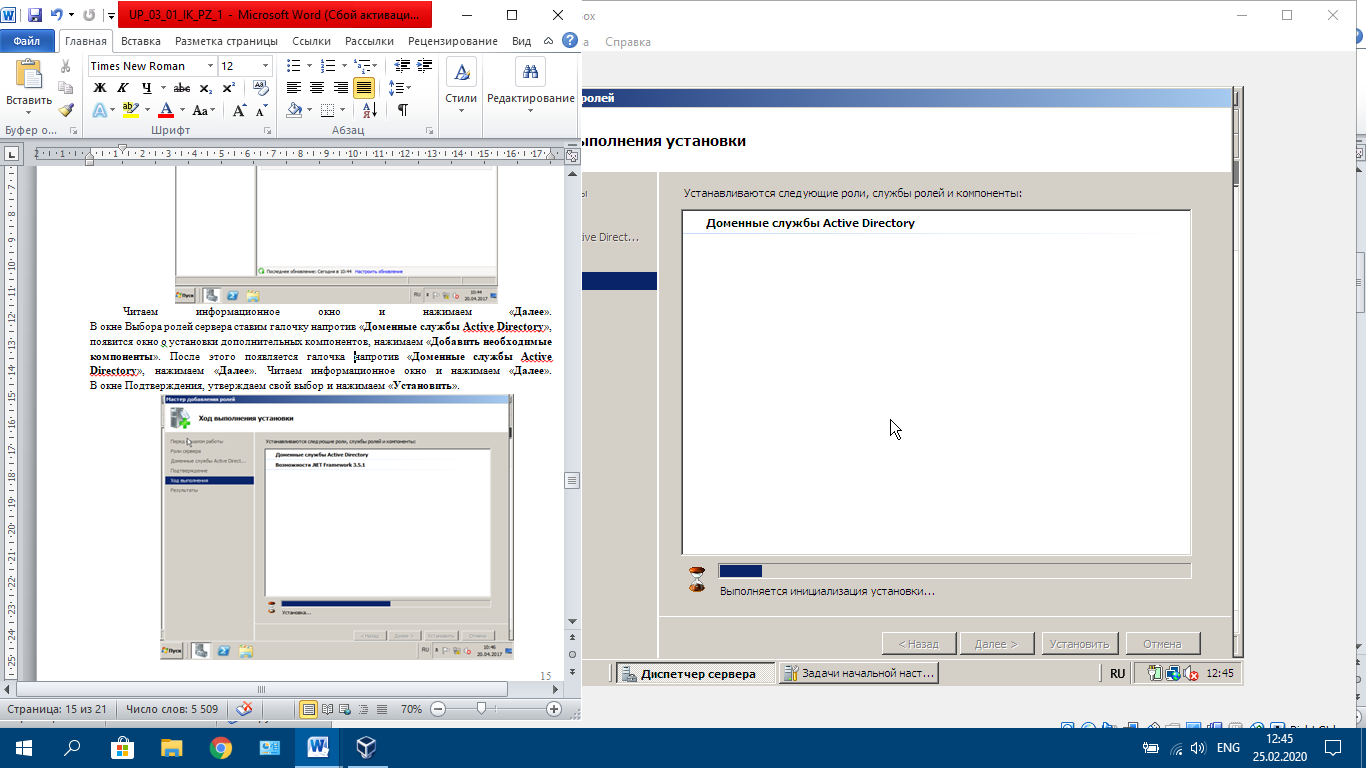

Первым делом я установил роль «Доменные службы Active Directory ». Для этого запустив «Диспетчер сервера — Роли », я нажал «Добавить роль ».

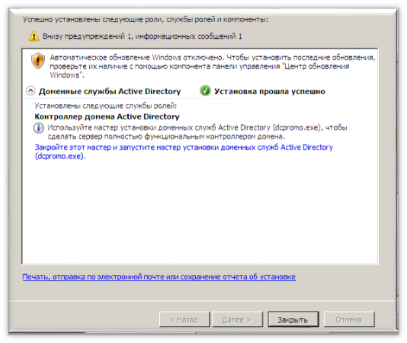

После этого будет происходить установка ролей. По окончании, если все прошло успешно, выйдет окно с подтверждением успешной установки, нажимаю «Закрыть».

На этом процесс установки контроллера домена не закончен, теперь необходимо, как и на Windows Server 2003, запустить команду DCPROMO. Для этого нажимаю «Пуск» и в строке поиска пишу DCPROMO и нажимаю «Enter».

Читаю очередное информационное окно и нажимаю «Далее».

После этого указываю имя корневого домена леса. В данном примере использовано имя – testdomain.ru.

В следующем окне проверяю все настройки и если все указано верно нажимаю «Далее».

Начнется установка первого контроллера домена в лесу. Процесс может занять 10-15 мин. Рекомендую установить галочку «Перезагрузить» по окончании.

Контрольные вопросы:

1. Дать определение Active Directory, Domen Name System?

Active Directory - это иерархически организованное хранилище данных об объектах сети, обеспечивающее удобные средства для поиска и использования этих данных.

Domen Name System, (DNS) — стандартная служба Интернета, организующая группы компьютеров в домены.

2. Описать компоненты Active Directory?

К логической структуре относятся следующие элементы:

· организационное подразделение (organizational unit) — подгруппа компьютеров, как правило, отражающая структуру компании;

· домен (domain) — группа компьютеров, совместно использующих общую БД каталога;

· дерево доменов (domain tree) — один или несколько доменов, совместно использующих непрерывное пространство имен;

· лес доменов (domain forest) — одно или несколько деревьев, совместно использующих информацию каталога.

К физической структуре относятся следующие элементы:

· подсеть (subnet) — сетевая группа с заданной областью IP- адресов и сетевой маской;

· сайт (site) — одна или несколько подсетей. Сайт используется для настройки доступа к каталогу и для репликации.

3. Что такое организационные подразделения?

Организационные подразделения (ОП) — это подгруппы в доменах, которые часто отражают функциональную структуру организации.

4. Сколько существует функциональных режимов доменов, кратко описать их?

Существует четыре функциональных режима доменов:

· смешанный режим Windows 2000 (mixed mode) — поддерживает контроллеры доменов, работающие под управлением Windows NT 4.0, Windows 2000 и WindowsServer 2003;

· основной режим Windows 2000 (native mode) — поддерживает контроллеры доменов, работающие под управлением Windows 2000 и Windows Server 2003;

· промежуточный режим Windows Server 2003 (interim mode) — поддерживает контроллеры доменов, работающие под управлением Windows NT 4.0 и WindowsServer 2003;

· режим Windows Server 2003 — поддерживает контроллеры доменов, работающие под управлением Windows Server 2003.

5. Сколько существует функциональных режимов лесов, кратко описать их?

Функции лесов ограничиваются и регулируются функциональным режимом леса. Таких режимов три:

· Windows 2000 — поддерживает контроллеры доменов, работающие под управлением Windows NT 4.0, Windows 2000 и Windows Server 2003;

· промежуточный (interim) Windows Server 2003 — поддерживает контроллеры доменов, работающие под управлением Windows NT 4.0 и Windows Server 2003;

· Windows Server 2003 — поддерживает контроллеры доменов, работающие под управлением Windows Server 2003.

6. Описать хранилище данных каталогов Active Directory?

Хранилище содержит сведения о важнейших объектах службы каталогов Active Directory — учетных записях, общих ресурсах, ОП и групповых политиках. Иногда хранилище данных называют просто каталогом (directory). На контроллере домена каталог хранится в файле NTDS.DIT, расположение которого определяется при установке Active Directory (это обязательно должен быть диск NTFS).

7. Кратко описать репликацию в Active Directory?

Чтобы понять суть репликации, рассмотрим такой сценарий настройки новой сети.

1. В домене А установлен первый контроллер. Этот сервер — единственный контроллер домена. Он же является и сервером ГК. Репликация в такой сети не происходит, поскольку нет других контроллеров.

2. В домене А устанавливается второй контроллер, и начинается репликация. Можно назначить один контроллер хозяином инфраструктуры, а другой — сервером ГК. Хозяин инфраструктуры следит за обновлениями ГК и запрашивает их для измененных объектов. Оба этих контроллера также реплицируют данные схемы и конфигурации.

3. В домене А устанавливается третий контроллер, на котором нет ГК. Хозяин инфраструктуры следит за обновлениями ГК, запрашивает их для измененных объектов, а затем реплицирует изменения на третий контроллер домена. Все три контроллера также реплицируют данные схемы и конфигурации.

4. Создается новый домен Б, в него добавляются контроллеры. Серверы ГК в домене А и домене Б реплицируют все данные схемы и конфигурации, а также подмножество данных домена из каждого домена. Репликация в домене А продолжается, как описано выше, плюс начинается репликация внутри домена Б.

8. Для чего применяют LDAP (Lightweight Directory Access Protocol) в Active Directory?

Клиенты Active Directory применяют LDAP для связи с компьютерами, на которых работает Active Directory, при каждом входе в сеть или поиске общих ресурсов. LDAP упрощает взаимосвязь каталогов и переход на Active Directory с других служб каталогов. Для повышения совместимости можно использовать интерфейсы служб ActiveDirectory (Active Directory Service- Interfaces, ADSI).

9. Администрирование Active Directory, перечислить основные инструменты управления?

Для управления Active Directory предназначены средства администрирования и поддержки. Перечисленные ниже инструменты реализованы и виде оснасток консоли ММС (Microsoft Management Console):

· Active Directory — пользователи и компьютеры (Active Directory Users and Computers) позволяет управлять пользователями, группами, компьютерами и организационными подразделениями (ОП);

· Active Directory — домены и доверие (Active Directory Domains and Trusts) служит для работы с доменами, деревьями доменов и лесами доменов;

· Active Directory — сайты и службы (Active Directory Sites and Services) позволяет управлять сайтами и подсетями;

· Результирующая политика (Resultant Set of Policy) используется для просмотра текущей политики пользователя или системы и для планирования изменений в политике.

10. Кратко описать роли хозяина операций в Active Directory?

· Хозяин схемы (schema master) — управляет обновлениями и изменениями схемы каталога. Для обновления схемы каталога необходим доступ к хозяину схемы.

· Хозяин именования доменов (domain naming master) — управляет добавлением и удалением доменов в лесу.

· Хозяин относительных идентификаторов (relative ID master) — выделяет относительные идентификаторы контроллерам доменов.

· Эмулятор PDC (PDC emulator) — в смешанном или промежуточном режиме домена действует как главный контроллер домена Windows NT.

· Хозяин инфраструктуры (infrastructure master) — обновляет ссылки объектов, сравнивая данные своего каталога с данными ГК.

11. Описать три объекта групповой политики для домена corp.contoso.com?

· Accounting Security. Этот пользовательский объект групповой политики создан специально для компании Contoso, Ltd.

· Default Domain Controller Policy. Эта политика создается по умолчанию при установке роли сервера доменных служб Active Directory. Она содержит параметры политики, которые применяются именно к контроллерам домена.

· Default Domain Policy. Эта политика создается по умолчанию при установке роли сервера доменных служб Active Directory. Она содержит параметры политики, которые применяются ко всем компьютерам и пользователям в домене.

12. Как происходит удаление связи и резервное копирование в групповой политике?

Связь объекта групповой политики удаляется, если больше не требуется применять его к домену или подразделению (или к соответствующим дочерним подразделениям). Позднее связь можно восстановить, как описано в разделе «Связывание объекта групповой политики».

При удалении связи объекта групповой политики из домена или подразделения сам объект групповой политики не удаляется. Удаляется только связь. После удаления связи объект групповой политики остается в папке объектов групповой политики консоли управления групповыми политиками.

Резервное копирование важных файлов является полезным делом, и объекты групповой политики не составляют исключения. В случае ошибочного изменения или случайного удаления объект групповой политики можно быстро восстановить из резервной копии.

13. Описать область действия групповых политик?

Области действия групповых политик условно можно разделить на четыре типа.

· Локальные групповые политики

Групповые политики, применяемые к локальному компьютеру, или локальные групповые политики.

· Групповые политики доменов

Объекты групповых политик, применяемые к домену Active Directory (AD) и оказывающие влияние на все объекты, имеющие отношение к данному домену.

· Групповые политики подразделения

Политики, применяемые к подразделению (OU) и оказывающие влияние на все содержимое данного OU и дочерних OU (при их наличии).

· Групповые политики сайтов

В отличие от доменов, которые представляют из себя логическую структуру организации, сайты в AD используются для представления ее физической структуры.

14. Кратко описать основные утилиты командной строки Active Directory?

· DSADD — добавляет в Active Directory компьютеры, контакты, группы, ОП и пользователей.

· DSGET — отображает свойства компьютеров, контактов, групп, ОП, пользователей, сайтов, подсетей и серверов, зарегистрированных в Active Directory.

· DSMOD — изменяет свойства компьютеров, контактов, групп, ОП, пользователей и серверов, зарегистрированных в Active Directory.

· DSMOVE — перемещает одиночный объект в новое расположение в пределах домена или переименовывает объект без перемещения.

· DSQXJERY — осуществляет поиск компьютеров, контактов, групп, ОП, пользователей, сайтов, подсетей и серверов в Active Directory по заданным критериям.

· DSRM — удаляет объект из Active Directory.

· NTDSUTIL — позволяет просматривать информацию о сайте, домене или сервере, управлять хозяевами операций (operations masters) и обслуживать базу данных ActiveDirectory.

Практическая работа №2

Тема: Применение программных средств для обеспечения безопасности на рабочих станциях.

Цель: Получить первоначальный практический опыт по установке и настройке сканера безопасности сетевых сервисов и протоколов, освоить способы настройки сканеров безопасности операционных систем.

Ход работы.

Задание №1.

Выполнить сканирование несколькими программными реализациями сканеров безопасности (выбор ПО производится самостоятельно), сравнить полученные результаты, сделать выводы.

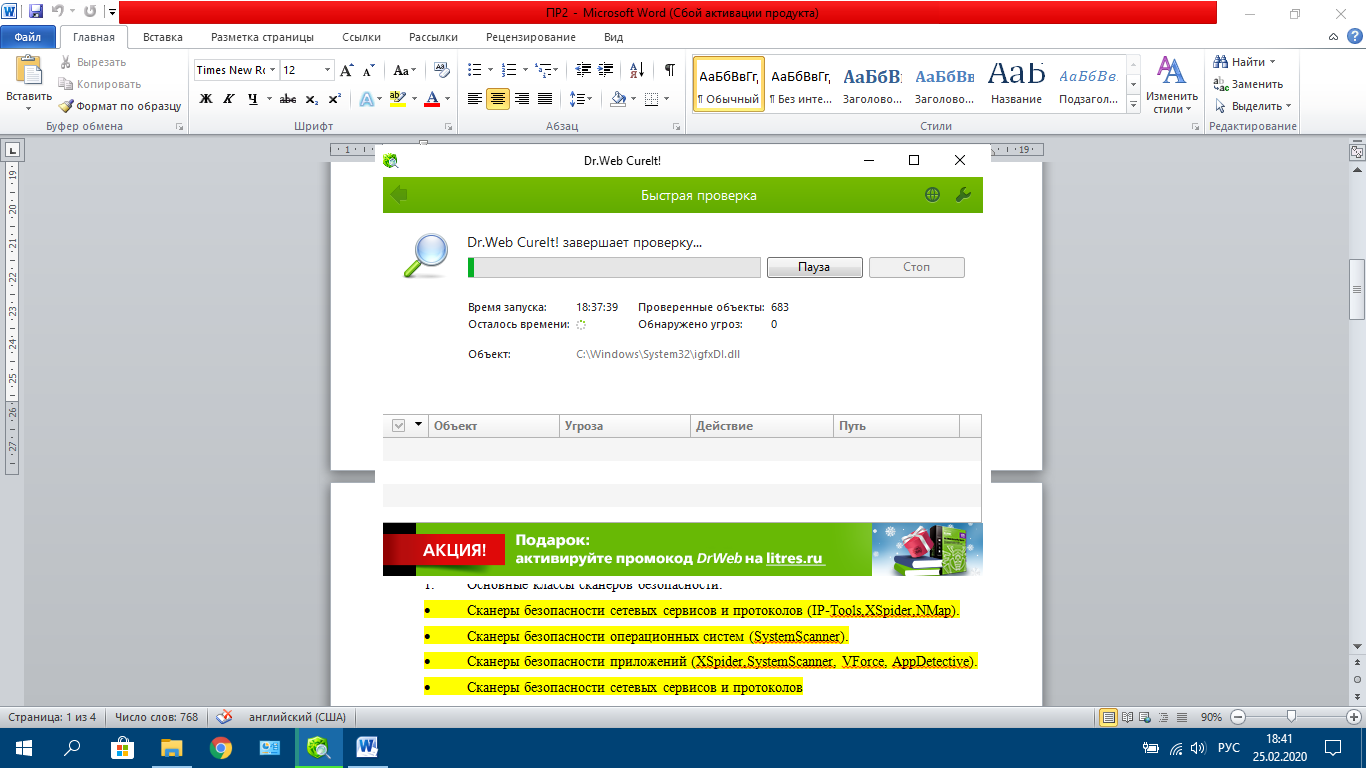

1) Работа с Hitman Pro

2) Работа с Doctor Web

Вывод: Исходя из результатов сканирования можно вывести следующие данные:

Программа Hitmen Pro:

· время сканирования – 13 мин;

· количество выявленных проблем – 8;

· качество очистки – удовлетворительное.

Программа Doctor Web:

· время сканирования – 27 мин;

· количество выявленных проблем – 15;

· качество очистки – хорошее.

Из недостатков можно выделить платную лицензию для Hitmen Pro. Без лицензии программа отчистки полностью работать не будет, но она показывает расположение вредоносных файлов, чего нет в Doctor Web.

Контрольные вопросы:

1. Основные классы сканеров безопасности.

· Сканеры безопасности сетевых сервисов и протоколов (IP-Tools,XSpider,NMap).

· Сканеры безопасности операционных систем (SystemScanner).

· Сканеры безопасности приложений (XSpider,SystemScanner, VForce, AppDetective).

· Сканеры безопасности сетевых сервисов и протоколов

2. Что такое сканеры безопасности приложений?

Несмотря на то, что особую популярность приобретают универсальные сканеры, качество проверок, определяемое их глубиной, возможно, обеспечить только специализированными сканерами, разработанными для конкретных прикладных программ, WEB-серверов и СУБД.

3. Что такое сканеры безопасности операционных систем?

Средства этого класса предназначены для проверки настроек ОС, влияющих на ее защищенность. К таким настройкам относятся: учетные записи пользователей, длина паролей и срок их действия, права пользователей на доступ к критичным системным файлам, уязвимые системные файлы и т.п.

4. Описать недостатки сканеров безопасности.

Обычно они могут только проверить известные уязвимости в системе безопасности. Их эффективность зависит в значительной степени от точности и быстродействия источника информации об уязвимостях. Испытание на известную уязвимость может пройти неудачно.

5. Описать достоинства и недостатки программных средств защиты информации.

К преимуществам программных средств защиты информации относятся:

· простота тиражирования;

· гибкост);

· простота применения;

· практически неограниченные возможности их развития путем внесения изменений для учета новых угроз безопасности информации.

К недостаткам программных средств защиты информации относятся:

· снижение эффективности КС за счет потребления ее ресурсов, требуемых для функционирование программ защиты;

· более низкая производительность;

· пристыкованность многих программных средств защиты, что создает для нарушителя принципиальную возможность их обхода;

· возможность злоумышленного изменения программных средств защиты в процессе эксплуатации КС.

6. Архитектурные аспекты безопасности.

Бороться с угрозами, присущими сетевой среде, средствами универсальных операционных систем не представляется возможным. Универсальная ОС - это огромная программа, наверняка содержащая, помимо явных ошибок, некоторые особенности, которые могут быть использованы для нелегального получения привилегий.

7. Описать системы архивирования и дублирования информации.

Организация надежной и эффективной системы архивации данных является одной из важнейших задач по обеспечению сохранности информации в сети. В небольших сетях, где установлены один - два сервера, чаще всего применяется установка системы архивации непосредственно в свободные слоты серверов. В крупных корпоративных сетях наиболее предпочтительно организовать выделенный специализированный архивационный сервер.

8. Описать этапы сканирования.

· Сбор информации о сети

· Обнаружение потенциальных уязвимостей

· Подтверждение выбранных уязвимостей

· Генерация отчетов

· Автоматическое устранение уязвимостей

Практическая работа №3

Тема: Обеспечение защиты информации.

Цель: Получить практический опыт по применению протоколов поддержки виртуальных частных сетей, а также установке и настройке систем обнаружения вторжений.

Ход работы.

Задание №1

Провести сравнительный анализ существующих систем обнаружения вторжений (не меньше 3-х) и сделать выводы.

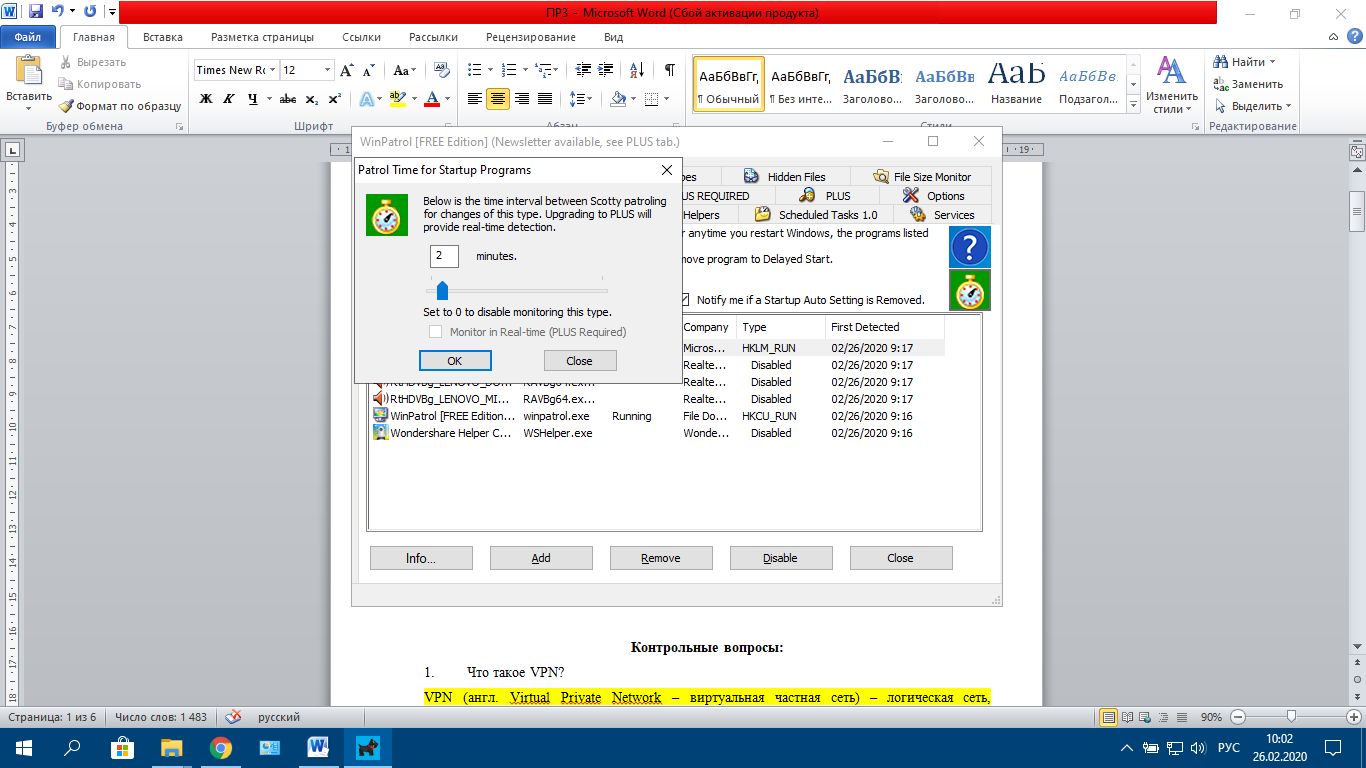

WinPatrol

я могу сам выбрать частоту проверки изменений, нажав на кнопку "Контроль". По умолчанию стоит 2 минуты, рекомендую так и оставить.

Во время установки любой программы, если она будет добавлять себя в службы или автозапуск, вас спросит о надобности ее там.

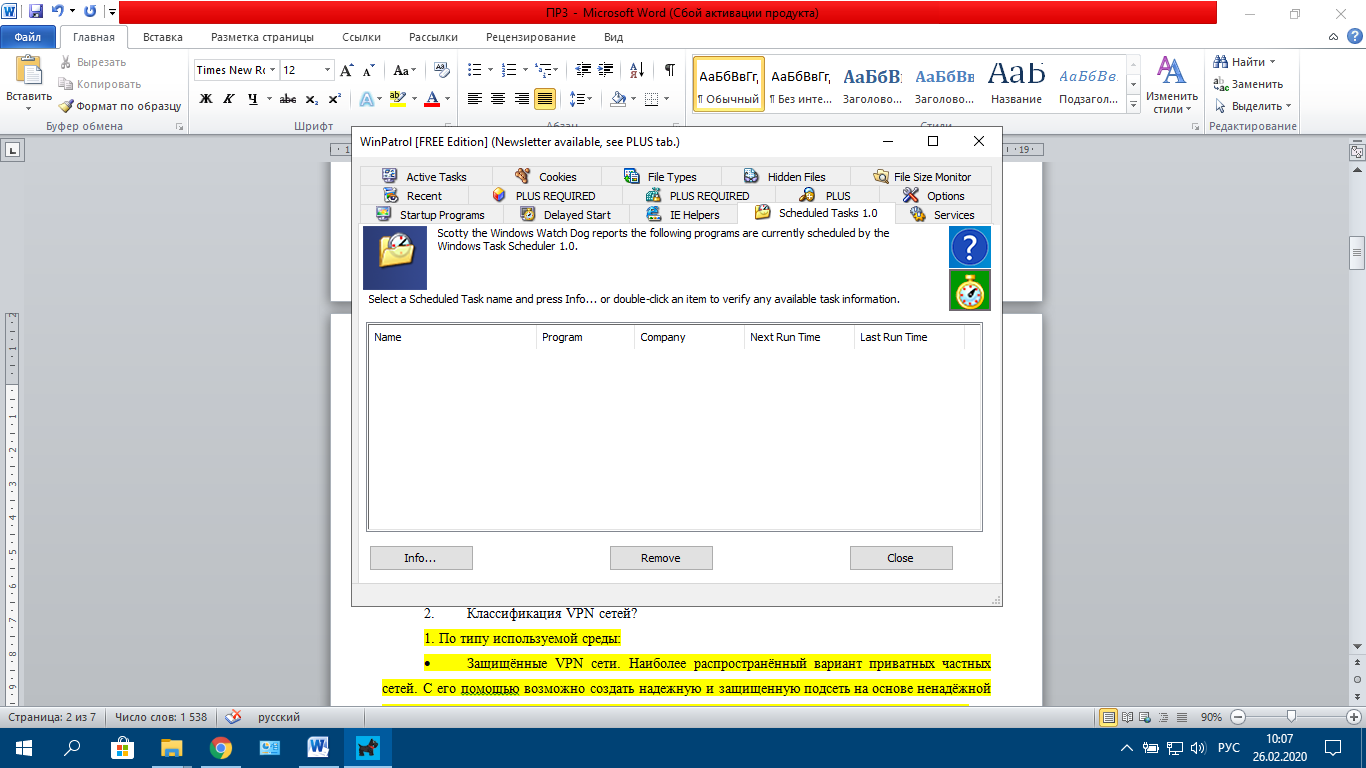

Планировщик задач

Во вкладке задачи, я могу узнать, какие приложения и задачи выполняются по времени на моем компьютере.

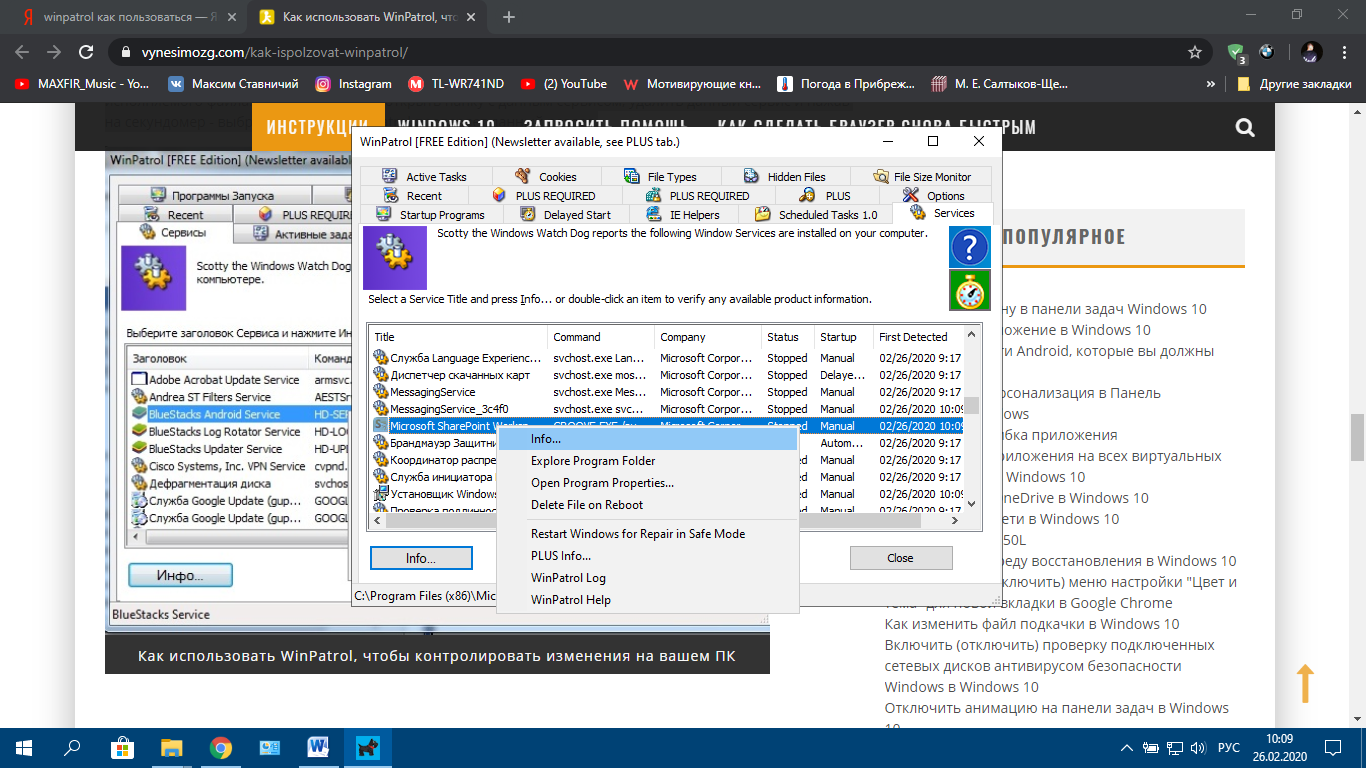

Сервисы

Во вкладке сервисы я могу увидеть список всех услуг, увидеть сведения о параметрах запуска, имя исполняемого файла. Также можно открыть папку с данным сервисом, удалить данный сервис и, нажав на секундомер - выбрать как часто WinPatrol проверяет данный раздел.

Куки

Во вкладке Cookies я могу искать и удалять куки, зная их название.

Недавние

Во вкладке Recent можно посмотреть список всех программ и процессов, которые были активны.

MJ RegWatcher

MJ Registry Watcher - программа для отслеживания изменений в реестре.

Кроме мониторинга за системным реестром позволяет следить за изменениями в указанных файлах, папках и предложит подтвердить или отклонить эти изменения.

Периодичность обращений к реестру по умолчанию составляет 30 секунд, впрочем, при необходимости можно настроить временной интервал.

В комплект поставки также входят механизмы автоматического резервного копирования реестра.

| Функции программ | WinPatrol | MJ RegWatcher |

| Блокировка вредоносных программ при запуске | есть | есть |

| Блокировка большого количества ложных срабатываний | есть | нет |

| Блокировка новейших угроз | есть | есть |

| Точное обнаружение сбоев и проблем | нет | есть |

| Подробная информация об объекте | есть | есть |

| Торможение процесса работы компьютера | есть | нет |

| Нуждается в улучшении | ДА (частично) | ДА (обязательно) |

Контрольные вопросы:

1. Что такое VPN?

VPN (англ. Virtual Private Network – виртуальная частная сеть) – логическая сеть, создаваемая поверх другой сети, например Internet.

2. Классификация VPN сетей?

1. По типу используемой среды:

· Защищённые VPN сети.

· Доверительные VPN сети.

2. По способу реализации:

· VPN сети в виде специального программно-аппаратного обеспечения.

· VPN сети в виде программного решения.

· VPN сети с интегрированным решением.

3. По назначению:

· Intranet VPN.

· Remote Access VPN.

· Extranet VPN.

4. По типу протокола:

Существуют реализации виртуальных частных сетей под TCP/IP, IPX и AppleTalk. Но на сегодняшний день наблюдается тенденция к всеобщему переходу на протокол TCP/IP, и абсолютное большинство VPN решений поддерживает именно его.

5. По уровню сетевого протокола:

По уровню сетевого протокола на основе сопоставления с уровнями эталонной сетевой модели ISO/OSI.

3. Описать протоколы VPN сетей?

Канальный уровень

На канальном уровне могут использоваться протоколы туннелирования данных L2TP и PPTP, которые используют авторизацию и аутентификацию.

· PPTP

В настоящее время наиболее распространенным протоколом VPN является протокол двухточечной туннельной связи или Point-to-Point Tunnelling Protocol – PPTP.

· L2TP

В ближайшем будущем ожидается рост количества виртуальных частных сетей, развернутых на базе нового протокола туннелирования второго уровня Layer2 TunnelingProtocol– L2TP.

· MPLS

От английского MultiprotocolLabelSwitching– мультипротокольная коммутация по меткам – механизм передачи данных, который эмулирует различные свойства сетей с коммутацией каналов поверх сетей с коммутацией пакетов.

Сетевой уровень

Сетевой уровень (уровень IP). Используется протокол IPSec реализующий шифрование и конфедициальность данных, а также аутентификацию абонентов.

· IPSec

IPSec– это согласованный набор открытых стандартов, имеющий ядро, которое может быть достаточно просто дополнено новыми функциями и протоколами.

· АН или AuthenticationHeader– заголовок аутентификации – гарантирует целостность и аутентичность данных. Основное назначение протокола АН – он позволяет приемной стороне убедиться, что:

1. пакет был отправлен стороной, с которой установлена безопасная ассоциация;

2. содержимое пакета не было искажено в процессе его передачи по сети;

пакет не является дубликатом уже полученного пакета.

· ESP или EncapsulatingSecurityPayload– инкапсуляция зашифрованных данных – шифрует передаваемые данные, обеспечивая конфиденциальность, может также поддерживать аутентификацию и целостность данных;

· IKE или InternetKeyExchange– обмен ключами Интернета – решает вспомогательную задачу автоматического предоставления конечным точкам защищенного канала секретных ключей, необходимых для работы протоколов аутентификации и шифрования данных.

Транспортный уровень

На транспортном уровне используется протокол SSL/TLS или SecureSocketLayer/TransportLayerSecurity, реализующий шифрование и аутентификацию между транспортными уровнями приемника и передатчика. SSL/TLS может применяться для защиты трафика TCP, не может применяться для защиты трафика UDP.

· TLS-протокол основан на NetscapeSSL-протоколе версии 3.0 и состоит из двух частей – TLS RecordProtocol и TLS HandshakeProtocol.

· SSL/TLSвключает в себя три основных фазы: 1) Диалог между сторонами, целью которого является выбор алгоритма шифрования; 2) Обмен ключами на основе криптосистем с открытым ключом или аутентификация на основе сертификатов; 3) Передача данных, шифруемых при помощи симметричных алгоритмов шифрования.

4. Методы реализации VPN сетей?

Туннелирование

Туннелирование обеспечивает передачу данных между двумя точками – окончаниями туннеля – таким образом, что для источника и приемника данных оказывается скрытой вся сетевая инфраструктура, лежащая между ними.

Аутентификация

Обеспечение безопасности является основной функцией VPN. Все данные от компьютеров-клиентов проходят через Internet к VPN-серверу. Для аутентификации пользователей PPTP может задействовать любой из протоколов, применяемых для PPP

· EAP или Extensible Authentication Protocol;

· MSCHAP илиMicrosoft Challenge Handshake Authentication Protocol (версии 1 и 2);

· CHAP или Challenge Handshake Authentication Protocol;

· SPAP или Shiva Password Authentication Protocol;

· PAP или Password Authentication Protocol.

Шифрование

Шифрование с помощью PPTP гарантирует, что никто не сможет получить доступ к данным при пересылке через Internet. В настоящее время поддерживаются два метода шифрования:

· Протокол шифрования MPPE или MicrosoftPoint-to-PointEncryption совместим только с MSCHAP (версии 1 и 2);

· EAP-TLS и умеет автоматически выбирать длину ключа шифрования при согласовании параметров между клиентом и сервером.

MPPE поддерживает работу с ключами длиной 40, 56 или 128 бит. Старые операционные системы Windows поддерживают шифрование с длиной ключа только 40 бит, поэтому в смешанной среде Windows следует выбирать минимальную длину ключа.

5. Объяснить метод шифрования?

Шифрование с помощью PPTP гарантирует, что никто не сможет получить доступ к данным при пересылке через Internet. В настоящее время поддерживаются два метода шифрования:

· Протокол шифрования MPPE или MicrosoftPoint-to-PointEncryption совместим только с MSCHAP (версии 1 и 2);

· EAP-TLS и умеет автоматически выбирать длину ключа шифрования при согласовании параметров между клиентом и сервером.

MPPE поддерживает работу с ключами длиной 40, 56 или 128 бит. Старые операционные системы Windows поддерживают шифрование с длиной ключа только 40 бит, поэтому в смешанной среде Windows следует выбирать минимальную длину ключа.

PPTP изменяет значение ключа шифрации после каждого принятого пакета. Протокол MMPE разрабатывался для каналов связи точка-точка, в которых пакеты передаются последовательно, и потеря данных очень мала.

6. Основные проблемы сетей VPN?

Основной проблемой сетей VPN является отсутствие устоявшихся стандартов аутентификации и обмена шифрованной информацией. Эти стандарты все еще находятся в процессе разработки и потому продукты различных производителей не могут устанавливать VPN-соединения и автоматически обмениваться ключами.

Практическая работа №4

Тема: Криптографические средства защиты информации.

Цель: Получить практический опыт по применению средств защиты для границ информационной системы.

Ход работы

Задание №1

Сопоставить с существующими реализациями средства защиты информации следующих видов (для каждого вида необходимо написать каким образом осуществляется защита информации и при помощи каких средств):

Физические

Физические средства защиты информации предотвращают доступ посторонних лиц на охраняемую территорию. Основным и наиболее старым средством физического препятствия является установка прочных дверей, надежных замков, решеток на окна. Физические средства используются для охраны данных, как на бумажных, так и на электронных носителях.

Все физические средства защиты объектов можно разделить на три категории:

· средства предупреждения,

· средства обнаружения

· системы ликвидации угроз.

Охранная сигнализация и охранное телевидение, например, относятся к средствам обнаружения угроз; заборы вокруг объектов - это средства предупреждения несанкционированного проникновения на территорию, а усиленные двери, стены, потолки, решетки на окнах и другие меры служат защитой и от проникновения, и от других преступных действий (подслушивание, обстрел, бросание гранат и взрывпакетов и др.).

В общем плане по физической природе и функциональному назначению все средства этой категории можно разделить на следующие группы:

охранные и охранно-пожарные системы;

охранное телевидение;

охранное освещение;

средства физической защиты.

К средствам физической защиты относятся:

ограждение и физическая изоляция,

запирающие устройства,

системы контроля доступа.