1.2. Создание пары ключей для шифрования и электронной подписи

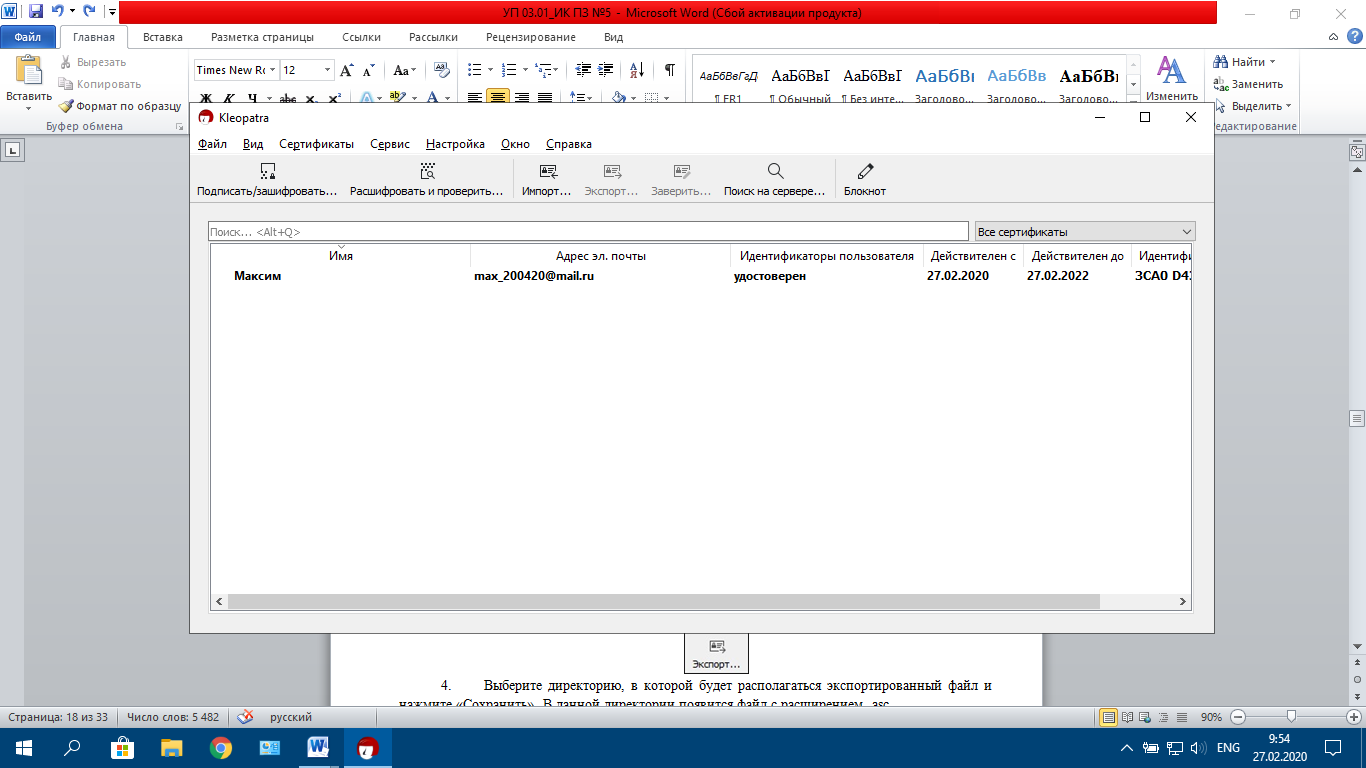

Запустил приложение Kleopatra

Нажму кнопку «Создать новую пару ключей». Появится окно «мастер создания пары ключей». Введу свои регистрационные данные:

• Фамилия Имя

• Адрес электронной почты

Откроется окно «Обзор параметров», в котором можно проверить введенные данные перед созданием пары ключей. Нажимаю кнопку «Создать».

Программа попросит ввести фразу-пароль для защиты нового ключа. Ввожу фразу-пароль и подтверждаю ее. Нажимаю «ОК».

Нажимаю кнопку «Завершить».

В списке сертификатов появится строчка, состоящая из имени пользователя, электронной почты, идентификатора пользователя, даты создания и окончания действия сертификата, а также идентификатора ключа. Полужирное начертание означает наличие пары ключей (открытого и закрытого).

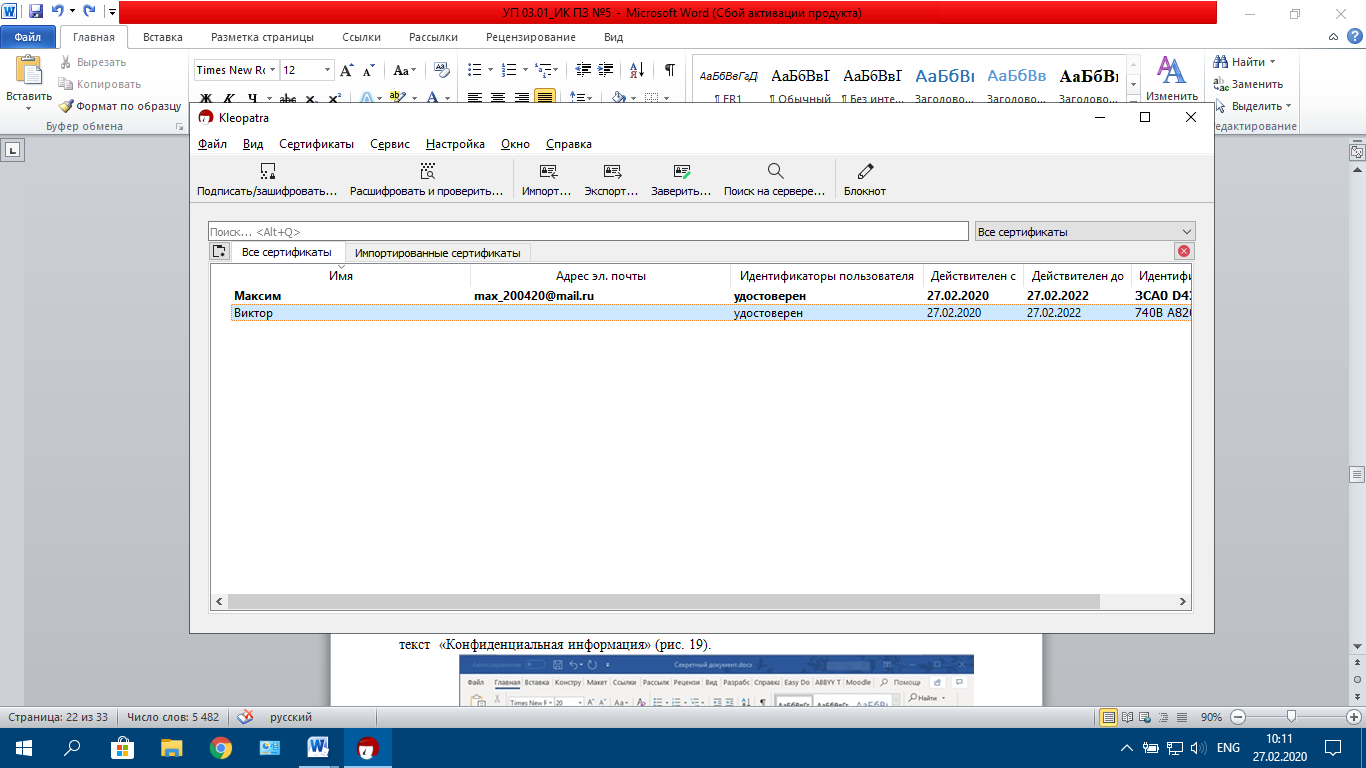

Экспорт открытого ключа в файл и импорт стороннего открытого ключа (сертификата)

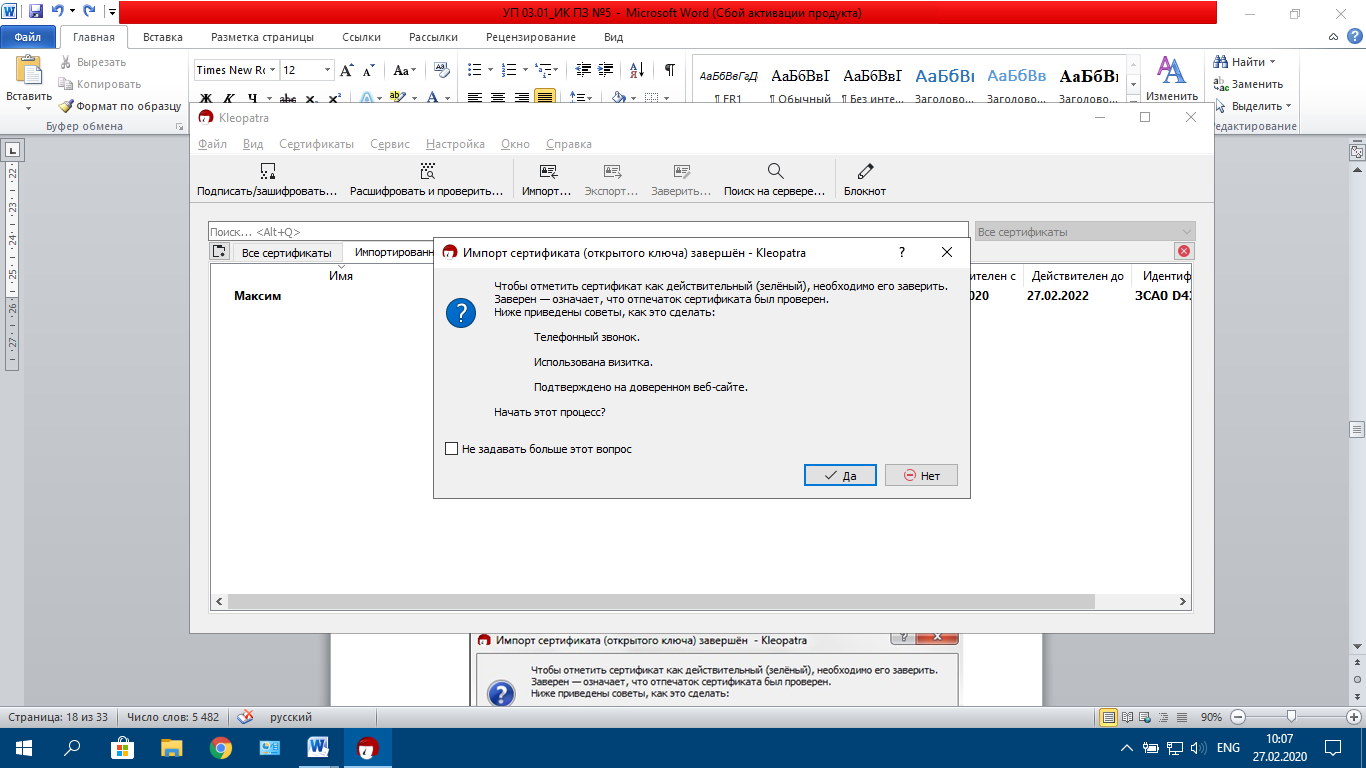

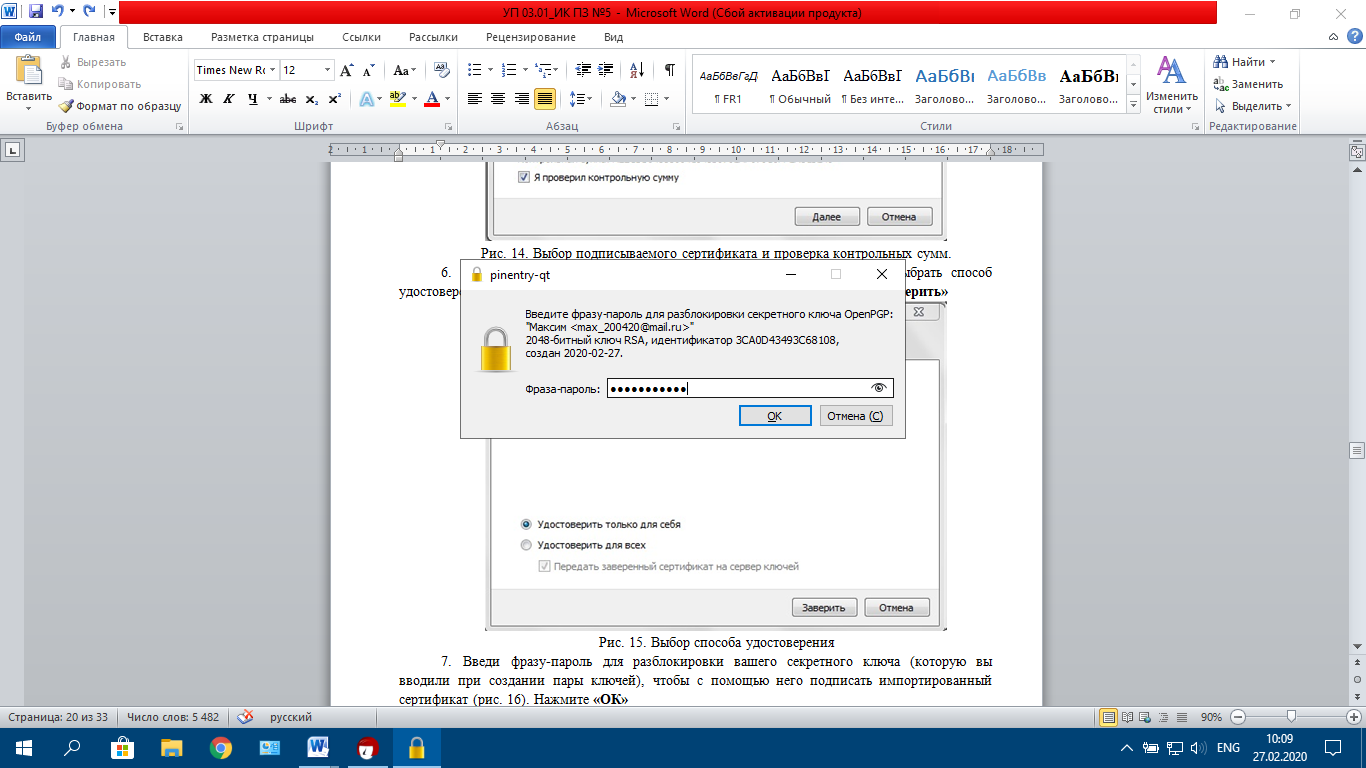

Выбираю файл, содержащий открытый ключ другого лица и нажимаю «Открыть». Появится окно, которое запросит от пользователя подтверждение операции, позволяющей заверить импортированный сертификат (открытый ключ), тем самым применяя дополнительную меру защиты, основанную на доверии к сертификатам, отпечаток которых был проверен с помощью информации, полученной по телефонному звонку, из визитки или после проверки на доверенном веб-сайте. Нажимаю кнопку «Да», чтобы заверить сертификат.

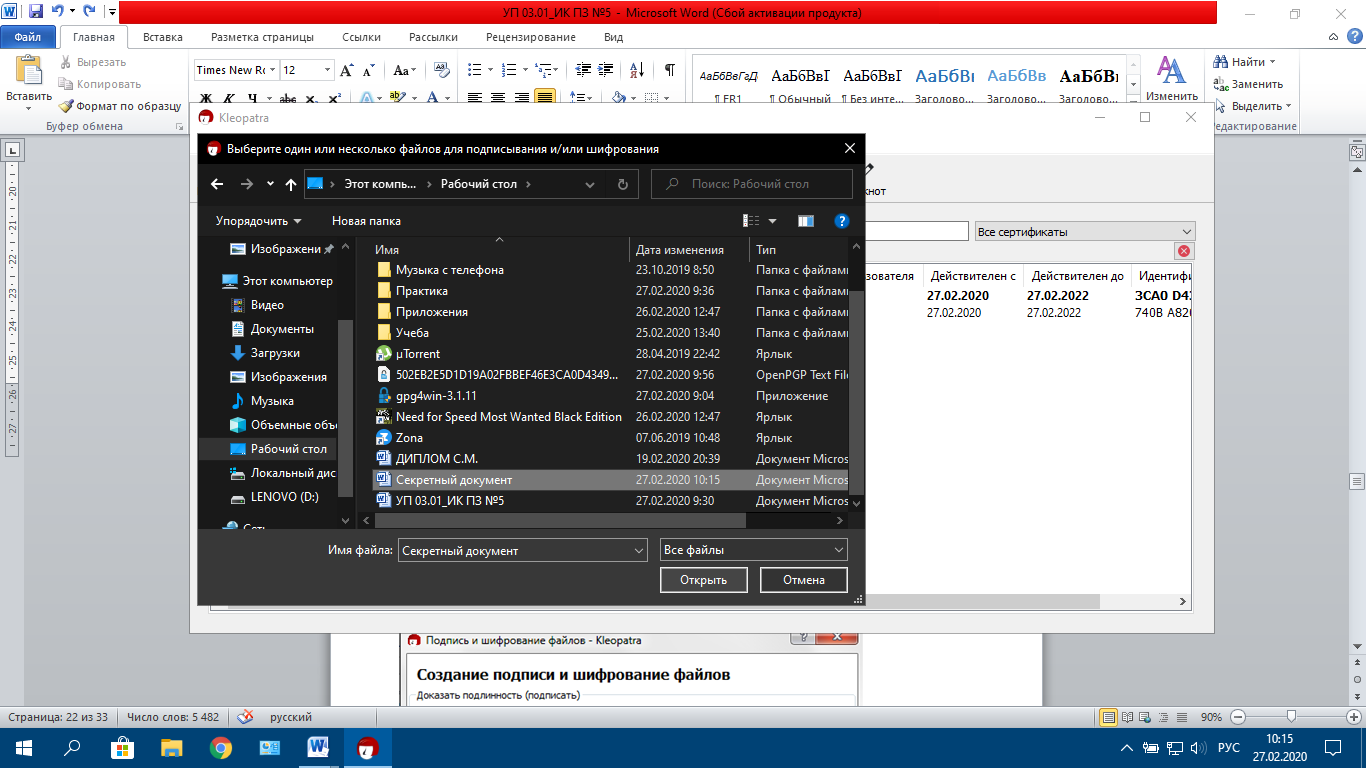

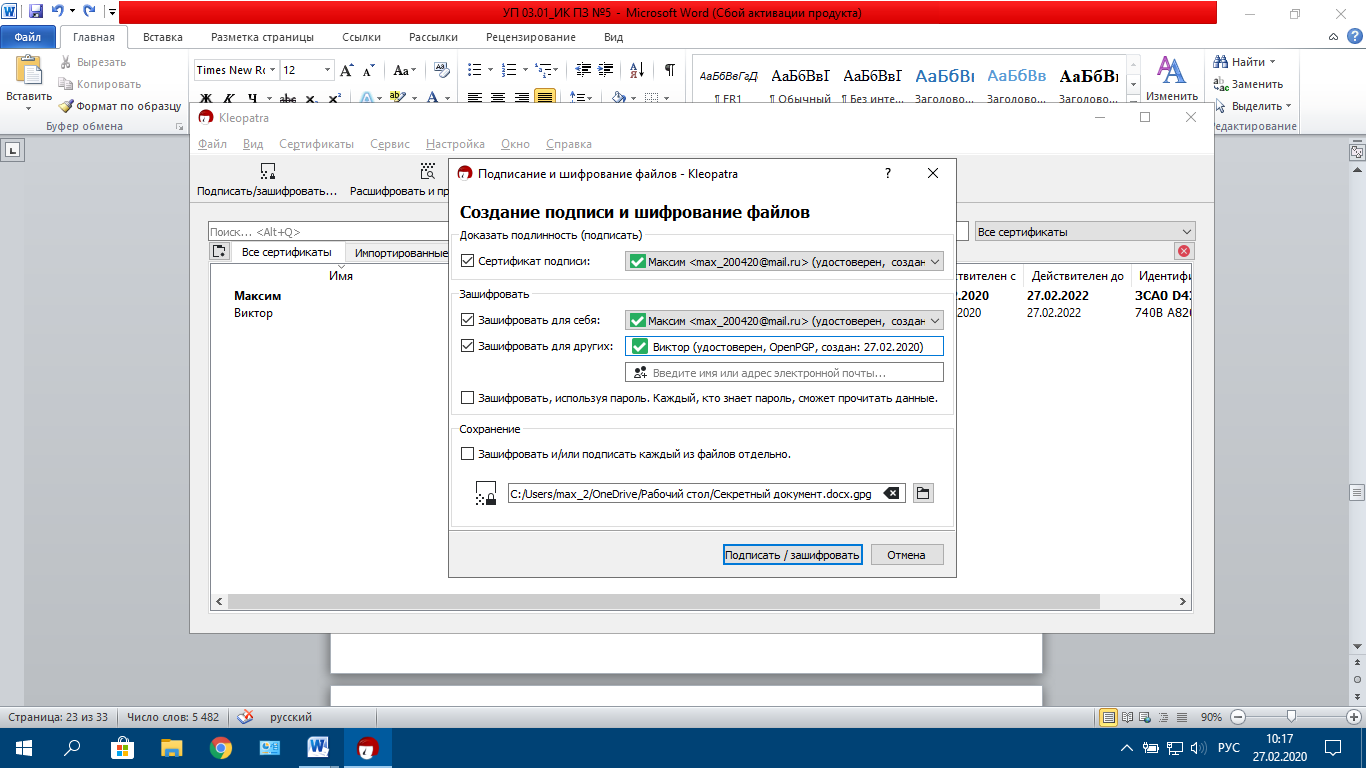

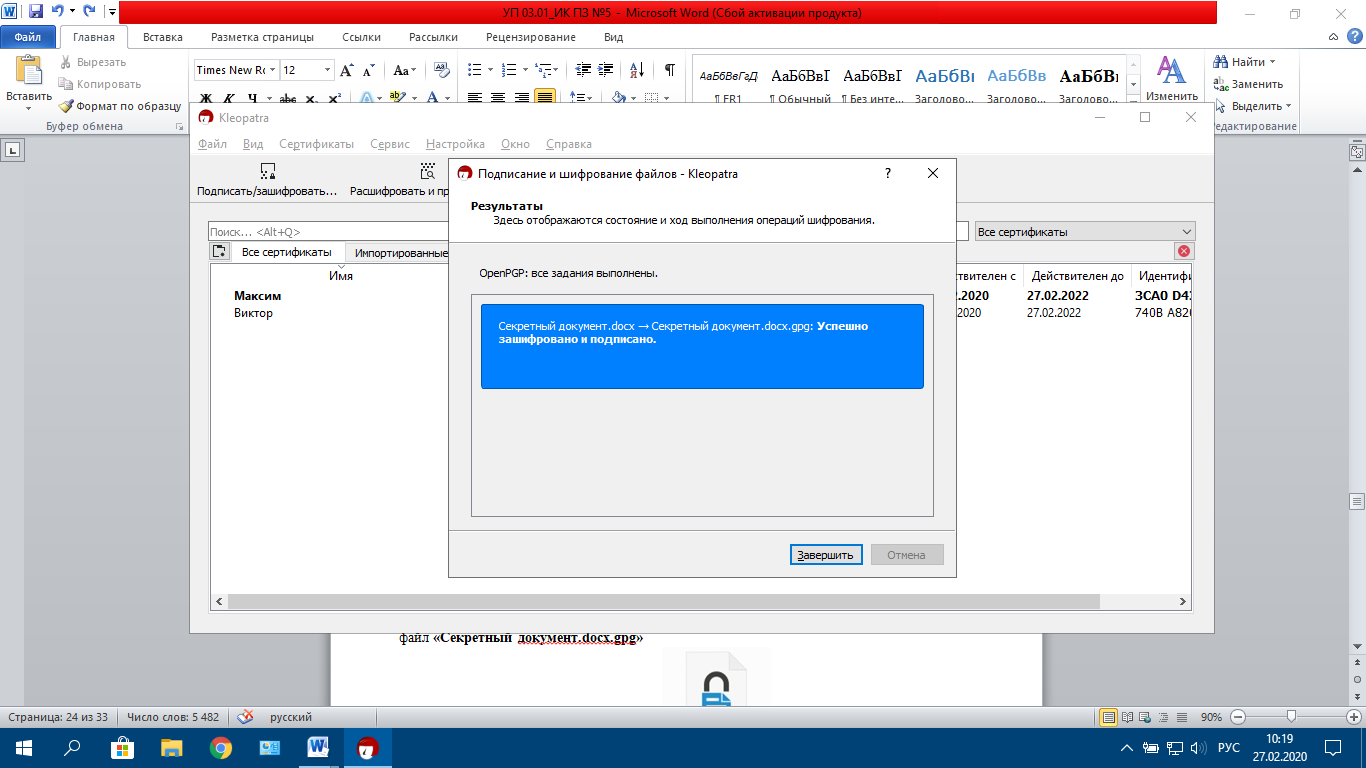

Шифрование и расшифрование файлов

Шифрование и расшифрование файлов без подписи

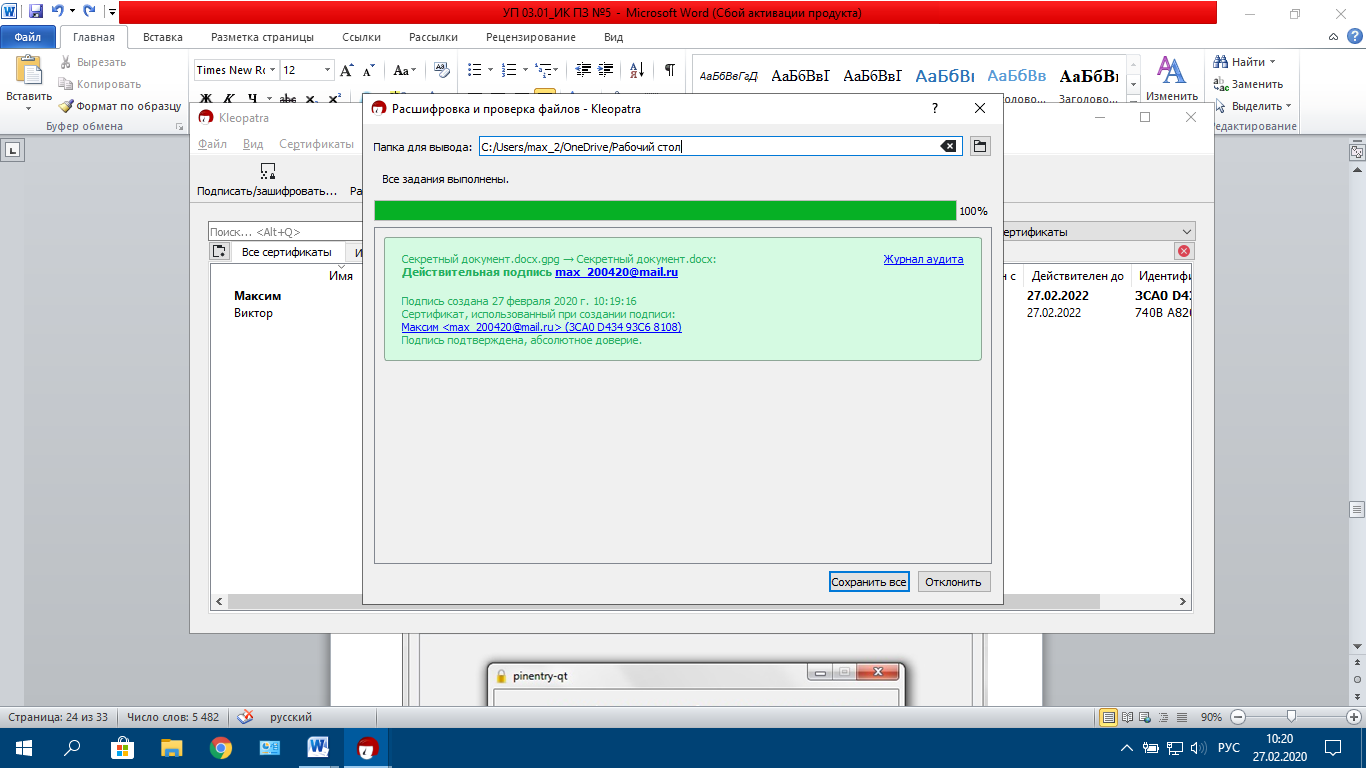

Шифрование и расширование файлов с подписью

Тогда после расшифровки получатель увидит информацию о том, кем был подписан зашифрованный файл. Для закрытия окна и сохранения расшифрованного файла нажимаю «Сохранить все».

Контрольные вопросы:

1. Описать предварительные этапы развертывания PKI?

1 Предварительный этап

2 Проектирование.

3 Создание прототипа.

4 Пилотный проект.

5 Внедрение.

2. Что влияет на подготовку принятия решения о развертывании?

В процессе подготовки принятия решения специалисты организации, планирующей развернуть PKI, должны изучить возможности и риски инфраструктур открытых ключей, ознакомиться с предложениями и PKI-решениями различных поставщиков программных продуктов и услуг в этой области и получить их консультации относительно целесообразности, возможной стратегии и ожидаемой эффективности использования технологии цифровых сертификатов.

3. Какие цели развертывания PKI?

Проведя тщательную оценку своих потребностей, некоторые организации вообще могут прийти к выводу, что инфраструктура открытых ключей им не нужна. Развертывание PKI целесообразно для крупных территориально распределенных организаций, где необходимо наладить контролируемую защиту документов и серверов при использовании разнообразных приложений.

4. Какие есть варианты развертывания. Основы принятия решений?

Организация выбирает инсорсинг, когда принимает решение о развертывании внутренней PKI на базе собственных ресурсов (включая персонал, аппаратное обеспечение и т.д.) и (или) с привлечением внешних ресурсов для выполнения некоторых или всех операций PKI.

Основой принятия решения о варианте развертывания PKI должен быть анализ его стоимости и полезности с учетом большого числа релевантных факторов:

* возможностей организации разработать собственный PKI-продукт;

* стоимости самостоятельного развертывания инфраструктуры по сравнению с затратами на аутсорсинг;

* потребности организации контролировать все операции PKI;

* источника доверия потребителей PKI-сервисов;

* скорости обработки запросов на получение сервисов и информации;

* уровня и доступности технической поддержки;

* возможностей и готовности поставщика технологии учитывать будущие потребности организации.

5. Какие существуют препятствия в разработке PKI-продукта?

1 Технология PKI достаточно сложна для реализации. Большинство поставщиков программного обеспечения для PKI вложили большие средства в разработку программных продуктов, и возврат инвестиций может быть реализован только путем тиражирования готовых продуктов и продаж многим заказчикам.

2 Учитывая сложность программного обеспечения для PKI, маловероятно, что большинство организаций будут иметь достаточно ресурсов, чтобы даже начать процесс разработки.

3 Многие разработки в сфере PKI запатентованы, в частности такие как технологии аннулирования сертификатов, проставления меток времени, управления привилегиями и т.д., и это также влияет на создание нового программного продукта.

6. Описать открытую иерархию?

Открытыми называют иерархии, подчиненные корневому УЦ, открытый ключ которого встроен в общедоступное приложение, например web-браузер. В этом случае web-браузер может автоматически проверять валидность сертификатов, изданных в открытой иерархии, а также их издателей, что является бесспорным преимуществом этого способа организации PKI. Открытые иерархии обычно используются в тех случаях, когда требуется обмен информацией с неаффилированными сторонами или их аутентификация.

7. Описать частную иерархию?

Частные иерархии подчиняются корневому УЦ, открытый ключ, которого не встроен в программное обеспечение стандартных браузеров, в этих случаях верификация иерархии не важна. Конечный пользователь может вручную добавить открытый ключ корневого УЦ частной иерархии в список открытых ключей доверенных удостоверяющих центров, встроенных в приложение пользователя.

8. Коротко описать контроль и гибкость PKI?

Иногда решение о самостоятельном развертывании PKI или аутсорсинге базируется на чисто экономических соображениях. Небольшие организации из-за недостатка ресурсов чаще всего выбирают аутсорсинг. Но, безусловно, принятие этого решения не ограничивается просто оценкой издержек в том или ином варианте развертывания, здесь должны быть учтены многие параметры. Один из важнейших факторов - возможности организации контролировать операции УЦ и способы аутентификации.

Модель аутсорсинга обеспечивает меньшую гибкость, потому что иерархия сертификатов создается в момент инсталляции программного обеспечения УЦ, а внесение изменений требует дополнительных затрат времени и денег.

9. Коротко описать стоимость и время развертывания PKI?

Расходы на амортизацию PKI не должны превышать более чем на 10% (в идеале) или более чем на 25% (максимум) стоимость приложений, которые организация планирует защитить при помощи инфраструктуры открытых ключей. Вообще говоря, расходы на безопасность не должны превышать общую стоимость защищаемых приложений. Если расходы на сертификаты или соответствующие сервисы инфраструктуры превышают 10% стоимости приложений, то не происходит возврата инвестиций.

Независимо от выбранного способа развертывания, организации следует планировать период развертывания не менее одного месяца. Решение проблем заключения договоров требует дополнительно от 2 до 4 недель. Кроме того, в зависимости от сложности проекта, к моменту подписания договора о продаже должны быть готовы приступить к работе консультанты проекта, предоставленные самим поставщиком или его партнерами.

10. Определение масштаба и сферы применения PKI?

Правильное определение сферы применения является предпосылкой успешного проектирования PKI. Как правило, чем шире назначение PKI, тем уже спектр свойств и возможностей, которые доступны ее пользователям. PKI может быть предназначена для пользователей:

1 массового рынка;

2 интрасети;

3 экстрасети.

11. Описать основное в учете характеристик среды развертывания?

В данном контексте под закрытой средой понимается среда, в которой рассматриваются только коммуникации внутри определенного домена. Домен может быть отдельной организацией или множеством организаций, руководствующихся в работе одними и теми же техническими и операционными процедурами и требованиями. Открытая среда - это среда, где требуется поддерживать коммуникации между доменами. В открытой среде серьезную проблему представляют несоответствие многочисленных технических и операционных процедур и функциональная совместимость продуктов разных поставщиков.

12. Описать режим оперирования?

При оперировании в онлайновом режиме конечные субъекты имеют возможность напрямую связываться с сетью PKI и потреблять все сервисы, предоставляемые инфраструктурой. Автономное оперирование позволяет конечным субъектам использовать по крайней мере часть сервисов PKI, несмотря на то, что они не имеют прямого доступа к сети.

13. Стандартность решения?

Считается, что решение является стандартным, когда оно базируется на принятых в отрасли стандартах, а уникальные детали его реализации не препятствуют совместимости с продуктами поставщика технологии, который при разработке опирается на те же самые стандарты. Решение называют оригинальным или узкоспециальным, если оно реализовано уникальным образом и не обеспечивает функциональной совместимости с продуктами других поставщиков технологии.

14. Анализ данных и приложений?

Проектирование PKI должно осуществляться на принципах управления рисками и предваряться анализом рисков, а также данных и приложений PKI, которые нуждаются в защите. Особенно важна защищенность данных, используемых во время функционирования системы PKI, данных на магнитных и бумажных носителях, архивных данных, протоколов обновления, записей аудита и документации. В числе приложений должны быть учтены приложения локальной/сетевой связи, контроля доступа, а также Интернет-приложения. Анализ должен выявить последствия компрометации безопасности, степень риска будет определять требования к уровню гарантий PKI.

Практическая работа №6

Тема: Применение программных средств для обеспечения безопасности узлов в сети.

Цель: научиться производить выбор приоритетных программных средств обеспечения безопасности.

Ход работы.