ИССЛЕДОВАТЕЛЬСКИЙ ПРОЕКТ ПО ИНФОРМАТИКЕ

«Механизм вируса njRAT»

Автор проекта:

Орловский Алексей Алексеевич

Ученик 9 класса МБОУ СОШ №13 имени Федора Ивановича Фоменко

Руководитель: Князев Олег Анатольевич, учитель физики и информатики МБОУ СОШ №13 имени Федора Ивановича Фоменко

2021 г.

ОГЛАВЛЕНИЕ

ВВЕДЕНИЕ.. 3

ЧАСТЬ 1. ЗНАКОМСТВО С ВИРУСОМ. 4

1.1. МЕХАНИЗМ ВИРУСА «NJRAT». 4

ЧАСТЬ 2. ПОИСК И УДАЛЕНИЕ ВИРУСА «NJRAT». 7

ЗАКЛЮЧЕНИЕ.. 15

ЛИТЕРАТУРА.. 16

ВВЕДЕНИЕ

В настоящее время компьютеры стали «Лучшим другом» человека. В современном мире тяжело обойтись без компьютеров, однако, в связи с этим, обострились проблемы с защитой информации. Многие пользователи компьютеров не сильно беспокоятся о защите своей операционной системы, избегая установки банального антивируса. В сети появилось множество различных вирусов, которые имеют различные свойства работы. Одним из них является «Вирус удаленного доступа».

Цель проектной работы: изучить механизм работы Вируса «njRAT»

Задачи проектной работы:

- Научиться обнаружению вируса

- Научиться удалять вредоносное ПО;

Актуальность работы заключается в том, что вирусами достаточно часто заражают компьютеры различных людей. Нам важно узнать, что же делать, если вдруг вы заразили свою операционную систему.

ЧАСТЬ 1. ЗНАКОМСТВО С ВИРУСОМ.

МЕХАНИЗМ ВИРУСА «NJRAT»

njRAT представляет собой инструмент удаленного доступа, который позволяет владельцу программы управлять компьютером и считывать информацию с компьютера конечного пользователя. Впервые вирус был обнаружен в июне 2013 года. Создателями вируса является хакерская организация «Sparclyheason». Программа создавалась для распространения по USB, то есть, через флеш-накопители.

В попытке отключить возможности njRAT в 2014 году компания Microsoft закрыла 4 миллиона веб-сайтов, но это было безуспешно.

njRAT имеет множество возможностей, например:

· Иметь удаленный доступ к рабочему столу конечного пользователя.

· Удаленно изменять любые файлы и заполучать URL протоколы.

· Удаленно управлять системным реестром.

· Заполучить доступ к изображению с веб-камеры.

· Заполучить доступ к изображению с микрофона.

· Просматривать журнал нажатий клавиш (используется для перехвата паролей).

· Создавать процесс в автозагрузки операционной системы.

· Отключение различных утилит, например: Process Hacker 2, Диспетчер Задач.

Для понятного и четкого разбора необходимо для начала иметь какое-то понятие о самом вирусе.

В процессе создания можно выбрать много различных настроек:

· Скрытие своего процесса из диспетчера задач.

· Автозапуск в реестре компьютера.

· Автозапуск процесса при запуске компьютера.

· Защита файла от удаления.

· Защита процесса от отключения.

· Распространения по USB. (Рис.1)

Рис.1 Настройка вируса

Выбрав необходимые пункты, мы создаем сам exe файл, через который и будет происходить заражение. Распространить вредоносный файл достаточно легко. Например: создать сайт и загрузить данный файл на него, указав, что это допустим Word, который нужен многим для работы. Скачав этот файл, у конечного пользователя он просто не будет запускаться, по крайней мере ему так будет казаться, а злоумышленник уже получит все ваши данные. Открыв этот файл, вы передали свою операционную систему в руки злоумышленника. Получив ее, он может выполнить любую задачи, например:

· Запустить любой файл (имея возможность загрузить его к вам на ПК).

· Удаленно просматривать ваш рабочий стол.

· Удаленно просматривать вашу веб-камеру (при ее наличии)

· Удаленно нагружать вашу систему.

· Удаленно прослушивать ваш микрофон.

· Заполучить пароли, которые хранятся в cookie ваших браузеров.

· Удаленно просматривать ваши нажатия на ПК (используется в том случае, если же cookie не выдают информацию.

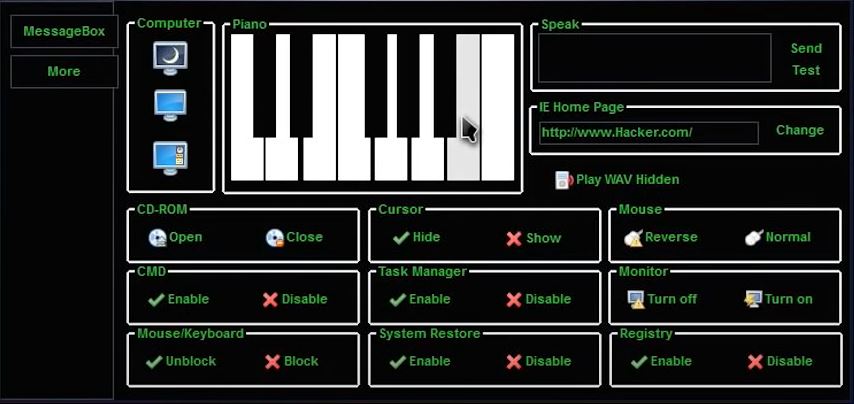

· Меню «Развлечения», в котором злоумышленник может сделать что угодно с операционной системой.

· Удаленно открыть любой сайт в вашем браузере. (Рис.2)

Рис.2 Выбор задачи для вируса

В основном вирусы, похожие на наш njRAT используются в целях слежки за определенным пользователем или же получении его данных. Как правило, подобные вирусы еще используются для выкачивания денег. Допустим, с того же онлайн-сервиса оплаты Qiwi, WebMoney или же Яндекс Деньги.

ЧАСТЬ 2. ПОИСК И УДАЛЕНИЕ ВИРУСА «NJRAT»

Предположим, что злоумышленник заметил то, что вы заподозрили какое-то заражение. Для полного счастья он отключил вам диспетчер задач через njRAT (Рис. 3)

Рис.3 Пример работы вируса

1. Первое, что вам необходимо сделать – отключиться от сети интернет. Таким образом злоумышленник больше не сможет оказывать на вашу систему никаких действий.

2. Вам нужно иметь программы CCleaner и Process Hacker 2.

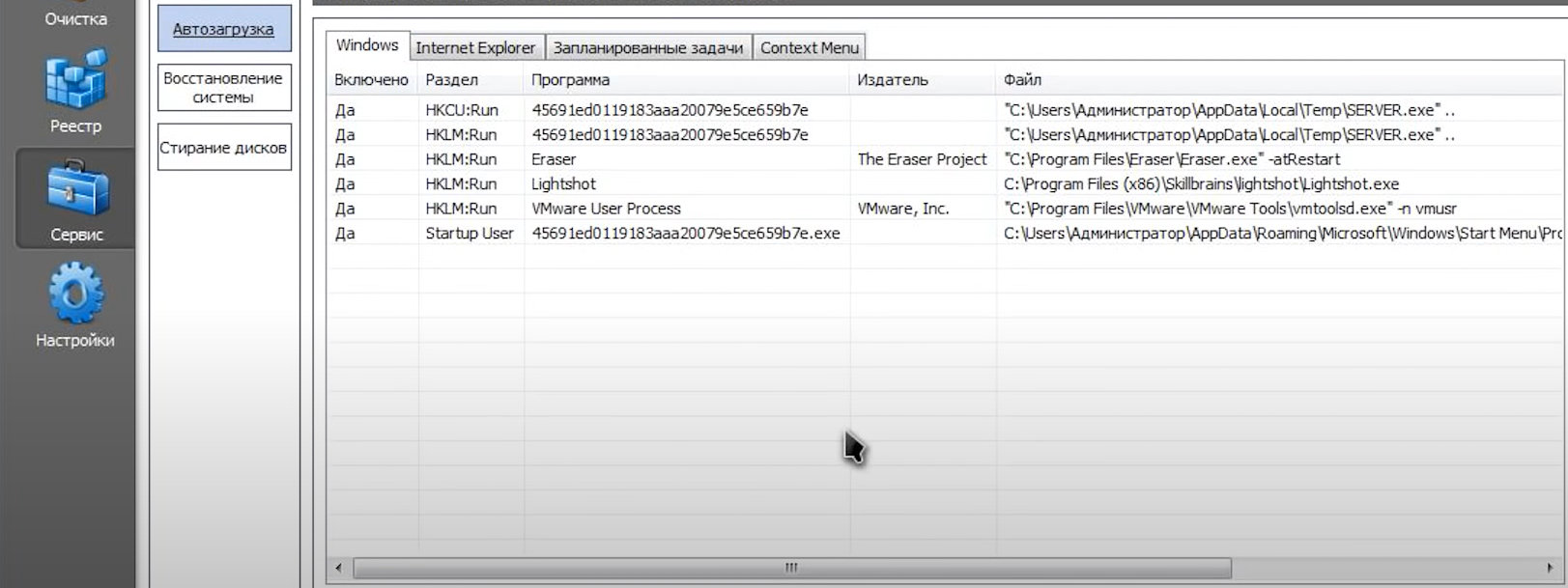

3. Открыв CCleaner, нужно зайти в раздел «Сервис», далее в раздел «Автозагрузка». Если вы заметили в данном разделе какие-то непонятные, хаотичные названия процессов, которые подгружаются при запуске операционной системы – насторожитесь.(Рис.4)

Рис. 4 Обнаружение работы вируса

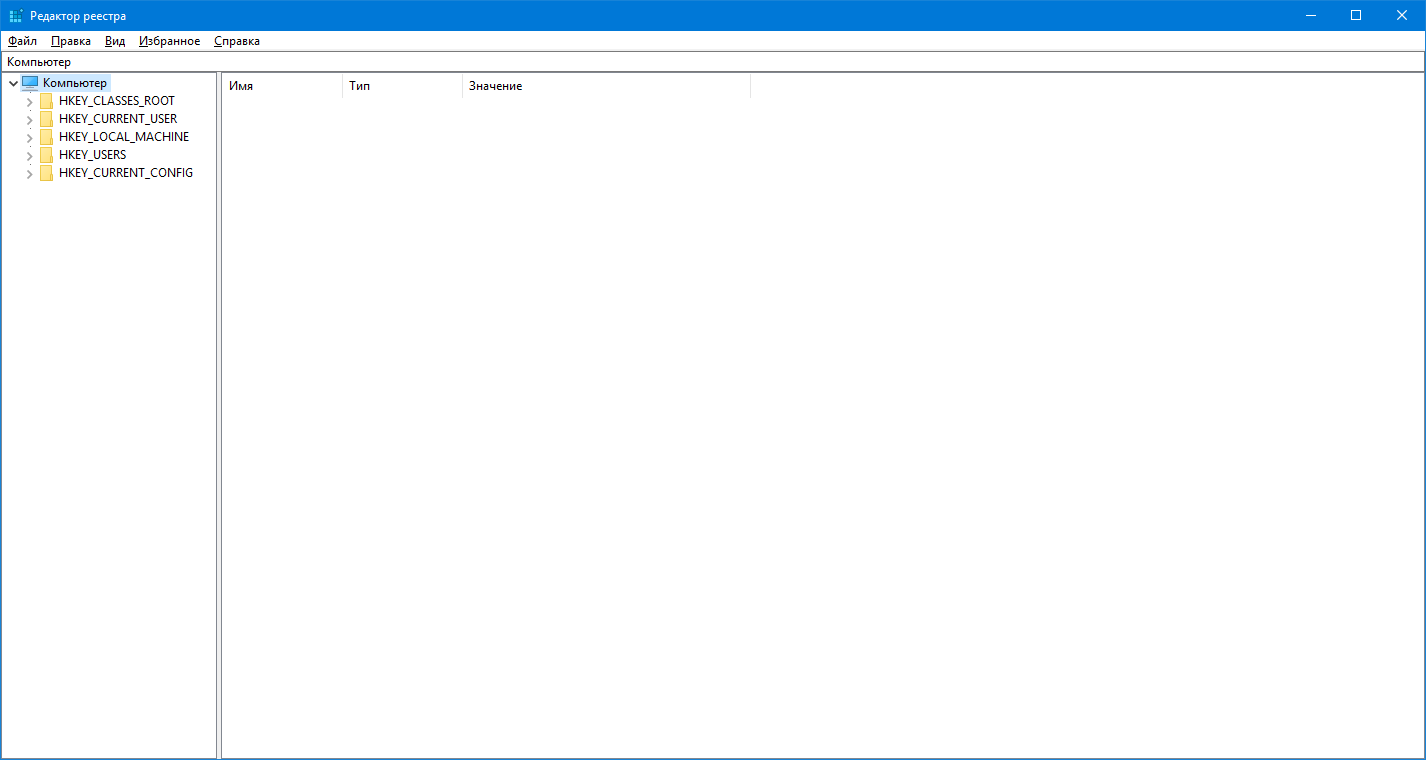

4. Нам необходимо получить доступ к Диспетчеру задач, так как именно там находятся все процессы системы. Злоумышленник нам его отключил, по этому, нам нужно его снова включить. Нажимаем сочетание клавиш Win + R и в появившемся окне пишем «regedit». Так мы попадаем в реестр операционной системы. (Рис. 5)

Рис.5 Запуск диспетчера задач

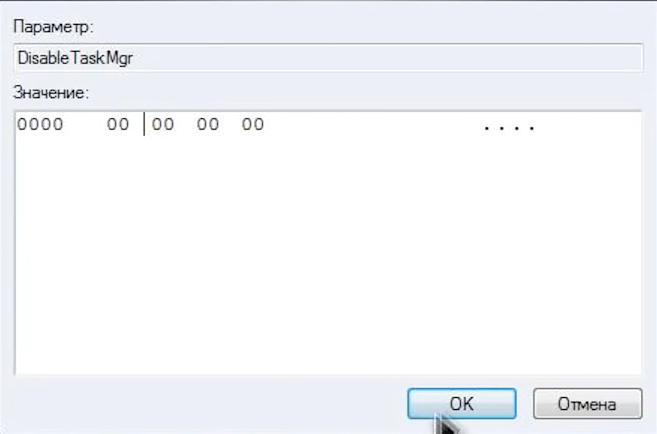

5. Далее нам необходимо пройти по следующей директории: «Компьютер\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System». Перейдя директории, мы должны создать файл «DisableTaskMgr» в виде параметра DWORD (32 бита) (Рис. 6).

Рис.6 Создание файла «DisableTaskMgr»

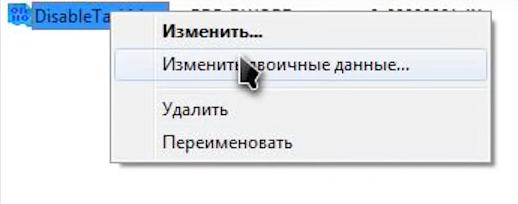

6. Далее нам нужно изменить значение двоичного кода данного файла на 0х00000000 (0). Для этого нажимаем правой кнопкой мыши по файлу, который мы создали и жмем «Изменить двоичные данные…». В открывшемся окне изменяем код на полные нули. (Рис. 7-8)

Рис. 7 Изменение двоичного кода файла

Рис. 7 Изменение двоичного кода файла

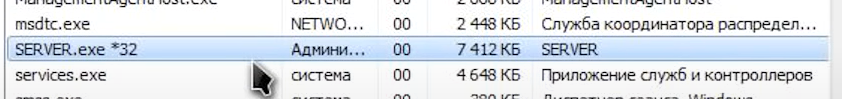

6. Теперь диспетчер задач у нас работает. Открыв диспетчер задач мы видим, что у нас есть какой-то подозрительный процесс, у которого название совпадает с описанием (Рис.9). В основном, это один из признаков того, что этот файл является вредоносным.

Рис. 9 Проверка рабочих процессов на компьютере

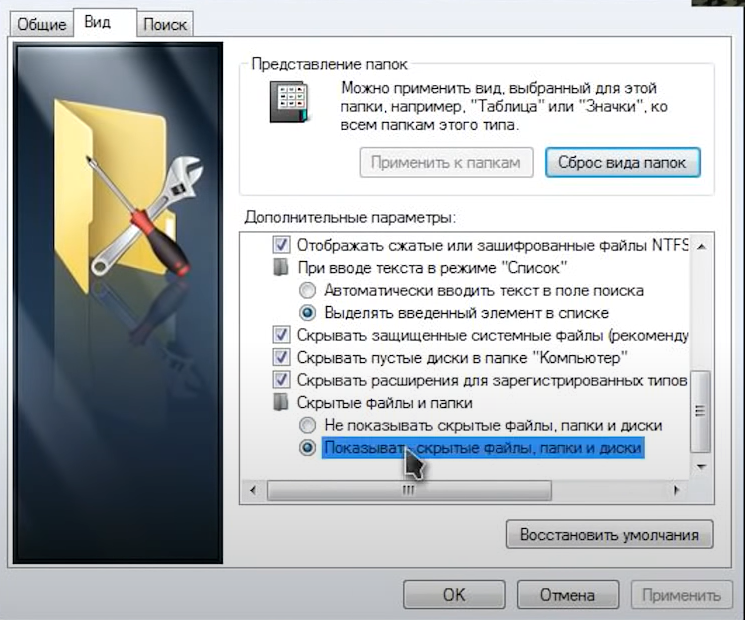

7. Найдя вредоносный процесс, мы закрыть его не сможем, так как злоумышленник указал возможность анти-завершения процесса. Теперь нам необходимо активировать просмотр скрытых папок и файлов (рис.10)

Рис.10 Активация проссмотра скрытых папок и файлов

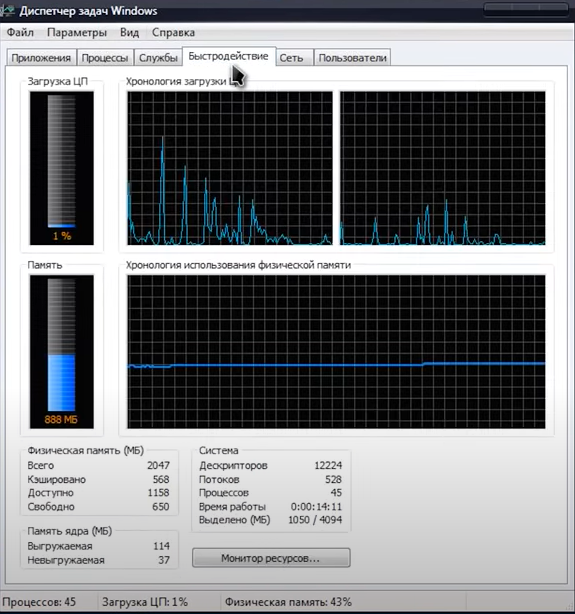

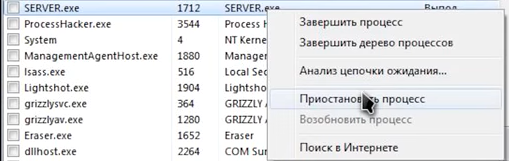

8. Далее, нам необходимо в диспетчере задач зайти в раздел «Производительность» или же «Быстродействие». В этом разделе нам необходимо найти название нашего процесса и приостановить его. Здесь нам необходимо найти название нашего вредоносного процесса. После обнаружения нужного процесса, нам необходимо его заморозить. Почему именно заморозить, а не завершить? Дело в том, что наш вирус имеет прямое взаимодействии с оперативной памятью нашего компьютера и при завершении данного процесса у нас отключится один из блоков оперативной памяти, что приведет к ошибке. (Рис. 11 и Рис.12)

Рис. 11 Приостановка процесса работы вируса

Рис. 12 Приостановка процесса работы вируса

9. После того, как мы заморозили наш процесс, нам необходимо открыть программе CCleaner и зайти в раздел «Инструменты», а там уже в раздел «Автозагрузка». У нас будет видны файлы автозагрузки с непонятным и хаотичным названием. Нам необходимо открыть их местоположение. (Рис.13)

Рис. 13 Поиск места хранения файла с вирусом

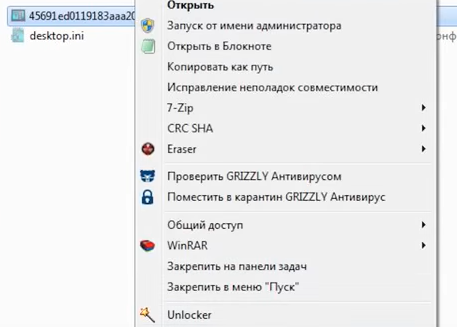

10. Мы открыли местоположение нашего файла, которые находится в автозагрузке. Данный файл помечен как «Скрытый», но так, как мы включили «Отображение скрытых файлов и папок» ранее, мы видим данный файл. Теперь, с помощью программы «Unlocker» нам необходимо удалить этот файл. (Рис. 14)

Рис. 14 Удаление вируса

11. Возвращаемся в программу CCleaner и удаляем все непонятные нам процессы из автозагрузки.

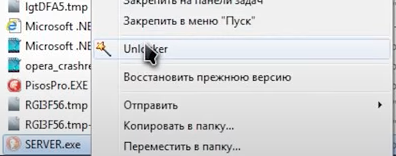

12. После того, как мы проделали прошлый пункт, мы должны вернуться в Диспетчер Задач, обнаружить нужный, вредоносный процесс и открыть его местоположение. Там мы должны удалить его, так же через программу Unlocker. (Рис.15)

Рис. 15 Удаление вируса через программу Unlocker

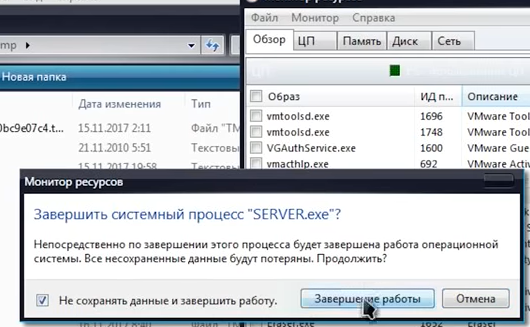

13. Что ж, мы избавились от автоматической загрузки данного вируса и удалили его «исходящий» файл. Теперь мы вернемся в наш Монитор Ресурсов и окончательно завершим процесс. (Рис. 16)

Рис. 16 Завершение процесса работы вируса

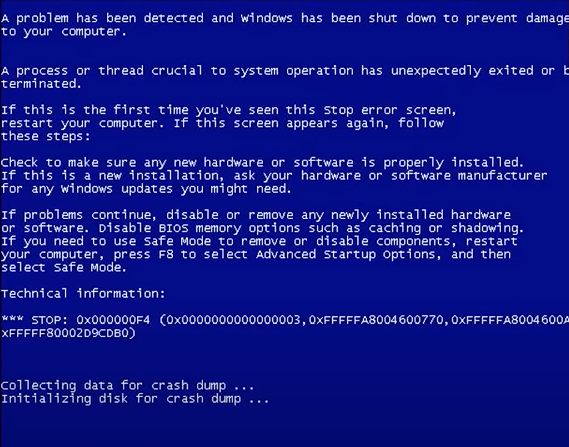

После того, как мы нажмем на кнопку «Завершение работы» мы увидим «Синий Экран Смерти», то есть, на экране мы увидим проблему и ее описание. Это происходит, потому что наш вирус, опять же, напрямую связан с оперативной памятью нашего компьютера. (Рис. 17)

Рис. 17 «Экран смерти»

Наш компьютер начнет автоматическую перезагрузку. После ее завершения наш компьютер полностью перестанет хранить на себе какой-либо вредоносный файл.

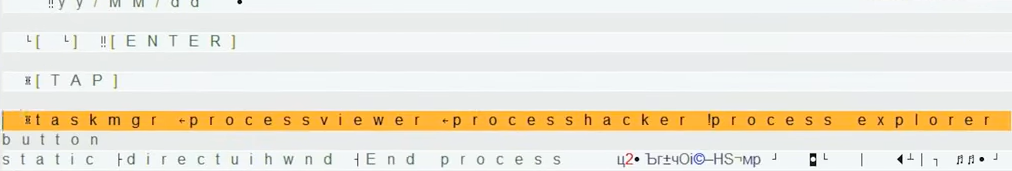

Теперь поговорим о том, почему же Монитор Ресурсов смог закрыть нужный процесс, а Диспетчер Задач нет. Дело в том, что если открыть прописной вид нашего вируса, то мы увидим данные строки. (Рис. 18)

Рис. 18 Процессы, блокирующие удаление вируса

Дело в том, что в этой строке прописаны названия процессов, которые блокируют доступ к нашему процессу. Здесь прописан Диспетчер Задач, программа Процесс Вивер и Процесс хакер. Мы же, использовали Монитор Ресурсов, который здесь не был прописан. Таким образом, обезвредили вирус с помощью его недоработки.

ЗАКЛЮЧЕНИЕ

Наступает век современных технологий. Появились мобильные телефоны, которые передают ваше сообщение другому человек, независимо от расстояния между вами, появляются супер навороченные компьютеры, который способны обрабатывать огромное количество задач одновременно, появляются электрические автомобили, но все потихоньку начинают забывать о безопасности этих систем. Какой толк от того, что вы имеете у себя супер быстрый и навороченный смартфон или компьютер с шикарными и эффективными процессорами, если всей этой мощностью пользуетесь не вы, а злоумышленник, который просто маскирует нужные ему процессы? Вы будете иметь у себя 16 гигабайт оперативной памяти, но вам будет доступно только 4, все потому что, когда-то, вы решили не ставить Анти-Вирус и попались на Вирус, который скрытно существует у вас в компьютере. Не забывайте о безопасности и шифровании своих данных, которые могут утечь в глубокую «Всемирную Паутину».

ЛИТЕРАТУРА

1. https://kurets.ru/information-security/219-kak-polzovatsya-njrat

17.