Запустить в диспетчере Hyper-V виртуальные машины, созданные в предыдущих лабораторных работах.

На виртуальной машине под управлением ОС CentOS самостоятельно исследуйте утилиту samba-tool. Отключите с помощью этой утилиты параметр, отвечающий за требования к сложности пароля для пользователей Active Directory. Используйте команду «samba-tool» для изучения ее возможностей. Например, для просмотра текущих параметров политики паролей используйте команду «samba-tool domain passwordsettings show». На Рис. 10 показан вывод данной команды.

Рис 10. Вывод команды «samba-tool domain passwordsettings show»

Данные параметры политики безопасности применяются ко всему вашему домену Active Directory.

Password complexity – пароль должен отвечать требованиям сложности.

Этот параметр безопасности определяет, должен ли пароль отвечать требованиям сложности.

Если эта политика включена, пароли должны удовлетворять следующим минимальным требованиям.

Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

Иметь длину не менее 6 знаков.

Содержать знаки трех из четырех перечисленных ниже категорий: латинские заглавные буквы (от A до Z), латинские строчные буквы (от a до z), цифры (от 0 до 9), отличающиеся от букв и цифр знаки (например,!, $, #, %).

Требования сложности применяются при создании или изменении пароля.

Store plaintext passwords – хранить пароли, используя обратимое шифрование.

Этот параметр безопасности определяет, используется ли операционной системой для хранения паролей обратимое шифрование.

Эта политика обеспечивает поддержку приложений, использующих протоколы, требующие знание пароля пользователя для проверки подлинности. Хранение паролей с помощью обратимого шифрования – по существу то же самое, что и хранение паролей открытым текстом. По этой причине данная политика не должна применяться, пока требования приложения не станут более весомыми, чем требования по защите паролей.

Password history length – вести журнал паролей.

Этот параметр безопасности определяет число новых уникальных паролей, которые должны быть назначены учетной записи пользователя до повторного использования старого пароля. Число паролей должно составлять от 0 до 24.

Эта политика позволяет администраторам улучшать безопасность, гарантируя, что старые пароли не будут повторно использоваться постоянно.

Minimum password length – минимальная длина пароля.

Этот параметр безопасности определяет минимальное количество знаков, которое должно содержаться в пароле пользователя. Можно установить значение от 1 до 14 знаков, либо 0 знаков, если пароль не требуется.

Minimum password age (days) – минимальный срок действия пароля.

Этот параметр безопасности определяет период времени (в днях), в течение которого необходимо использовать пароль, прежде чем пользователь сможет его изменить. Можно установить значение от 1 до 998 дней либо разрешить изменять пароль сразу, установив значение 0 дней. Минимальный срок действия пароля должен быть меньше максимального, кроме случая, когда максимальный срок равен 0 дней и, следовательно, срок действия пароля никогда не истечет. Если максимальный срок действия пароля равен 0 дней, то минимальный срок может принимать любые значения в диапазоне от 0 до 998 дней.

Maximum password age (days) – максимальный срок действия пароля.

Этот параметр безопасности определяет период времени (в днях), в течение которого можно использовать пароль, пока система не потребует от пользователя сменить его. Срок действия пароля может составлять от 1 до 999 дней; значение 0 соответствует неограниченному сроку действия пароля. Если значение максимального срока действия пароля составляет от 1 до 999 дней, то значение минимального срока действия пароля должно быть меньше максимального. Если значение максимального срока действия пароля равно 0, то минимальный срок действия пароля может принимать любые значения в диапазоне от 0 до 998 дней.

Account lockout duration (mins) – продолжительность блокировки учетной записи.

Этот параметр безопасности определяет количество минут, в течение которых учетная запись остается заблокированной до ее автоматической разблокировки. Допустимые значения: от 0 до 99999 минут. Если продолжительность блокировки учетной записи равна 0, то учетная запись будет заблокирована до тех пор, пока администратор не разблокирует ее.

Если определено пороговое значение блокировки учетной записи, то длительность блокировки учетной записи должна быть больше или равна времени сброса.

Account lockout threshold (attempts) – пороговое значение блокировки.

Этот параметр безопасности определяет количество неудачных попыток входа в систему, приводящее к блокировке учетной записи пользователя. Заблокированная учетная запись не может использоваться до тех пор, пока не будет сброшена администратором, либо пока не истечет период блокировки этой учетной записи. Количество неудачных попыток входа в систему может составлять от 0 до 999. Если установить это значение равным 0, то учетная запись никогда не будет разблокирована.

Неудачные попытки ввода паролей на рабочих станциях или серверах-членах домена, заблокированных с помощью клавиш CTRL+ALT+DELETE или с помощью защищенных паролем заставок, считаются неудачными попытками входа в систему.

Reset account lockout after (mins) – время до сброса счетчика блокировки.

Этот параметр безопасности определяет количество минут, которые должны пройти после неудачной попытки входа в систему до того, как счетчик неудачных попыток входа будет сброшен до 0. Допустимые значения: от 1 до 99999 минут.

Если определено пороговое значение блокировки учетной записи, то время сброса должно быть меньше или равно длительности блокировки учетной записи.

Зайдите под учетной записью администратора контроллера домена (Administrator) на виртуальной машине под управлением ОС Windows. Установите средства удаленного администрирования сервера для Windows 10. Для администрирования Active Directory используйте консоли «Управление групповой политикой» и «Пользователи и компьютеры Active Directory».

Итоговый проект должен содержать не менее трех организационных единиц, в каждой из которых не менее одного пользователя и одной группы пользователей. Для каждой организационной единицы должна быть назначена своя групповая политика. В групповых политиках должны быть задействованы в различных сочетаниях механизмы ограничения действий пользователя, сценарии при входе/выходе пользователя в систему, механизмы перенаправления папок и перемещаемых профилей, домашние каталоги пользователей, разграничение прав пользователей.

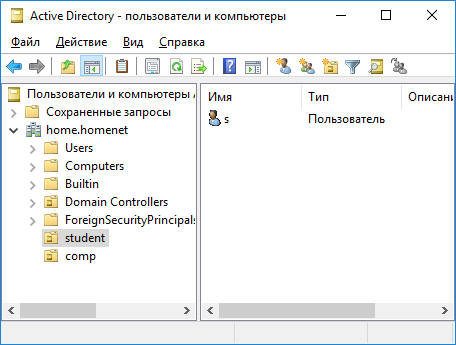

Пример создания групповой политики. Войдите под учетной записью администратора домена на виртуальную машину под управлением ОС Microsoft Windows Professional 10. Чтобы создать объект группы политики (GPO) для распространения пакета программного обеспечения, выполните следующие действия. Запустите оснастку «Пользователи и компьютеры Active Directory». Создайте организационное подразделение для компьютеров с именем «student», в котором планируется создание пользователей. Создайте в данном подразделении пользователя «s» (Рис. 11.).

Рис.11. Оснастка «Пользователи и компьютеры Active Directory

Запустите оснастку «Управление групповой политикой». Для этого нажмите кнопку Пуск, выберите пункт «Средства администрирования» и выберите команду «Управление групповой политикой».

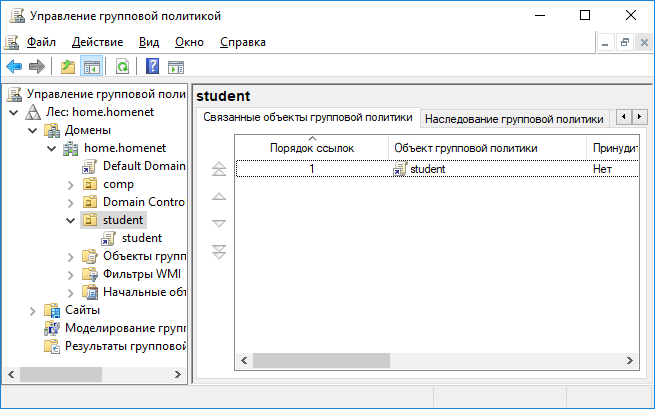

В дереве консоли найдите организационное подразделение с именем «student». Нажмите на данном подразделении правую кнопку мыши и выберите пункт «Создать объект групповой политики в этом домене и связать его». Задайте имя групповой политике «student». Нажмите «ОК». В результате создастся групповая политика с именем «student» (Рис. 12.). Таким образом в подразделении «student» для пользователя и именем «s» будет применяться групповая политика с именем «student». Для каждого набора правил или ограничений можно настроить свою групповую политику. Каждой политике можно присвоить имя, которое несет описание применяемых правил и ограничений.

Рис. 12. Оснастка «Управление групповой политикой»

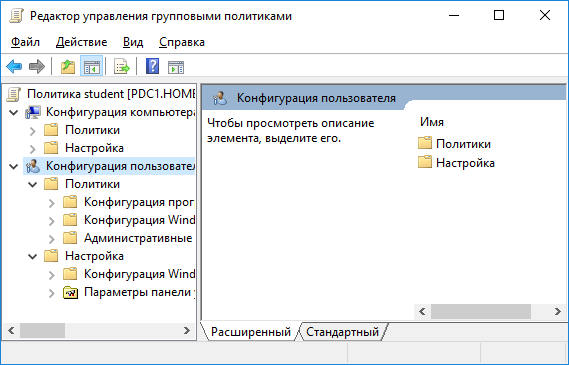

На групповой политике «student» правой кнопкой мыши выберите «Изменить». Откроется редактор групповой политики. В разделе «Конфигурация пользователя» (Рис. 13.). Проведите настройку параметров согласно вашему проекту.

Рис. 13. Редактор групповой политики

Пример настройки перенаправления папок. Запустите оснастку «Управление групповой политикой». На групповой политике «student» правой кнопкой мыши выберите «Изменить». Откроется редактор групповой политики. В разделе «Конфигурация пользователя»-«Политика»-«Конфигурация Windows»-«Перенаправление папок» (Рис. 14) выберите папку, путь к которой вы хотите изменить, например, «Документы».

Рис. 14. Настройка перенаправления папок

Нажмите правую кнопку мыши на параметре «Документы» и выберите пункт «Свойства». В открывшемся окне выберите параметр «Политика» установите в значение «Перенаправлять папки всех пользователей в одно расположение». Параметр «Расположение целевой папки» установите в значение «Создать папку для каждого пользователя на корневом пути». Параметр «Корневой путь» установить в значение «\\pdcX\common\student», где X – номер варианта. На Рис.15 приведен пример для варианта №1.

Рис. 15. Настройка перенаправления папки «Документы»

После завершения настройки нажмите кнопку «ОК».

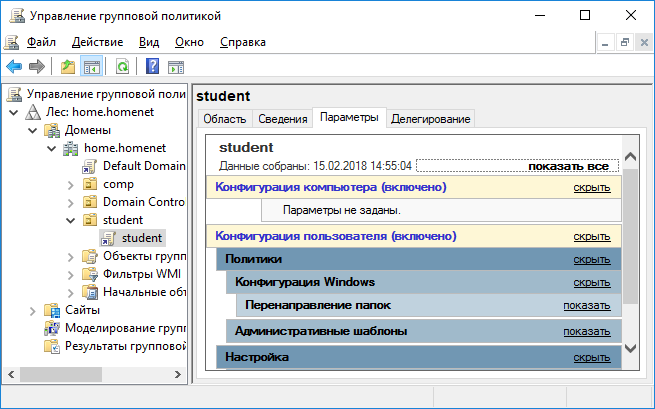

По окончании настройки параметров и ограничений можно посмотреть результирующую политику. Для этого необходимо в оснастке «Управление групповой политикой» выбрать необходимую политику и посмотреть данные во вкладке «Параметры» (Рис. 16.).

Рис. 16. Параметры групповой политики

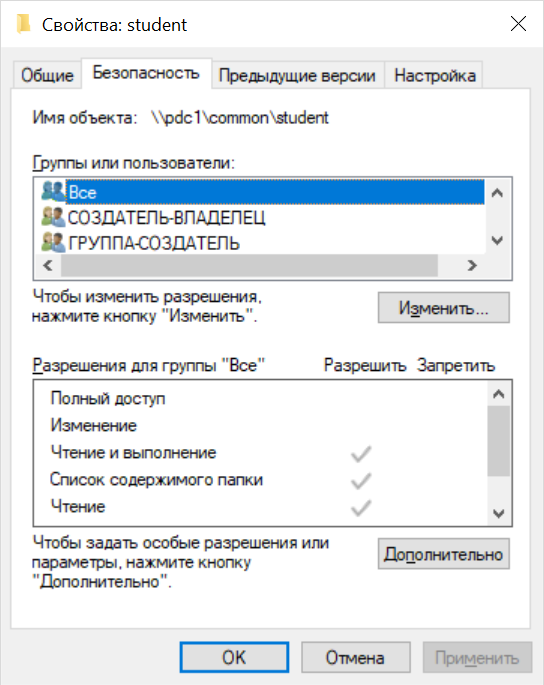

Далее, нажмите сочетание клавиш «Win+R» и выполните команду, используя синтаксис UNC «\\pdcX», где X – номер варианта. В открывшемся окне зайдите в папку «common» и создайте в ней папку «student». Откройте свойства папки «student» и во вкладке безопасность нажмите кнопку «Изменить» (Рис. 17).

Рис. 17. Параметры безопасности папки «student»

В открывшемся окне выберите группу пользователей «Domain Users» и назначьте им разрешение на «Изменение» (Рис. 18). После изменения разрешений нажмите кнопку «ОК».

Рис. 18. Установка разрешений для группы пользователей

Завершите сеанс пользователя «Administrator». Войдите под учетной записью пользователя домена, которую создали ранее и к которой применили политику перенаправления папок. Далее, нажмите сочетание клавиш «Win+R» и выполните команду, используя синтаксис UNC «\\pdcX\common\student», где Х – номер варианта. Убедитесь, что в открывшейся папке появилась папка, название которой совпадает с именем пользователя, а в ней находится папка «Документы» (Рис. 19). Теперь папка «Документы» данного пользователя размещена на сервере и пользователь сможет к ней получить доступ с любого компьютера в данной локальной сети.

Рис. 19. Сетевое размещение папки «Документы»

Контрольные вопросы

1. Объяснить отличие перенаправления каталогов и перемещаемых профилей.

2. Объяснить работу различных механизмов перенаправления каталогов.

3. Отличие перемещаемых профилей пользователей в учетных записях от перемещаемых профилей на компьютерах.

Содержание отчета

1. Цель работы.

2. Логическая структура Active Directory, расположение объектов каталоге, назначенные групповые политики.

3. Снимки экрана ключевых моментов выполнения лабораторной работы.

ЛАБОРАТОРНАЯ РАБОТА №6

«Использование групповой политики для установки программного обеспечения»

Цель работы

Целью лабораторной работы является настройка централизованной установки программного обеспечения на персональные компьютеры с помощью инструментов Active Directory.

Методические указания

Для выполнения работы необходимо использовать средства администрирования Active Directory. В данной работе используются настроенные на предыдущих занятиях виртуальные машины клиент и сервер. Для установки программного обеспечения используется Windows Installer. Windows Installer (установщик Windows) – подсистема Microsoft Windows, обеспечивающая установку программ (инсталлятор). Является компонентом Windows, начиная с Windows 2000. Вся необходимая для установки информация (иногда и вместе с устанавливаемыми файлами) содержится в установочных пакетах (installation packages), имеющих расширение msi.