Область компрометирующих побочных излучений от аппаратуры, обрабатывающей информацию (или тема TEMPEST, как еще её называют с подачи американских спецслужб), активно исследуется и разрабатывается специалистами уже свыше 70 лет (см. обзор «Секреты дальночувствия»). Но при этом все новые и новые неожиданные открытия делаются там регулярно и по сию пору.

Одной из самых впечатляющих работ подобного рода за последние годы, несомненно, стала публикация метода «Акустический криптоанализ», разработанного совсем другим коллективом также израильских ученых-криптографов. Которые в 2013 году продемонстрировали, что просто по звукам работы электронных схем компьютера, шифрующего информацию, они могут полностью восстановить секретный криптоключ, используемый для шифрования («RSA Key Extraction via Low-Bandwidth Acoustic Cryptanalysis», by Daniel Genkin, Adi Shamir, Eran Tromer. PDF).

Особую пикантность тому открытию придавал факт присутствия среди авторов Ади Шамира, патриарха академической открытой криптографии и «буквы S» в названии знаменитого криптоалгоритма RSA, составленного из фамилий его изобретателей. Подробности о новой, в высшей степени неординарной работе Шамира и его коллег, а также о смежных с ней других открытиях исследователей, можно найти в материалах «Крипто-акустика» и «Экстрасенсы от криптографии». Здесь же она вспоминается вот по какой причине.

Поскольку созвучная серия исследований и публикаций Мордехая Гури и его команды началась в 2014, нет никаких сомнений, что эти ученые прекрасно знают о работе Генкина, Шамира и Тромера, сразу же получившей мощный резонанс в криптографическом сообществе. Но при этом, что не может не удивлять внимательного читателя, ни в одной из статей Гури и компании нет ни единого упоминания о достижениях их же израильских коллег. Хотя каждая из статей сопровождается краткой предысторией и длинной библиографией со ссылками на существенные результаты предшественников.

|

|

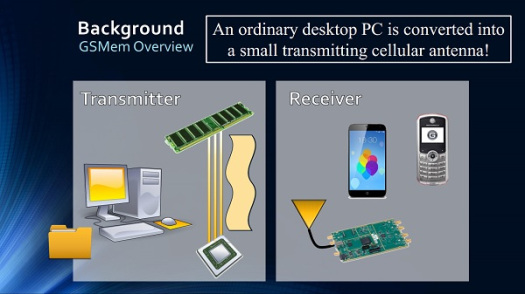

Но это, впрочем, далеко не самое странное. Куда интереснее тот факт, что в публикациях команды Гури имеется целый комплекс свидетельств, указывающих на то, что попутно заметаются следы и их собственной примечательной работы. Эти результаты были доложены летом прошлого года на USENIX Security ’15, респектабельной конференции по инфобезопасности в Вашингтоне, и сразу были оформлены авторами в виде статьи под названием «GSMem: Извлечение данных через канал GSM-частот из компьютеров, отделенных воздушным зазором ».

Вот только в общедоступный архив препринтов Arxiv.org работа о GSMem, в отличие от всех прочих, почему-то не попала. Найти и скачать статью в интернете не так сложно, в принципе, если искать конкретно ее или знать, на какой конференции работу докладывали. Но авторы по каким-то темным причинам детали скрывают, а в собственной библиографии ссылаются на статью в таком вот обрезанном виде: A. K. O. H. G. K. Y. M. Y. E. Mordechai Guri, «GSMem: Data Exfiltration from Air-Gapped Computers over GSM Frequencies,» Washington, D.C., 2015 (имена и фамилии пяти соавторов Гури указаны только инициалами, название мероприятия опущено полностью, интернет-ссылки нет, естественно).

Дабы стало понятнее, почему все эти нюансы важны, надо хотя бы в нескольких словах пояснить, в чем заключается суть шпионского метода GSMem, описанного в работе. Специальная программа-закладка, внедренная в компьютер, похищает криптоключи и пароли доступа, а затем передает их электромагнитными сигналами на частотах GSM-связи, особым образом модулируя работу каналов в шине мультиканальной памяти. Делается этот трюк с помощью специфических внутренних команд ЦПУ, управляющих функциями памяти компьютера. Передаваемые таким образом сигналы могут быть приняты и демодулированы находящимся неподалеку сотовым телефоном даже самой примитивной конструкции, либо – уже на расстояниях в десятки метров – особым радиоприемником спецслужб.

|

|

Поскольку из всех методов «эксфильтрации данных», открытых и описанных командой Гури, лишь GSMem был удостоен столь специфического обращения, несложно понять, кто и по какой причине старательно прячет информацию о сути данной разработки. Вовсе не секрет, что спецслужбы США, Израиля и прочих технически продвинутых государств на много лет или даже десятилетий опережают открытые исследования во всех подобных делах. Ну а когда одни ненароком переоткрывают вещи, которые у других уже освоены и используются в реальной работе, то приходится принимать меры…