Череповецкое высшее военное инженерное училище радиоэлектроники

Российская Федерация, 162600, Вологодская обл., г. Череповец, Советский пр., 126

Аннотация. Подготовка специалистов в области информационной безопасности в настоящее время должна осуществляться на базе современных высокотехнологичных информационных систем, в статье рассмотрены возможности и структуры различных виртуальных сред, используемых в этом направлении.

Ключевые слова: информационная безопасность, киберполигоны, виртуальные лаборатории, Доктрина информационной безопасности Российской Федерации, защита информации, безопасность данных.

| В |

соответствии с Доктриной информационной безопасности Российской Федерации состояние информационной безопасности в области науки, технологий и образования характеризуется недостаточной эффективностью научных исследований, направленных на создание перспективных информационных технологий, низким уровнем внедрения отечественных разработок и недостаточным кадровым обеспечением в области информационной безопасности [1].

Для решения этих проблем в данном документе сформулированы направления обеспечения информационной безопасности, одним из которых является развитие кадрового потенциала в области обеспечения информационной безопасности и применения информационных технологий.

Качественная подготовка специалистов в области информационной безопасности в высших учебных заведениях является одним из направлений развития кадрового потенциала. Обеспечение компетентностного подхода при подготовке специалистов в соответствии с требованиями федеральных государственных образовательных стандартов невозможно без применения автоматизированных информационно-обучающих комплексов на компьютерной основе. Необходимо создание учебных киберполигонов – виртуальных обучающих систем, для решения практических задач в области информационной безопасности, таких как построение и настройка защищенных автоматизированных систем, проведение тестирования на проникновение информационных систем с возможностью оперативного изменения настроек и т.п.

Все киберполигоны можно разделить на следующие классы:

1. Полноценные образы операционных систем с набором уязвимых сервисов, в том числе с уязвимыми вебприложениям.

2. Виртуальные учебные лаборатории, моделирующие сети реальных компаний.

3. Виртуальные учебные лаборатории для подготовки к соревнованиям в формате CTF и их проведения.

4. Дистрибутивы уязвимых вебприложений, подготовленные для развертывания на компьютерах пользователей.

5. Уязвимые вебприложения с онлайн доступом, приближенные к реальным.

6. Уязвимые вебприложения с онлайн доступом для подготовки к соревнованиям в формате CTF.

Киберполигоны первого класса предоставляются, как правило, в виде образов виртуальных машин. К наиболее популярным средствам этого класса можно отнести следующие виртуальные машины:

· Metasploitable2;

· Damn Vulnerable Linux (DVL Linux).

Metasploitable 2 это специально подготовленная виртуальная машина, предназначенная для демонстрации максимального количества уязвимостей с помощью платформы Metasploit Framework. Metasploitable 2 фокусируется на уязвимостях в операционной системе Linux и сетевых сервисах, а не на отдельных приложениях. В предустановленной ОС заранее открыты все порты и присутствуют наиболее известные уязвимости, некоторые из которых встречаются в реальной жизни на действующих системах [2].

Damn Vulnerable Linux (DVL Linux) разрабатывался специально, как обучающий инструмент для обеспечения безопасности операционных систем семейства Linux. С этой целью в него были включены устаревшие версии программного обеспечения. В то же время разработчики постарались включить в него весь набор популярного ПО, такого как Apache, MySQL, PHP, FTP и SSH демонов, а также ряд программ для компиляции и отладки приложений, таких как GCC, GDB, NASM, strace, ELF Shell, DDD, LDasm, LIDa, и многое другое [6].

Наиболее характерными представителями, относящимися к классу учебных лабораторий, моделирующих сети реальных компаний, относятся лаборатории серии Test Lab [4; 5].

Компания PENTESTIT, занимающаяся информационной безопасностью, создала и периодически обновляет лаборатории для проверки и формировании навыков проведения тестировании на проникновение. Особенностью всех лабораторий является приближенность к реальным условиям работы корпоративной сети и моделирование векторов и сценариев атак, встречающихся в реальной жизни. Для каждой лаборатории разрабатывается своя легенда, описывающая характер деятельности организации, уровень подготовки сотрудников в области информационной безопасности и предварительные данные о защищенности сетевой инфраструктуры.

В контексте лабораторий тестирование на проникновение происходит в режиме «серый ящик» – когда известна частичная информация об атакуемой инфраструктуре. Например, есть карта сети с обозначенными на ней узлами и их ролями. Пример такой сети для лаборатории 9 версии представлен на рис. 1.

Рисунок.1 Пример схемы сети для Test Lab 9.0 компании PENTESTIT

Примером виртуальных учебных лабораторий для подготовки к соревнованиям в формате CTF, могут служить лаборатории, развернутые в Гродненском государственном университет им. Я. Купалы [3, с. 105-110]. Работа в лабораториях осуществляется на основе уже описанной методики «серый ящик»: перед началом исследования предоставляется информация об инфраструктуре в виде схемы и описания деятельности виртуальной компании. Далее участникам предлагается выполнить эксплуатацию различных уязвимостей, связанных с работой сетевых и веб-компонентов, криптографических механизмов, ошибками конфигурации и кода, а также с человеческим фактором.

Каждая из трех лабораторий соответствует определенному уровню сложности («наименьшая», «средняя», «высокая»). Прохождение 1-го уровня открывает доступ к прохождению 2-го и т.д. Полное прохождение третьего (последнего) уровня потребует от участника наивысших знаний и умений.

Система виртуальных облачных лабораторий интегрирована в образовательную онлайн-платформу университета для того, чтобы обеспечить обучаемым удобный доступ к необходимой теоретической информации.

Для автоматизации проверки результатов проведенного тестирования на проникновение, соответствия найденных токенов (флагов), отмечающих найденную в результате проникновения уязвимость, требуемым эталонам, в локальной сети университета развернута система Facebook CTF.

Facebook CTF — это платформа для организации соревнований в формате CTF (Capture The Flag), а именно — двух его разновидностей:

· Jeopardy — классический CTF с набором заданий. Доступ к следующему заданию можно получить, лишь правильно решив предыдущее.

· King of the Hill — вид CTF, в котором нужно максимальное время удерживать контроль над взломанной системой; это связано с особенностью системы, которая периодически регенерирует состояние, «сбрасывая» участников с того уровня, на которого им удалось достичь.

Использование платформы Facebook CTF, как интерфейса управления процессом тестирования на проникновение, позволило активизировать учебный процесс, придав решению задач на проникновение соревновательный характер и эмоциональную окраску.

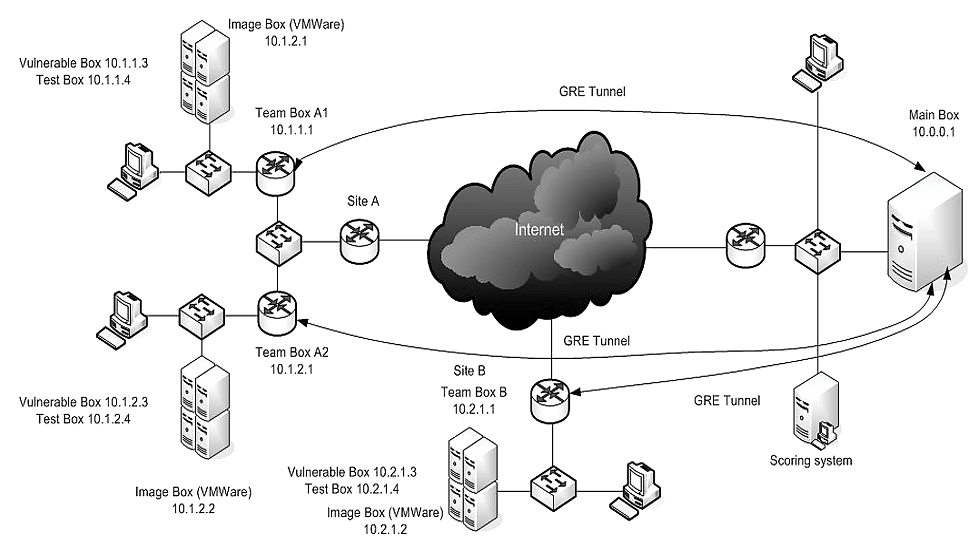

Другим примером виртуальной учебной лаборатории для проведения соревнований в формате CTF может выступать сетевая инфраструктура UCSB CTF. Сеть USCB CTF (рис. 2) состоит из нескольких соединенных сайтов. Сайт включает одну или несколько сетей команд. Сайту выделяется множество немаршрутизируемых адресов класса B (например, 10.2.0.0/16), каждая команда в сайте получает множество немаршрутизируемых адресов класса С в соответствии с адресным пространством сайта (например, 10.2.1.0/24 и 10.2.2.0/24). В сети каждой команды размещены:

· узел team box (tb) с адресом x.y.z.1, обеспечивающий соединение с VPN-сервером main box (mb) через GRE-туннель;

· узел image box (ib, адрес x.y.z.2) с установленным ПО VMWare, предназначенный для эмуляции узлов vulnerable box (vb) и test box (teb), с адресами x.y.z.3 и x.y.z.4 соответственно. Узлы tb команд конфигурируются так, что любой исходящий трафик команд проходит через узел mb.

Узел teb предназначен для проверки готовности команды к соревнованиям, в процессе которой выполняются различные тесты, определяющие отсутствие фильтрации, прохождение дефрагментированного трафика, доступность сервисов, время прохождения датаграмм и т.д. Команды, не прошедшие проверку, к соревнованиям не допускаются до устранения несоответствий. Виртуальный узел vb, как правило, функционирует под управлением ОС GNU/Linux. Образ для vb создается организаторами соревнований и включает в себя несколько различных уязвимых сервисов (порядка 10), написанных на различных языках, и распространяется до начала игры в шифрованном виде.

К наиболее популярным дистрибутивам уязвимых webприложений, подготовленным для развертывания на компьютерах пользователей, следует отнести следующие [6]:

· bWAPP

· Mutillidae

· Damn Vulnerable Web Application

· WebGoat

bWAPP, или buggy web application (уязвимое веб-приложение), — это бесплатное, с открытым исходным кодом, намеренно небезопасное веб-приложение, которое содержит более 100 уязвимостей.

Рисунок. 2 Схема сетевой инфраструктуры UCSB CTF

Mutillidae — это бесплатное, с открытым исходным кодом, намеренно уязвимое веб-приложение, может быть установлено на Linux и Windows системы, используя LAMP, WAMP и XAMMP. Содержит более 40 уязвимостей, по крайней мере, по одной уязвимости для каждой OWASP Top 10 2007, 2010 и 2013 годов. Содержит 2 уровня подсказок для начальной помощи пользователям.

Система может быть легко восстановлена до исходного состояния. Можно переключаться между безопасным и небезопасным режимами. Безопасный и небезопасный исходный код для каждой страницы расположен в одном и том же PHP файле для простого сравнения.

Damn Vulnerable Web Application (DVWA) — это намеренно уязвимое веб-приложение, разработанное на PHP/MySQL. Цель DVWA: попрактиковаться в некоторых самых распространённых веб-уязвимостях, с различными уровнями сложности, с простым прямолинейным интерфейсом. Содержит как задокументированные, так и незадокументированные уязвимости в этом программном обеспечении.

DVWA имеет четыре уровня безопасности:

Невозможный – этот уровень защищен от всех видов уязвимостей. Он используется для сравнения уязвимого исходного кода с безопасным исходным кодом.

Высокий - это расширение среднего уровня сложности, со смесью более сложных или альтернативных плохих практик в попытке обезопасить код. Уязвимости на этом уровне не предоставляют такой простор эксплуатации как на других уровнях.

Средний - уровень безопасности предназначен главным образом для того, чтобы дать пользователю пример плохих практик обеспечения безопасности, при реализации которых разработчик попытался сделать приложение безопасным, но потерпел неудачу.

Низкий - уровень безопасности совершенно уязвим и совсем не имеет защиты. Его предназначение быть первым самым ярким примером плохих практик программирования и служить платформой обучения базовым техникам эксплуатации.

Каждая уязвимая страница в DVWA имеет кнопку 'view source' (показать исходный код), эта кнопка используется для просмотра и сравнения исходного кода каждой уязвимости по сравнению с её безопасным уровнем. Это позволяет пользователю с лёгкостью получить доступ к исходному коду для сравнения безопасных и небезопасных практик написания кода.

В проекте WebGoat реализована база для проведения около 30 различных видов атак. Причем основной упор сделан именно на образовательную сторону вопроса, а не на создание уязвимой платформы для опытов. В WebGoat реализованы все сопутствующие элементы – лекции, проверки знаний, лабораторные работы и результирующий экзамен. По ходу обучения ведется статистика, показывающая результат на каждом этапе.

Список курсов обширен и затрагивает базовые знания по HTML, контроль доступа, и различные виды атак – XSS, различные виды инъекций, переполнение буфера, работа с CSS и скрытыми полями в формах и так далее. По ходу обучения объясняется суть проблемы, даются все необходимые подсказки и код, этап завершается практической демонстрацией взлома с использованием уязвимости. В WebGoat уже есть все необходимое, то есть не нужно самостоятельно собирать тестовую среду, чтобы проверить все на практике.

В качестве примера уязвимых webприложений, доступных через Интернет и приближенных к реальным, можно привести набор уязвимых сайтов от компании Acunetix, на которых она показывает свои тесты:

· testasp.vulnweb.com;

· testaspnet. vulnweb.com;

· testphp.vulnweb.com.

Однако исследовать уязвимости можно и вручную. Примерами уязвимых вебприложений, доступных через Интернет в формате CTF, могут быть такие площадки, как Hack This Site, Hacking Lab и Enigma Group.

Объединяет эти ресурсы то, что задания проходятся в сети, поэтому не нужно ставить дополнительное программное обеспечение. И есть четкая цель, которую нужно достичь (достать flag).

* * *

Таким образом, в качестве киберполигонов могут использоваться как комплекс виртуальных машин, каждая из которых играет определенную роль в корпоративной сети, так и сформированный на одной виртуальной машине комплекс уязвимых сервисов, на который нацелены атаки злоумышленника. В любом случае целью их использования является приобретение и совершенствование навыков специалистов в области информационной безопасности. Виртуальные среды, организованные на одной виртуальной машине, целесообразно использовать для детальной отработки навыков определенного вида. Напротив, виртуальные среды, моделирующие сетевую инфраструктуру, предназначены для получения комплексных навыков по анализу безопасности компьютерных сетей. В данном случае нет четко определенных векторов атак, необходимо комплексно подходить к оценке уязвимостей моделируемой сети, для чего применяются методы тестирования на проникновение.

Нельзя утверждать, что тот или иной вид лучше при подготовке специалистов, так как оба направлены на достижение навыков, только с разных позиций. Поэтому, для повышения качества практической подготовки специалистов в области информационной безопасности необходимо использовать их совместно.

Литература

1. Доктрина информационной безопасности Российской Федерации. Утверждена Указом Президента РФ от 05.12.2016 г. №646.

2. Бабин С.А. Как не стать хакером. Metasploitable2 для стенда. SecurityLab.ru – информационный портал по безопасности. М.: Positive Technologies, 2015. URL: https://www.securitylab.ru/analytics/ (дата обращения 10.07.2017).

3. Кадан А.М., Доронин А.К. Облачные лаборатории для задач тестирования на проникновение // Международный научный журнал «Современные информационные технологии и ИТ-образование». Том 12 №3-1, 2016. С.105-110.

4. Лаборатория тестирования на проникновение «Testlab v.7» глазами хакеров. Сообщество IT-специалистов. ООО «Хабр», 2015. URL: https://habrahabr.ru/company/pentestit/ (дата обращения 11.07.2017).

5. Лаборатория тестирования на проникновение v.9: нет ничего невозможного. SecurityLab.ru – информационный портал по безопасности. М.: Positive Technologies, 2016. URL: https://www.securitylab.ru/analytics/ (дата обращения 11.07.2017).

6. Лаборатория хакера: обзор площадок для взлома. SecurityLab.ru – информационный портал по безопасности. М.: Positive Technologies, 2016. URL: https://www.securitylab.ru/analytics/ (дата обращения 11.07.2017).

References

1. The information security doctrine of the Russian Federation. Approved by the decree of the President of the Russian Federation from 05.12.2016 №646.

2. Babin S.А. How to no become a hacker. Metasploitable2 stand. / SecurityLab.ru – information portal on security. М.: Positive Technologies, 2015. URL: https://www.securitylab.ru/analytics/ (date of access 10.07.2017).

3. Kadan А.М., Doronin А.К. Cloud laboratories for problems penetration testing abstract // International scientific journal «Modern information technologies and IT-education «. Book 12 №3-1, 2016. P.105-110.

4. Laboratory of penetration testing a «Testlab v.7» through the eyes of hackers. Community of IT professionals. Open company «habrahabr», 2015. URL: https://habrahabr.ru/company/pentestit/ (date of access 11.07.2017).

5. Laboratory penetration testing v.9: nothing is impossible. SecurityLab.ru – information portal on security. М.: Positive Technologies, 2016. URL: https://www.securitylab.ru/analytics/ (date of access 11.07.2017).

6. Lab hacker: review of platforms for hacking. SecurityLab.ru – information portal on security. М.: Positive Technologies, 2016. URL: https://www.securitylab.ru/analytics/ (date of access 11.07.2017).